- Алгоритм подписи гост как настроить

- Переход к использованию квалифицированной электронной подписи по ГОСТ Р 34.10-2012

- Что нового?

- Что сделать для перехода к использованию сертификатов на новом ГОСТ?

- Что настроить в 1С:Документообороте?

- Алгоритм подписи гост как настроить

- Предисловие

- Введение

- 1 Область применения

- 2 Нормативные ссылки

- 3 Термины, определения и обозначения

- 3.1 Термины и определения

- 3.2 Обозначения

- Как перейти на ЭЦП по новому ГОСТ 2012

- Что меняется

- Как получить электронную подпись

- Как проверить сертификат

- Как установить новый сертификат

- Как конвертировать файлы

- Как учесть расходы на покупку ЭЦП

- Как создать новый носитель по госстандарту Р 34.11-2012/34.10-2012

- Как избавиться от ошибок

Алгоритм подписи гост как настроить

Начиная с 01.01.2019 для выработки ЭП может быть использован только алгоритм «ГОСТ Р 34.10-2012» , поддержка других криптографических алгоритмов ЭП будет прекращена. Начиная с 01.01.2017 и до 01.01.2018 при попытке подписать документ ЭП, выпущенной на основе алгоритма «ГОСТ Р 34.10-2001» , будет выведено сообщение вида

Начиная с 01.01.2018 выпуск ключей по алгоритму «ГОСТ Р 34.10-2001» прекращается. Последний сертификат по алгоритму «ГОСТ Р 34.10-2001» может быть выпущен 31.12.2017, с учетом срока действия ключа.

С 01.01.2019 станет невозможной подпись ЭД с использованием устаревших алгоритмов. Подпись ЭД будет возможна только с использованием алгоритмов «ГОСТ Р 34.10-2012» .

При использовании СП КриптоПро, MessagePro при подписи документов с 01.01.2019 будет выведено сообщение

При использовании Etoken GOST и JaCarta GOST подпись ЭД станет невозможной из-за отсутствия поддержки «ГОСТ Р 34.10-2012» . При попытке создать новый запрос на сертификат с использованием СП Etoken GOST либо JaCarta GOST появится сообщение

При использовании Рутокен ЭЦП 2.0 необходимо предварительно установить последнюю версию криптоплагина БСС, иначе создать запрос на новый сертификат после 01.01.2018 будет невозможно; будет выведено сообщение

Рутокен ЭЦП 1.0 с 01.01.2018 более не поддерживается. При попытке создать новый запрос на сертификат с использованием Рутокен ЭЦП 1.0 будет выведено сообщение

Источник

Переход к использованию квалифицированной электронной подписи по ГОСТ Р 34.10-2012

1 января 2019 года вместо ГОСТ Р 34.10-2001 вводится в действие новый стандарт формирования квалифицированной электронной подписи — ГОСТ Р 34.10-2012 (на основании выписки из документа ФСБ России № 149/7/1/3-58 от 31.01.2014 «О порядке перехода к использованию новых стандартов ЭЦП и функции хэширования»).

Что нового?

С 1 января 2019 все сертификаты ЭП будут выдаваться только по ГОСТ Р 34.10-2012.

Работоспособность сертификатов, выпущенных по ГОСТ Р 34.10-2001 будет действительна до 31 декабря 2019 года. С 01 января 2020 года срок действия этих сертификатов заканчивается.

Срочного перевыпуска существующих подписей не требуется, в течении всего 2019 года можно использовать подписи на старом алгоритме. Подпись на новом алгоритме можно будет получить при плановом продлении сертификата в 2019 году.

Что сделать для перехода к использованию сертификатов на новом ГОСТ?

- Получить новый сертификат, поддерживающий ГОСТ Р 34.10-2012, или дождаться планового обновления сертификата.

- Проверить, что установленная версия программы ЭП и шифрования поддерживает работу с сертификатами ГОСТ Р 34.10-2012 (это можно уточнить у фирмы-разработчика используемой программы). Если версия не поддерживает новый алгоритм, ее необходимо обновить.

- Обновить настройки в 1С:Документообороте.

Что настроить в 1С:Документообороте?

Для работы с сертификатами по новому алгоритму ГОСТ Р 34.10-2012 в 1С:Документообороте нужно изменить следующие настройки:

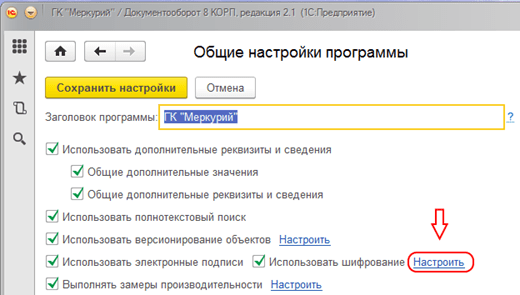

Шаг 1. Открыть настройки ЭП и шифрования (Настройка и администрирование — Настройка программы — Общие настройки)

Шаг 2. В настройках на закладке «Программы» добавить новую или изменить существующую настройку программы ЭП и шифрования.

Источник

Алгоритм подписи гост как настроить

ГОСТ Р 34.10-2012

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

Процессы формирования и проверки электронной цифровой подписи

Information technology. Cryptographic data security. Generation and verification processes of electronic digital signature

Дата введения 2013-01-01

Предисловие

1 РАЗРАБОТАН Центром защиты информации и специальной связи ФСБ России с участием Открытого акционерного общества «Информационные технологии и коммуникационные системы» (ОАО «ИнфоТеКС»)

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 26 «Криптографическая защита информации»

5 ПЕРЕИЗДАНИЕ. Сентябрь 2018 г.

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ «О стандартизации в Российской Федерации». Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе «Национальные стандарты», а официальный текст изменений и поправок — в ежемесячном информационном указателе «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Настоящий стандарт содержит описание процессов формирования и проверки электронной цифровой подписи (ЭЦП), реализуемой с использованием операций в группе точек эллиптической кривой, определенной над конечным простым полем.

Необходимость разработки настоящего стандарта вызвана потребностью в реализации электронной цифровой подписи разной степени стойкости в связи с повышением уровня развития вычислительной техники. Стойкость электронной цифровой подписи основывается на сложности вычисления дискретного логарифма в группе точек эллиптической кривой, а также на стойкости используемой хэш-функции по ГОСТ Р 34.11-2012.

Настоящий стандарт разработан с учетом терминологии и концепций международных стандартов ИСО 2382-2* [1], ИСО/МЭК 9796* [2]-[3], ИСО/МЭК 14888* [4]-[7] и ИСО/МЭК 10118* [8]-[11].

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. — Примечание изготовителя базы данных.

1 Область применения

Настоящий стандарт определяет схему электронной цифровой подписи (ЭЦП) (далее — цифровая подпись), процессы формирования и проверки цифровой подписи под заданным сообщением (документом), передаваемым по незащищенным телекоммуникационным каналам общего пользования в системах обработки информации различного назначения.

Внедрение цифровой подписи на основе настоящего стандарта повышает по сравнению с ранее действовавшей схемой цифровой подписи уровень защищенности передаваемых сообщений от подделок и искажений.

Настоящий стандарт рекомендуется применять при создании, эксплуатации и модернизации систем обработки информации различного назначения.

2 Нормативные ссылки

В настоящем стандарте использована ссылка на следующий стандарт:

ГОСТ Р 34.11-2012 Информационная технология. Криптографическая защита информации. Функция хэширования

Примечание — При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю «Национальные стандарты», который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя «Национальные стандарты» за текущий год. Если заменен ссылочный стандарт, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого стандарта с учетом всех внесенных в данную версию изменений. Если заменен ссылочный стандарт, на который дана датированная ссылка, то рекомендуется использовать версию этого стандарта с указанным выше годом утверждения (принятия). Если после утверждения настоящего стандарта в ссылочный стандарт, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, рекомендуется применять в части, не затрагивающей эту ссылку.

3 Термины, определения и обозначения

3.1 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

дополнение (appendix): Строка бит, формируемая из цифровой подписи и произвольного текстового поля.

[ИСО/МЭК 14888-1:2008 [4]]

ключ подписи (signature key): Элемент секретных данных, специфичный для субъекта и используемый только данным субъектом в процессе формирования цифровой подписи.

[ИСО/МЭК 14888-1:2008 [4]]

ключ проверки подписи (verification key): Элемент данных, математически связанный с ключом подписи и используемый проверяющей стороной в процессе проверки цифровой подписи.

[ИСО/МЭК 14888-1:2008 [4]]

параметр схемы ЭЦП (domain parameter): Элемент данных, общий для всех субъектов схемы цифровой подписи, известный или доступный всем этим субъектам.

[ИСО/МЭК 14888-1:2008 [4]]

подписанное сообщение (signed message): Набор элементов данных, состоящий из сообщения и дополнения, являющегося частью сообщения.

[ИСО/МЭК 14888-1:2008 [4]]

последовательность псевдослучайных чисел (pseudo-random number sequence): Последовательность чисел, полученная в результате выполнения некоторого арифметического (вычислительного) процесса, используемая в конкретном случае вместо последовательности случайных чисел.

[ИСО 2382-2:1976 [1]]

последовательность случайных чисел (random number sequence): Последовательность чисел, каждое из которых не может быть предсказано (вычислено) только на основе знания предшествующих ему чисел данной последовательности.

[ИСО 2382-2:1976 [1]]

процесс проверки подписи (verification process): Процесс, в качестве исходных данных которого используются подписанное сообщение, ключ проверки подписи и параметры схемы ЭЦП, результатом которого является заключение о правильности или ошибочности цифровой подписи.

[ИСО/МЭК 14888-1:2008 [4]]

процесс формирования подписи (signature process): Процесс, в качестве исходных данных которого используются сообщение, ключ подписи и параметры схемы ЭЦП, а в результате формируется цифровая подпись.

[ИСО/МЭК 14888-1:2008, [4]]

3.1.10 свидетельство (witness): Элемент данных, представляющий соответствующее доказательство достоверности (недостоверности) подписи проверяющей стороне.

случайное число (random number): Число, выбранное из определенного набора чисел таким образом, что каждое число из данного набора может быть выбрано с одинаковой вероятностью.

[ИСО 2382-2:1976 [1]]

сообщение (message): Строка бит произвольной конечной длины.

[ИСО/МЭК 14888-1:2008 [4]]

хэш-код (hash-code): Строка бит, являющаяся выходным результатом хэш-функции.

[ИСО/МЭК 14888-1:2008 [4]]

хэш-функция (collision-resistant hash-function): Функция, отображающая строки бит в строки бит фиксированной длины и удовлетворяющая следующим свойствам:

1) по данному значению функции сложно вычислить исходные данные, отображаемые в это значение;

2) для заданных исходных данных сложно вычислить другие исходные данные, отображаемые в то же значение функции;

3) сложно вычислить какую-либо пару исходных данных, отображаемых в одно и то же значение.

[ИСО/МЭК 14888-1:2008 [4]]

1 Применительно к области электронной цифровой подписи свойство по перечислению 1) подразумевает, что по известной электронной цифровой подписи невозможно восстановить исходное сообщение; свойство по перечислению 2) подразумевает, что для заданного подписанного сообщения трудно подобрать другое (фальсифицированное) сообщение, имеющее ту же электронную цифровую подпись; свойство по перечислению 3) подразумевает, что трудно подобрать какую-либо пару сообщений, имеющих одну и ту же подпись.

2 В настоящем стандарте в целях сохранения терминологической преемственности с действующими отечественными нормативными документами и опубликованными научно-техническими изданиями установлено, что термины «хэш-функция», «криптографическая хэш-функция», «функция хэширования» и «криптографическая функция хэширования» являются синонимами.

[электронная цифровая] подпись (signature); ЭЦП: Строка бит, полученная в результате процесса формирования подписи.

[ИСО/МЭК 14888-1:2008 [4]]

1 Строка бит, являющаяся подписью, может иметь внутреннюю структуру, зависящую от конкретного механизма формирования подписи.

2 В настоящем стандарте в целях сохранения терминологической преемственности с действующими отечественными нормативными документами и опубликованными научно-техническими изданиями установлено, что термины «электронная подпись», «цифровая подпись» и «электронная цифровая подпись» являются синонимами.

3.2 Обозначения

В настоящем стандарте применены следующие обозначения:

— множество всех двоичных векторов длиной бит;

— множество всех двоичных векторов произвольной конечной длины;

— множество всех целых чисел;

— простое число, 3;

— конечное простое поле, представляемое как множество из целых чисел <0, 1, . -1>;

— минимальное неотрицательное число, сравнимое с по модулю ;

— сообщение пользователя,

— конкатенация (объединение) двух двоичных векторов;

— коэффициенты эллиптической кривой;

— порядок группы точек эллиптической кривой;

— порядок подгруппы группы точек эллиптической кривой;

— нулевая точка эллиптической кривой;

— точка эллиптической кривой порядка ;

— целое число — ключ подписи;

— точка эллиптической кривой — ключ проверки подписи;

Источник

Как перейти на ЭЦП по новому ГОСТ 2012

Переход на новый ГОСТ ЭЦП — это процедура обновления действующих ключей электронной цифровой подписи по новым стандартам.

Что меняется

С 2019 года окончательно вступил в силу новый ГОСТ Р 34.11-2012/34.10-2012, или просто ГОСТ 2012. Что это означает для разработчиков? Производители ЭЦП, аккредитованные удостоверяющие центры, электронные площадки и онлайн-службы основных ведомств перешли на новый госстандарт. Они обязаны готовить, принимать и обрабатывать документы, подписанные электронными подписями нового стандарта.

Мы предлагаем подробную инструкцию перехода, формирования и установки новых ЭЦП.

Как получить электронную подпись

Если вы планируете использовать систему электронного документооборота, то для создания подписи надо подключиться к этой системе и получить от ее оператора учетную запись с логином и паролем. Например, подпись можно создать, зарегистрировавшись на сайтах госорганов, чтобы отправлять им сообщения и получать определенные госуслуги.

Можно использовать простую электронную подпись и без информационной системы. Для этого надо подписать с контрагентом соглашение об обмене документами по электронной почте с использованием такой подписи. В качестве подписи будет использоваться адрес электронной почты и пароль к определенному почтовому ящику.

Как проверить сертификат

Если вы недавно меняли ЭЦП (в течение 2019 года), не торопитесь получать новую подпись. Для начала проверьте стандарт действующего ключа. Вот как узнать ГОСТ ЭЦП:

- Найдите и войдите в файл сертификата на своем ПК.

- В контекстном меню выберите блок «Свойства».

- Проверьте алгоритм действующей подписи.

Если у вашей подписи актуальный госстандарт, спокойно работайте дальше. Менять сертификат нет необходимости.

Как установить новый сертификат

Срок действия старых сертификатов заканчивается, и до начала нового года рекомендуется получить новый экземпляр. Отправьте запрос на получение сертификата по госстандарту Р 34.11-2012/34.10-2012.

Для формирования и отправки заявки используйте портал заявителя информационной системы «Удостоверяющий центр Федерального казначейства». Новые стандарты ЭЦП не влияют на алгоритм получения самого ключа.

Вот инструкция по скачиванию и установке сертификатов от удостоверяющего центра ФК РФ:

Шаг 1. Переходим на официальный сайт Федерального казначейства РФ.

Шаг 2. Выбираем раздел «Удостоверяющий центр», затем «Корневые сертификаты».

Шаг 3. Активировать ссылку на скачивание корневого сертификата УЦ — на сайте действует специальная настройка ЭЦП ГОСТ 2012.

Шаг 4. Сохранить файл в выбранную локальную директорию автоматизированного рабочего места (АРМ) пользователя.

Шаг 5. В контекстном меню сохраненного файла выбрать действие «Установить».

Шаг 6. Выбрать хранилище «Локальный компьютер» в Мастере импорта сертификатов.

Шаг 7. Вручную выбрать хранилище: нажать «Обзор», найти «Промежуточные центры сертификации».

Шаг 8. Проверить сведения в окне завершения. Нажать «Готово».

Шаг 9. Если все действия выполнены правильно, то появится сообщение об успешном импорте.

Как конвертировать файлы

Вы установили новый ключ, но он почему-то не работает? Первое, что надлежит сделать, — узнать, соответствует ли ЭЦП обновленным стандартам. Вот как проверить ГОСТ ЭЦП:

- Открыть установленный файл.

- Отобразить его свойства.

- Посмотреть ГОСТ сертификата.

Если в свойствах стоит верное значение (ГОСТ 2012), но не удается подписать документ в ГИИС «Электронный бюджет», возможно, проблема в названии организации. Если наименование заказчика превышает 127 символов, возникают ошибки с отображением при подписании файлов в ГИИС. Поможет конвертация ЭЦП по ГОСТ 2012 — корректный контейнер для установки ключа на носителе имеет значение PCKS 15, тогда как ключи выпускаются со значением PCKS 12. Конвертация контейнеров КриптоПро (из 12 в 15) является решением такой проблемы.

Чтобы это сделать:

- Проверьте, экспортируемый ли контейнер на вашем носителе.

- Установите утилиту конвертации ключа ГОСТ 2012.

- Скачайте установочный файл (Converter.exe) и загрузите его в выбранную директорию ПК.

Как учесть расходы на покупку ЭЦП

Чтобы подписывать документы, составленные в электронной форме, надо приобрести электронную подпись (ЭП) в удостоверяющем центре. Как правило, покупка складывается из приобретения:

- услуг по созданию ключа, ключа проверки и его сертификата;

- материального носителя ключа (иначе – ключевого носителя, токена);

- неисключительной лицензии (экземпляра программы) на средство криптографической защиты информации (СКЗИ) – специального программного обеспечения для работы.

Как создать новый носитель по госстандарту Р 34.11-2012/34.10-2012

Вы скачали и установили программу Converter.exe? Отлично! Теперь приступайте к созданию носителя по обновленным стандартам. Вот как формировать файл через конвертер ЭЦП по ГОСТу 2012:

1. Запускаем программу.

2. Вставляем носитель с закрытым ключом. Обновляем список носителей.

3. Выбираем действие «Конвертировать». Вставляем новый чистый носитель (объем не имеет значения). Обновляем список.

4. Придумываем пароль и сохраняем.

5. Автоматически откроется окно для ввода пароля от сертификата ключа ЭЦП, сгенерированного в казначейском УЦ.

6. Конвертация завершена. Система уведомит вас об успешном окончании процедуры. На носителе установлены два файла.

7. Теперь переходим к генерации ключей. Входим в программу генерации и запускаем импорт.

8. Откроется окно для импорта. В верхнем поле выбираем сертификат, выданный УЦ, а в нижнем — конвертированный файл. Затем вставляем носитель и выбираем его значение.

9. Вводим пароль нового носителя и завершаем импорт. Сертификат готов к работе.

Как избавиться от ошибок

Вы все сделали правильно, установили корневой сертификат по инструкции, проверили свойства носителя, конвертировали файлы, но что-то пошло не так, и все еще не работает ЭЦП ГОСТ 2012. Возможно, не обновили КриптоПро — минимальная версия программы 4.0. Или СКЗИ «Континент-АП» устарел — актуальная версия 3.7. Это легко проверить (смотрите свойства программы) и исправить (подать письменное обращение в ТОФК). Специалисты Казначейства предоставят вам новую версию, и после установки ЭЦП заработает.

Но есть и другие нарушения программных продуктов, не позволяющие работать новому носителю. В таблице смотрите основные ошибки и варианты их решения.

Источник