- SVI Settings — что это за программа на Андроид и нужна ли она? (SVIService.apk)

- Добавить комментарий Отменить ответ

- Что такое svi как настроить svi

- Тестирование SVI

- Результаты:

- Тестирование Routed Interface

- Результаты

- Что это значит?

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Cisco SVI – теория и настройка

- Настройка

- Еще раз – зачем это все нужно?

- Cisco Switch

- Материал из Xgu.ru

- Содержание

- [править] Настройка VLAN

- [править] Protected port (PVLAN edge)

- [править] Private VLAN

- [править] Проверка настроек

- [править] Настройка STP

- [править] Link-State Tracking

- [править] Flex Links и MAC Address-Table Move Update

- [править] Настройки по умолчанию

- [править] Принципы работы

- [править] Настройка Flex Links

- [править] Балансировка VLAN между Flex Links

- [править] MAC Address-Table Move Update

- [править] MLS (Multilayer Switching)

- [править] SVI-интерфейсы

- [править] SVI autostate

- [править] Интерфейсы 3го уровня

- [править] Power over Ethernet (PoE)

- [править] Настройка QoS

- [править] Cisco AutoQoS

- [править] Управление ресурсами коммутатора с помощью Switching Database Manager (SDM)

- [править] Полезные команды

- [править] switchport host

- [править] switchport block

- [править] mac address-table

- Тренинг Cisco 200-125 CCNA v3.0. День 42. Маршрутизация Inter-VLAN и интерфейс SVI

SVI Settings — что это за программа на Андроид и нужна ли она? (SVIService.apk)

Сегодня в этой маленькой заметке мы попробуем узнать — что это за приложение такое SVI Settings на Android?

Покопавшись в интернете, я выяснил:

SVI Settings (com.qualcomm.svi) — кажется это технология, которая меняет яркость экрана в зависимости от окружения, вот нашел даже комментарий:

Но на другом сайте.. а точнее на ответах нашел сообщение, что это для переключения виртуальных интерфейсов, и вроде как удалять не стоит:

Я все таки думаю.. что это связано с яркостью, вот на форуме 4PDA нашел еще одно сообщение:

Вот еще одно сообщение, думаю что все понятно:

Хм.. вот один чел пишет, что если удалить SVI Settings, то диод будет всегда гореть:

На этом все господа, надеюсь информация кому-то пригодилась. Удачи и добра, до новых встреч!

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Источник

Что такое svi как настроить svi

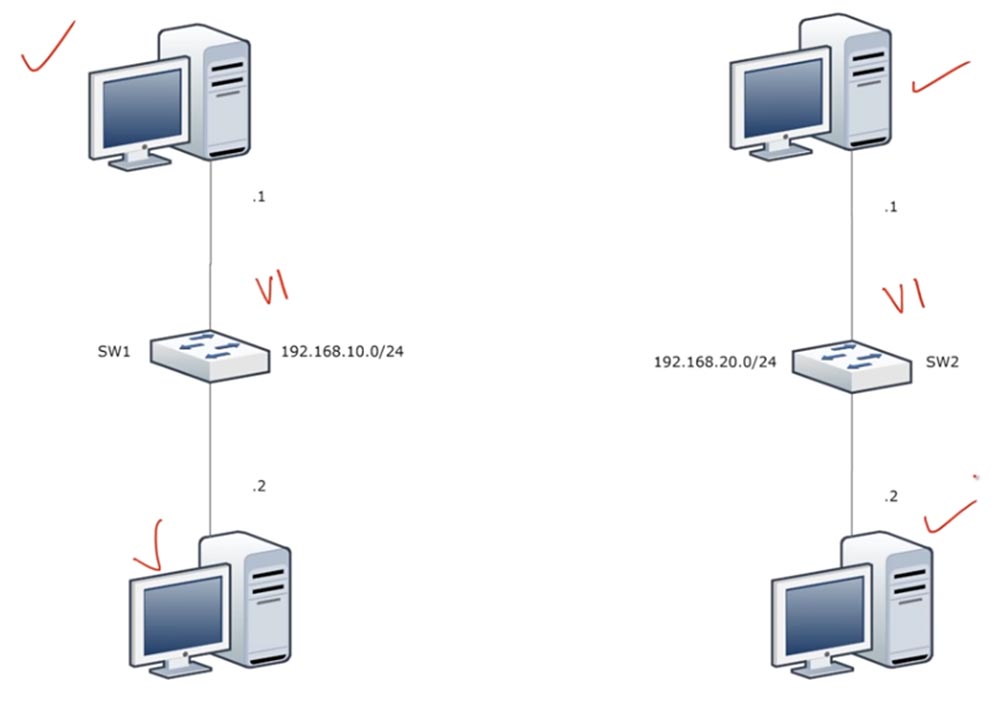

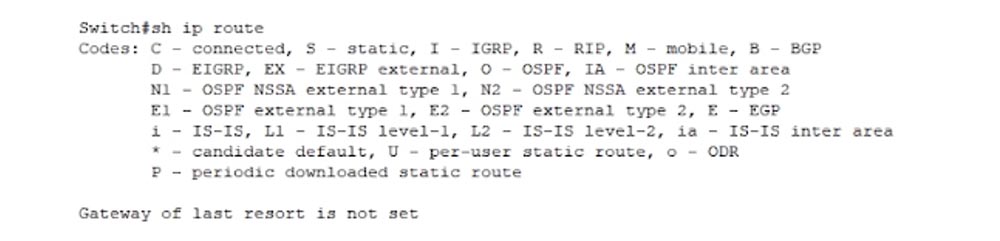

Существует два способа организации L3 звязи между двумя L3 коммутаторами. Первый способ состоит в создании VLAN для L3 связности вместе с SVI интерфейсами (Interface VLAN) на обоих устройствах. Конфигурация выглядит примерно следующим образом:

Другим способом является настройка порта коммутатора в качестве L3 (Routed) порта и назначение на него ip адреса:

Оба решения являются верными. Разница между ними заключается только во времени сходимости сети в случае отказа линии связи.

Согласно рекомендаций компании Cisco Multilayer Campus Architecture and Design Principles (Слайд 24) врямя сходимости физического L3 интерфейса порядка 8 msec, в случае SVI ожидаемое время сходимости находится между 150 и 200 msec. Такие расхождения являются достаточнго существенными в случае передачи чувствительного к задержкам трафика. Давайте проведем эксперимент, чтобы проверить эти значения.

Тестирование будет проводится с использованием коммутатора Catalyst 3560-24, подключенного к Catalyst 3550-24. Все интерфейсы, кроме тестируемого будут выключены. Отказ линии связи будет симулирован путем отключения порта на коммутаторе 3550. При помощи команды debug ip routing будет включено логирование изменений таблицы маршрутизации. Задержка будет установлена путем подсчета разницы во времени между событиями. Для достижения необходимой точности, аргумент msec применен к командам timestamp service.

Сконфигурируем устройства и вычислим время между отключением линии связи и изменением в таблице паршрутизации. Проведем тест три раза и вычислим среднее время сходимости.

Тестирование SVI

Ниже приведен лог теста SVI. Нас интересует разница во времени между отключением line protocol на интерфейсе и удалением маршрута из таблицы маршрутизации.

Результаты:

Средняя задержка: 9 msec

Тестирование Routed Interface

Результаты

Среднее время: 998 msec

Что это значит?

Наши результаты противоположны результатам Cisco. Задержка SVI порядка 9 msec, задержка routed port порядка секунды.

Дело в том, что carrier-delay для физического порта порядка двух секунд, у Cisco тесты выполнялись при использовании команды carrier-delay 0. Можно настроить наш 3560 с использованием команды carrier-delay .

Проводим тест еще раз — результаты сильно меняются:

После изменения carrier delay, физический интерфейс отключается моментально после исчезновения несущей и таблица маршрутизации обновляется моментально. Через миллисекунду отключается line protocol.

Изменение carrier-delay для SVI не будет иметь эффекта.

Источник

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Cisco SVI – теория и настройка

3 минуты чтения

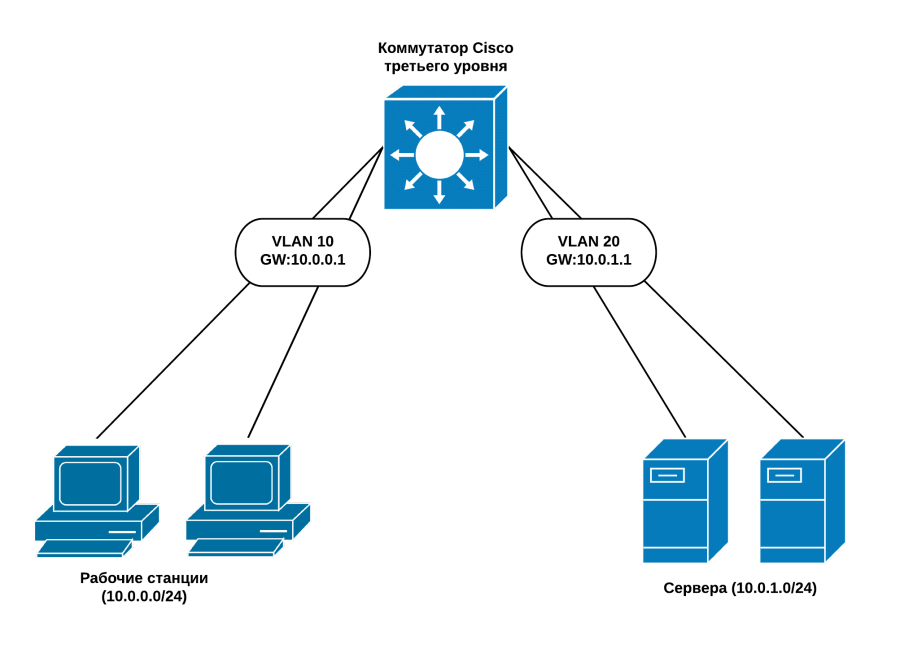

Поговорим сегодня про Cisco SVI – Switch VLAN Interface и о том, как его настроить. Для начала вспомним основы – для связи между оконечными устройствами в локальной сети (LAN) требуется коммутаторы, а для связи между различными локальными сетями требуется маршрутизатор.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

VLAN 2 уровня также создает новый широковещательный домен, то есть если отправить бродкаст в этой подсети – все устройства, подключенные к этому VLAN’у получат его (не важно, к какому или каким коммутаторам они подключены). Причем все устройства в этом VLAN’е могут общаться между собой без какого-либо устройства 3 уровня. Однако, если требуется связаться с другим VLAN’ом, то будет необходима маршрутизация в том или ином виде.

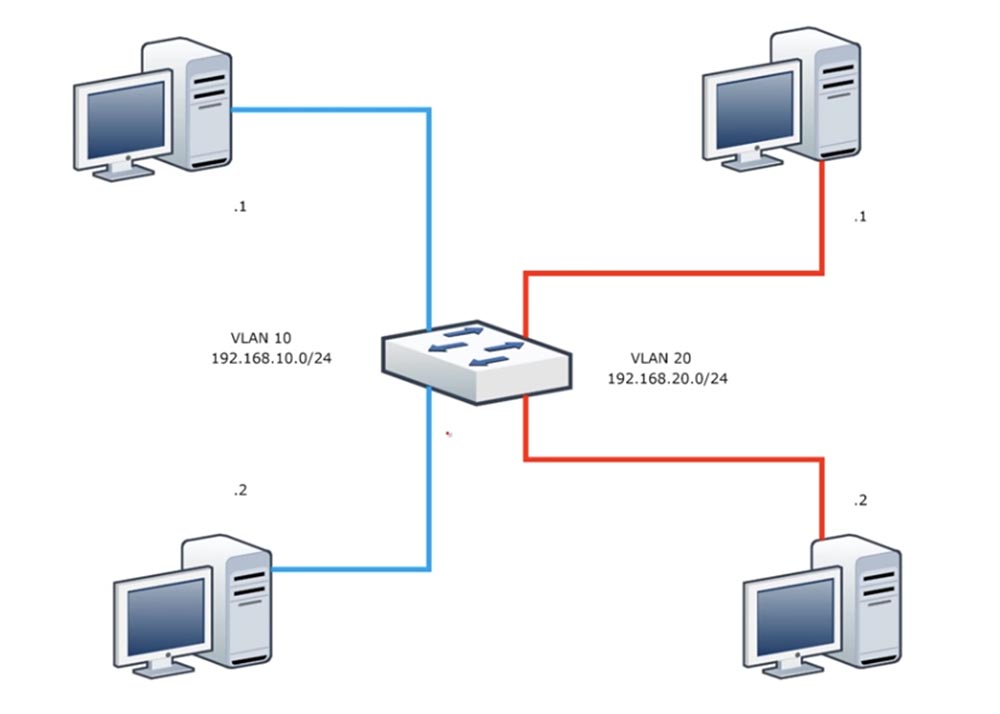

Для сегментации и связи между VLAN’ами необходим либо маршрутизатор, либо коммутатор 3 уровня. Если мы используем роутер для сегментации, то это означает, что каждый интерфейс на маршрутизаторе являет собой отдельный широковещательный домен, то есть отдельный сегмент.

В случае использования коммутатора 3 уровня, мы предварительно создаем несколько обычных VLAN’ов на коммутаторе, то есть несколько широковещательных доменов. Затем для каждого VLAN’а необходимо создать соответствующий интерфейс на коммутаторе, который будет отвечать за маршрутизацию. Этот интерфейс и есть SVI.

Таким образом, порядок действий следующий – создается обычный VLAN, и затем назначается сетевой адрес на этом VLAN’е. Главная особенность в том, что SVI – виртуальный интерфейс, то есть все клиенты в данном VLAN’е будут использовать SVI как шлюз по умолчанию. По умолчанию, SVI создан на свитчах Cisco 3 уровня на VLAN 1 для целей управления устройством.

Настройка

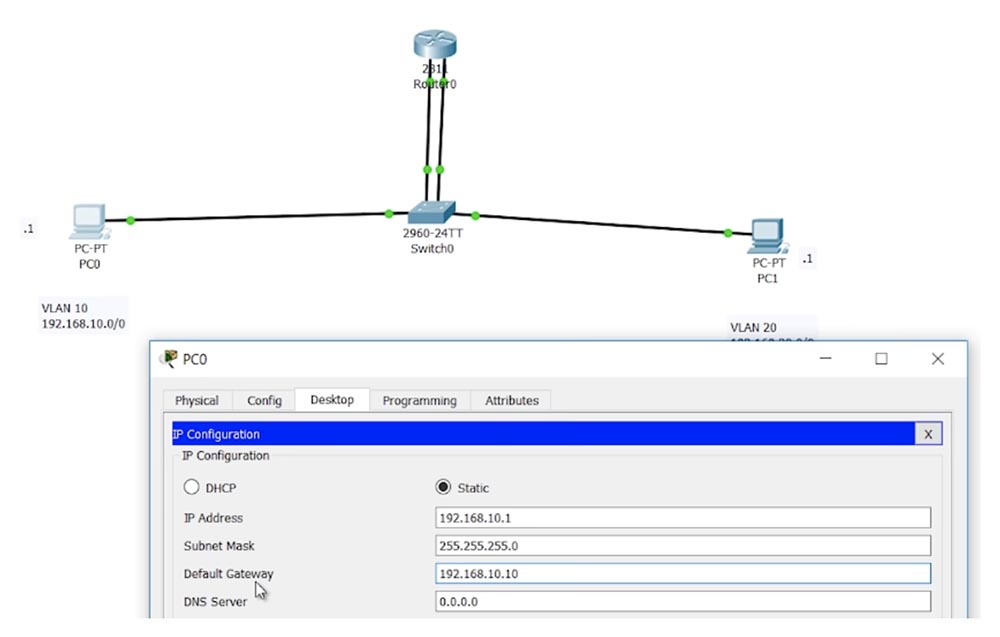

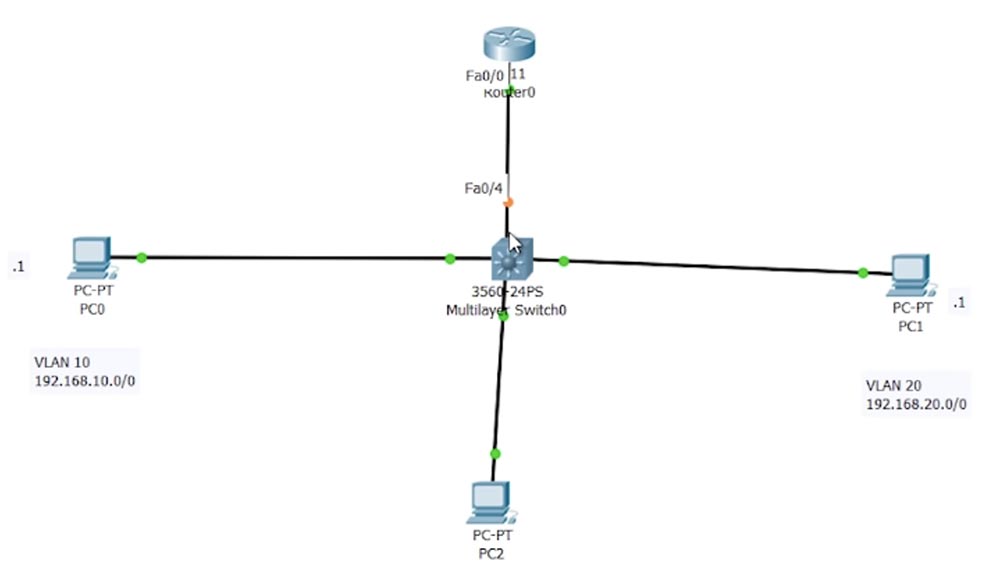

Итак, схема ниже:

А теперь мы покажем пример настройки двух SVI на коммутаторе 3 уровня, в соответствии со схемой выше. Сначала – VLAN 10:

Мы создали VLAN, назначили сетевой адрес и поставили описание. Теперь повторим тоже самое для VLAN 20:

Еще раз – зачем это все нужно?

Вы спросите, зачем это нужно и почему бы не использовать вариант с физическими интерфейсами маршрутизатора или «роутер-на-палке» (router on a stick)? Использовать SVI проще и чаще всего дешевле – банально поэтому.

Кроме того, использование SVI на коммутаторе 3 уровня также является более эффективным с точки зрения сходимости и управления – так как весь функционал 2 и 3 уровня управляется на одном коммутаторе 3 уровня.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Источник

Cisco Switch

Материал из Xgu.ru

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом.

На этой странице описываются различные настройки коммутаторов Cisco.

Содержание

[править] Настройка VLAN

Настройка native VLAN:

Указать какие VLAN разрешены в транке:

Добавить VLAN в список разрешенных:

Разрешить в транке все VLAN кроме указанных:

[править] Protected port (PVLAN edge)

Функция protected port работает только на локальном коммутаторе. Между protected-портами на канальном уровне не передается трафик (multicast, broadcast или unicast).

[править] Private VLAN

[править] Проверка настроек

Статус интерфейсов, включая VLAN которым они принадлежат:

[править] Настройка STP

[править] Link-State Tracking

[править] Flex Links и MAC Address-Table Move Update

[править] Настройки по умолчанию

По умолчанию на коммутаторе такие настройки функций Flex Links и MAC Address-Table Move Update:

- Flex Links не настроены, резервные интерфейсы не определены.

- Режим preemption выключен.

- Задержка preemption 35 секунд.

- MAC address-table move update не настроена на коммутаторе

[править] Принципы работы

[править] Настройка Flex Links

[править] Балансировка VLAN между Flex Links

[править] MAC Address-Table Move Update

[править] MLS (Multilayer Switching)

[править] SVI-интерфейсы

Для того чтобы коммутатор мог маршрутизировать трафик между VLAN, нужно:

- включить ip routing

- должны быть созданы соответствующие VLAN

- должны быть созданы соответствующие VLAN interface (switched virtual interfaces)

- представляет VLAN и принадлежащие ему порты, как один интерфейс для функций маршрутизации и коммутации в системе;

- создается при создании interface vlan;

- поддерживает протоколы маршрутизации.

SVI-интерфейс находится в состоянии up, если выполняются такие 3 условия:

- VLAN, который соответствует SVI, существует и активный в VLAN database коммутатора

- SVI не выключен административно

- Хотя бы один интерфейс 2 уровня принадлежит соответствующему VLAN, находится в состоянии up и STP forward.

Создание SVI и состояние интерфейса:

- Если создан VLAN interface, но не создан соответствующий VLAN и не включен ip routing, то порт в состоянии «down down».

- После создания соответствующего VLAN, порт в состоянии «up down».

[править] SVI autostate

По умолчанию SVI-интерфейс переходит в состояние «down», если все интерфейсы этого VLAN’а переходят в состояние «down».

Порт можно исключить из проверки доступности SVI-интерфейса. Для этого используется команда switchport autostate exclude. После включения команда применяется ко всем VLAN, которые включены на интерфейсе.

Эта возможность может пригодиться для случаев, когда к порту коммутатора подключен анализатор трафика или IDS.

[править] Интерфейсы 3го уровня

Перевести порт коммутатора в режим работы Layer 3:

[править] Power over Ethernet (PoE)

- PD — (powered device) устройство, которое потребляет PoE.

- PSE — (power sourcing equipment) устройство, которое обеспечивает PoE.

- endspan — если PSE это коммутатор,

- midspan — если PSE это промежуточное устройство между коммутатором (без PoE) и PD.

[править] Настройка QoS

Доверять значениям CoS, проставленным в кадрах, которые получены через порт:

Доверять значениям CoS, если подключенное устройство Cisco IP-телефон:

Установить значение CoS для трафика полученного от хоста:

[править] Cisco AutoQoS

Для работы AutoQos с IP-телефонами Cisco должен быть включен CDP (версия 2 или выше).

При включении AutoQoS на первом интерфейсе, глобально включается QoS (mls qos).

[править] Управление ресурсами коммутатора с помощью Switching Database Manager (SDM)

[править] Полезные команды

[править] switchport host

Команда switchport host:

- устанавливает порт в режим access

- включает spanning-tree PortFast

- отключает EtherChannel

[править] switchport block

Запретить передавать на порт unknown unicast пакеты:

Запретить передавать на порт unknown multicast пакеты:

[править] mac address-table

Изменить время хранения адресов в таблице коммутации (по умолчанию 300 секунд):

Создать статическую запись:

Команда mac address-table static drop позволяет настроить фильтрацию по unicast MAC-адресу. После указания MAC-адреса, коммутатор будет отбрасывать трафик, в котором адрес указан в отправителе или получателе.

Источник

Тренинг Cisco 200-125 CCNA v3.0. День 42. Маршрутизация Inter-VLAN и интерфейс SVI

Сегодня мы рассмотрим маршрутизацию Inter-VLAN и виртуальный интерфейс свитча SVI. Мы уже знакомились с этими темами в курсе ICND1 и сейчас займемся ими более углубленно. Эти темы упоминаются в разделе 2.0 «Технологии маршрутизации» курса ICND2, подразделы 2.1а и 2.1b. Сначала мы рассмотрим настройку, проверку и неполадки маршрутизации Inter-VLAN, затем концепцию архитектуры сети Router-on-a-Stick (ROAS) и интерфейс свитча SVI.

Перейдем к программе Packet Tracer и рассмотрим, что представляет собой виртуальный интерфейс свитча SVI. На схеме показано две сети: отдела продаж и отдела маркетинга, каждая из которых имеет свой свитч. По умолчанию компьютеры подсоединяются к свитчу через дефолтную VLAN1, поэтому без проблем могут связываться друг с другом.

Но если компьютер №1 отдела продаж захочет связаться с компьютером №1 отдела маркетинга, он не сможет этого сделать, потому что сети не соединены. Технически можно соединить кабелем оба свитча, но компьютеры все равно не смогут связаться, потому что являются частями разных сетей с разным диапазоном IP-адресов – 192.168.10.0/24 и 192.168.20.0/24.

Организовать связь между этими двумя сетями можно, если расположить между свитчами устройства 3 –го уровня OSI, роутер, и соединить свитчи и роутер кабелями.

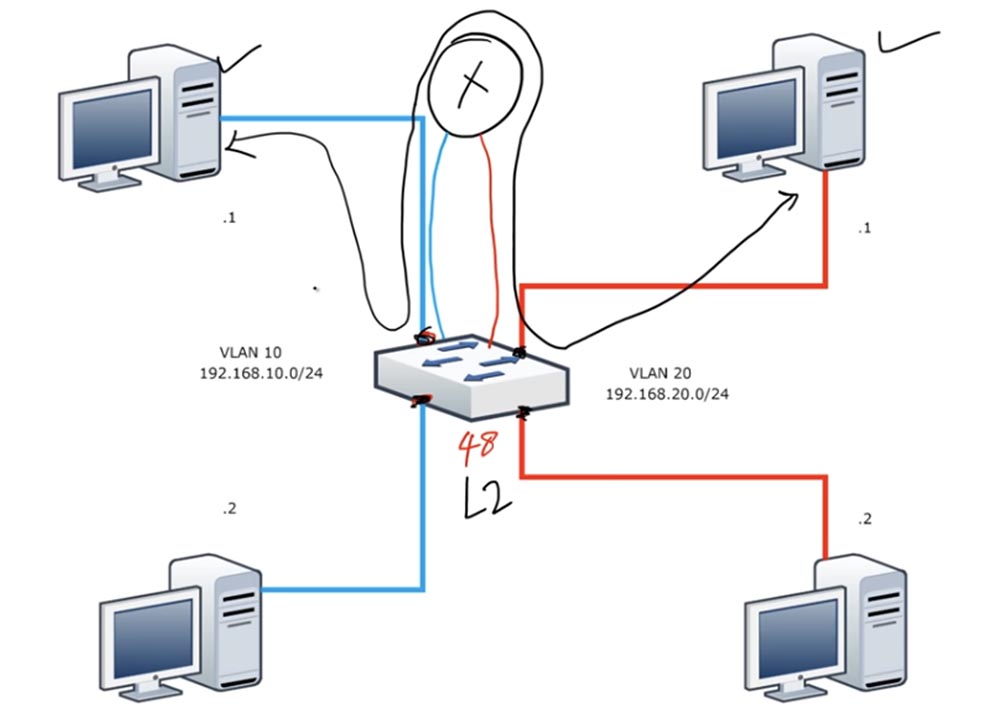

Обычно в офисе у вас нет двух разных свитчей для двух сетей, в первую очередь потому что свитчи Cisco достаточны дорогие, поэтому приходиться обходиться одним свитчем на 24 и 48 портов. Предположим, что у нас есть 48-портовый свитч.

Мы создаем разные VLAN, пусть вас не смущает цвет портов на схеме, я нарисую их черным. Синяя сеть это VLAN10, а красная – VLAN20. Если мы это проделаем, то компьютеры из разных сетей все равно не смогут связываться друг с другом, потому что свитч является устройством 2 уровня OSI. Нам нужно устройство 3 уровня, чтобы организовать межсетевую связь.

Решить эту проблему можно с помощью роутера, один порт которого будет подключен к одному из портов синей сети VLAN10, а другой порт – к одному из портов красной сети VLAN20. При этом мы сможем без проблем организовать связь между компьютерами разных сетей через этот маршрутизатор.

При такой схеме мы нерационально используем интерфейсы роутера, поэтому намного эффективнее использовать другой способ межсетевой связи под названием Router-on-a-Stick. Позже мы к нему вернемся, а пока что рассмотрим виртуальный интерфейс свитча SVI. Как известно, у свитча «из коробки» все порты по умолчанию настроены на сети VLAN1, причем у свитча есть виртуальный интерфейс для данных сетей – интерфейс VLAN1. Что же такое виртуальный интерфейс?

Если вы как сетевой администратор настраиваете свитч, то используете свой компьютер, который соединяете кабелем с консольным портом свитча. Проблема заключается в том, что для использования консоли вы должны находиться рядом со свитчем, на расстоянии не больше длины кабеля. Предположим, что вы администратор большой сети и хотите настроить устройство удаленно. Однако свитч является устройством 2-го уровня сети, поэтому у него не может быть IP-адреса, и для вас нет никакого способа добраться до него по сети, так как физическим интерфейсам свитча невозможно присвоить IP-адреса. Как же можно решить эту проблему?

Для этого нам нужно создать виртуальный интерфейс для VLAN1 и присвоить ему IP-адрес 192.168.1.1 или любой другой адрес. Тогда нарисованный мной компьютер сетевого администратора с IP-адресом 192.168.1.10 сможет соединиться с этим виртуальным интерфейсом свитчем через Telnet или SSH. Такая возможность существует для VLAN1 по умолчанию.

Однако ПК1 синей сети принадлежит VLAN10, а виртуальный интерфейс принадлежит VLAN1, поэтому компьютер не может связаться с интерфейсом VLAN1, так как он относится к другой сети. В этом случае вы можете создать виртуальный интерфейс для VLAN10 и создать такой же интерфейс для VLAN20. Тогда компьютер ПК1 синей сети и компьютер ПК1 красной сети смогут удаленно связываться со свитчем через виртуальные интерфейсы – для этого нужно всего лишь назначить этим интерфейсам IP-адреса в диапазонах адресов VLAN10 и VLAN20.

Таким образом, чтобы обеспечить удаленный доступ любого устройства к свитчу, нужно создать виртуальный интерфейс с тем же номером VLAN, к которой принадлежит это устройство, например, для компьютера из сети VLAN20 создать виртуальный интерфейс VLAN20 и т.д.

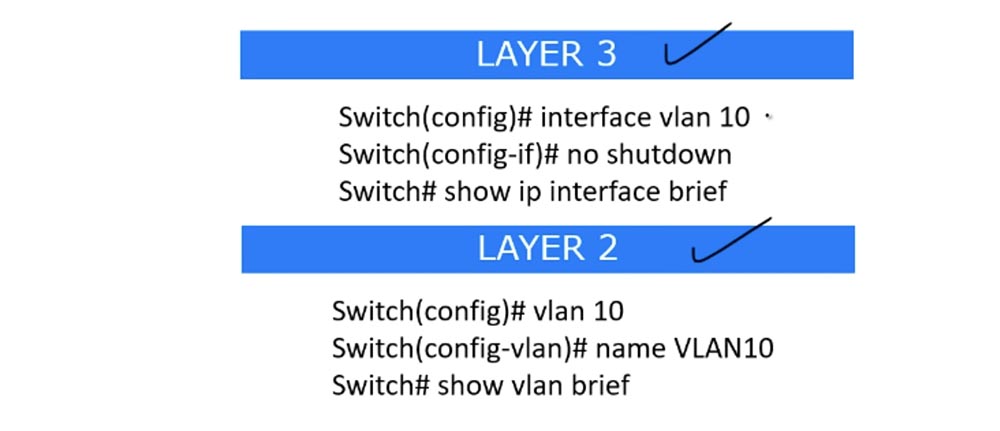

При обсуждении VLAN мы упоминаем уровень 2 и уровень 3 модели OSI. Для того, чтобы понять разницу между ними, используем Packet Tracer.

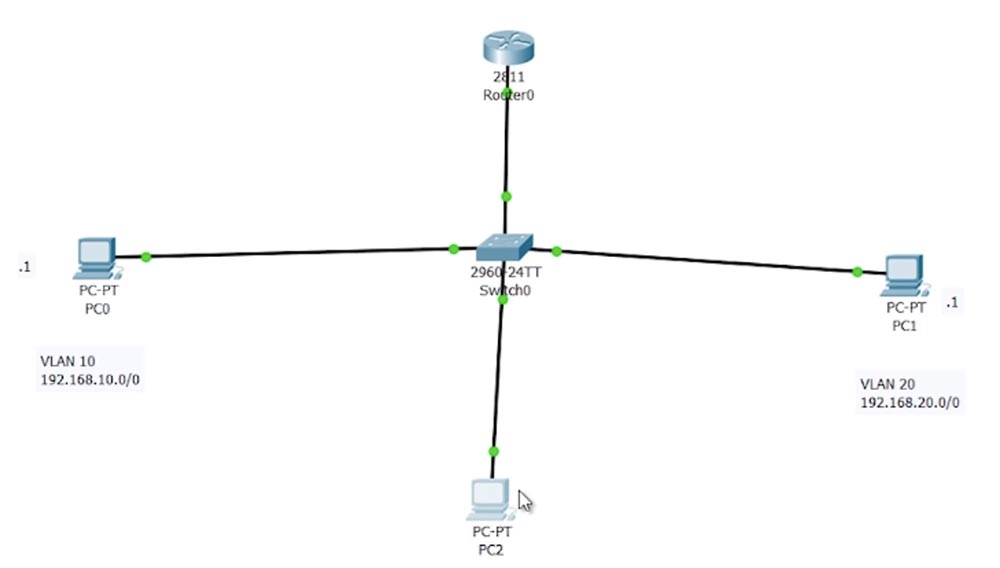

Я размещаю устройство 2 уровня – свитч и добавляю несколько ПК конечных пользователей. Левый компьютер PC0 находится в сети VLAN10, а правый PC1- в сети VLAN20. Затем я создам сеть, соединив компьютеры со свитчем. Оба компьютера должны иметь собственные IP-адреса, поэтому я захожу в их сетевые настройки и присваиваю ПК0 адрес 198.168.10.1 и маску подсети 255.255.255.0. Пока что я не использую шлюз, поэтому оставляю настройки по умолчанию. То же самое я проделываю с PC1, присваивая ему адрес 198.168.20.1 и маску подсети 255.255.255.0.

Теперь я пропингую с PC0 компьютер с адресом 198.168.20.1. Из предыдущих уроков вы должны знать, что это не сработает. Не смотря на то, что оба ПК подключены к дефолтным интерфейсам свитча VLAN1, они все равно не могут общаться, потому что имеют IP-адреса, принадлежащие разным диапазонам сетевых адресов – VLAN10 имеет диапазон 192.168.10.0/0, а VLAN20 — 192.168.20.0/0. То есть физически компьютеры могут связаться друг с другом, а логически – нет.

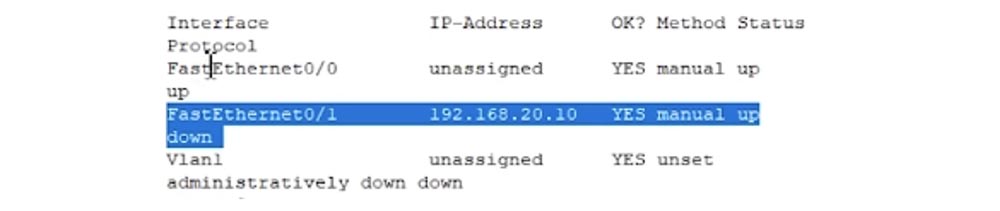

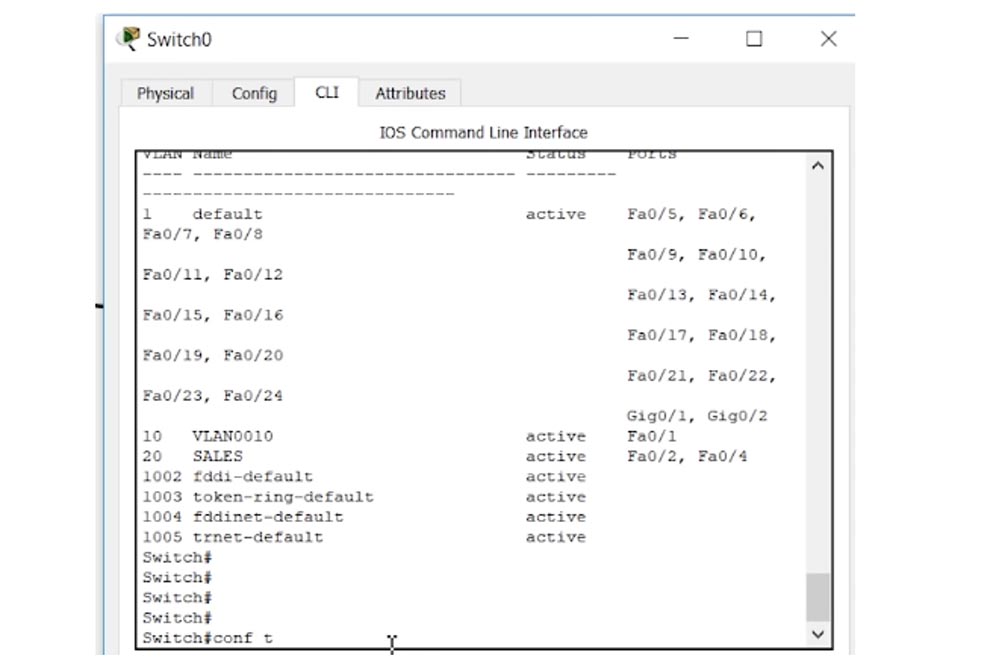

Я захожу в консоль свитча и меняю настройки VLAN. Для этого я вызываю интерфейс f0/1 и набираю команды switchport mode access и switchport access vlan10, после чего система выдаст сообщение, что такой сети не существует и она будет создана. Далее я введу команду show vlan brief, и можно увидеть, что у нас была создана сеть VLAN10. Затем я ввожу команду show ip interface brief, и мы видим, что в конце списка интерфейсов у нас по умолчанию присутствует виртуальный интерфейс VLAN1 – это и есть SVI. Он пребывает в состоянии administratively down.

Теперь давайте попробуем создать виртуальный интерфейс для VLAN10. Мы видим, что свитч не имел сети VLAN10 и поэтому её создал, это 2 уровень модели OSI. Виртуальный интерфейс для VLAN10 относится к 3 уровню, и для его создания нужно использовать команду int vlan10. После этого система выдаст сообщение, что интерфейс VLAN10 поменял состояние на up – «включен», при этом также включился линейный протокол интерфейса VLAN10.

Если снова ввести команду show int brief, видно, что у нас только что появился созданный интерфейс VLAN10, который находится в состоянии up. Если мы создаем SVI, то по умолчанию он будет пребывать в состоянии «включен». Помните – интерфейс для VLAN1 по умолчанию отключен, но когда мы создаем другой виртуальный интерфейс VLAN, он будет находиться во включенном состоянии.

Как видите, в базе данных VLAN нет VLAN20, поэтому я его создам командой int vlan 20. Вы видите, что я нахожусь в режиме подкоманд данного интерфейса. Я могу ввести команду shutdown, чтобы отключить этот SVI, или написать no shut, если хочу оставить его в состоянии enable. Давайте еще раз посмотрим на список интерфейсов. Как видите, у нас автоматически создана сеть VLAN20. Предыдущая созданная сеть VLAN10 находится в состоянии up, с ней нет никаких проблем. Но сейчас, когда я создал VLAN20, она появилась в отключенном состоянии. Это один из видов неполадок, поэтому нам нужно разобраться, почему она и соответствующий ей протокол находятся в состоянии down.

Оказывается, интерфейс VLAN20 отключен, потому что у нас ещё нет сети VLAN20. Поэтому давайте выйдем из настроек интерфейса и создадим эту сеть. Запомните, что при создании элемента структуры 3 уровня модели OSI используется команда int vlan 20, а для создания элемента 2 уровня — просто команда vlan 20. После создания этой сети система выдает сообщение, что теперь интерфейс VLAN20 изменил состояние на up. Вы также видите, что система после этого выдает подсказки на уровне подкоманд типа Switch(config-vlan) # вместо Switch(config) #.

Попробуем теперь изменить имя созданной нами сети. Если мы создаем сеть VLAN10, система по умолчанию присваивает ей такое же имя – VLAN0010. Если мы хотим его изменить, то используем команду name SALES. Затем просматриваем с помощью команды show vlan brief базу данных VLAN и видим, что сеть VLAN20 превратилась в сеть SALES.

Если теперь посмотреть на список интерфейсов, видно, что интерфейс VLAN20 изменил свое состояние на Up потому что теперь база данных VLAN содержит сеть, которая соответствует данному интерфейсу.

Однако вы видите, что протокол данного порта до сих пор не активен и находится в состоянии down. Это потому, что он не «видит» никакого трафика в сети VLAN20. Почему же он не видит этого трафика? Потому что к сети VLAN20 не подсоединен ни один порт. Значит, нам нужно подключить к ней работающий порт. В данном случае у нас активны только порты f0/1 и f0/2, соединяющие устройства.

Поэтому я с помощью команды int f0/2 захожу в режим подкоманд данного интерфейса и ввожу команды switchport mode access и switchport access vlan20. После этого система сообщает, что линейный протокол интерфейса VLAN20 изменил состояние на up. То же самое можно увидеть с помощью команды show int brief – оба элемента, и интерфейс, и его протокол находятся во включенном состоянии. Таким образом, если у вас возникла проблема с отключенным интерфейсом VLAN, в первую очередь просмотрите базу данных сетей VLAN и убедитесь в существовании сети, соответствующей данному интерфейсу. Если вы видите отключенный протокол, убедитесь, что в сети имеется активный трафик, то есть связан ли с данной сетью какой-либо порт.

Если посмотреть на остальные интерфейсы свитча, например, f0/5, мы увидим, что протокол для этого интерфейса находится в состоянии down, потому что на этом интерфейсе не наблюдается никакого трафика. По умолчанию порт отключен, если к нему не подключены никакие устройства, а протокол не активен, потому что на этом порту нет никакого трафика. Итак, если вы видите, что SVI находится в состоянии down, то в первую очередь должны проверить упомянутые выше вещи.

Теперь, когда наши компьютеры имеют IP-адреса, а порты свитча настроены, проверим, пройдет ли пинг PC0 к компьютеру PC1. Конечно же, пропинговать правый компьютер не удается, потому что устройства до сих пор находятся в разных сетях VLAN10 и VLAN20.

Чтобы решить эту проблему, я размещу на схеме устройство, которому можно присвоить IP-адрес – роутер, и соединю кабелем один из его интерфейсов с портом свитча f0/3, а вторым кабелем соединю другой интерфейс роутера с портом f0/4. Это стандартное соединение для таких случаев – все будет работать, если я соединю один интерфейс с сетью VLAN10, а другой – с сетью VLAN20. Чтобы не тратить время, я заранее настроил порты роутера, присвоив им IP-адреса. Чтобы вы это увидели, я зайду в настройки консоли роутера и введу команду show ip int brief. Сейчас я выполню необходимые изменения, введя команды config terminal, int f0/3, switchport mode access и switchport access vlan 10. Аналогичным образом я настрою интерфейс f0/4 на работу с сетью VLAN20.

Давайте посмотрим, пройдет ли сейчас пинг. Вы видите, что портам свитча требуется некоторое время, чтобы перейти в состояние готовности пропуска трафика – оранжевые маркеры вскоре меняют цвет на зеленый. Я ввожу в командной строке PC0 команду ping 192.168.20.1, но пинг снова не проходит. Причина – моя ошибка, потому что я не создал шлюз в сетевых настройках компьютеров. Поэтому я захожу в панель настроек и указываю адрес шлюза для первого компьютера 192.168.10.10, а для второго — 192.168.20.10.

После этого пинг проходит успешно, и теперь компьютеры PC0 и PC1 могут общаться друг с другом. Однако, как я уже сказал, при такой топологии сети мы зря тратим возможности портов роутера – обычно роутер имеет всего два порта, поэтому просто преступно использовать их таким образом. Для более эффективного использования возможностей маршрутизатора применяется концепция Router-on-s-Stick, или «роутер на палочке, роутер на флэшке». Давайте вернемся к одному из предыдущих слайдов.

Если мы работаем с 3-м уровнем модели OSI, ключевым словом в командах настройки будет «interface». Оно переводит систему в режим подкоманд интерфейса, где можно указать настройку no shutdown или shutdown и проверить результат настроек интерфейса с помощью команды show ip interface brief.

Если мы работаем с 2-м уровнем, а в случае свитча это не что иное, как база данных VLAN, то здесь команда для входа в настройки виртуальных сетей не содержит ключевого слово «interface», а начинается со слова «vlan» с соответствующим номером сети, например, vlan 10. После входа в режим подкоманд можно присвоить созданной сети имя командой name VLAN10. Для проверки выполненных настроек используется команда show vlan brief.

Для обеспечения маршрутизации между двумя сетями, как уже говорилось, мы соединяем свитчи этих сетей с роутером, который подключен к внешней сети — интернету.

При такой схеме компьютер №1 может выходить в интернет или общаться с компьютерами другой сети. То есть если у нас имеется два разных свитча, каждый для своей сети, то для связи между ними необходимо устройство 3-го уровня модели OSI.

Как я говорил, обычно в офисе используется один свитч, разделенный пополам с использованием VLAN. На схеме я обозначу две разные VLAN – синюю SALES и красную MARKETING. Для использования этого метода можно использовать два разных интерфейса роутера либо один интерфейс f0/0, на схеме это столбик синего цвета между роутером и свитчем. Эта концепция называется sub-interface – для обслуживания синей сети назначается интерфейс f0/0.10, а для красной – f0/0.20.

Предположим, что вся эта синяя штука подсоединена к одному интерфейсу свитча f0/1, компьютеры синей VLAN подсоединены к интерфейсам f0/2 и f0/3, а компьютеры красной сети – к f0/4 и f0/5. При этом f0/1 должен быть транк-портом, и между свитчем и роутером должен быть создан транк, потому что нам нужно, чтобы весь трафик из VLAN10 и VLAN20 поступал к маршрутизатору. При этом мы можем использовать всего один интерфейс роутера, который подразделяется на два sub-interface, или подинтерфейса.

Сабинтерфейсы виртуально создаются в роутере с добавлением точки в обозначении физического интерфейса. Сабинтерфейсу f0/0.10 мы присваиваем IP-адрес из диапазона адресов VLAN10, а f0/0.20 получает IP-адрес из диапазона адресов сети VLAN20. Замечу, что числа после точки в обозначении сабинтерфейса не обязательно должны совпадать с номером сети VLAN. Я использую совпадающие числа просто для того, чтобы вы лучше поняли данную концепцию. Так что если на экзамене вам попадется вопрос о какой-то неполадке и вы подумаете, что её причиной стало несовпадение номеров VLAN и подинтерфейсов, так как вас учили, что номера сетей должны совпадать, то будете не правы! Еще раз отмечу – номер подинтерфейса и соответствующей ему сети VLAN может не совпадать, это нормально, так что причина неполадок кроется не в этом.

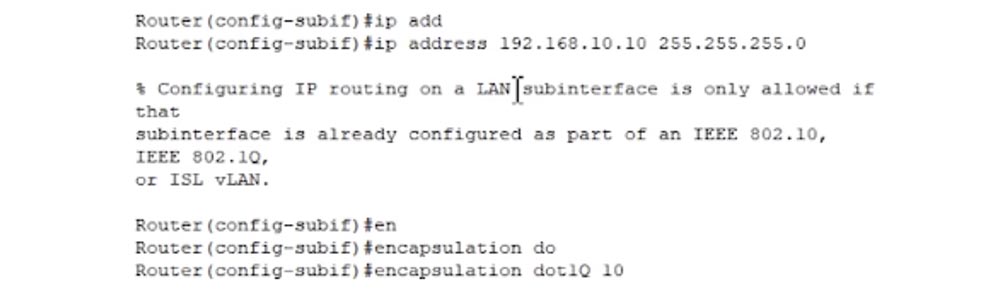

Итак, когда компьютер №1 синей сети отправляет трафик, он попадает на транк-порт свитча, где инкапсулируется по протоколу .1q, то есть получает тег VLAN10 и по транку отсылается роутеру. Точно так же тегируется трафик VLAN20. Но проблема в том, что по умолчанию роутер не понимает языка .1q. Поэтому мы должны войти в настройки роутера и указать сабинтерфейсам, что инкапсуляция использует .1q. Сделав это, мы присваиваем им IP-адреса из соответствующих диапазонов адресов сетей VLAN10 и VLAN20. Как только мы это проделаем, связь между сетями будет установлена.

Перейдем к Packet Tracer, где я сначала удалю созданные ранее SVI, войдя в режим глобальной конфигурации свитча и применив команды no int vlan 10 и no int vlan 20. Если после этого просмотреть список интерфейсов, то можно увидеть, что интерфейсы VLAN10 и VLAN20 исчезли. На 2-м уровне модели OSI эти сети до сих пор остались в базе данных VLAN, так как мы хотим их использовать, но без соответствующих им виртуальных интерфейсов.

Далее я удаляю 2 кабеля, связывающие свитч и роутер, и соединяю свитч и роутер одним кабелем, так как собираюсь использовать всего один порт роутера f0/0.

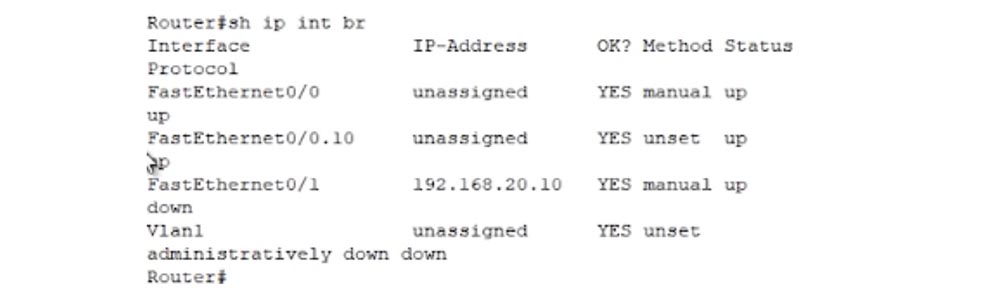

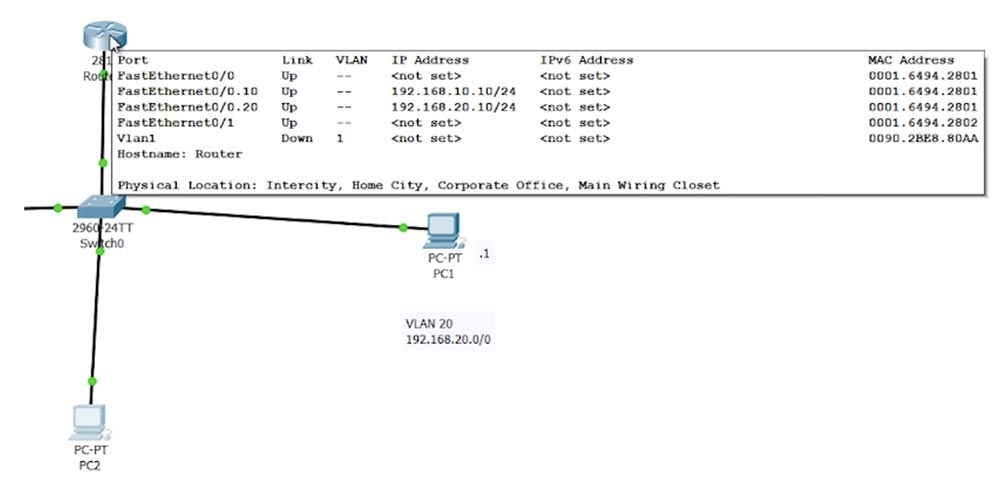

Теперь я захожу в настройки роутера, выбираю интерфейс f0/0 и ввожу команду no ip address (без IP-адреса). Можно просмотреть список интерфейсов, где видно, что IP-адрес для интерфейса FastEthernet0/0 не назначен, как и для интерфейса Vlan1, а для интерфейса FastEthernet0/1 используется IP-адрес 192.168.20.10.

Для того, чтобы использовать метод «роутер на палочке» нужно, чтобы физический интерфейс был в режиме no shutdown. Как видим, FastEthernet0/0 находится в режиме manual up, так что с этим все в порядке. Это первое, в чем нужно убедиться перед использованием Router-on-s-Stick, второе – в том, что данный интерфейс не имеет IP-адреса.

Далее я набираю int f0/0, чтобы войти в режим подкоманд интерфейса, и ввожу команду f0/0.10 для того, чтобы создать сабинтерфейс .10. Если теперь посмотреть на список интерфейсов, видно, что система создала новый виртуальный интерфейс FastEthernet0/0.10, который находится во включенном состоянии.

Точка в названии указывает, что это виртуальный, а не физический интерфейс. Далее мы возвращаемся в глобальный режим настроек и создаем сабинтерфейс f0/0.20. Теперь перейдем к настройкам нового сабинтерфейса f0/0.10, использовав команду int f0/0.10. Вы видите, что подсказка командной строки приняла вид подкоманд Router (config-subif) #. Теперь я могу присвоить этому интерфейсу IP-адрес командой ip address 192.168.10.10 255.255.255.0. Если я нажму «Ввод», то система выдаст сообщение: «настройка IP-маршрутизации для сабинтерфейса LAN возможна, только если этот интерфейс уже настроен как часть IEEE 802.10, 802.1q или ISL vLAN». Поэтому мне нужно ввести команду использовать инкапсуляцию по протоколу .1q для конкретной сети VLAN, для чего я набираю encapsulation dot1Q 10, где 10 это номер сети VLAN.

Теперь я введу нужный IP-адрес, и система его примет. То же самое я проделываю для интерфейса f0/0.20 – задаю параметры инкапсуляции и присваиваю этому виртуальному интерфейсу IP-адрес 192.168.20.10. Я забыл, что этот IP-адрес уже присвоен интерфейсу f0/1, поэтому захожу в настройки этого интерфейса и набираю no ip address. Только после этого я могу вернуться к интерфейсу f0/0.20, присвоить ему этот адрес, и система его примет.

Сейчас я вернусь к сетевым настройкам PC0 и посмотрю, проходит ли пинг к компьютеру PC1. Однако я вижу, что забыл создать транк свитч-роутер, поэтому давайте сделаем это. Заходим в настройки свитча, набираем int f0/3 и далее вводим команду switchport mode trunk. Итак, мы настроили транк и создали два сабинтерфейса роутера, связанные соответственно с сетями VLAN10 и VLAN20. Я пингую второй компьютер, и как видите, пинг проходит, так что у нас все работает правильно! Мы сделали то, что называется Router-on-a-Stick. У нас есть один транк-интерфейс и два сабинтерфейса роутера, а также механизм инкапсуляции маршрутизируемого трафика. Как видите, это очень и очень просто.

Допустим, что у нас имеется ещё один компьютер, который подсоединен кабелем к свитчу при помощи дефолтной VLAN1. Эта сеть является «родной» для транка. Я присвою этому компьютеру IP-адрес 192.168.30.1, маску подсети 255.255.255.0 и адрес шлюза 192.168.30.10. Что произойдет, если этот компьютер PC2, принадлежащий VLAN1, захочет связаться с компьютером из VLAN10?

Поскольку он находится в native VLAN, то он пошлет нетегированный трафик через транк, и как же ему ответит роутер? Ведь у него есть только 2 сабинтерфейса – один для VLAN10, второй для VLAN20.

Существует 2 способа решить эту проблему. Первый – это зайти в глобальные настройки роутера и ввести команду int f0/0. Затем я могу ввести команду ip address 192.168.30.10 255.255.255.0, то есть присвоить этому физическому интерфейсу IP-адрес. Теперь если к роутеру поступит трафик от компьютера PC2, то он придет без тега VLAN, потому что я назначил адрес для интерфейса f0/0 и теперь он может отвечать на запросы.

Давайте это проверим, запустив пинг в адрес 192.168.10.1 с компьютера PC2. Логически нетегированный трафик должен поступить со свитча к роутеру, и тот отправит его обратно через свитч компьютеру PC0. Вы видите, что пинг не проходит, давайте попробуем узнать, в чем причина. Я захожу в настройки свитча, просматриваю список интерфейсов и нахожу ошибку – интерфейс Fa0/4, к которому сейчас подсоединен компьютер PC2, приписан к сети продаж VLAN 20 SALES.

Для исправления этой ошибки я последовательно набираю команды int f0/4, switchport mode access и switchport access vlan 1. Пингуем компьютер PC0 еще раз, первая попытка не проходит, потому что я поспешил и отправил пинг, не дождавшись, пока новая настройка свитча вступит в силу, зато вторая попытка заканчивается успехом и трафик PC2 поступает адресату.

Итак, в случае использования Native VLAN мы должны присвоить физическому интерфейсу IP-адрес. Если вы не хотите этого делать – сейчас я удаляю IP-адрес интерфейса f0/0 – можно попробовать второй способ. Он состоит в создании еще одного логического интерфейса, или сабинтерфейса f0/0.30. После его создания я ввожу команду на выполнение инкапсуляции по протоколу .1q и добавляю в команду слово «native»: encapsulation dot1Q 1 native. После ввода этой команды роутер будет знать, что к данному интерфейсу подключена native VLAN, поэтому трафик будет поступать нетегированным. После этого я присваиваю этому сабинтерфейсу IP-адрес 192.168.30.10 255.255.255.0 и добавляю команду no shutdown.

Давайте проверим, что у нас получилось. Я набираю в командной строке PC2 команду ping 192.168.10.1, и как видите, все прекрасно работает.

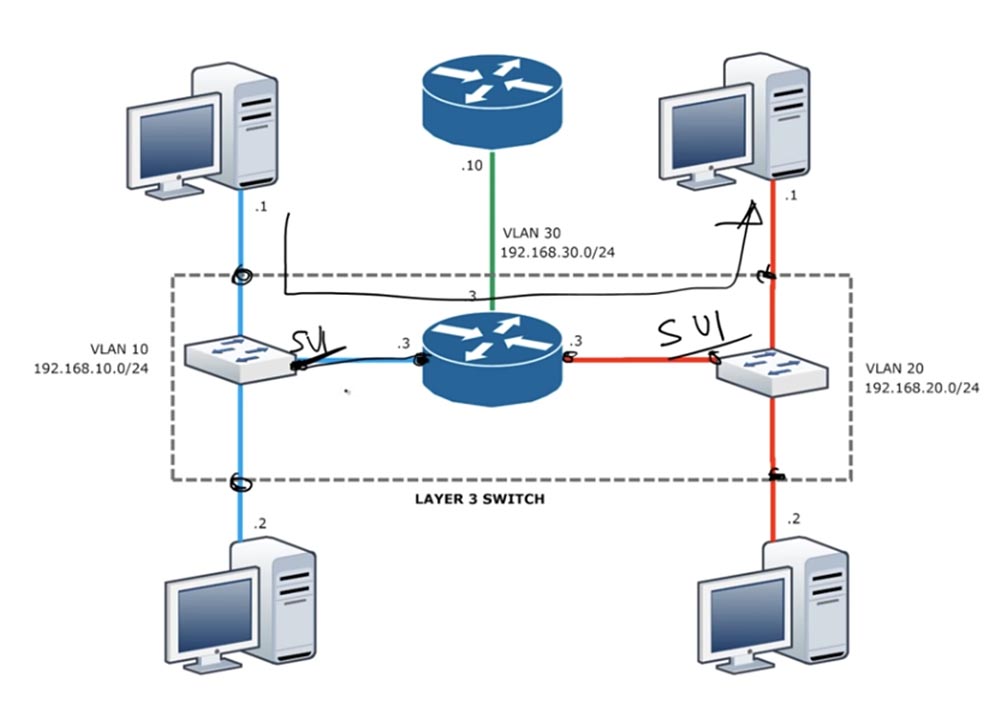

Теперь давайте вернемся с нашей презентации. Существует другой способ осуществления маршрутизации, используемый при масштабном сетевом развитии, который основан на использовании сетевых устройств 3 уровня. На схеме приведен свитч, который является свитчем 3-го уровня модели OSI.

Свитч 3-го уровня не нуждается в использовании роутера для того, чтобы соединить разные VLAN. Конечно, если вы планируете выходить в интернет и другие внешние сети, роутер необходим, но для связи Inter-VLAN вы используете свитч 3-го уровня, который сам осуществляет маршрутизацию пакетов из одной сети в другую. Логически свитч 3-го уровня представляет собой комбинацию физического свитча 2-го уровня и программного роутера 3-го уровня.

На следующей схеме он выделен пунктиром. Для простоты понимания я изобразил 3 отдельных устройства – два физических свитча и программный, виртуальный роутер. Оба свитча сетей VLAN10 и VLAN20 связаны с этим внутренним роутером через SVI. При такой схеме компьютеры, находящиеся в одной и той же VLAN, без проблем связываются друг с другом, а при необходимости выйти на связь с компьютерами в другой сети VLAN они используют внутренний маршрутизатор свитча. Для этого нам нужно настроить SVI и присвоить этим интерфейсам IP-адреса из диапазона адресов соответствующей VLAN.

При использовании физического роутера SVI не нужны, поэтому я удалил их в предыдущем случае. В сети есть много видео, в которых говорится о необходимости создания SVI для организации ROAS, но это не правильно. А для свитчей 3-го вы действительно должны создать SVI.

Вернемся к Packet Tracer. Я удалю существующие кабеля и добавлю в топологию сети управляемый коммутатор Cisco 3-го уровня, после чего настрою его интерфейсы под соответствующие сети VLAN: порт f0/1 под сеть VLAN10, порт f0/2 под сеть VLAN20, при этом система сама создаст соответствующие сети. Еще одна сеть, VLAN1 для PC2, уже существует по умолчанию.

Если просмотреть список интерфейсов, можно увидеть один SVI для сети VLAN1, который находится в состоянии administratively down.

Поскольку это свитч 3-го уровня, мы должны проверить доступность режима маршрутизации. Если мы вводим команду show ip route и при этом ничего не видим, как в данном случае, значит, IP-роутинг пока не доступен.

Поэтому я перехожу к режиму глобальной конфигурации свитча и ввожу команду ip routing, после чего данная функция становится доступной. Если теперь использовать команду show ip rout, можно увидеть, что пока здесь нет никаких параметров, потому что мы не создали SVI для связи с компьютерами VLAN10 и VLAN20.

Поэтому давайте вернемся к Packet Tracer и создадим SVI. Войдя в режим глобальной конфигурации, я набираю команду int vlan 10, затем ввожу ip address 192.168.10.10 255.255.255.0 и no shutdown. Если теперь посмотреть на список интерфейсов, видно, что устройство с этим IP-адресом напрямую подсоединено к свитчу через VLAN10.

Затем я последовательно набираю команды int vlan 20, ip address 192.168.20.10 255.255.255.0 и no shutdown. Давайте проверим, можно ли пропинговать с компьютера PC0 компьютер PC1 по адресу 192.168.20.1. Как видите, пакеты VLAN10 проходят через свитч и поступают в сеть VLAN20, потому что теперь свитч 3-го уровня может осуществлять маршрутизацию межсетевого трафика Inter-VLAN.

Если я хочу обеспечить маршрутизацию трафика из VLAN1, то должен зайти в настройки свитча и ввести команды int vlan 1, nо shutdown и присвоить этому интерфейсу IP-адрес командой ip address 192.168.30.10 255.255.255.0, добавив команду nо shutdown. После этого я смогу пропинговать компьютер PC2.

Если я хочу получить доступ к внешней сети, предположим, что изображенный вверху роутер соединен с интернетом, то соединение между свитчем и роутером должно принадлежать к другой сети VLAN. В данном случае порт свитча f0/4 должен стать частью VLAN40. При этом интерфейсу f0/4 присваивается IP-адрес из диапазона адресов сети VLAN40.

Соединение между свитчем 3-го уровня и роутером не является транком, оно осуществляется через access-порт, и это должна быть другая VLAN.

Таким образом, межсетевое соединение Inter-VLAN можно организовать двумя способами: используя схему ROAS или свитч Cisco 3-го уровня. Помните, что во втором случае нужно настроить SVI, а в первом случае в этом нет необходимости.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Источник