- Что такое DMZ в роутере, для чего нужна, как правильно настроить

- Настройка

- TP-Link

- D-Link

- Zyxel Keenetic

- Netis

- Tenda

- LinkSys

- Что такое DMZ в роутере и как настроить демилитаризованную зону

- Как включить и настроить DMZ на Wi-Fi роутере / модеме.

- Четыре лучших практики по настройке DMZ (демилитаризованная зона)

- 1. Сделайте DMZ действительно отдельным сегментом сети

- 2. Настройте сервисы внутри и вне DMZ зоны

- 3. Используйте два межсетевых экрана для доступа к DMZ

- 4. Внедрите технологию Reverse Access

Что такое DMZ в роутере, для чего нужна, как правильно настроить

Всем привет! Сегодня мы поговорим про DMZ: что это в роутере, для чего функция нужна и как её настроить на разных маршрутизаторах. Чтобы не грузить вас тяжелыми понятиями, я лучше расскажу на примере – так будет проще понять. Представим себе, что у вас дома есть камера видеонаблюдения, которая подключена к сети маршрутизатора. Аналогично к ней же подключены все компьютеры, ноутбуки и другие сетевые устройства из дома.

Теперь представим, что вы хотите уехать в отпуск и при этом из интернета иметь доступ к камере, чтобы следить за тем, что происходит у вас в квартире или доме. Конечно, для этого нужно пробрасывать порт в настройках маршрутизатор, и чаще всего используется 80 или 8080 порты. Но что если данные порты уже используются в сети?

В таком случае можно попробовать поиграть с настройками Firewall, но можно сделать куда проще и настроить DMZ в роутере. Тогда в DMZ-host добавляется IP адрес камеры, и она становится доступной из интернета. При этом остальная локальная сеть все также остается закрытой, а вот все устройства добавленные в DMZ как раз остаются общедоступными.

Я думаю, теперь куда понятнее, что такое DMZ хост в роутере. DMZ или DeMilitarized Zone – это выделенный участок локальной сети, к которой открыт доступ для внешнего доступа. Не нужно путать данный сегмент с гостевой сетью, так как при данной функции идет доступ как из интернета, так и из локальной среды. Также для данной сети сразу открываются все возможные порты, поэтому все такие устройства должны сами отвечать за безопасность. Как вариант нужно хотя бы установить логин и пароль для камеры.

Далее я расскажу про настройку демилитаризованной зоны в домашних роутерах. Если у вас будут какие-то вопросы, то пишите в комментариях.

Настройка

Прежде чем приступить к настройке DMZ скажу несколько моментов. В домашних маршрутизаторах нет полноценной возможности создать демилитаризованную зону, так как данные аппараты для этого не предназначены. Да – данная настройка есть, но она позволяет делать полностью открытыми порты только для одного сегмента сети. Но чаще всего этого становится достаточно. Например, если вам нужно иметь доступ к нескольким камерам, то лучше подключить их к видеорегистратору, на который вы и будете делать доступ.

Все настройки делаются в Web-интерфейсе, куда можно попасть, введя IP или DNS адрес интернет-центра в адресную строку любого браузера. Чаще всего используются адреса: 192.168.1.1 или 192.168.0.1. Также этот адрес можно посмотреть на этикетке под корпусом самого аппарата.

ВНИМАНИЕ! Также для доступа извне вам нужно чтобы у вас был «белый» IP адрес. Если вы не знаете, что это, то советую почитать эту статью.

TP-Link

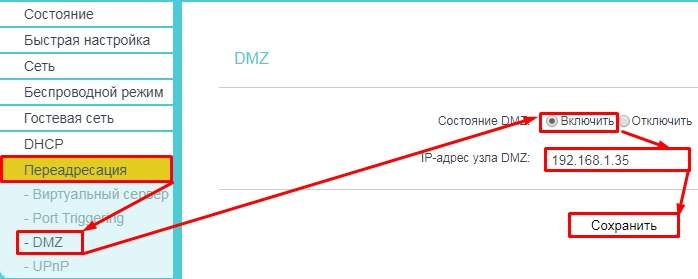

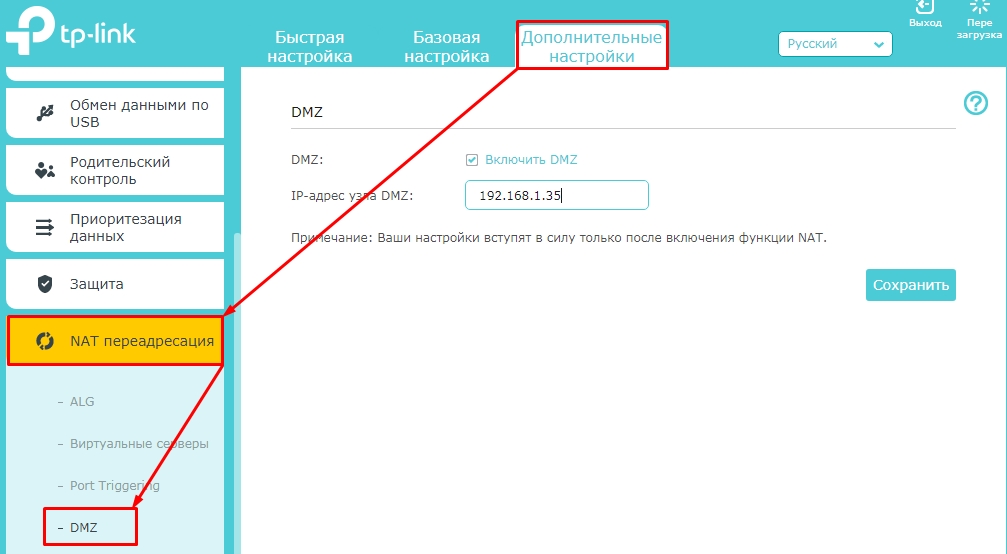

Функция находится в разделе «Переадресация».

«Дополнительные настройки» – «NAT переадресация» – находим функцию, включаем, вводим IP адрес устройства и сохраняем параметры.

D-Link

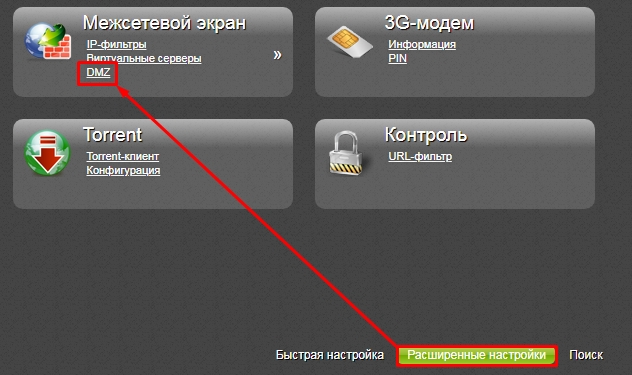

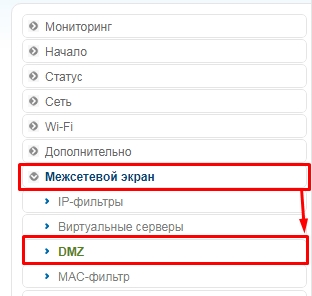

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

Сервис находим в разделе «Межсетевой экран».

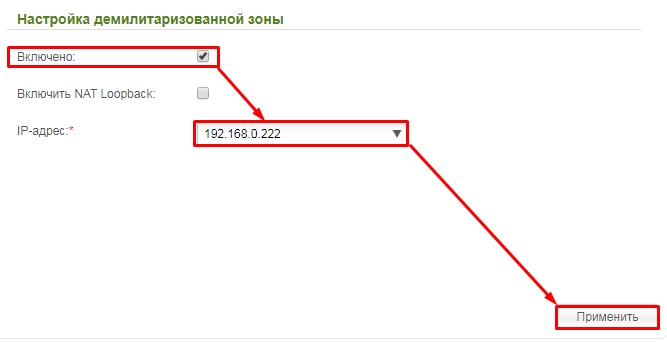

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» – эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

Zyxel Keenetic

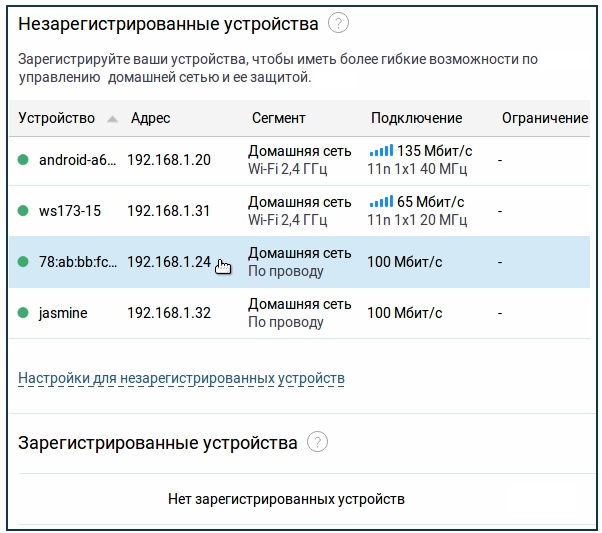

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

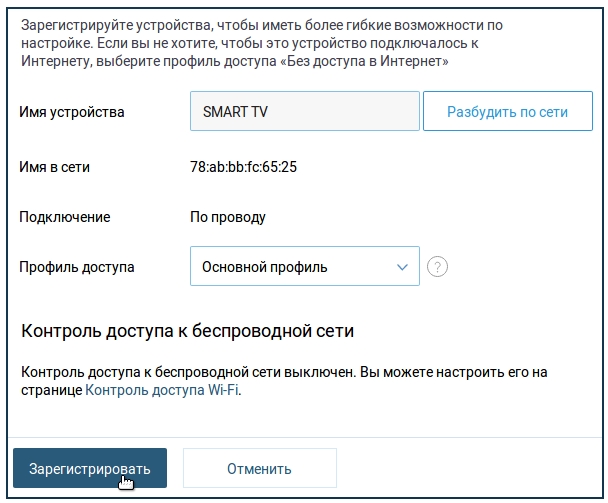

Введите имя и нажмите на кнопку регистрации.

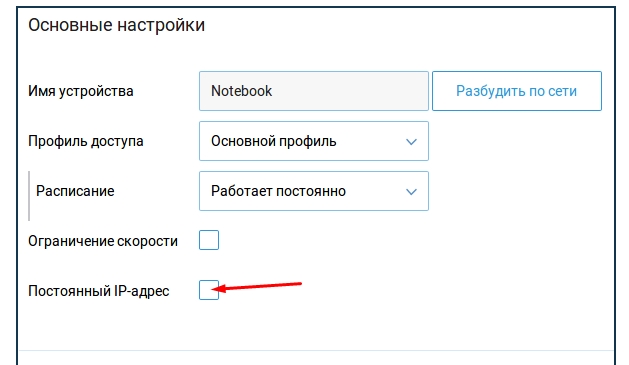

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

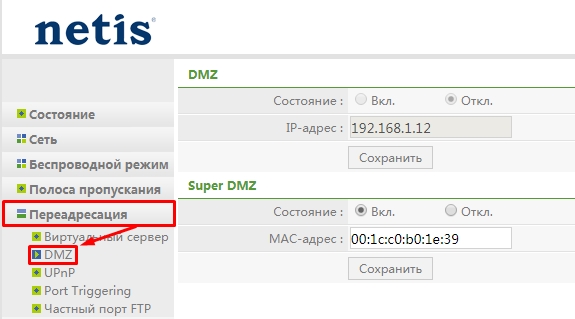

Заходим в «Переадресацию» и создаем правило:

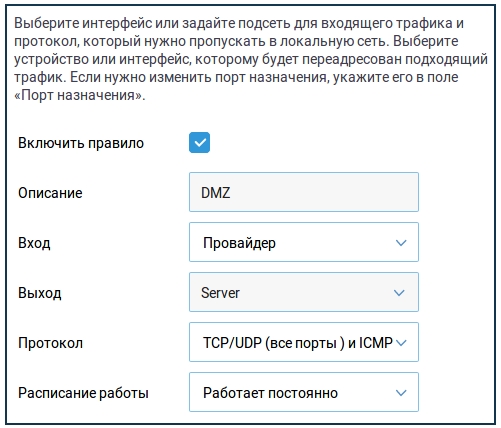

- Ставим галочку «Включить правило».

- Описание – для удобства назовите «DMZ».

- Вход – здесь нужно указать то подключение, через которое у вас идет интернет.

- Выход – здесь указываем имя устройства, которое вы и добавляете в ДМЗ.

- Протокол – устанавливаем параметр «TCP/UDP (все порты и ICMP)».

- Расписание работы – тут можно установить режим работы, но чаще всего сервер «Работает постоянно».

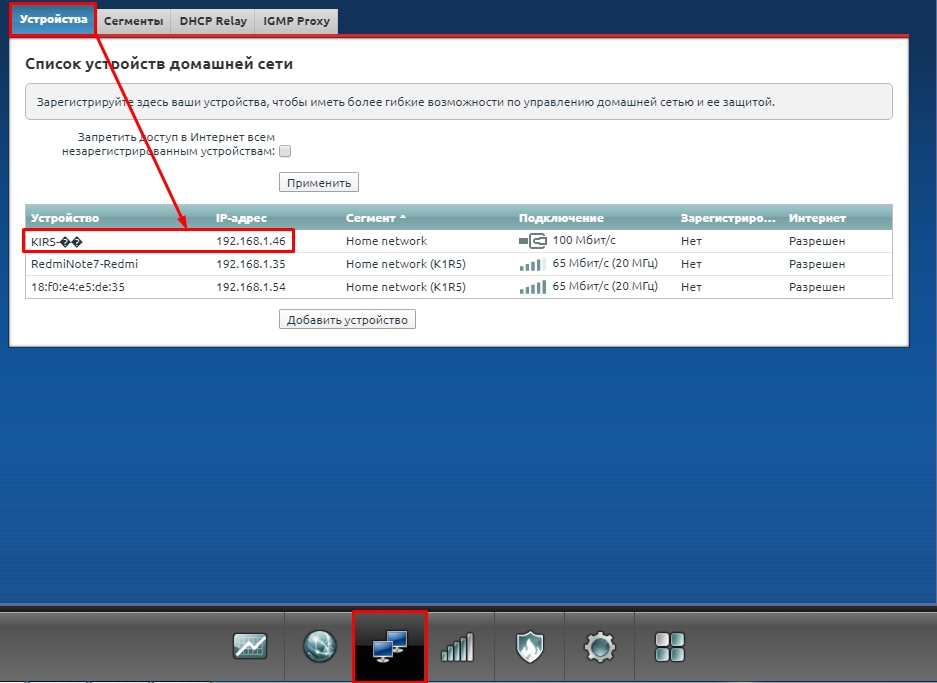

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

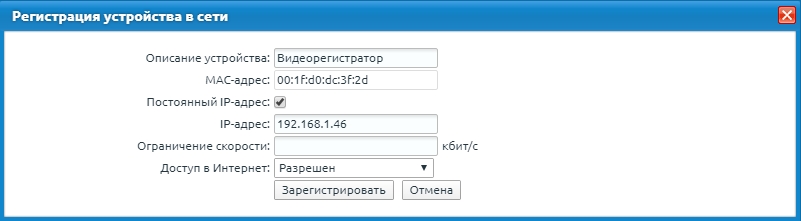

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

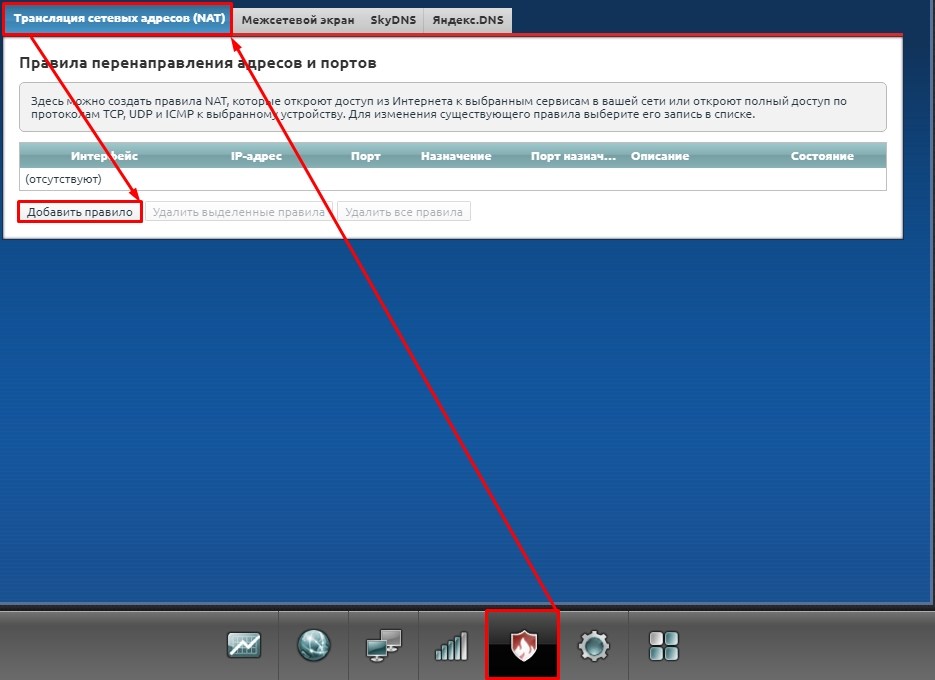

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

Теперь нужно ввести следующие данные:

- Описание – назовите как «DMZ» чтобы не перепутать, но название на самом деле может быть любым.

- Интерфейс – здесь нужно выбрать именно то подключение, через которое у вас идет интернет. Эти данные можно посмотреть в разделе «Интернет».

- Протокол – здесь ставим только одно значение: TCP/UDP (все порты и ICMP).

- Перенаправить на адрес – тут выбираем наш сервер.

Нажимаем по кнопке «Сохранить».

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

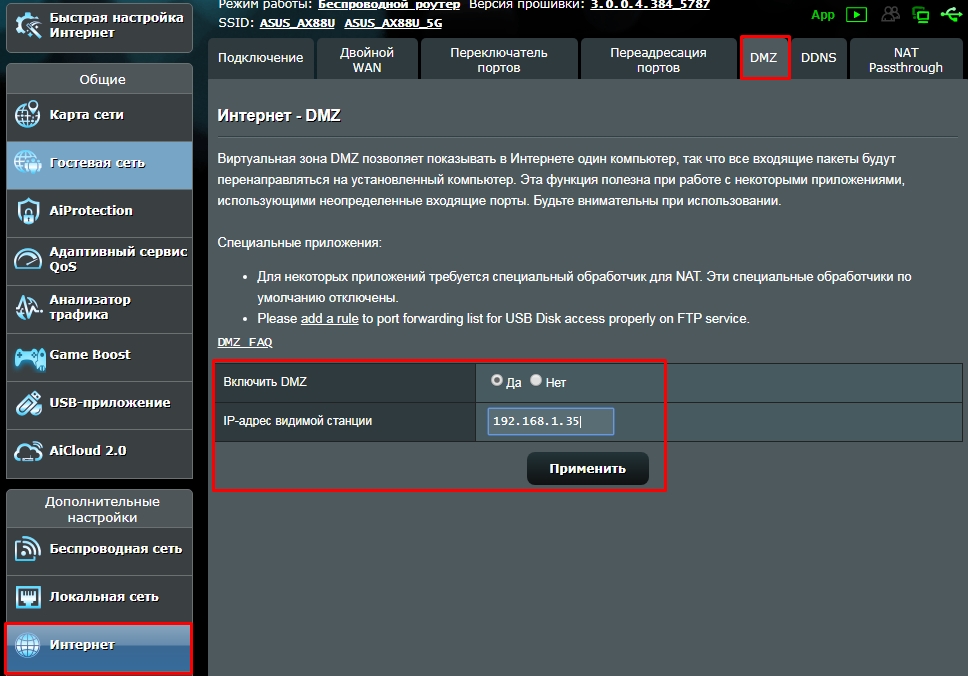

Netis

Нужная нам функция находится в разделе «Переадресация», далее включаем хост, вводим IP и «Сохраняемся».

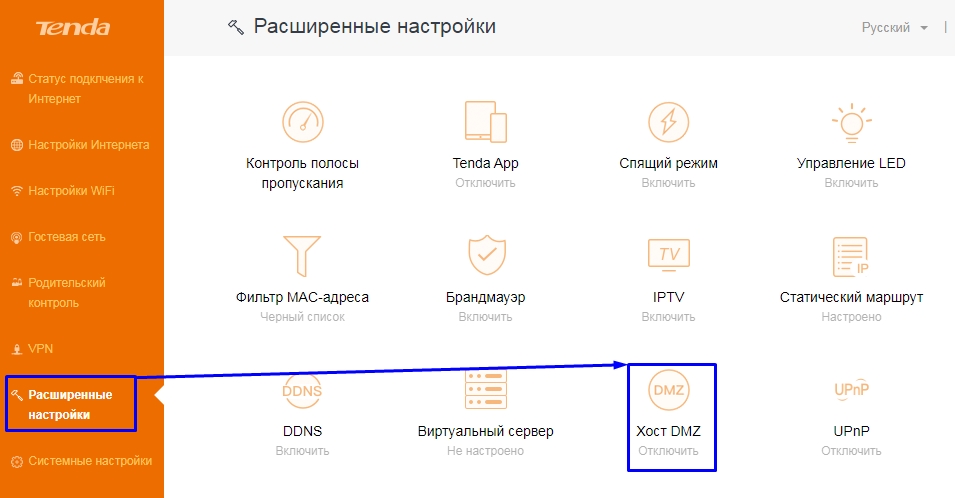

Tenda

Заходим в «Расширенные настройки» и находим конфигурация хоста.

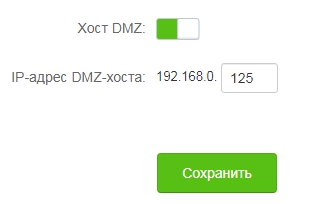

Переводим бегунок во включенное состояние и вводим последнюю цифру локальной машины, для которой все порты будут открыты.

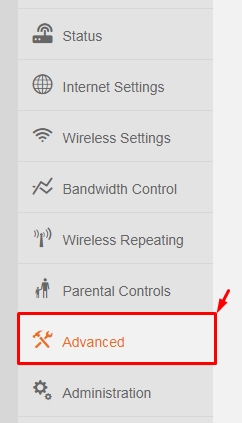

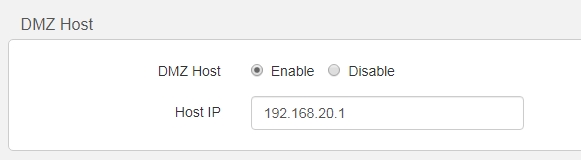

Находим вкладку «Advanced».

Пролистываем до раздела «ДМЗ-хост» включаем (Enabled) и вводим адрес.

LinkSys

Конфигуратор по открытию всех портов находится в разделе «Application & Gaming». Включаем функцию (Enabled). Здесь настройки немного отличаются от других аппаратов. В строке «Source IP Address» можно установить диапазон внешних адресов, которые будут иметь доступ к выделенному устройству в сети. Чаще всего указывается параметр «Any IP Address» (Все IP адреса).

Для конфигурации в строке «Destination» указываем IP или MAC-адрес устройства. Вы также можете посмотреть все подключенные аппараты, нажав на кнопку «DHCP Client Table». После настройки нажмите на «Save Settings».

Источник

Что такое DMZ в роутере и как настроить демилитаризованную зону

Функциональные возможности Wi-Fi роутера довольно широки, но некоторые опции этого сетевого устройства совсем незнакомы некоторым пользователям. Безусловно определенные функции в интерфейсе устройства рядовым юзерам ни к чему, но если нужно решить нетривиальные задачи, то знать о них просто необходимо. Например, геймерам, имеющим дома игровой сервер или обезопасившим себя системой видеонаблюдения, чтобы открыть доступ к DVR видеорегистратору следует знать, что такое DMZ в роутере и как настроить виртуальную зону.

Многие рекомендуют в таких случаях сделать проброс портов. Это действительно актуально, но в этом случае есть риск столкнуться с некоторыми проблемами. Нередко под видеорегистратор для веб-интерфейса используется 80-тый порт, который изменить нельзя и вместе с этим на маршрутизаторе он тоже занят, а значит проброс портов в этом случае неактуален. Есть бывалые ребята, которые перенаправляют сетевой поток с участием брандмауэра, но на мой взгляд лучше воспользоваться встроенной в роутер опцией DMZ.

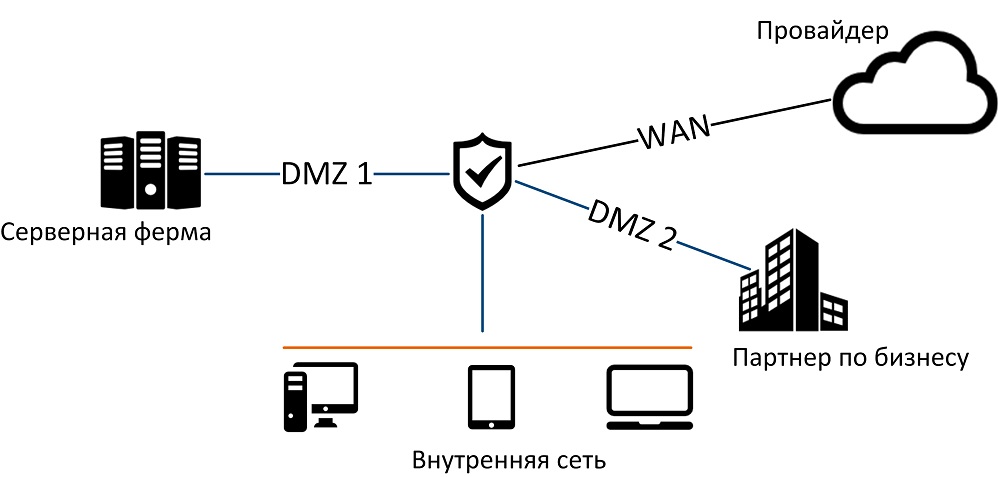

DMZ — это аббревиатура от выражения DeMilitarized Zone, что переводится как Демилитаризованная зона. По сути это специализированный локальный сегмент сети, который содержит в себе общедоступные сервисы с полным открытым доступом для внутренней и внешней сети. Одновременно с этим, домашняя (частная) сеть остается закрытой за сетевым устройством и никаких изменений в ее работе нет.

После активации этой функции, ДМЗ-хост будет доступен из Всемирной сети с полным контролем над своей безопасностью. То бишь, все открытые порты, находящиеся в этой зоне, будут доступны из Интернета и локальной сети по доверенному IP-адресу. Таким образом DMZ обеспечивает необходимый уровень безопасности в локальной сети и дает возможность свести к минимуму ущерб в случае атаки на общедоступный (добавленный в ДМЗ) IP. Как вы понимаете, атакующий имеет только доступ к устройству, которое добавлено в Демилитаризованную зону.

Если вы добавили в эту зону регистратор, то можно просто изменить пароль, а вот игровой сервер нуждается в дополнительной настройке контроля и фильтрации в брандмауэре. Следует сказать, что, например, для компьютера, который добавлен в качестве узла DMZ, нужно отключить функцию DHCP-клиента (автоматическое получение IP-адреса) и присвоить ему статический IP. Это необходимо сделать из-за того, что функция DHCP может менять IP-адрес устройства.

Как включить и настроить DMZ на Wi-Fi роутере / модеме.

Бюджетные модели этих сетевых устройств не имеют возможности создать полноценную зону для всех участников в нашем сегменте сети, но нам это и не нужно. Главное, что есть возможность добавить в Демилитаризованную зону один IP-адрес видимой станции. Этим действием, мы сделаем DMZ-хост и откроем доступ из внешней сети ко всем его доступным портам.

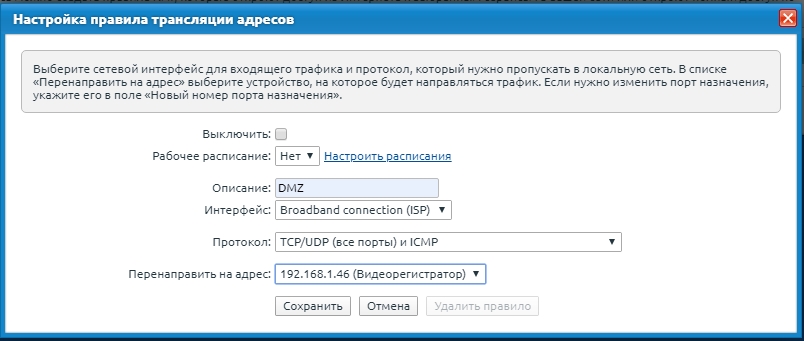

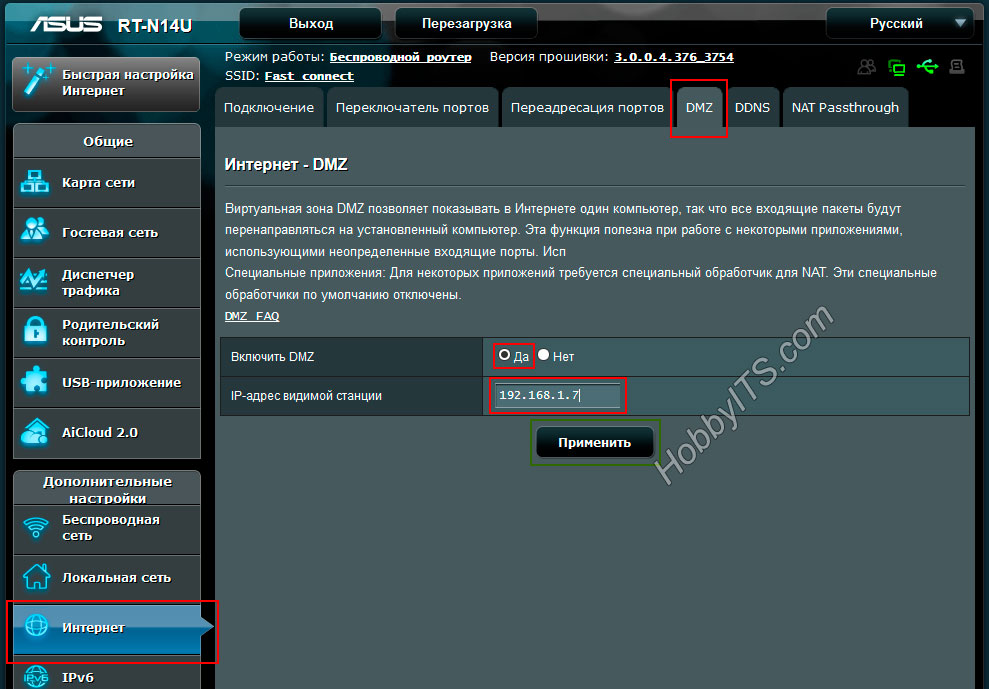

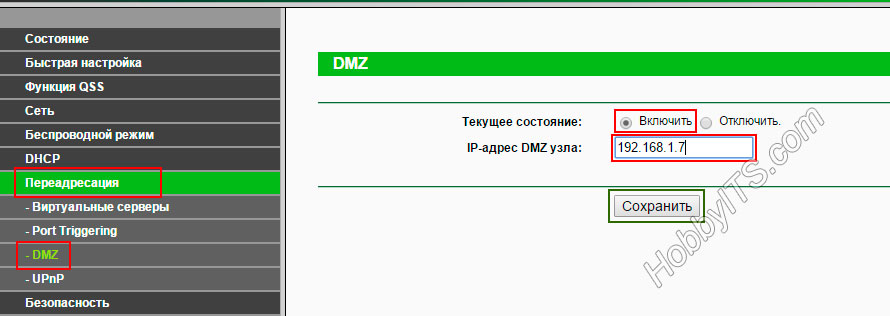

Зайдите в интерфейс маршрутизатора и в административной панели отыщите вкладку с названием DMZ. Например, у сетевых устройств от компании ASUS данная вкладка расположена в «Интернет» -> «DMZ».

На роутере компании TP-Link включить DMZ можно в разделе «Переадресация» (Forwarding) -> «DMZ».

К сожалению, от других производителей сетевых устройств для создания скриншота сейчас под рукой нет, но где найти эту функцию в других моделях на словах скажу. Компания D-Link расположила ее в «Межсетевом экране», а Zyxel Keenetic может добавить эту опции в параметрах NAT.

Как видите включить DMZ на роутере достаточно просто. Желаю, чтобы различного рода атаки обходили вас стороной.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Четыре лучших практики по настройке DMZ (демилитаризованная зона)

В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона, ДМЗ — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы.

Десять или двадцать лет назад, когда большинство конечных точек все еще находились во внутренней сети компании, DMZ зона была всего лишь дополнительной пристройкой к сети. Пользователи, находящиеся за пределами локальной вычислительной сети, очень редко запрашивали доступ к внутренним сервисам, и наоборот, необходимость в доступе локальных пользователей к общедоступным сервисам также возникала не часто, поэтому в то время DMZ мало что решала в деле обеспечения информационной безопасности. Что же стало с ее ролью сейчас?

Сегодня вы либо софтверная компания, либо вы работаете с огромным количеством поставщиков SaaS-сервисов (Software as а service, программное обеспечение как услуга). Так или иначе, но вам постоянно приходится предоставлять доступ пользователям, находящимися за пределами вашей LAN, либо запрашивать доступ к сервисам, расположенным в облаке. В результате ваша DMZ «забита под завязку» различными приложениями. И хотя DMZ, как изначально предполагалось, должна служить своеобразной контрольной точкой вашего периметра, в наши дни ее функция всё больше напоминает внешнюю рекламную вывеску для киберпреступников.

Каждый сервис, который вы запускаете в DMZ зоне, является еще одним информационным сообщением для потенциальных хакеров о том, сколько у вас пользователей, где вы храните свою критически важную деловую информацию, и содержат ли эти данные то, что злоумышленник может захотеть украсть. Ниже представлены четыре лучшие практики, которые позволят вам включить и настроить DMZ так, что пресечь весь этот бардак.

1. Сделайте DMZ действительно отдельным сегментом сети

Основная идея, лежащая в основе DMZ, состоит в том, что она должна быть действительно отделена от остальной LAN. Поэтому вам необходимо включить отличающиеся между собой политики IP-маршрутизации и безопасности для DMZ и остальной части вашей внутренней сети. Это на порядок усложнит жизнь нападающим на вас киберпреступникам, ведь даже если они разберутся с вашей DMZ, эти знания они не смогут использовать для атаки на вашу LAN.

2. Настройте сервисы внутри и вне DMZ зоны

В идеале все сервисы, которые находятся за пределами вашей DMZ, должны устанавливать прямое подключение только к самой DMZ зоне. Сервисы, расположенные внутри DMZ, должны подключаться к внешнему миру только через прокси-серверы. Сервисы, находящиеся внутри DMZ, более безопасны, чем расположенные вне ее. Сервисы, которые лучше защищены, должны взять на себя роль клиента при осуществлении запроса из менее защищенных областей.

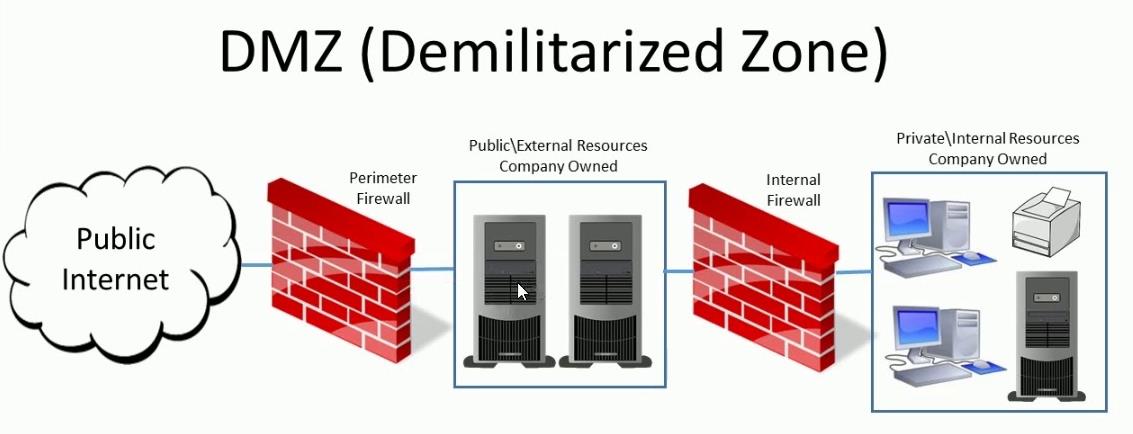

3. Используйте два межсетевых экрана для доступа к DMZ

Хотя можно включить DMZ, используя только один файрвол с тремя или более сетевыми интерфейсами, настройка, использующая два межсетевых экрана предоставит вам более надежные средства сдерживания киберпреступников. Первый брандмауэр используется на внешнем периметре и служит только для направления трафика исключительно на DMZ. Второй — внутренний межсетевой экран — обслуживает трафик из DMZ во внутреннюю сеть. Такой подход считается более безопасным, так как он создает два отдельных независимых препятствия на пути хакера, решившего атаковать вашу сеть.

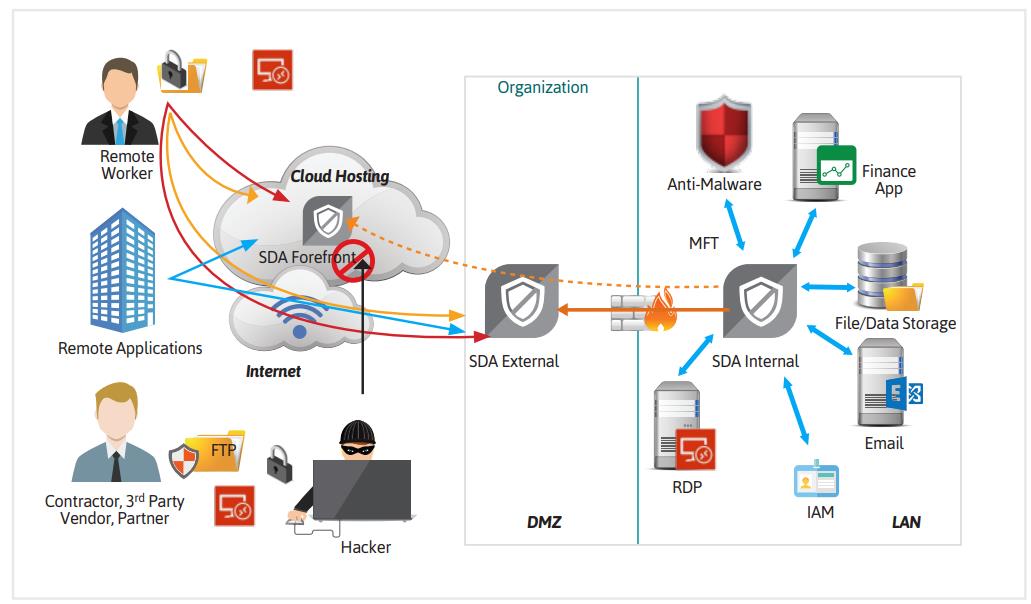

4. Внедрите технологию Reverse Access

Подход от компании Safe-T — технология Reverse Access — сделает DMZ еще более безопасной. Эта технология, основанная на использовании двух серверов, устраняет необходимость открытия любых портов в межсетевом экране, в то же самое время обеспечивая безопасный доступ к приложениям между сетями (через файрвол). Решение включает в себя:

- Внешний сервер — устанавливается в DMZ / внешнем / незащищенном сегменте сети.

- Внутренний сервер — устанавливается во внутреннем / защищенном сегменте сети.

Роль внешнего сервера, расположенного в DMZ организации (на месте или в облаке), заключается в поддержании клиентской стороны пользовательского интерфейса (фронтенда, front-end) к различным сервисам и приложениям, находящимися во Всемирной сети. Он функционирует без необходимости открытия каких-либо портов во внутреннем брандмауэре и гарантирует, что во внутреннюю локальную сеть могут попасть только легитимные данные сеанса. Внешний сервер выполняет разгрузку TCP, позволяя поддерживать работу с любым приложением на основе TCP без необходимости расшифровывать данные трафика криптографического протокола SSL (Secure Sockets Layer, уровень защищенных cокетов).

Роль внутреннего сервера заключается в том, чтобы провести данные сеанса во внутреннюю сеть с внешнего узла SDA (Software-Defined Access, программно-определяемый доступ), и, если только сеанс является легитимным, выполнить функциональность прокси-сервера уровня 7 (разгрузка SSL, переписывание URL-адресов, DPI (Deep Packet Inspection, подробный анализ пакетов) и т. д.) и пропустить его на адресованный сервер приложений.

Технология Reverse Access позволяет аутентифицировать разрешение на доступ пользователям еще до того, как они смогут получить доступ к вашим критически-важным приложениям. Злоумышленник, получивший доступ к вашим приложениям через незаконный сеанс, может исследовать вашу сеть, пытаться проводить атаки инъекции кода или даже передвигаться по вашей сети. Но лишенный возможности позиционировать свою сессию как легитимную, атакующий вас злоумышленник лишается большей части своего инструментария, становясь значительно более ограниченным в средствах.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Источник