- Freeradius + Google Autheticator + LDAP + Fortigate

- Итак, дано

- Настройка сервисов

- Настройка Fortigate:

- Update:

- Выбираем android-приложение для двухэтапной аутентификации в сервисах: «Яндекс.Ключ», FreeOTP Authenticator, а также итоги рассмотрения пяти приложений

- Оглавление

- Вступление

- реклама

- Freeotp authenticator как настроить

- Пять приложений для двухфакторной аутентификации на Android

- Authy

- FreeOTP Authenticator

- Google Authenticator

- LastPass Authenticator

- Microsoft Authenticator

- Яндекс.Ключ

- Настройка двухфакторной авторизации WordPress в Ubuntu 14.04

- Требования

- 1: Установка плагина Google Authenticator

- Установка плагина вручную (опционально)

- 2: Загрузка приложения FreeOTP

- 3: Активация плагина Authenticator для своего профиля

- Подключение к приложению FreeOTP

- 4: Тестирование двухфакторной авторизации

- Восстановление аккаунта

- Итоги

Freeradius + Google Autheticator + LDAP + Fortigate

Как быть, если двухфакторной аутентификации и хочется, и колется, а денег на аппаратные токены нет и вообще предлагают держаться и хорошего настроения.

Данное решение не является чем-то супероригинальным, скорее — микс из разных решений, найденных на просторах интернета.

Итак, дано

Домен Active Directory.

Пользователи домена, работающие через VPN, как многие нынче.

В роли шлюза VPN выступает Fortigate.

Сохранение пароля для VPN-клиента запрещено политикой безопасности.

Политику Fortinet в отношении собственных токенов менее чем жлобской не назовешь — бесплатных токенов аж 10 единиц, остальные — по очень некошерной цене. RSASecureID, Duo и им подобные не рассматривал, поскольку хочется опенсорса.

Предварительные требования: хост *nix с установленным freeradius, sssd — введен в домен, доменные пользователи могут спокойно на нем аутентифицироваться.

Дополнительные пакеты: shellinabox, figlet, freeeradius-ldap, google-authenticator, шрифт rebel.tlf с репозитория https://github.com/xero/figlet-fonts.

В моем примере — CentOS 7.8.

Логика работы предполагается такая: при подключении к VPN пользователь должен ввести доменный логин и OTP вместо пароля.

Настройка сервисов

В /etc/raddb/radiusd.conf меняется только пользователь и группа, от имени которых стартует freeradius, так как сервис radiusd должен уметь читать файлы во всех поддиректориях /home/.

Чтобы можно было использовать группы в настройках Fortigate, нужно передавать Vendor Specific Attribute. Для этого в директории raddb/policy.d создаю файл со следующим содержимым:

После установки freeradius-ldap в директории raddb/mods-available создается файл ldap.

Нужно создать символьную ссылку в каталог raddb/mods-enabled.

Привожу его содержимое к такому виду:

В файлах raddb/sites-enabled/default и raddb/sites-enabled/inner-tunnel в секции authorize дописываю имя политики, которая будет использоваться — group_authorization. Важный момент — имя политики определяется не названием файла в директории policy.d, а директивой внутри файла перед фигурными скобками.

В секции authenticate в этих же файлах нужно раскомментировать строку pam.

В файле clients.conf прописываем параметры, с которыми будет подключаться Fortigate:

Конфигурация модуля pam.d/radiusd:

Дефолтные варианты внедрения связки freeradius с google authenticator предполагают ввод пользователем учетных данных в формате: username/password+OTP.

Представив количество проклятий, которое посыпется на голову, в случае использования дефолтной связки freeradius с Google Authenticator, было принято решение использовать конфигурацию модуля pam так, чтобы проверять только лишь токен Google Authenticator.

При подключении пользователя происходит следующее:

- Freeradius проверяет наличие пользователя в домене и в определенной группе и, в случае успеха, производится проверка OTP токена.

Все выглядело достаточно удачно до момента, пока я не задумался «А как же произвести регистрацию OTP для 300+ пользователей?»

Пользователь должен залогиниться на сервер с freeradius и из-под своей учетной записи и запустить приложение Google authenticator, которое и сгенерирует для пользователя QR-код для приложения. Вот тут на помощь и приходит shellinabox в комбинации с .bash_profile.

Конфигурационный файл демона находится в /etc/sysconfig/shellinabox.

Указываю там порт 443 и можно указать свой сертификат.

Пользователю остается лишь зайти по ссылке, ввести доменные креды и получить QR-код для приложения.

- Пользователь логинится на машину через браузер.

- Проверяется доменный ли пользователь. Если нет, то никаких действий не предпринимается.

- Если пользователь доменный, проверяется принадлежность к группе администраторов.

- Если не админ, проверяется настроен ли Google Autheticator. Если нет, то генерируется QR-код и logout пользователя.

- Если не админ и Google Authenticator настроен, то просто logout.

- Если админ, то опять проверка Google Authenticator. Если не настроен, то генерируется QR-код.

Вся логика выполняется с использованием /etc/skel/.bash_profile.

Настройка Fortigate:

Создаем необходимые группы, в случае необходимости разграничения доступа по группам. Имя группы на Fortigate должно соответствовать группе, которая передается в Vendor Specific AttributeFortinet-Group-Name.

Редактируем необходимые SSL-порталы.

Добавляем группы в политики.

Плюсы данного решения:

- Есть возможность аутентификации по OTP на Fortigate опенсорс решением.

- Исключается ввод доменного пароля пользователем при подключении по VPN, что несколько упрощает процесс подключения. 6-цифровой пароль ввести проще, чем тот, который предусмотрен политикой безопасности. Как следствие, уменьшается количество тикетов с темой: «Не могу подключиться к VPN».

P.S. В планах докрутить это решение до полноценной двухфакторной авторизации с challenge-response.

Update:

Как и обещал, докрутил таки до варианта с challenge-response.

Итак:

В файле /etc/raddb/sites-enabled/default секция authorize выглядит следующим образом:

Секция authenticate теперь имеет следующий вид:

Теперь проверка пользователя происходит по следующему алгоритму:

- Пользователь вводит доменные креды в VPN-клиенте.

- Freeradius проверяет валидность учетной записи и пароль

- Если пароль верный, то отправляется запрос на токен.

- Происходит проверка токена.

- Профит).

Источник

Выбираем android-приложение для двухэтапной аутентификации в сервисах: «Яндекс.Ключ», FreeOTP Authenticator, а также итоги рассмотрения пяти приложений

Оглавление

Вступление

реклама

Мы продолжаем рассмотрение аутентификаторов для Android. Напомню, что в прошлой статье были изучены не только именитые приложения для двухфакторной авторизации – Google Authenticator и Azure Authenticator, но и универсальное решение профильного разработчика – Authy 2-Factor Authentication. Именно оно и стало оптимальным.

Теперь же мы с вами поговорим об отечественном аутентификаторе – «Яндекс.Ключе», призванном заменить Google Authenticator. Приложение интересно выглядит, предлагает два вида авторизации и собственную защиту. Однако не будем заранее ставить ему положительные оценки и проверим все досконально.

Вторым участником выступит FreeOTP Authenticator – программа с открытым исходным кодом, которая в свою очередь может стать эталоном для подобных решений. Но это только первые предположения, так что не будем ходить вокруг да около и начнем.

В качестве тестового оборудования использовались планшет DEXP Ursus 8EV2 3G (Android 4.4.2, процессор MT8382, 4 x Cortex-A7 1.3 ГГц, видеоядро Mali-400 MP2, 1 Гбайт ОЗУ, аккумулятор 4 000 мАч, 3G-модуль, Wi-Fi 802.11b/g/n) и смартфон Homtom HT3 Pro (Android 5.1 Lollipop, процессор MT6735P, 4 x Cortex-A53 1.0 ГГц, 64-бит, видеоядро Mali-T720, 2 Гбайт ОЗУ, аккумулятор 3 000 мАч, 4G-модуль, Wi-Fi 802.11b/g/n)

Источник

Freeotp authenticator как настроить

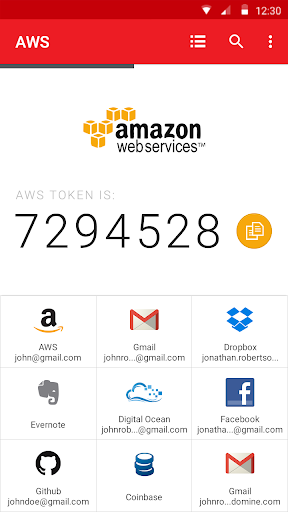

Краткое описание:

Дополнительный уровень аутентификации с одноразовыми паролями

Описание:

FreeOTP добавляет второй уровень безопасности для интернет-аккаунтов. Для этого создаются одноразовые пароли на мобильных устройствах, которые можно использовать в сочетании с вашим обычным паролем, чтобы сделать ваш вход почти невзламываемым. Эти пароли могут генерироваться, даже когда телефон находится в режиме самолета.

FreeOTP работает со многими из больших онлайновых сервисов, которые вы наверняка уже используете: Google, Facebook, Evernote, GitHub и многими другими! FreeOTP также может работать внутри вашей частной корпоративной системы безопасности, если она реализует стандартизированные TOTP или HOTP протоколы. Это решение включено в корпоративные решения, такие как FreeIPA.

FreeOTP является открытым и свободным программным обеспечением! Распространяется по лицензии Apache License 2.0, вы можете получить исходный код FreeOTP на https://fedorahosted.org/freeotp для обзора или модификации.

Требуется Android: 4.0.x+

Русский интерфейс: Нет

Скачать: версия: 1.5 (17)

Сообщение отредактировал craysy — 03.01.17, 21:49

Источник

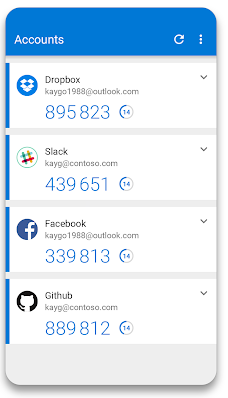

Пять приложений для двухфакторной аутентификации на Android

Обезопасить свои аккаунты в сети можно не только паролем, но и при помощи двухфакторной аутентификации. Это когда после ввода пароля у тебя спрашивают ещё какие-то дополнительные данные, и только после этого пускают на сайт. Обычно это авторизация по коду из СМС, которому на смену постепенно приходят приложения для генерации таких кодов прямо на смартфоне.

Сайты, которые предлагают такой способ авторизации, обычно рекомендуют установить приложение Google Authenticator. На самом деле вы можете использовать любое другое из подобных приложений. Некоторые из них даже гораздо удобнее, чем у Google. Главное — не забывайте о безопасности и не устанавливайте всё подряд.

Authy

Именно на Authy я пытаюсь постепенно переехать с Google Authenticator. Из явных преимуществ здесь: возможность скопировать код и облачная синхронизация (sic!). Теперь не надо при смене устройств перенастраивать аутентификацию во всех приложениях.

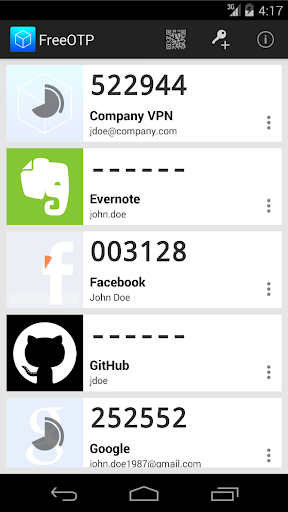

FreeOTP Authenticator

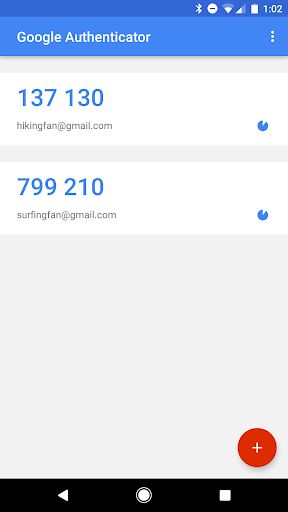

FreeOTP — бесплатное приложение с открытым исходным кодом. Как и конкуренты, поддерживает все популярные сервисы. Главное преимущество здесь — возможность использовать его в бизнес-процессах. Если ваша система поддерживает алгоритмы TOTP (Time-based One-Time Password Algorithm, RFC 6238) или HOTP (HMAC-Based One-Time Password Algorithm).

Google Authenticator

О Google Authenticator я уже писал выше. Дефолтное приложение для двухфакторной аутентификации.

Кроме того, что приложение разрабатывает Google, здесь ещё стоит отметить поддержку Android Wear. Каких-то других супер «фишек» здесь нет.

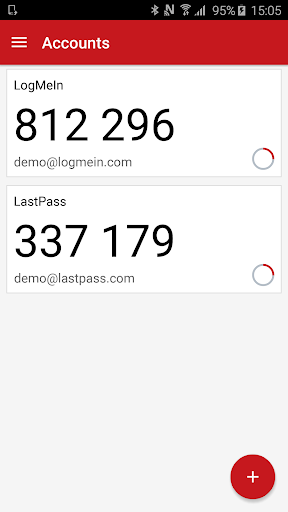

LastPass Authenticator

LastPass Authenticator — приложение от разработчиков известного менеджера паролей LastPass. А, следовательно, почти бесполезно без него.

С другой стороны, здесь есть много очень полезных штук. Например, push-оповещения, поддержка СМС-кодов, а ещё приложение доступно на всех платформах.

Microsoft Authenticator

Microsoft Authenticator — приложение от Microsoft, что очевидно. Приложение будет вам полезно, если вы часто пользуетесь сервисами от MS. Конечно, другие аккаунты тут тоже работают.

Яндекс.Ключ

Яндекс.Ключ — альтернатива от нашей родной Яндекс. Ничего особенного здесь нет. Вы так же получаете одноразовые пароли в приложении и вводите их на сайте. А вот в сервисы Яндекса уже сможете входить без паролей и ключей.

Источник

Настройка двухфакторной авторизации WordPress в Ubuntu 14.04

Безопасность – один из важнейших аспектов работы любого сайта, и в частности – сайта WordPress. К сожалению, многие пользователи по сей день не верят, что однажды хакеры могут наткнуться и на их сайт; на самом же деле, несанкционированные попытки входа в систему – довольно распространённое явление на любом сервере с доступом к сети Интернет.

В данном руководстве речь пойдёт о создании дополнительного уровня защиты сервера WordPress – о настройке двухфакторной авторизации, появление которой считается одним из наиболее значительных событий в области кибер-безопасности.

Двухфакторная авторизация (англ. two-factor authentication, или 2FA) подразумевает при входе на сайт или в систему следующее:

- наличие учётных данных (логина и пароля);

- и наличие случайно сгенерированного временного кода (т.е. его срок действия ограничивается определённым временным отрезком) – так называемого одноразового пароля (англ. one-time password, или OTP).

OTP можно получить несколькими способами:

- по SMS;

- по электронной почте;

- при помощи мобильного приложения.

Системы с высоким уровнем риска (например, банки) предпочитают получать пароли по SMS; но в данном руководстве речь пойдёт об использовании мобильного приложения для получения пароля в режиме offline. Мобильное приложение является бесплатным оптимальным вариантом, объединяющим доступность и легкость в использовании.

После настройки двухфакторной авторизации процедура входа в WordPress станет на порядок сложнее.

Кроме имени пользователя и пароля для входа понадобится временный пароль, сгенерированный мобильным приложением. Это значит, что даже в случае раскрытия или взлома учётных данных WordPress хакер не сможет войти в WordPress без вашего телефона.

В конце руководства также представлена проверенная техника восстановления, которая пригодится в случае утери мобильного телефона.

Требования

Для выполнения руководства необходим предварительно установленный и настроенный сервер WordPress. Конечно, можно адаптировать уже существующий сервер WordPress; данное руководство было выполнено в следующем окружении:

Кроме того, необходим доступ к мобильному устройству iOS или Android, на которое можно установить мобильное приложение FreeOTP.

1: Установка плагина Google Authenticator

Сначала нужно установить на сайт WordPress плагин Google Authenticator.

Проще всего установить этот плагин при помощи панели инструментов WordPress. Откройте её и выполните следующие действия:

- откройте Plugins > Add New.

- в поле Search введите google authenticator.

- это загрузит пару плагинов, совпадающих с поисковым шаблоном.

- установите плагин по имени Google Authenticator by Henrik Schack.

- После установки плагина выберите ссылку Activate Plugin.

Примечание: Если это первая установка плагина в WordPress, возможно, будет запрошены учётные данные SSH. Укажите имя и пароль пользователя sudo (для большей безопасности используйте SSH-ключ) и выберите опцию SSH2.

Установка плагина вручную (опционально)

Этот плагин можно установить и активировать вручную. Для этого войдите на сервер и перейдите в каталог plugins.

cd /var/www/html/ wp-content/plugins/

Примечание: В данном руководстве WordPress установлен в каталог /var/www/html/ согласно этому руководству. При использовании других настроек, пожалуйста, укажите свои данные.

Загрузите плагин в каталог WordPress:

wget https://downloads.wordpress.org/plugin/ google-authenticator.0.47.zip

Примечание: На момент написания руководства последней доступной версией Google Authenticator является 0.47.

2: Загрузка приложения FreeOTP

На данном этапе нужно загрузить и установить на мобильное устройство приложение FreeOTP.

FreeOTP – это открытое приложение для поддержки двухфакторной авторизации, генерирующее одноразовые пароли для входа в систему. Другими словами, это альтернатива Google Authenticator. Данное приложение будет использоваться для настройки двухфакторной авторизации на сайте WordPress.

FreeOTP спонсируется RedHat и предоставляет версии для Android и iOS. Загрузить приложение и найти официальный сайт можно по ссылкам:

3: Активация плагина Authenticator для своего профиля

Теперь нужно включить плагин WordPress для администратора WordPress и настроить его для поддержки приложения FreeOTP.

В панели инструментов WordPress откройте Users > Your Profile. Найдите подраздел Google Authenticator Settings.

Этот плагин имеет следующие опции настройки:

- Active: поставьте галочку, чтобы включить плагин.

- Relaxed: эта опция увеличивает время ввода одноразового пароля до 4 минут. Поставьте галочку, если иногда у вас возникают проблемы с быстрым вводом OTP.

- Description: обычно содержит название блога. это значение будет отображаться в приложении FreeOTP на мобильном устройстве.

- Show/Hide QR Code: поставьте галочку для отображения QR-кода.

Подключение к приложению FreeOTP

Запустите приложение FreeOTP на телефоне или планшете.

Кликните на значок QR-кода в приложении. Просканируйте QR-код WordPress, который должен появиться на экране.

Приложение FreeOTP покажет запись WordPress с описанием, ранее указанным в поле Description. Это значит, что сайт WordPress успешно подключен к приложению FreeOTP.

Сохраните изменения; для этого в WordPress перейдите в конец страницы и нажмите кнопку Update Profile.

4: Тестирование двухфакторной авторизации

Теперь необходимо убедиться, что настройка двухфакторной авторизации прошла успешно.

Закройте профиль WordPress и попробуйте снова войти. На экране появится такая, как и раньше, форма входа, но теперь – с дополнительным полем Google Authenticator code.

Запустите приложение FreeOTP на мобильном устройстве. Нажмите кнопку WordPress, чтобы приложение сгенерировало новый одноразовый пароль.

Введите это значение в отведённое для этого поле, после чего профиль WordPress будет открыт.

Активация двухфакторной авторизации для других пользователей

Теперь нужно включить двухфакторную авторизацию для всех остальных пользователей, имеющих доступ к WordPress. Убедитесь в том, что они знают о необходимости приложения FreeOTP.

Восстановление аккаунта

В случае утери мобильного устройства у вас не будет доступа к сайту WordPress. Это главный недостаток внедрения двухфакторной авторизации. К счастью, это можно легко исправить.

Для этого нужно просто отключить Google Authenticator. Запустите свой выделенный сервер и перейдите к каталогу plugins.

cd /var/www/html/ wp-content/plugins/

Переименуйте каталог google-authenticator, указав любое другое имя.

mv ‘google-authenticator’ ‘deactivate-plug-google-authenticator’

Это отключит плагин, поскольку WordPress не сможет найти его рабочий каталог.

Затем можно открыть учётную запись WordPress, так как теперь одноразовый пароль не будет запрошен.

Получив доступ к панели управления WordPress и заменив утерянный телефон новым, установите на него FreeOTP и снова включите плагин. Для этого запустите в оболочке сервера следующую команду:

mv ‘deactivate-plug-google-authenticator’ ‘google-authenticator’

Если вы нашли старый утерянный телефон, это всё, что нужно сделать. Повторите действия раздела 4, чтобы протестировать процесс авторизации. Возможно, нужно будет повторно активировать Google Authenticator, открыв WP Dashboard > Plugins > Installed Plugins. Откройте свой профиль и в Users > Your Profile найдите Google Authenticator Settings.

Если же старое устройство утеряно навсегда, и теперь вы пользуетесь другим телефоном, кликните на Create new secret. Это сгенерирует новый QR-код и аннулирует старый. Просканируйте новый код, как описано в разделе 3.

Двухфакторную авторизацию можно отключить до тех пор, пока вы не приобретёте новое устройство.

Не забудьте сохранить изменения, нажав Update Profile.

Итоги

Внедрение двухфакторной авторизации – очень важный шаг в обеспечении безопасности сервера WordPress. Аккаунт будет защищён, даже если злоумышленник получит доступ к учётным данным – без OTP он не сможет пройти авторизацию.

Источник