- Настройка оборудования

- Блог о модемах, роутерах и gpon ont терминалах.

- Настройка портов Cisco

- Помогло? Посоветуйте друзьям!

- Настройка портов Cisco : 5 комментариев

- Настройка access-портов

- Как настроить access порты

- Режимы портов

- Access порты

- Trunk порты

- Настройка статического транка

- Динамическое создание транков (DTP)

- Разрешённые VLAN’ы

- Просмотр информации

Настройка оборудования

Блог о модемах, роутерах и gpon ont терминалах.

Настройка портов Cisco

В рамках сегодняшней статьи я расскажу как настроить физический порт на коммутаторах Cisco в режиме Access и Trunk, а так же каким образом заставить его работать в так называемом гибридном режиме. Давайте подробнее разберемся что из себя представляет каждый из этих типов и каким образом он конфигурируется.

Для примера рассмотрим Cisco Catalyst 2950. Для 2960, 2970, 3550, 3560 и ME3400 — все действия те же самые.

Первым делом, надо зайти в режим глобальной конфигурации устройства и войти в параметры нужного порта:

1. Access Port.

Это оконечный порт коммутатора, который смотрит в сторону оконечного клиентского устройства доступа — модема, WiFi-роутера или просто компьютера, к которому трафик идет уже в нетегированном виде.

Конфиг выглядит вот так:

С помощью команды switchport mode access мы переводим порт в режим аксесс. При этом в сторону этого порта будет идти трафик по так называемой native vlan, которой как правило выступает vlan 1.

Если же мы наберем команду:

В этом случае пойдет трафик, принадлежащий vlan 310.

2. Trunk port. Такой вариант используется в том случае, когда организуется канал между двумя сетевыми устройствами — то есть с другой стороны стоит коммутатор или маршрутизатор. Поэтому транковый порт в некоторых случаях называют магистральным. Через него передается трафик по нескольким vlan.

Конфиг на 2950 выглядит так:

То есть, для catalyst 2950 достаточно в параметрах порта прописать строку:

Если у Вас коммутатор 2960 и выше, то необходимо ещё ввести команду:

switchport trunk encapsulation dot1q

Всё дело в том, что 2950 умеют работать только с 802.1q, в то время, как более новые устройства поддерживают инкапсуляцию ISL, поэтому тип инкапсуляции на порту надо указывать явно.

Если надо разрешить проходить через транковый порт только определенным vlan’ам — указываем их с помощью команды switchport trunk alloved vlan и указываем через запятую идентификаторы.

В моем случае для vlan 310 и 555 команда будет выглядеть так:

switchport trunk alloved vlan 310, 555

3. Hybrid port.

Коммутаторы Cisco не позволяют явно прописать на порту type Hybrid, но сделать порт гибридным можно указав для транкового порта свой nativ vlan.

Для примера, я сделаю trunk-порт, на котором в транке будет vlan 555, а в то же время, весь нетегированный трафик на порту будет заворачиваться во vlan 310:

switchport mode trunk

switchport trunk alloved vlan 310,555

switchport trunk native vlan 310

Помогло? Посоветуйте друзьям!

Настройка портов Cisco : 5 комментариев

Это не гибридный порт, это обычный транк-порт. Просто по дефолту native-vlanid = 1

Доброго дня. Расскажите пожалуйста про работу с коммутаторами huawei quidway s2326tp-ei. Первоначальная настройка, сохранение конфигурации…..

Здравствуйте. Как только будет на них время — обязательно сделаю!

Спасибо, отличная статья, очень простая и доступная. А самое главное полезная. Спасибо.

Источник

Настройка access-портов

В данной заметке описана настройка портов доступа коммутаторов CISCO, т.е. портов в которые подключены компьютеры пользователей, видеокамеры, принтеры и т.п. устройства.

Заходим в режим конфигурации и выбираем диапазон интерфейсов, например так:

Почти всегда по умолчанию порт находится в режиме dynamic auto, теоретически послав сообщение DTP пользователь (злоумышленник) может перевести порт в состояние

TRUNK, настроив со своей стороны интерфейс так же в транке, получит доступ ко всем VLAN.

Поэтому access-порт нужно перевезти в состояние access, либо включить режим nonegotiate , мне кажется первый вариант более логичный.

Теперь указываем какому VLAN принадлежит этот порт:

Включаем функцию portfast, она позволяет пропустить состояния listening и learning (при использовании протоколов STP) и сразу же перейти в состояние forwarding. Т.е. порт поднимается значительно быстрее.

Так же Вы можете указать speed и duplex, тут все банально, пример приводить не буду.

Функция port-security направлена на предотвращение атак связанных с переполнением CAM-таблицы коммутатора, а так же несанкционированной смены mac-адреса.

Например коммутатор Catalyst 2960 может содержать 8192 MAC адресоа, переполнение CAM-таблицы приводит к тому, что он начинает работать как концентратор (HUB) в результате кадры рассылаются по всем портам. Злоумышленник сможет прослушать весь трафик.

Что бы этого избежать нужно задать ограничение количества mac-адресов на порту, для этого используется команда в режиме конфигурации интерфейса:

По умолчанию время которое коммутатор помнит mac-адрес равно 5 минут, если вы ограничите количество адресов всего-лишь одним, то только через 5 минут коммутатор забудет старый адрес и будет работать с новым, поэтому в таких случаях рекомендуется уменьшить этот интервал например до двух минут:

Так же следует указать причину удаления адресов

При необходимости можно перечислить mac-адреса разрешенные на порту:

Теперь нужно настроить режим реагирования на нарушение безопасности, тут три варианта: shutdown (по умолчанию), protect и restrict

Если порт настроен режиме shutdown, то при сработке порт перейдет в состояние error-disabled. В случае если настроен режим protect, то порт

просто перестает принимать/передавать кадры, при режиме restrict коммутатор так же перестает форвардить кадры, но еще отправляет сообщение администратору.

Посте того как все настроили включаем port-security командой:

Посмотреть список заблокированных портов можно командой:

Видно 25 сработок на 16-м порту из-за переполнения количества адресов.

Функция BPDU Guard позволяет перевести порт в состояние error-disabled при получении BPDU. Это нужно что-бы защитить протокол STP. Ведь злоумышленник может объявить себя root-ом для всех VLAN, что заставит перестроиться протокол STP и весь трафик будет терминироваться через него. Т.к. эта функция переводит порт в состояние error-disabled, то лучше включить recovery для нее. Что бы порт в последствии сам поднялся и нам не пришлось его включать руками:

Теперь, когда эта фича сработает, мы увидим в логах (или SNMP-трапах), что порт упал по причине сработки bpduguard, через минуту он поднимется, а нам надо теперь смотреть что воткнуто в этот порт и принимать соответствующие меры.

BPDU Guard можно включит глобально, тогда она будет работать на портах настроенных как portfastast или же на каждом порту отдельно:

если эта фишка сработает, то в логах увидим такое:

Так же имеется функция bpdufilter, но в отличии от bpduguard, она только блокирует сообщения BPDU, не переводя порт в состояние error-disabled, при этом режиме

траблшутинг немного затруднен, поэтому я предпочитаю использовать только bpduguard.

Cisco Discovery Protocol — штука хорошая, полезная, но на access портах совершенно ненужная, т.к. злоумышленник может получить от нее много информации, о версии IOS например или IP адресах устройств, поэтому на портах доступа рекомендуется этот протокол отключать.

DHCP snooping — функция коммутатора, предназначенная для защиты от атак с подменой DHCP-сервера или атаки DHCP starvation, которая заставляет DHCP-сервер выдать все существующие адреса злоумышленнику.

Включается сначала глобально

Затем для каждого VLAN отдельно:

Теперь нужно выбрать порт (порты) через который мы будем пропускать DHCP ответы от сервера, т.е. не доверяем никому, кроме этих портов:

На некоторых коммутаторах после включения dhcp snooping пропадает возможность получать ip адрес через dhcp, хотя все настроено правильно, при этом в логе будет:

Связано это с настройкой опции 82, что бы все заработало можно настроить DHCP опцию 82 или отключить ее:

Мало кто знает, но оказывается на портах коммутатора так же можно применять access-листы, правда с ограничениями. Расширенный лист мне не удалось повесить

на интерфейс, но доведенный почти до стандартного вполне работает, например

Так же мне не удалось вписать сюда ICMP, не понимает он его.

Применить ACL можно только на входе коммутатора, т.е. только так:

При этом в глобальной конфигурации есть следующие строки:

Примерно такую же конфигурацию можно получить используя макросы cisco:

После чего смотрим конфигурацию интерфейса:

Как видим все тоже самое, только добавлены правила qos. Кстати что бы посмотреть все макросы можно воспользоваться командой:

Источник

Как настроить access порты

Итак, разберемся немного с режимами портов управляемых коммутаторов.

Режимы портов

Access port (порт доступа) — порт, находящийся в определенном VLAN и передающий не тегированные кадры. Как правило, это порт, смотрящий на конечное устройство.

- Trunk port (магистральный порт) — порт, передающий тегированный трафик. Как правило, этот порт поднимается между сетевыми устройствами.

Access порты

Об этом режиме основы уже описаны здесь

Trunk порты

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим trunk.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

- auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

- desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

- trunk — Порт постоянно находится в состоянии trunk, даже если порт на другом конце не поддерживает этот режим.

- nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным. Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan. Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

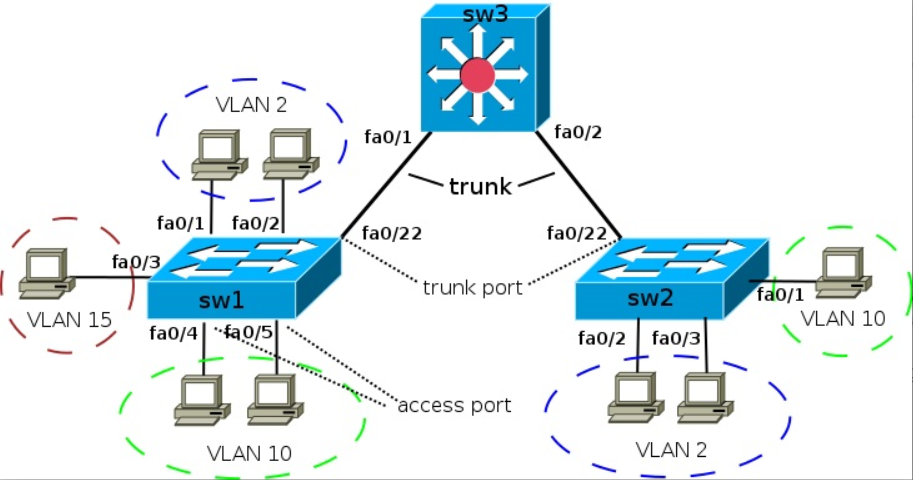

Перейдем к демонстрационной схеме. Предположим, что вланы на всех коммутаторах уже созданы (можно использовать протокол VTP).

Настройка статического транка

Создание статического транка:

sw1(config)# interface fa0/22

sw1(config-if)# switchport mode trunk

На некоторых моделях коммутаторов (на которых поддерживается ISL) после попытки перевести интерфейс в режим статического транка, может появится такая ошибка:

sw1(config-if)# switchport mode trunk

Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode.

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того, чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

sw1(config-if)# switchport trunk encapsulation dot1q

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме «auto», то trunk применяться не будет.

desirable — Порт находится в режиме «готов перейти в состояние trunk»; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим «не-cisco» оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

Перевести интерфейс в режим auto:

sw1(config-if)# switchport mode dynamic auto

Перевести интерфейс в режим desirable:

sw1(config-if)# switchport mode dynamic desirable

Перевести интерфейс в режим nonegotiate:

sw1(config-if)# switchport nonegotiate

Проверить текущий режим DTP:

sw# show dtp interface

Разрешённые VLAN’ы

По умолчанию в транке разрешены все VLAN. Можно ограничить перечень VLAN, которые могут передаваться через конкретный транк.

Указать перечень разрешенных VLAN для транкового порта fa0/22:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan 1-2,10,15

Добавление ещё одного разрешенного VLAN:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan add 160

Удаление VLAN из списка разрешенных:

sw1(config)# interface fa0/22

sw1(config-if)# switchport trunk allowed vlan remove 160

Просмотр информации

Просмотр информации о транке:

sw1# show interface fa0/22 trunk

Просмотр информации о настройках интерфейса (о транке):

sw1# show interface fa0/22 switchport

Просмотр информации о настройках интерфейса (об access-интерфейсе):

Источник