- Настройка SSL VPN на Cisco Router

- Пример конфигурации «Маршрутизатор Cisco как удаленный VPN-сервер, использующий SDM»

- Параметры загрузки

- Содержание

- Введение

- Предварительные условия

- Требования

- Используемые компоненты

- Условные обозначения

- Настройка

- Схема сети

- Процедура конфигурации

- Проверка

- Настройка соединения через протокол IPSec между двумя маршрутизаторами и Cisco VPN Client 4.x

- Параметры загрузки

- Содержание

- Общие сведения

- Предварительные условия

- Требования

- Используемые компоненты

- Условные обозначения

- Настройка

- Схема сети

- Настройки

- Настройка маршрутизатора Cisco 2611

- Настройка маршрутизатора 3640

- Настройка VPN Client 4.x

- Проверка

- Виртуальная частная сеть Cisco 2611

- Виртуальная частная сеть Cisco 3640

- Устранение неполадок

- Команды поиска и устранения неисправностей

Настройка SSL VPN на Cisco Router

Приветствую, коллеги, хотелось бы описать шаги настройки SSL VPN для Cisco, с описанием некоторых интересных нюансов, встречаемых на практике.

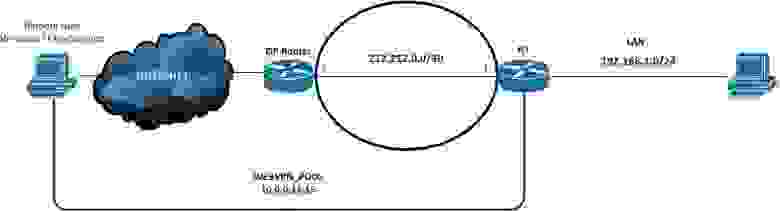

Для реализации схемы, показанной ниже, будем использовать следующее реальное физическое оборудование, также прошу заметить что названия интерфейсов условны и в реализации не применяются (реализовать ssl vpn в unl-eve не удалось, так как ни iol ни vios команды для конфигурирования webvpn не поддерживают):

Cisco 881 (C880DATA-UNIVERSALK9-M 15.2(4)M4)

Windows 7 x64 + AnyConnect 4.4

Для начала, что такое SSL VPN (или WEBVPN) от Cisco. Это своего рода наследник easy vpn или ipsec vpn, который позволяет по протоколу ssl (443 порт) удаленно подключиться к вашей корпоративной или домашней сети. Кроме простоты настройки и относительно «легкого» конфига, самым большим доводом за использование ssl является то, что он использует практически повсеместно «открытый» 443 порт для подключения, т.е. если бы вы, например, использовали ipsec, то необходимо было бы на межсетевом экране или же на граничном роутере открывать isakmp (500) порты, наверняка разрешить nat-t (4500), и еще вдобавок разрешить трафик esp, тогда как в случае с ssl подключение проходит по 443 порту, который в большинстве своем разрешен для хостов. Кроме этого не надо на стороне клиента производить каких либо настроек, удаленному пользователю достаточно знать всего лишь внешний ip или dns имя роутера, а также логин и пароль для входа (при использовании easyvpn помимо вышеперечисленного нужен pre-share ключ, а также наименование client configuration group).

Настройка:

1. Для начала необходимо активировать лицензию на роутере, в нашем случае используется cisco 881 c ios 15.2(4), для ознакомительной активации на 60 дней вводим след. команду в privilege режиме:

После чего соглашаемся с лицензионным соглашением.

2. Далее копируем дистрибутив any connect на роутер любым удобным способом(копирование лучше производить в заранее созданную директорию webvpn, так как если просто скопировать в корень flash, то при установке создастся копия файла установки в той же директории, соответственно займет больше места на flash) и устанавливаем его:

3. Включаем aaa (необходим, чтобы указать authentication list на нашем Web шлюзе (webvpn gateway)), заводим локальных пользователей (логин и пароль, которые здесь указываем необходимы для подключения к порталу из интернета, по типу внешнийадресроутера) и активируем https сервер:

4. Генерируем RSA ключи, создаем trustpoint и затем генерируем самоподписанный сертификат:

5. Настраиваем пул адресов, который будет выдаваться клиентам и создаем WebVPN Gateway, для команды ip interface вместо интерфейса можно указать непосредственно ip адрес командой ip address **** port 443:

6. Далее создаем и привязываем к нашему gateway так называемый webvpn context, в котором указаваем ранее созданный auth list, максимальное кол-во подключаемых пользователей, а также приветствие отображаемое при входе на портал через браузер(команда inservice в этом и предыдущем шаге активирует webvpn gateway и context):

7. Там же в конфигурации webvpn context создаем policy group, в которой задаем наш пул адресов, указываем какой трафик от клиентов будет заворачиваться в туннель (в нашем случае, когда destination у клиентов будут сети 192.168.1.0 /24 или 172.16.1.0/24 в таблице маршрутизации на клиентах появятся соответствующие записи только для этих двух сетей, указывающие на то, что этот трафик будет уходить в шифрованный туннель), команда functions svc-enabled указывает, что удаленный пользователь может подключаться с помощью самостоятельно установленного клиента anyconnect, т.е. не надо заходить через браузер:

8. Если у нас на внешнем интерфейсе висит ACL, то необходимо дописать правило:

В итоге запускаем на нашем клиенте браузер, вводим внешний адрес нашего роутера 212.212.0.1 и видим приглашение:

Осталось ввести логин пароль и установить соединение, на этом бы все, но есть один нюанс.

Если обратиться к нашей схеме, то сеть 192.168.1.0/24, та самая к которой мы подключаемся, находится за NATом, настройка NAT для роутера R1 следующая:

что произойдет если мы будем пинговать сеть 192.168.1.0 с подключившегося по vpn клиента(клиент получил адрес 10.0.0.12)? Пакеты от него зашифрованными будут уходить на R1, тот в свою очередь создает ответ с destination 10.0.0.12 и смотрит в таблицу маршрутизации:

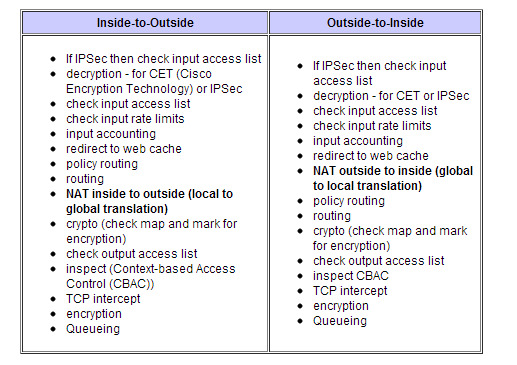

Т.е. пакеты уходят с интерфейса dialer 1, а согласно вот этой замечательной таблице порядка операций над трафиком

после routing у нас идет NAT, а наше правило nat говорит нам, что наш source заменится на публичный адрес и в таком виде уйдет на клиента, который понятия не имеет о нашем внешнем адресе, следовательно пинг не пройдет и ничего работать не будет, исправляем добавлением следующей команды в acl NAT_POOL:

Источник

Пример конфигурации «Маршрутизатор Cisco как удаленный VPN-сервер, использующий SDM»

Параметры загрузки

Содержание

Введение

В этом документе описано использование Cisco Security Device Manager (SDM) для настройки маршрутизатора Cisco в качестве сервера Easy VPN. Cisco SDM позволяет настроить маршрутизатор в качестве сервера VPN для клиента Cisco VPN с помощью простого в использовании веб-интерфейса управления. После завершения настройки маршрутизатора Cisco ее можно проверить с помощью клиента Cisco VPN.

Предварительные условия

Требования

В этом документе предполагается, что маршрутизатор Cisco полностью исправен и в нем разрешено изменение конфигурации с помощью Cisco SDM.

Примечание. Чтобы разрешить настройку маршрутизатора с помощью SDM, см. раздел Включение HTTPS-доступа для SDM.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

Маршрутизатор Cisco 3640 с ПО Cisco IOS версии 12.3 (14T)

Security Device Manager версия 2.31

VPN-клиент Cisco версии 4.8

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в данном документе, были запущены с конфигурацией по умолчанию. При работе в действующей сети необходимо понимать последствия выполнения любой команды.

Условные обозначения

Более подробную информацию о применяемых в документе обозначениях см. в описании условных обозначений, используемых в технической документации Cisco.

Настройка

В этом разделе представлена информация о настройке функции сервера Easy VPN, которая позволяет удаленному конечному пользователю обмениваться данными с любым VPN-шлюзом Cisco IOS®, используя протокол IPsec.

Примечание. Для поиска дополнительной информации о командах, приведенных в данном документе, используйте инструмент Средство поиска команд ( только для зарегистрированных пользователей ).

Схема сети

В настоящем документе используется следующая схема сети:

Процедура конфигурации

Чтобы настроить маршрутизатор Cisco в качестве удаленного VPN-сервера с помощью SDM, выполните следующие действия.

Выберите Configure > VPN > Easy VPN Server в окне Home и нажмите Launch Easy VPN Server Wizard.

AAA должен быть включен на маршрутизаторе до начала настройки сервера Easy VPN. Нажмите Да, чтобы продолжить настройку.

В окне отображается сообщение ‘AAA has been successfully enabled on the router’ («AAA включен на маршрутизаторе»). Нажмите OK, чтобы начать настройку сервера Easy VPN.

Нажмите Далее, чтобы запустить мастер настройки сервера Easy VPN.

Выберите интерфейс, на котором заканчиваются клиентские подключения, и тип аутентификации.

Нажмите Далее, чтобы настроить политики IKE, и используйте кнопку Добавить, чтобы создать новую политику.

Настройки на обеих сторонах туннеля должны точно совпадать. Клиент Cisco VPN автоматически выбирает правильную конфигурацию для себя. Таким образом, настройка IKE для ПК клиента не требуется.

Нажмите Далее, чтобы выбрать набор преобразования по умолчанию и указать алгоритм шифрования и аутентификации. В данном случае используется набор преобразования по умолчанию.

Нажмите Далее, чтобы создать новый список сетевых методов аутентификации, авторизации и учета (AAA) для поиска групповой политики или выберите существующий список сетевых методов, используемых для групповой авторизации.

Настройте аутентификацию пользователя на сервере Easy VPN.

Данные аутентификации пользователя можно сохранить на внешнем сервере, например на сервере RADIUS, или в локальной базе данных, либо и там и там. Список методов аутентификации входа AAA используется для определения порядка поиска данных аутентификации пользователя.

В этом окне можно добавить, изменить, скопировать или удалить групповые политики пользователя в локальной базе данных.

Введите имя группы туннеля. Введите предварительно разделенный ключ, используемый для данных аутентификации.

Создайте новый пул или выберите существующий пул, используемый для размещения IP-адресов клиентов VPN.

В этом окне показана сводка выполненных действий. Нажмите Завершить, если настройка выполнена правильно.

SDM отправляет настройки на маршрутизатор, чтобы обновить действующую конфигурацию. Нажмите ОК для завершения.

После завершения изменения конфигурации можно изменить и модифицировать при необходимости.

Настройка маршрутизатора (VPN-сервер)

Проверка

Попытайтесь подключиться к маршрутизатору Cisco с помощью Cisco VPN Client, чтобы убедиться, что маршрутизатор Cisco настроен правильно.

Выберите Connection Entries > New.

Введите данные нового подключения.

Поле Host должно содержать IP-адрес или имя узла конечной точки туннеля сервера Easy VPN (маршрутизатора Cisco). Данные групповой аутентификации должны соответствовать данным, использованным на шаге 9. После завершения ввода нажмите Сохранить.

Выберите только что созданное подключение и нажмите Соединить.

Введите имя пользователя и пароль для расширенной аутентификации (Xauth). Эти данные определяются параметрами Xauth на шаге 7.

После успешного установления соединения выберите пункт Статистика в меню Status («Состояние»), чтобы проверить данные туннеля.

В этом окне показана информация о трафике и шифровании:

В этом окне показана информация о раздельном туннелировании, если оно настроено:

Выберите Log > Log Settings, чтобы включить уровни журнала в Cisco VPN Client.

Выберите Log > Log Windows, чтобы просмотреть записи журнала в Cisco VPN Client.

Источник

Настройка соединения через протокол IPSec между двумя маршрутизаторами и Cisco VPN Client 4.x

Параметры загрузки

Содержание

Общие сведения

В этом документе показано, как настраивать соединение по протоколу IPSec между двумя маршрутизаторами Cisco и Cisco VPN Client 4.x. Операционная система Cisco IOS® Release 12.2(8)T и более поздних версий поддерживает соединения с Cisco VPN Client версии 3.x и более поздних .

Для получения дополнительных сведений о динамическом назначении IP-адреса оконечному сетевому устройству другим оконечным сетевым устройством L2L-туннеля см. документ под названием Настройка соединения по протоколу IPsec между одноранговыми узлами с динамической маршрутизацией LAN-to-LAN и клиентами VPN.

Предварительные условия

Требования

Перед проведением настройки убедитесь, что выполняются следующие условия:

Соединению по протоколу IPsec назначен пул адресов;

Для клиентов VPN группа с названием 3000clients обладает предварительно распространенным ключом коллективного пользования cisco123;

Для клиентов VPN аутентификация групп и пользователей осуществляется на маршрутизаторе локально;

Для туннеля между локальными сетями используется параметр no-xauth для команды ISAKMP key.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения:

Маршрутизатор под управлением операционной системы Cisco IOS Release 12.2(8)T;

Примечание. Сведения, содержащиеся в данном документе, были недавно проверены для операционной системы Cisco IOS Release 12.3(1). В связи с этим никаких изменений вносить не требуется.

Cisco VPN Client для Windows версии 4.х (любая программа VPN Client версии 3.x и выше).

Данные для документа были получены в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с пустой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие на сеть всех команд.

Ниже приведены результаты выполнения команды show version на маршрутизаторе.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе «Технические рекомендации Cisco. Условные обозначения».

Настройка

В данном разделе приводятся сведения о настройке функций, описанных в этом документе.

Схема сети

В данном документе используется следующая схема сети:

Примечание. IP-адреса в данном примере не маршрутизируются в сети Интернет, так как они являются частными IP-адресами в лабораторной сети.

Настройки

Настройка маршрутизатора Cisco 2611

Маршрутизатор Cisco 2611

Настройка маршрутизатора 3640

Маршрутизатор Cisco 3640

Настройка VPN Client 4.x

Для настройки Cisco VPN Client 4.x выполните следующие действия.

Запустите VPN Client, а затем нажмите кнопку New, чтобы создать новое соединение.

Введите необходимую информацию, а затем нажмите кнопку Save.

Щелкните правой кнопкой мыши на вновь созданном экземпляре соединения, а затем выберите пункт меню Connect для установки соединения с маршрутизатором.

Во время согласований по протоколу IPsec будет предложено ввести имя пользователя и пароль.

В окне появятся сообщения «Negotiating security profiles» (Выполняется согласование профилей безопасности) и «Your link is now secure» (Безопасность канала обеспечена).

Проверка

В данном разделе приводятся сведения о проверке правильности функционирования вышенастроенной конфигурации.

Некоторые команды show поддерживаются служебной программой Output Interpreter Tool ( только для зарегистрированных пользователей ), что позволяет просматривать результаты выполнения команды show.

Виртуальная частная сеть Cisco 2611

Виртуальная частная сеть Cisco 3640

Устранение неполадок

В данном разделе содержатся сведения, помогающие при поиске и устранении неполадок конфигурации.

Команды поиска и устранения неисправностей

Некоторые команды show поддерживаются служебной программой Output Interpreter Tool ( только для зарегистрированных пользователей ), что позволяет просматривать результаты выполнения команды show.

Примечание. Перед использованием команд отладки debug ознакомьтесь с документом под названием Важные сведения о командах Debug.

debug crypto ipsec — отображает события IPsec. Параметр no отключает вывод результатов выполнения этой команды.

debug crypto isakmp — отображает сообщения о событиях IKE. Параметр no отключает вывод результатов выполнения этой команды.

debug crypto engine — отображает сведения о механизме шифрования, например, при выполнении операционной системой Cisco IOS операций шифрования и дешифрования.

Источник