- Как настроить DNS over HTTPS в Firefox

- Как настроить «DNS через HTTPS» в Firefox

- Как настроить DNS over HTTPS в Firefox через параметры браузера

- Как настроить DNS over HTTPS в Firefox через about:config

- Как проверить работу DNS over HTTPS в Firefox?

- Поднимаем свой DNS-over-HTTPS сервер

- 1. Проблемы DNS-over-HTTPS

- 2. Протокол DNS-over-HTTPS

- 3. Свой DNS-over-HTTPS сервер

- 4. Тестирование

- 5. PROFIT!

- Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

- Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и настроить.

- Как включить DoH в любом браузере

- Brave

- Chrome

- Firefox

- Opera

- Safari

- Vivaldi

Как настроить DNS over HTTPS в Firefox

DNS over HTTPS – относительно новая технология, которая предназначена для улучшения конфиденциальности, безопасности и надежности подключения DNS.

Системы доменных имен (DNS) играют очень важную роль – они позволяют сопоставлять адреса, вводимые в адресную строку с соответствующими IP-адресами. Обычно поиск DNS осуществляется автоматически и обычно без какого-либо шифрования или защиты от посторонних глаз.

Пользователи сети Интернет всегда имели альтернативы – подключение к VPN-службе, которая использует провайдер DNS, предоставляющий улучшенную защиту данных, или использование DNSCrypt для повышения безопасности и конфиденциальности.

DNS over HTTPS – еще один вариант, который появился сравнительно недавно. Mozilla добавила основную функциональность данной технологии в Firefox 60+.

Как настроить «DNS через HTTPS» в Firefox

Пользователи Firefox Browser могут настроить браузер, чтобы использовать DNS over HTTPS уже сейчас. Если вы используете как минимум 62.x, то вы сможете настроить функцию. Пожалуйста, обратите внимание, что использование DNS over HTTPS может привести к проблемам подключения, но все изменения обратимы.

Как настроить DNS over HTTPS в Firefox через параметры браузера

- Перейдите в меню Настройки > Основные > Параметры сети и нажмите кнопку Настроить.

- В открывшемся окне включите параметр Включить DNS через HTTPS, в выпадающем меню Используемый провайдер выберите предложенные по умолчанию Cloudflare DNS или NextDNS, или укажите другого провайдера с поддержкой DNS-over-HTTPS, выбрав Другой URL.

- Например, чтобы использовать шифрование DNS-запросов с помощью Comss.one DNS укажите в поле Другой URL следующее значение:

- Нажмите ОК и ваши DNS-запросы будут зашифрованы.

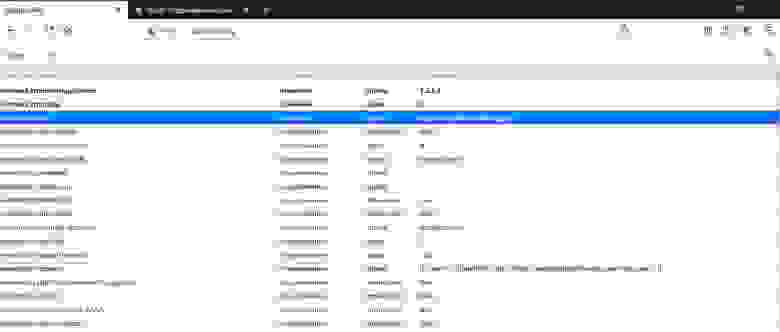

Как настроить DNS over HTTPS в Firefox через about:config

Для настройки DNS over HTTPS нужно изменить три параметра нового резольвера TRR (Trusted Recursive Resolver) в браузере:

- Введите about:config в адресную строку Firefox.

- Подтвердите, что вы принимаете на себя весь риск, если откроется страница с предупреждением.

- С помощью строки поиска найдите параметр network.trr.mode и дважды щелкните по нему.

- Установите значение, равное 2, чтобы технология DNS over HTTPS была выбрана по умолчанию, а ваш стандартный DNS-сервер использовался в качестве резервного. Это оптимальный вариант с точки зрения совместимости.

- Вы можете установить значение 1, чтобы Firefox выбрал самый быстрый вариант; 3 – чтобы использовать только TRR; 4 – теневой режим: запускает TRR параллельно со стандартным DNS для синхронизации и измерений, но использует только результаты стандартного резольвера; 0 – чтобы отключить TRR по умолчанию, 5 – чтобы отключить TRR по выбору.

- С помощью строки поиска найдите параметр network.trr.uri. В Firefox нужно будет ввести адрес сервера DNS over HTTPS. Дважды щелкните по названию параметра. На данный момент доступно множество общедоступных серверов, среди которых можно выделить Cloudflare DNS, Google Public DNS, Cisco OpenDNS:

Вы также можете воспользоваться нашим защищенным DNS-сервером Comss.one DNS:

- Найдите параметр network.trr.bootstrapAddress и дважды щелкните по нему

- Установите значение 1.1.1.1 , если выбрали Cloudflare

- Установите значение 8.8.8.8 , если выбрали Google DNS

- Установите значение 208.67.222.222 , если выбрали Cisco OpenDNS

- Установите значение 93.115.24.204 , если выбрали Comss.one DNS

- Перезапустите браузер Firefox.

Как проверить работу DNS over HTTPS в Firefox?

- После настройки введите в адресную строку Firefox about:networking и нажмите ссылку DNS в меню слева. Откроется страница, на которой показывается содержимое кэша DNS в памяти.

- В столбце TRR будет указано «true» для имен хостов, которые используют DNS-over-HTTPS.

- Проверить работу DNS также можно с помощью сервиса DNS Leak Test (нажмите кнопку Extended test). Убедитесь, что все найденные DNS-серверы относятся к выбранному в качестве основного DNS. Например, если выбрали Cisco OpenDNS:

Источник

Поднимаем свой DNS-over-HTTPS сервер

Различные аспекты эксплуатации DNS уже неоднократно затрагивались автором в ряде статей опубликованных в рамках блога. При этом, основной акцент всегда делался на повышение безопасности этого ключевого для всего Интернет сервиса.

До последнего времени, несмотря на очевидность уязвимости DNS трафика, который, до сих пор, по большей части, передаётся в открытом виде, для злонамеренных действий со стороны провайдеров, стремящихся повысить своих доходы за счёт встраивания рекламы в контент, государственных силовых органов и цензуры, а также просто преступников, процесс усиления его защиты, несмотря на наличие различных технологий, таких как DNSSEC/DANE, DNScrypt, DNS-over-TLS и DNS-over-HTTPS, буксовал. И если серверные решения, а некоторые из них существуют уже довольно долгое время, широко известны и доступны, то поддержка их со стороны клиентского программного обеспечения оставляет желать много лучшего.

К счастью, ситуация меняется. В частности, разработчики популярного браузера Firefox заявили о планах по включению по умолчанию режима поддержки режима DNS-over-HTTPS (DoH) в ближайшее время. Это должно помочь защитить DNS трафик пользователя WWW от вышеупомянутых угроз, однако потенциально способно вызвать новые.

1. Проблемы DNS-over-HTTPS

На первый взгляд, начинающееся массовое внедрение DNS-over-HTTPS в программное обеспечение работающее в Интернет вызывает только позитивную реакцию. Однако, чёрт, как говорится, кроется в деталях.

Первой проблемой, которая ограничивает сферу массового применения DoH, является его ориентация исключительно на веб-трафик. Действительно, протокол HTTP и его актуальная редакция HTTP/2, на которой базируется DoH, является основой WWW. Но Интернет это не только веб. Существует масса популярых сервисов, такие, как электронная почта, всевозможные мессенджеры, системы передачи файлов, стриминг мультимедиа и проч., которые не используют HTTP. Таким образом, несмотря на восприятие многими DoH как панацеи, он оказывается неприменим без дополнительных (да и не нужных) усилий, ни для чего иного, кроме браузерных технологий. К слову, на эту роль куда как более достойным кандидатом выглядит DNS-over-TLS, который реализует инкапсуляцию стандартного DNS трафика в защищённый стандартный протокол TLS.

Второй проблемой, которая потенциально куда как более значима, чем первая, является фактический отказ от присущей DNS by design децентрализации в угоду использования указываемого в настройках браузера единого DoH сервера. В частности, Mozilla предлагает использовать сервис от Cloudflare. Подобный сервис запустили также и другие заметные фигуры Интернет, в частности Google. Получается, что внедрение DNS-over-HTTPS в том виде, в котором это предлагается сейчас, лишь увеличивает зависимость конечных пользователей от крупнейших сервисов. Не секрет, что информация, которую может предоставить анализ DNS запросов способен собирать ещё больше данных о нём, а также повысить их точность и актуальность.

В этой связи, автор был и остаётся сторонником массового внедрения не DNS-over-HTTPS, а DNS-over-TLS совместно с DNSSEC/DANE как универсального, безопасного и не способствующего дальнейшей централизации Интернет средства для обеспечения безопасности DNS трафика. К сожалению, ожидать быстрое внедрение массовой поддержки альтернатив DoH в клиентский софт в силу понятных причин, не приходится и её уделом пока остаются энтузиасты безопасных технологий.

Но, коль уж мы теперь получаем DoH, то почему бы не использовать его, предварительно уйдя от потенциальной слежки по стороны корпораций посредством их серверов на свой собственный DNS-over-HTTPS сервер?

2. Протокол DNS-over-HTTPS

Если взглянуть в стандарт RFC8484 описывающий протокол DNS-over-HTTPS, то можно увидеть, что он, по сути, представляет собой веб API позволяющий инкапсулировать стандартный пакет DNS в протокол HTTP/2. Это реализуется посредством специальных HTTP-заголовков, а также конверсии бинарного формата передаваемых DNS данных (см. RFC1035 и последующие документы) в форму, позволяющую передавать и получать их, а также работать с необходимыми метаданными.

По стандарту поддерживается только HTTP/2 и защищённое соединение TLS.

Отправка DNS-запроса может производится стандартными методами GET и POST. В первом случае запрос трансформируется base64URL-encoded строку, а во-втором — через тело POST-запроса в двоичной форме. При этом при запросе и при ответе DNS используется специальный MIME-тип данных application/dns-message.

Обратите также внимание на заголовок cache-control: в ответе со стороны веб-сервера. В параметре max-age содержится значение TTL для возвращаемой записи DNS (или минимальное значение если возвращается их набор).

Исходя из вышеизложенного, функционирование DoH сервера состоит из нескольких этапов.

- Получить HTTP запрос. Если это GET то декодировать пакет из base64URL кодировки.

- Отправить этот пакет DNS серверу.

- Получить ответ от DNS сервера

- Найти минимальное значение TTL в полученных записях.

- Вернуть клиенту ответ по HTTP.

3. Свой DNS-over-HTTPS сервер

Наиболее простым, быстрым и эффективным способом запустить свой собственный DNS-over-HTTPS сервер представляется использование HTTP/2 веб-сервера H2O, о котором автор уже вкратце писал (см. «Высокопроизводительный веб-сервер H2O»).

В пользу этого выбора играет тот факт, что весь код собственного DoH сервра может быть полностью реализован средствами интегрированного в сам H2O интерпретатором mruby. Помимо стандартных библиотек, для обмена данными с DNS сервером необходима библиотека (mrbgem) Socket, которая, по счастью, уже включена в текущую девелоперскую версию H2O 2.3.0-beta2 присутствующую в портах FreeBSD. Впрочем, не трудно добавить её и в любую предыдущую версию клонировав репозиторий библиотеки Socket в каталог /deps перед компиляцией.

Конфигурация веб-сервера, в целом, стандартная.

Исключение составляет лишь обработчик URL /dns-query за который отвечает, собственно, наш DNS-over-HTTPS сервер h2odoh, написанный на mruby и вызываемый через опцию обработчика mruby.handler-file.

Обратие внимание, что за обработку пакетов DNS отвечает локальный кэширующий сервер, в данном случае Unbound из стандратной поставки FreeBSD. С точки зрения безопасности это оптимальное решение. Впрочем, ничто не мешает заменить localhost на адрес другого DNS, который вы предполагаете использовать.

Отстаётся перезапустить H2O и посмотреть что же из этого получилось.

4. Тестирование

Итак, проверим результаты отправив вновь пробный запрос и посмотрев сетевой трафик при помощи утилиты tcpdump.

В выводе видно, как запрос на разрешение адреса example.com был получен и успешно обработан DNS сервером.

Теперь осталось активировать наш сервер в браузере Firefox. Для этого на страницы конфигурации следует изменить несколько настроек about:config.

Во-первых, это адрес нашего API по которому браузер будет запрашивать в DNS информацию в network.trr.uri. Рекомендуется также указать IP домена из этого URL для безопасного разрешения в IP средствами самого браузера без обращения к DNS в network.trr.bootstrapAddress. И, наконец, собственно сам параметр network.trr.mode включающий использование DoH. Установка значения в «3» заставит браузер использовать исключительно DNS-over-HTTPS для разрешения имён, а более надёжное и безопасное «2» отдаст приоритет DoH отставив стандартное обращение к DNS в качестве резервного варианта.

5. PROFIT!

Статья была полезной? Тогда прошу не стесняться и поддерживать деньгами через форму доната (ниже).

Источник

Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и настроить.

Все шесть производителей основных браузеров планируют поддерживать протокол DNS по HTTPS (DoH), шифрующий DNS-трафик и помогающий усилить конфиденциальность пользователя в сети.

Этот протокол является одной из самых обсуждаемых тем этого года. Он позволяет браузеру прятать DNS-запросы и ответы внутри обычного на первый взгляд HTTPS-трафика.

Это делает DNS-трафик пользователя невидимым для сторонних наблюдателей за сетью, например, провайдеров. Однако если пользователи обожают DoH и считают его благом для конфиденциальности, провайдеры и производители средств кибербезопасности его ненавидят.

Британский провайдер назвал Mozilla «интернет-злодеем» за планы компании по внедрению DoH, а группу лоббистов от Comcast уличили в подготовке документа касательно DoH, который они планируют представить законотворцам Британии, надеясь предотвратить более широкое распространение протокола.

Однако, время уже может быть упущено. Редакция в течение недели связалась с производителями основных веб-браузеров, чтобы узнать об их будущих планах касательно DoH, и все они планируют внедрять протокол в том или ином виде.

Как включить DoH в любом браузере

Вот, что нам известно на сегодня по поводу планов производителей браузеров, связанных с DoH, и о том, как пользователи могут включить DoH в любом браузере.

Brave

«Мы очень хотим реализовать его», — сказал нам Том Лоуэнталь, менеджер продукта из Brave for Privacy & Security.

Однако у команды Brave пока нет точных сроков внедрения DoH. Они занимаются другими улучшениями, связанными с приватностью. К примеру, на этой неделе компания выпустила обновление, улучшающее распознавание скриптов, отслеживающих действия пользователей. На горизонте маячит версия Brave 1.0, и команде нужно сконцентрироваться на её выходе. Но DoH в Brave будет.

«Реализация DoH – это гораздо больше, чем простая техническая задача. Нам нужно решить, какие разумные и защитные установки мы можем включить по умолчанию для большинства людей, не задумывающихся о настройке DNS – но так, чтобы мы ничего не сломали у тех людей и организаций, что тщательно подошли к подстройке своих программ», — сказал Лоуэнталь.

Поскольку Brave основан на открытом проекте Chromium, в нём есть поддержка DoH. Однако команда пока не настроила эту поддержку. В коде она есть, но включается так, как это придумала команда авторов Google Chrome. Включить DoH в Brave можно, перейдя на следующий URL:

Chrome

Google Chrome стал вторым браузером после Firefox, добавившим поддержку DoH. Её можно включить, перейдя по следующему URL:

По-умолчанию DoH не включено для всех. Сейчас Google проводит ограниченный эксперимент с небольшим количеством пользователей, чтобы проверить, как DoH покажет себя при реальном использовании.

Поддержка DoH в Chrome отличается от Firefox, по-умолчанию перенаправляющего DoH-трафик на Cloudflare. Браузер после включения протокола будет отправлять DNS-запросы на всё те же сервера, что и ранее. Если у выбранного сервера окажется интерфейс с поддержкой DoH, тогда Chrome зашифрует DNS-трафик и отправит его на тот же DNS-сервер по протоколу DoH.

Благодаря этому Chrome не перехватывает DNS-настройки ОС – это очень ответственный подход, поскольку браузер может использоваться в условиях больших предприятий.

На текущий момент DoH в Chrome работает так:

- Пользователь вводит URL сайта в браузере.

- Chrome получает данные по DNS-серверу ОС.

- Он проверяет, есть ли этот сервер в белом списке одобренных серверов с поддержкой DoH.

- Если да, Chrome отправляет зашифрованный DNS-запрос на интерфейс этого сервера.

- Если нет, Chrome отправляет обычный DNS-запрос к этому серверу.

Поэтому у пользователя существует риск так и не воспользоваться протоколом DoH. ОС пользователя обычно получает настройки DNS от авторитетного сетевого центра, коим обычно выступает провайдер. Если провайдер не хочет использовать DNS с поддержкой DoH, то у вас это и не будет работать.

Однако есть два способа обойти это и заставить Chrome использовать DoH постоянно и вне зависимости от настроек DNS вашего провайдера.

Во-первых, можно воспользоваться обучающим материалом по принудительному включению поддержки DoH в Chrome. Во-вторых, пользователь может настроить DNS-сервер с поддержкой DoH в своей ОС. Его можно выбрать из списка, и это гарантированно будет работать в Chrome.

В следующем году Microsoft планирует выпустить новую версию браузера Edge на основе кода Chromium. Представитель Microsoft сообщил нам, что компания поддерживает DoH, но точные планы не раскрывает. Однако, версия Edge на основе Chromium уже поддерживает DoH. Её можно включить, перейдя по URL:

Это включит поддержку DoH, но она будет работать только, если ваш компьютер использует DNS с поддержкой DoH – чего в 99% случаев не происходит. Чтобы принудительно включить DoH в Edge, вы можете воспользоваться инструкцией из следующего поста в блоге одного из программистов Edge. Адрес сервера Cloudflare можно заменить на любой другой сервер DoH, который можно выбрать по ссылке. После соответствующей настройки, Edge способен работать с DoH.

Firefox

Mozilla стала пионером этого протокола совместно с Cloudflare. Поддержка DoH уже есть в стабильных версиях Firefox. Её можно включить в настройках в разделе «Настройки сети».

Все критикуют реализацию DoH в Firefox потому, что браузер по умолчанию использует Cloudflare, перезаписывая настройки DNS.

Однако это значение можно поменять, прописав любой сервер с DoH. Из всех браузеров, поддержка протокола в Firefox реализована лучше всего, а настроить её легче всего – в основном потому, что разработчики имели с ней дело дольше остальных.

Сейчас браузер уже включает поддержку DoH по умолчанию для всех пользователей США. Поскольку британское правительство возражает против этого, для британских пользователей эта поддержка по умолчанию включена не будет.

В прошлом Mozilla не гарантировала включение DoH по умолчанию в других странах. Однако, поскольку поддержка протокола уже есть в стабильной версии браузера, пользователю остаётся лишь включить её, и всё будет работать.

Opera

Opera уже встроила поддержку DoH. По умолчанию она выключена, но её можно включить в любой момент, и всё будет работать без дополнительных шагов.

Разработчики Opera используют модуль для работы с DoH сходный с тем, что используется в Firefox, и не оставляют всё на откуп провайдерам, как Chrome. Весь трафик браузера сейчас идёт через резолвер 1.1.1.1 от Cloudflare.

Мы не нашли способа поменять его на другой, но, по крайней мере, DoH в Opera работает. Однако работать с VPN он не будет – если вам нужен DoH, то его придётся отключить.

Чтобы включить DoH в Opera, зайдите сюда:

Safari

Нет данных. Разработчики Safari обычно опаздывают на все вечеринки по добавлению новых возможностей, а Apple недавно вкладывалась в конфиденциальность пользователей, поэтому есть все шансы, что у Safari появится поддержка DoH.

Vivaldi

Представитель Vivaldi сказал, что поддержка DoH связана с реализацией Chrome. Пользователи могут включить её, перейдя по следующему URL:

Однако поскольку DoH в Vivaldi работает так же, как в Chrome, он не будет шифровать DNS-запросы, если пользователь использует DNS-сервер, указанный в ОС, и не поддерживающий шифрование.

Скорее всего, придётся добавить в настройки DNS вашей ОС один из серверов, поддерживающий DoH, чтобы эта функция заработала в Vivaldi, и использовать его постоянно. Мы смогли добиться этого, прописав в настройках DNS-сервер 1.1.1.1.

Представитель Vivaldi сказал, что в будущем поддержка DoH в браузере может поменяться, в зависимости от того, как Google будет изменять поддержку протокола в Chromium.

Источник