Как настроить хаб d link

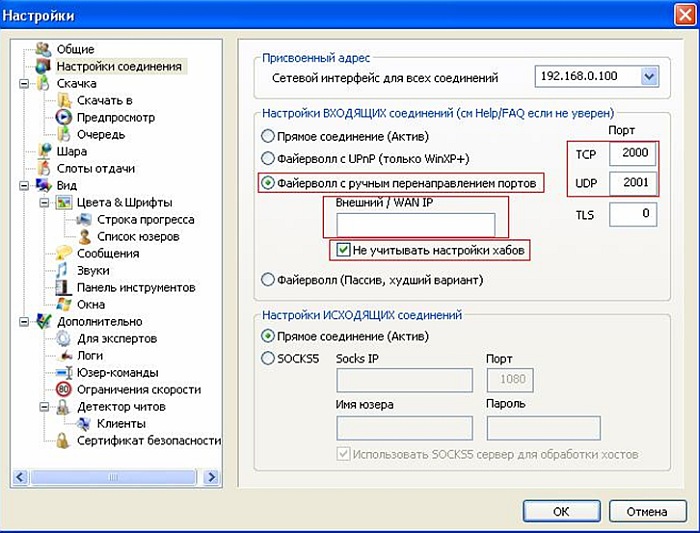

— В клиенте DC++ зайдите в меню Файл > Настройки… > Настройки соединения.

— Поставьте точку «Файерволл с ручным перенаправлением портов».

— Поставьте галочку «Не учитывать настройки хабов».

— При статическом соединении с провайдером в поле «Внешний / WAN IP» укажите внешний IP-адрес маршрутизатора.

— При динамическом типе соединения с провайдером оставьте это поле пустым.

— В полях TCP и UDP укажите порты, через которые будет устанавливаться соединение (например, как показано в окне ниже).

— Нажмите «OK».

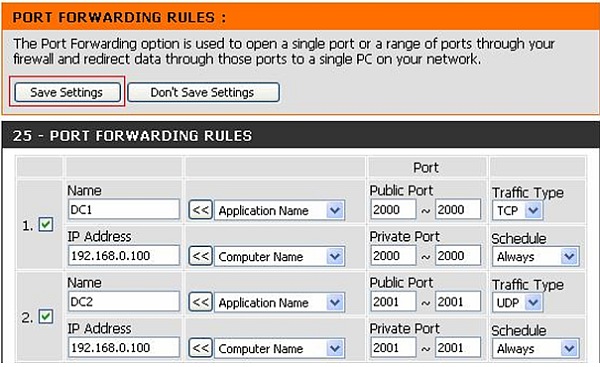

— Далее в настройках маршрутизатора в меню Advanced > Port Forwarding настройте перенаправление портов.

— Поставьте галочки в «1» и «2».

— В полях «Name» укажите произвольные имена правил (латинскими буквами или цифрами).

— В полях «IP Address» укажите IP-адрес компьютера, на котором установлен клиент DC++.

— Введите порты и протоколы, которые были введены в настройки клиента DC++.

— Нажмите «Save Settings».

На этом настройка завершена.

Примечание:

Для двух компьютеров в сети за маршрутизатором необходимо перенаправлять разные порты.

Источник

Настройка свитча, хаба

Свитч и Хаб используются для настройки локальных сетей. Задача у них одна, но они выполняют её по-разному. Хаб – разветвитель, напрямую обеспечивающий соединение клиентов с сетью. Свитч в этом плане более продвинут. При распределении пакетов данных он учитывает запросы клиентов. Его необходимо использовать там, где необходима большая производительность сети. Да и он может обеспечить лучшую защищенность передаваемых данных.

Сначала нужно дать доступ к данным, находящимся на своем жестком диске. Без этого новичка просто не пустят в сеть. Итак, в настройках выбираем вкладку «общее», меняя скорость отдачи информации на 50 мегабайт. Конечно, если хватит для этого скорости интернета. Далее настроим соединение. Необходимо выбрать сетевой интерфейс для тех соединений, которые имеют вид 10.x.x.x. Нюанс – следует вложить папку временных файлов в папку для данных скачанных с хаба. Потом с помощью вкладки «ШАРА» указываем все файлы, к которым необходимо открыть общий доступ (расшаривание). Каждый раз будет происходить хэширование. Длительность этого процесса напрямую зависит от мощности машины. Для того чтобы настроить чат необходимо перейти по этой ссылке. После установки клиента требуется время, ведь модератор должен одобрить указанное имя.

Также, можно самостоятельно подключить Свитч. На главном компьютере необходимо прописать следующий ip: 192.168.0.2. Далее подключаем к Свитчу роутер. Потом в любом браузере требуется ввести 192.168.0.2. Затем переходим к настройкам LAN, где необходимо включить DHCP сервер. Диапазон можно выбрать любой. В настройках WAN выбираем Static IP. Необходимо прописать те же настройки, что были указаны при настраивании интернета. В остальных компьютерах указываем автоматическое получение IP и DNS.

Комментарии (9)

Отличная статья! Благодаря ей настроил свитч ))

Спасибо парни за инфу!

Источник

Консилиум с D-Link: базовая настройка управляемого сетевого оборудования

Всем доброго времени суток!

На сегодняшний день в непростой эпидемиологической ситуации система высшего образования и науки переживает трансформацию. Формируется гибридное обучающее пространство, позволяющее гармонично сочетать форматы дистанционного и очного обучения. Специфика работы большинства IT-специалистов позволяет без труда перейти на удаленный формат. Однако, не каждому человеку удается при этом сохранить продуктивность и позитивный настрой на длительной дистанции. Чтобы внести разнообразие в процесс обучения студентов, было принято решение о записи видеоконсилиумов – небольших обзорных и прикладных лекций в виде дискуссии с ведущими экспертами определенной предметной области.

Ключевые темы обсуждений посвящены информационно-коммуникационным технологиям: от системного и сетевого администрирования до кибербезопасности и программирования. Не обойдем стороной и юридические аспекты работы в IT, становление бизнеса в нашей индустрии и привлечение инвестиций (в том числе грантов и субсидий). Дополнительно рассмотрим материал о системе высшего образования и науки, в том числе возможности бесплатного обучения за границей.

Итак, один из первых консилиумов мы решили посвятить теме «Базовая настройка управляемого сетевого оборудования» и пригласили на него одного из ведущих мировых лидеров и производителей сетевых решений корпоративного класса, а также профессионального телекоммуникационного оборудования – компанию D-Link.

Представим, что перед нами стоит задача базовой настройки управляемого сетевого оборудования (от коммутатора и маршрутизатора до комплексного межсетевого экрана). Стоит отметить, что каждое устройство функционирует на определенных уровнях стека протоколов TCP/IP и выполняет соответствующий функционал. Рассматривать последовательность настройки мы будем от коммутаторов, постепенно переходя к более сложным функциям и технологиям, которые присущи маршрутизаторам и межсетевым экранам. При этом базовые этапы и рекомендации будут оставаться полезными.

Управляемые сетевые устройства можно конфигурировать посредством следующих инструментов и технологий:

- локально: например, через консольный порт (RS-232);

- удаленно, используя следующие протоколы:

- Telnet (англ. Teletype Network) — сетевой протокол для реализации текстового интерфейса по сети;

- SSH (англ. Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений;

- HTTP (англ. HyperText Transfer Protocol) – протокол передачи данных, определяющий формат приема и передачи сообщений при взаимодействии браузера и веб-сервера. Управление сетевым устройством осуществляется через Web-интерфейс;

- HTTPS (англ. HyperText Transfer Protocol Secure) – расширение протокола HTTP, которое поддерживает шифрование. Управление сетевым устройством осуществляется через Web-интерфейс;

- и др.

Рассмотрим базовый алгоритм настройки управляемого сетевого оборудования после подключения к нему:

- обновляем прошивку устройства, предварительно создав резервную копию действующего программного обеспечения и настроек. Стоит отметить, что рекомендуется последовательно устанавливать обновления;

- отключаем небезопасные протоколы удаленного доступа (например, Telnet). В них не предусмотрено использование шифрования и проверки подлинности данных и субъекта взаимодействия;

- задействуем защищенный протокол HTTPS вместо HTTP для шифрования управляющего трафика, самостоятельно сгенерируем сертификат, поменяем порт на любой нестандартный. Для защиты данных применяется шифрование с использованием криптографических протоколов SSL (англ. Secure Sockets Layer) или TLS (англ. Transport Layer Security). В качестве информации для проверки подлинности узлов используется информация в виде SSL сертификатов (хотя протокол допускает и другие варианты). Стоит отметить, что рекомендуется администрирование устройств через консоль по безопасным протоколам передачи данных (например, SSH внутри VPN). Веб-интерфейс – запасной или альтернативный путь;

- изменяем пароль на криптоустойчивый – содержащий более 25 символов различной комбинации, рекомендуется генерировать не вручную, а специализированными средствами. Например, используя утилиту Keepass. Дополнительно также рекомендуется и сменить пользователя, отключив отображение его имени при диалоговом окне аутентификации (в случае наличия такой возможности);

- устанавливаем лимит временной блокировки при неправильном вводе пароля (неуспешной аутентификации);

- задействуем NTP (англ. Network Time Protocol — протокол сетевого времени) — сетевой протокол для синхронизации внутренних часов устройства с использованием сетей с переменной латентностью. Поддержание логов с актуальными временными метками упростит в дальнейшем расследование инцидентов;

- инициализируем расширенное логирование событий, не забывая устанавливать квоту на 30% свободного информационного пространства. Для централизованного сбора информации можно задействовать Rsyslog;

- подключаем протоколы сбора информации и управления сетью. В базовом варианте: протокол SNMP (англ. Simple Network Management Protocol — простой протокол сетевого управления) — стандартный Интернет-протокол для управления устройствами в IP-сетях на основе архитектур TCP/UDP. Следует использовать последнюю версию протокола, так как она предоставляет дополнительный функционал по безопасности: шифрует пакеты для предотвращения перехвата несанкционированным источником, обеспечивает аутентификацию и контроль целостности сообщений. Стоит отметить, что не следует использовать данную технологию в корпоративных сетях, где критически важен высокий уровень безопасности, т.к. технология уязвима;

- задействуем протокол SMTP (англ. Simple Mail Transfer Protocol -простой протокол передачи почты) — широко используемый сетевой протокол, предназначенный для передачи электронной почты в сетях TCP/IP. Настроим отправку уведомлений на наш адрес электронной почты;

- сконфигурируем технологию Port Security. Это функция позволяет «привязать» MAC-адреса хостов к портам сетевого устройства. В случае несоответствия информационного потока правилам кадры отбрасываются.

Для более глубокого понимания рассмотрим более подробно работу коммутаторов. Коммутаторы получают входящие кадры (дейтаграммы канального уровня) и передают их по исходящим каналам. Продвижение информационных потоков производится на основе алгоритма прозрачного моста, который описывается в стандарте IEEE 802.1D. Рассмотрим работу данного алгоритма.

Перенаправление кадров осуществляется при помощи таблицы коммутации / продвижения информационных потоков (англ. FDB). Эта таблица содержит записи для некоторых узлов сети. Запись состоит из MAC-адреса узла, номера интерфейса, который ведет к узлу, и времени добавления этой записи в таблицу. Заполнение таблицы коммутации происходит на основании пассивного наблюдения за трафиком в подключенных к портам коммутатора сегментах.

Предположим, что на какой-либо интерфейс коммутатора поступает кадр с неким адресом получателя, после чего он выполняет проверку своей таблицы коммутации. Далее в зависимости от результата проверки возможны три случая:

I. в таблице отсутствует запись, соответствующая адресу получателя кадра. В этом случае копия кадра перенаправляется на все интерфейсы, исключая тот, с которого был получен кадр;

II. таблица содержит запись, связывающую адрес получателя с интерфейсом, на который поступил данный кадр. В этом случае кадр отбрасывается;

III. таблица содержит запись, связывающую адрес получателя с другим интерфейсом. В данном случае кадр перенаправляется на интерфейс, связанный с адресом получателя;

Соответственно, информация из данной таблицы может быть использована для ограничения доступа к среде передачи данных. - настроим IP-Binding (часто именуется производителями IP-MAC-Binding). Заранее обозначим строгое соответствие IP и MAC-адресов, в случае несовпадения данных параметров в информационном потоке – он отбрасывается;

- инициализируем ACL (англ. Access Control List) – список контроля доступа, определяющий разрешения или запреты на взаимодействие объектов по сети. В качестве параметров используются либо MAC, либо IP-адреса в зависимости от уровня оборудования;

- подключаем дополнительное профилирование доступа в виде черных и белых списков;

- сегментируем трафик. Данный процесс можно произвести делением корпоративной сети на подсети или использовать виртуальную сегментацию трафика посредством VLAN (англ. Virtual Local Area Network);

- задействуем протокол связующего/покрывающего древа (англ. Spanning Tree Protocol, существуют версии STP, RSTP, MSTP). Используется для автоматической идентификации и исключения петель (дублирующих маршрутов). При первоначальном включении необходимо задать иерархию древа сети: выбрать корневой коммутатор и корневые порты. В случае выхода из строя основных каналов связи автоматически будут задействованы резервные;

- организуем зеркалирование трафика – его перенаправление с одного порта или группы портов коммутатора на другой порт этого же устройства или на удаленный хост. Такие технологии именуются локальным и удаленным зеркалированием соответственно. Определенными структурами и злоумышленниками этот инструмент может использоваться для тотального контроля. А честными специалистами — для поиска неисправностей и монтирования датчиков системы обнаружения и предотвращения вторжений;

- активируем технологии централизованного мониторинга и управления сетью. Инструменты позволяют организовывать и управлять виртуальным стеком оборудования через единый IP-адрес;

- настраиваем защиту от ARP-спуфинга. Суть метода состоит в следующем. При приеме ARP-ответа производится сравнение старого и нового MAC-адресов, и при обнаружении его изменения запускается процедура верификации. Посылается ARP-запрос, требующий всем хозяевам IP-адреса сообщить свои MAC-адреса. Если выполняется атака, то настоящая система, имеющая этот IP-адрес, ответит на запрос, и, таким образом, атака будет распознана. Если же изменение MAC-адреса было связано не с атакой, а со стандартными ситуациями, ответа, содержащего «старый» MAC-адрес, не будет, и по прошествии определенного таймаута система обновит запись в кэше. Альтернативный способ защиты: статическое закрепление записей, ограничение на рассылки и дополнительное профилирование доступа. Протокол ARP (англ. Address Resolution Protocol, протокол разрешения адресов) используется для определения MAC-адреса по IP-адресу. Протокол поддерживает на каждом устройстве ARP-таблицу, содержащую соответствие между IP-адресами и MAC-адресами других интерфейсов данной сети. ARP-запросы инкапсулируются в кадры Ethernet, которые рассылаются как широковещательные. Соответствующий интерфейсу адрес сообщается в ARP-ответе;

- подключаем защиту от ложных DHCP (англ. Dynamic Host Configuration Protocol, протокол динамической настройки узла) рассылок. DHCP протокол используется для автоматического получения устройствами IP-адресов и других параметров. Указываем доверенные порты или источники. Технология небезопасна в исходном виде;

- задействуем агрегирование каналов связи для повышения пропускной способности сети передачи данных;

- инициализируем RADIUS-сервер — решение для реализации аутентификации, авторизации объектов: предоставления им доступа к среде передачи данных или глобальной сети Интернет;

- ознакомимся с принципами реализации демилитаризованной зоны и зоны защиты. DMZ — сегмент сети, содержащий общедоступные сервисы и отделяющий их от частных. Цель DMZ — добавить дополнительный уровень безопасности в локальной сети, позволяющий минимизировать ущерб в случае атаки на один из общедоступных сервисов: внешний злоумышленник имеет прямой доступ только к оборудованию в DMZ;

- настроим NAT (трансляцию сетевых адресов). Destination NAT (DNAT) называется трансляция обращений извне к устройствам внутренней сети. SNAT (англ. Source Network Address Translation) организовывает трансляцию сетевых адресов, изменяя адрес источника. Наиболее простым примером применения выступает возможность предоставления доступа локальным хостам с «частными/виртуальными» адресами в глобальную сеть Интернет, используя один «белый/публичный» IP-адрес.

- установим защищенные виртуальные каналы связи между субъектами взаимодействия (например, используя технологию IPsec или OpenVPN).

- …

Безусловно, без внимания остались и другие не менее интересные технологии, но не все сразу.

Подробнее с темой Вы можете ознакомиться в видеоконсилиуме.

Надеюсь, материал был интересен и полезен. Если подобный формат понравится студентам и сообществу Хабра, то постараемся и дальше записывать интересные консилиумы.

Источник