- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Настройка DMVPN на оборудовании Cisco

- Некоторые характеристики DMVPN

- Настройка маршрутизатора

- Принцип работы HUB

- Cisco. Первый выпуск. Соединяем две сети.

- Начнем.

- Настройка DMVPN на маршрутизаторах Cisco

- Материал из Xgu.ru

- Содержание

- [править] Задача

- [править] Решение

- [править] Базовые настройки сети

- [править] Настройка маршрутизации между внешними интерфейсами маршрутизаторов

- [править] mGRE-туннели

- [править] Настройка mGRE-туннелей

- [править] Next Hop Resolution Protocol (NHRP)

- [править] Настройка NHRP

- [править] Настройка NHRP на hub-маршрутизаторе

- [править] Настройка NHRP на spoke-маршрутизаторах

- [править] Проверка работы mGRE-туннелей и протокола NHRP

- [править] Проверка туннельных интерфейсов

- [править] Проверка NHRP на spoke-маршрутизаторе

- [править] Проверка NHRP на hub-маршрутизаторе

- [править] Настройка маршрутизации

- [править] Настройка EIGRP

- [править] Настройка EIGRP на mGRE-интерфейсах

- [править] Проверка работы EIGRP

- [править] Настройка OSPF

- [править] Настройка OSPF на mGRE-интерфейсе

- [править] Проверка работы OSPF

- [править] Фазы DMVPN

- [править] Первая фаза

- [править] Вторая фаза

- [править] Третья фаза

- [править] Настройка IPsec

- [править] Первая фаза (настройка IKE)

- [править] Аутентификация по pre-shared key

- [править] Аутентификация по сертификатам

- [править] Вторая фаза (настройка IPsec-профиля)

- [править] Применение IPsec-профиля

- [править] Проверка работы IPsec

- [править] Проверка работы IKE с аутентификацией по pre-shared key

- [править] Проверка работы IKE с аутентификацией по сертификатам

- [править] Проверка работы IPsec

- [править] Просмотр информации о DMVPN сети

- [править] Конфигурации маршрутизаторов

- [править] Конфигурация hub-маршрутизатора (dyn1)

- [править] Конфигурация spoke1 (dyn3)

- [править] Конфигурация spoke2 (dyn5)

- [править] DMVPN и crypto-map на одном интерфейсе

- [править] Дополнительные настройки

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Настройка DMVPN на оборудовании Cisco

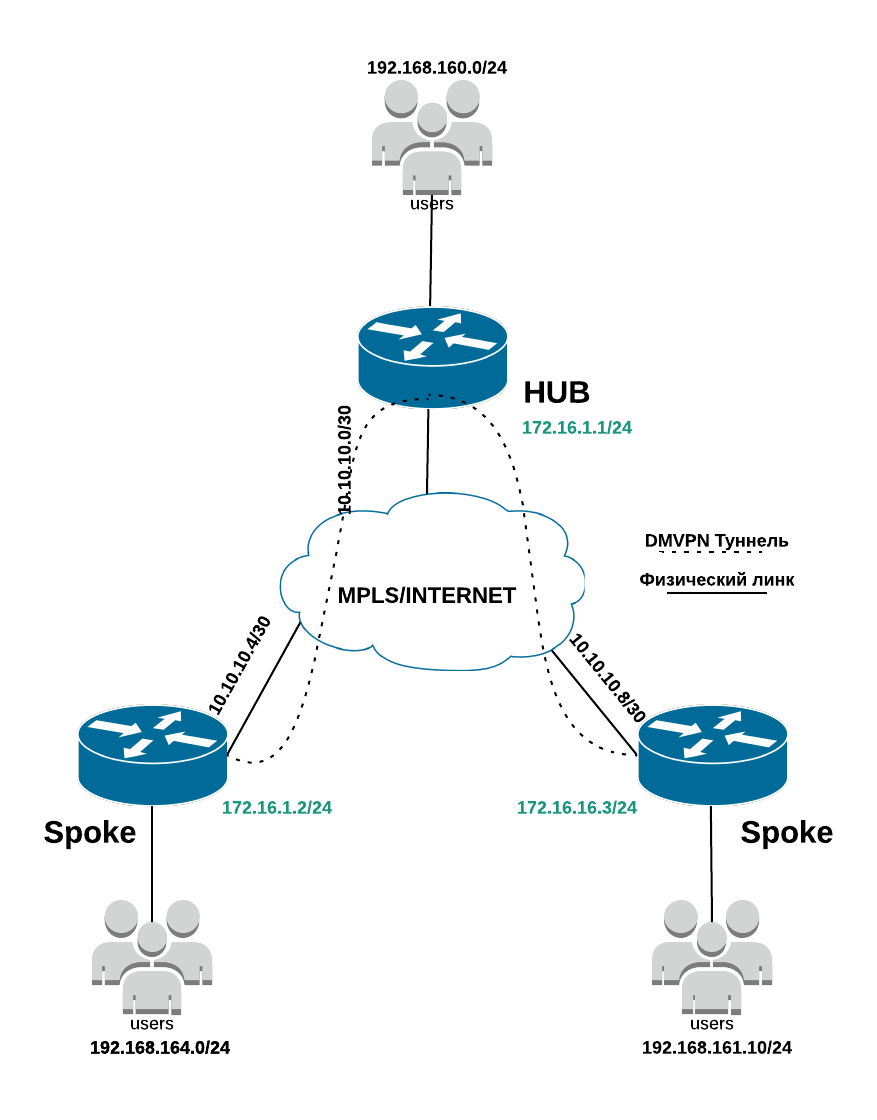

В сегодняшней статье покажем пример настройки DMVPN – Dynamic Multipoint VPN, что является VPN решением компании Cisco. Данное решение используется, когда требуется высокая масштабируемость и легкость настройки при подключении филиалов к головному офису.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

DMPVN одно из самых масштабируемых и эффективных решений VPN поддерживаемых компанией Cisco. В основном оно используется при топологии Hub-and-Spoke, где вы хотели бы видеть прямые VPN туннели Spoke-to-Spoke в дополнение к обычным Spoke-to-Hub туннелям. Это означает, что филиалы смогут общаться с друг другом напрямую, без необходимости прохождение трафика через HQ. Как уже упоминали, эта технология является проприетарной технологией Cisco.

Если вам необходимо подключить более десяти сайтов к головному офису, то DMPVN будет идеальным выбором. Кроме того, DMPVN поддерживает не только Hub-and-Spoke, но и Full-Mesh топологию, так как все сайты имеют между собой связность без необходимости настройки статических VPN туннелей между сайтами.

Некоторые характеристики DMVPN

Для начала перечислим важные характеристики данного способа организации Site-to-Site VPN для лучшего понимания:

- Центральный маршрутизатор (HUB) — данный роутер работает как DMVPN сервер, и Spoke маршрутизаторы работают как DMVPN клиенты;

- У данного маршрутизатора есть публичный статический IP-адрес на WAN интерфейсе;

- У Spoke маршрутизаторов на WAN интерфейсах может как статический, так и динамический публичный IP-адрес;

- У каждого филиала (Spoke) есть IPSEC туннель к головному офису (Hub);

- Spoke-to-Spoke — туннели устанавливаются при возникновении необходимости, когда есть движение трафика между филиалами. Таким образом, трафик может не ходить через головной офис, а использовать прямые туннели между филиалами;

- Все туннели используют Multipoint GRE c IPSEC;

- NHRP (Next Hop Resolution Protocol) — данный протокол используется для установления соответствий между приватными IP туннельных интерфейсов с публичными WAN адресами

- Описанные выше NHRP соответствия будут храниться на NHRP сервере, чем в нашем случае является HUB роутер. Каждый филиал устанавливает соединение с головным офисом и регистрирует свой публичный IP-адрес и его приватный IP-адрес тунеля;

- Когда филиалу необходимо отправить пакеты в подсеть другого филиала, он запрашивает NHRP сервер для получения информации о внешнем публичном адресе целевого филиала;

- Для лучшей масштабируемости советуем использовать один из протоколов динамический маршрутизации между всеми роутерами – например, EIGRP;

Еще раз кратко о технологиях, которые использует DMVPN:

- Multipoint GRE;

- IPSEC;

- NHRP – Next Hop Resolution Protocol;

- Статическая или динамическая маршрутизация;

Настройка маршрутизатора

Конкретно в нашем примере у нас будет HUB маршрутизатор и два филиала. И, как было описано ранее, HUB – это DMVPN cервер, а филиалы – DMPVN клиенты.

В нашем примере в качестве маршрутизатора используется CISCO1921/K9

Сначала настраиваем HUB маршрутизатор – ему необходимо присвоить статический IP – адрес на внешнем WAN-интерфейсе:

Затем настраиваем маршрутизаторы в филиалах (Spoke роутеры) — у одного маршрутизатора статический айпишник на WAN интерфейсе, и у другого динамический, получаемый по DHCP. Первый маршрутизатор в филиале, с динамическим IP:

Второй филиальный маршрутизатор, со статическим IP:

Переходим к тестированию:

В нашем примере использовалась статическая маршрутизация, но при большом количестве филиалов необходимо использовать протоколы динамический маршрутизации для уменьшения ручного труда и риска ошибки.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Источник

Принцип работы HUB

Для соединения конечных устройств в сети нужен агрегатор – устройство, которое соединяет хосты в сети и управляет потоками данных (что такое хост смотреть здесь). В этой главе мы рассмотрим работу HUB. Это устройство относится к физическому уровню, первому уровню модели OSI.

Опишем работу HUB. Используя рисунок 2.5, рассмотрим несколько шагов передачи данных:

- Шаг 1. ПК1 формирует данные, чтобы передать их ПК3, получившийся фрейм он отправляет HUB-у.

- Шаг 2. HUB принимает фрейм и моментально передает его зеркально на все порты.

- Шаг 3 (на рисунке не показан). ПК2 принимает фрейм и отбрасывает его, узнав, что получателем он не является. ПК3 получает фрейм, видит свой адрес в качестве получателя, поэтому обрабатывает его.

При использовании HUB, в сети могут возникать коллизии. Коллизия – наложение сигналов друг на друга. Когда два устройства одновременно начинают передавать данные, оба сигнала передаются на HUB, складываются и в итоге получается нечто не совсем разборчивое.

Чтобы предотвратить появление коллизий, был разработан алгоритм CSMA/CD. Он выполняется непосредственно на конечных устройствах (например, ПК). Рассмотрим пример работы алгоритма на ПК1 (рисунок 2.5):

- Шаг 1. ПК1 формирует фрейм и прежде, чем передать его, слушает сеть. Если в сети передаются данные, то ПК1 ждет пока сеть не освободится. Если в сети не передаются данные, то он начинает передачу.

- Шаг 2. Во время передачи ПК1 продолжает слушать сеть, не появится ли коллизия. Если произошла коллизия (кто-то еще начал передавать данные по сети), ПК1 прекращает передачу и включает произвольный таймер, по истечении заданного промежутка времени переходит к шагу 1.

С появлением коммутаторов (о них в следующей главе) популярность хабов резко сократилась, и на данный момент они практически нигде не используются.

Если вы нашли в тексте ошибку, выделите текст и нажмите Ctrl + Enter

ID: 72 Created: Oct 19, 2016 Modified Feb 24, 2018

Источник

Cisco. Первый выпуск. Соединяем две сети.

Начнем.

С чего начинается Cisco-роутер? Правильно, с консольного кабеля.

Это тот светло-голубой провод с разъемами RS-232 и RJ-45, который шел вместе с оборудованием. Его нужно подключить к компьютеру к свободному COM порту. Теперь с вашим железом можно делать все что угодно. Если, конечно, не установлен пароль на консольные подключения (о том, как побороть чужой пароль на вашем железе поговорим позже).

Итак, открываем программу-клиент терминального подключения, например, PuTTY. В программе указываем порт соединения (COM1) и скорость подключения (9600).

Что видим? Черный экран, мигающий курсор и больше ничего? Значит, скорее всего, скорость подключения на роутере выставлена другая. Как правило, это может быть скорость 115200. Если и она не подходит (а это — редкость), то придется подбирать. В любом случае, еще стоит проверить, какой указан СOM порт, к которому произведено подключение.

Отлично, разобрались! Все нормально и мы видим приглашение от роутера. По умолчанию оно будет выглядеть так: Router>

Это значит, что мы находимся в пользовательском режиме. Из этого режима доступно совсем немного команд. Все эти команды позволяют лишь наблюдать за работой роутера, но не дают возможности вносить изменения в конфигурацию. Из этого режима можно выполнить, например, команду Ping или show ip interface.

Для того, чтобы изменять рабочую конфигурацию (читай, настройку) роутера, необходимо войти в привилегированный режим. Привилегированный режим может быть защищен паролем. Для того чтобы войти в привилегированный режим, нужно набрать команду enable. После этого приглашение командной строки изменится на Router#

Здесь уже доступно намного больше команд. В этом режме можно вносить изменения в рабочую конфигурацию и сохранять измененную конфигурацию в ПЗУ.

Но основная настройка роутера ведется из режима глобальной конфигурации. В него можно попасть из привилегированного режима выполнением команды configure terminal. Приглашение изменится на Router(config)#. Как вы уже заметили, приглашение командной строки говорит о том, в каком режиме вы находитесь.

Ближе к делу.

Для начала давайте сделаем самое простое — соединим две сети с помощью нашего маршрутизатора.

Сеть Internal имеет диапазон адресов 192.168.10.1/24, адрес роутера в нем — 192.168.10.254, сетевой адаптер — FastEthernet0/0

Сеть External имеет диапазон адресов 10.54.0.0/16, адрес роутера в нем — 10.54.0.1, сетевой адаптер — FastEthernet0/1.

В режиме глобальной конфигурации вводим команду Interface FastEthernet0/0. Приглашение станет таким: Router(config-if)#. Интерфейс по умолчанию не имеет никакого адреса и даже выключен. Сначала введем IP-адрес. Это делается следующей командой: ip address 192.168.10.254 255.255.255.0.

Помните, что интерфейс выключен? Включается он командой no shutdown. Если все хорошо, то пробежит надпись:

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Первая строка говорит о том, что с сетевым интерфейсом все хорошо с точки зрения физического и канального уровня (сетевой кабель подключен и на другом его конце работает совместимое оборудование). Вторая строка говорит о том, что Сетевой уровень (IP Layer) тоже работает как надо.

Дальше нужно выйти из режима конфигурации интерфейса FastEthernet0/0, войти в интерфейс FastEthernet0/1 и настроить его параметры IP.

С этим вы и сами справитесь.

Проверить, правильно ли все настроено, можно вернувшись в привилегированный режим (команда exit) и выполнив команду show ip interface brief. Она покажет информацию о состоянии сетевых интерфейсов. Вывод команды будет примерно таким:

Router#show ip interface brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 192.168.10.254 YES manual up up

FastEthernet0/1 10.54.0.1 YES manual up up

Готово! Роутер может передавать пакеты из одной сети в другую и обратно.

Почти готово =) Все изменения и настройки, которые мы сейчас вносили, сохранены только в оперативной памяти роутера. Чтобы конфигурация сохранилась и после перезагрузки, ее нужно скопировать в ПЗУ. Делается это проще простого. Из привилегированного режима вводится команда copy running-config startup-config. Теперь перезагрузка не страшна!

Да, еще одна маленькая деталь. Если вы включаете роутер, у которого отсутствует конфигурация, то IOS предложит воспользоваться визардом для настройки основных параметров работы роутера. Вежливо откажите ему. Зачем просто, когда можно сложно? =)

Итого:

Для работы нам понадобится 4 основных режима конфигурации:

Пользовательский режим: Router>

Привилегированный режим: Router#

Режим глобальной конфигурации: Router(config)#

Режим конфигурации объекта(интерфейса, протокола маршрутизации и т.д.): Router(config-if)#

Вот и все. Согласитесь, вы думали, что будет сложнее!

В следующем выпуске я планирую написать про использование симулятора Packet Tracer 5.0 и эмулятора GNS3. Попробую подготовить видеоролик о том, как работают эти нужные и полезные программы. Выпуски я планирую готовить раз в неделю.

Источник

Настройка DMVPN на маршрутизаторах Cisco

Материал из Xgu.ru

Dynamic Multipoint VPN (DMVPN) — виртуальная частная сеть с возможностью динамического создания туннелей между узлами.

На этой странице детально описывается процедура организации сети DMVPN на маршрутизаторах Cisco. Рассматриваются варианты настройки проколов динамической маршрутизации OSPF и EIGRP, аутентификация маршрутизаторов по сертификатам и pre-shared key.

На странице dmvpn/config представлена схема и конфигурационные файлы для виртуальной сети Xentaur, которая рассматривается на этой странице.

Содержание

[править] Задача

Центральный офис (находящийся за dyn1) соединён с несколькими удалёнными (находящимися за dyn3 и dyn5). Необходимо обеспечить связь удалённых офисов с центральным и, при необходимости, устанавливать туннель между удалёнными офисами.

Маршрутизация между сетями офисов будет выполняться с помощью протоколов динамической маршрутизации.

Изображенная топология называется — звезда (hub-and-spoke), где:

- dyn1 — центр звезды, hub-маршрутизатор;

- dyn3 и dyn5 — вершины звезды, spoke-маршрутизаторы.

[править] Решение

Если в данной схеме использовать обычную виртуальную частную сеть, соединяющую сети (site-to-site VPN), то на маршрутизаторах, которые находятся в удалённых офисах, необходимо будет настроить туннель для связи с центральным офисом и туннели для связи с другими удалёнными офисами. Для того чтобы все удалённые офисы могли работать между собой напрямую, необходимо будет настроить туннели со всеми офисами, что приведёт к созданию полносвязной топологии (full mesh). Как следствие, количество настроек на маршрутизаторах, как в центральном офисе, так и в удалённых существенно увеличивается.

Технология DMVPN позволяет решить эту задачу более масштабируемым методом, чем создание связей точка-точка между всеми офисами и объединения их в полносвязную топологию:

- При добавлении новых маршрутизаторов в существующую сеть DMVPN, необходимо настроить только новый маршрутизатор, изменений на уже существующих маршрутизаторах не требуется.

- DMVPN позволяет использовать динамически назначенные IP-адреса на spoke-маршрутизаторах.

- Если двум spoke-маршрутизаторам необходимо установить туннель напрямую, то он устанавливается динамически.

В основе DMVPN лежат несколько технологий:

- mGRE-туннели;

- Протокол NHRP (Next Hop Resolution Protocol);

- Протоколы динамической маршрутизации;

- Профили IPsec (IPsec profiles).