- Настройка VPN-туннеля IPSec между двумя межсетевыми экранами Kerio Control 9.2

- Оглавление

- Введение

- Настройка правил трафика

- Настройка IPsec VPN Сервера

- Настройка VPN туннеля

- Заключение

- Как настроить ipsec vpn kerio

- Configuring the Server side

- Configuring IPsec VPN server with a preshared key

- Configuring IPsec server with a SSL certificate

- Configuring the client side

- Configuring clients with a preshared key

- Configuring clients with a SSL certficate

- Supported mobile devices

- PC360

- Ремонт/настройка ПК и окружающих его устройств.

- Kerio Control IPsec VPN.

Настройка VPN-туннеля IPSec между двумя межсетевыми экранами Kerio Control 9.2

Оглавление

Введение

И так у меня есть задача по объединению двух сетей через VPN туннель. Для этого я выбрал Kerio Control 9.2, так как он уже был настроен в обоих локальных сетях в качестве межсетевого экрана. Вот небольшой план, которого мы будем придерживаться:

Настройка правил трафика

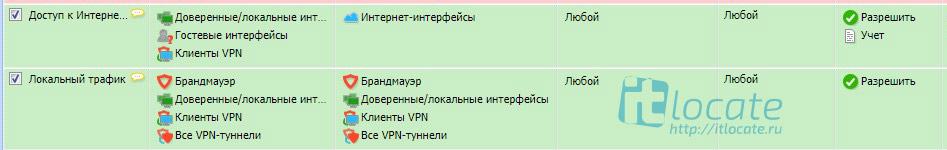

Для начала переходим в настройку Правила трафика межсетевого экрана и проверяем что правило VPN-службы включено, а в правилах Доступ к Интернету (NAT) и Локальный трафик разрешены VPN клиенты и VPN туннели.

Настройка IPsec VPN Сервера

В Kerio Control, начиная с 8-ой версии, появилась возможность поднимать IPsec VPN туннели! Поэтому мы можем соединять не только Kerio to Kerio, но и также с любым другим устройством которое поддерживает IPsec.

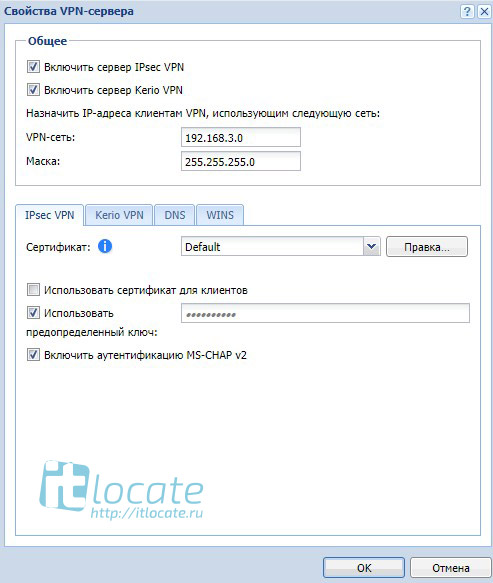

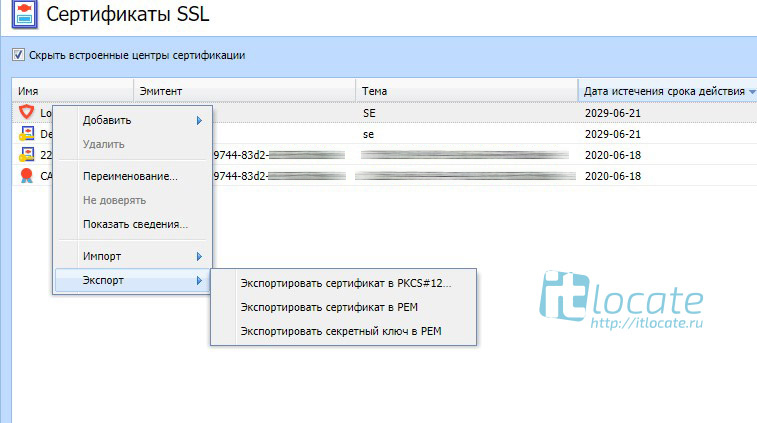

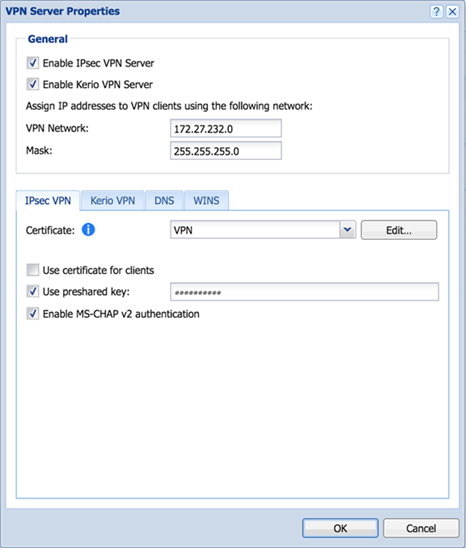

Открываем Свойства VPN-сервера во вкладке Интерфейсы. Отмечаем чекбокс Включить сервер IPsec. Указываем VPN-сеть (подсеть должна отличаться от уже используемой и от тех, которые используются на втором Kerio). Выбираем Сертификат. Если необходимого сертификата нет, то создайте его в разделе Сертификаты SSL самостоятельно. Аналогичные настройки проделайте на втором Kerio.

Настройка VPN туннеля

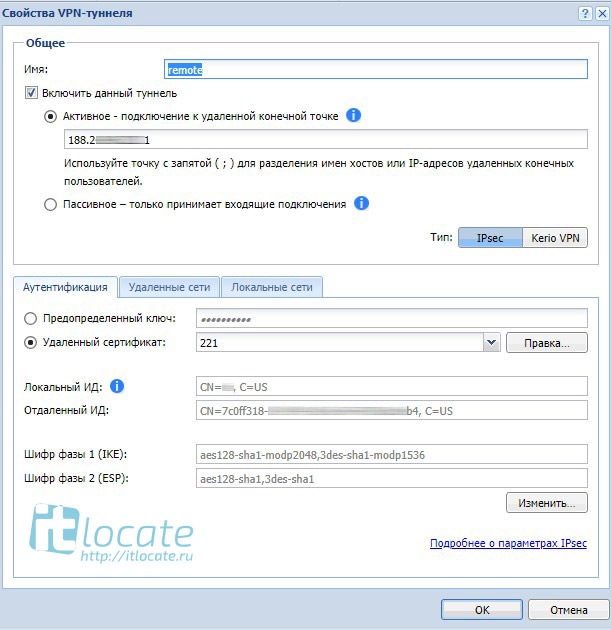

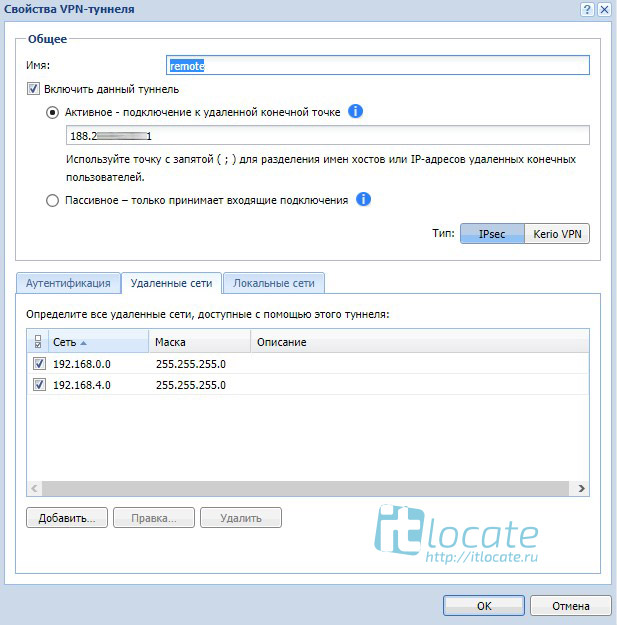

Создаём новый VPN туннель, выбираем Активное подключение, вводим внешний IP адрес второго Kerio, между которыми поднимаем VPN туннель. Во вкладке Аутентификация выбираем по удалённому сертификату. Тут необходимо получить сертификат от второго Kerio и импортировать его к себе.

Тут ничего сложного. Смотрите скрины ниже, думаю всё понятно и так.

Теперь переходим во вкладку Удалённые сети. Тут добавляем локальную сеть удалённого Kerio и сеть, присвоенную удалённому VPN-серверу Kerio. Аналогично в Локальных сетях добавляем две сетки, используемые нашим Kerio.

Если вы зеркально проделали всё правильно, что описано выше, то по завершению настройки вашь VPN туннель Kerio автоматически поднимется. И в сведеньях туннеля вы увидите статус Соединение с IP_адрес установлено.

Заключение

Если у вас есть что сказать по настройке VPN туннеля на межсетевом экрана Kerio 9.2, то поделитесь вашим мнением в комментариях. Всем спасибо за внимание!

Источник

Как настроить ipsec vpn kerio

To implement Kerio IPsec VPN Server you need to make changes in the configuration on the server side and also in the client sic=de.

Configuring the Server side

For securing the communication on the server side you can use both or one of the methods below:

Configuring IPsec VPN server with a preshared key

The preshared key is a shared password for all users using an IPsec VPN.

VPN Server properties

- In the administration interface, go to Interfaces.

- Double-click on VPN Server.

- In the VPN Server Properties dialog box, check Enable IPsec VPN Server. Note that Kerio Control can provide the Kerio VPN server Kerio Control includes a VPN server which provides users to connect to the Kerio Control network from the Internet securely. and IPsec VPN server simultaneously.

- On tab IPsec VPN, select a valid SSL certificate in the Certificate pop-up list.

- Check Use preshared key and type the key.

- Save the settings.

Configuring IPsec server with a SSL certificate

- In the administration interface, go to Interfaces.

- Double-click VPN Server.

- In the VPN Server Properties dialog, check Enable IPsec VPN Server.

- On tab IPsec VPN, select a valid SSL certificate in the Certificate pop-up list.

- On tab IPsec VPN, check Use certificate for clients.

- Save the settings.

Configuring the client side

On the client side only one of the two methods can be available. Either a preshared key or a SSL Secure Sockets Layer — A protocol that ensures integral and secure communication between networks. Certficate. Each user must provide their credentials for authentication.

Configuring clients with a preshared key

Tell your users what to prepare for the configuration of their clients:

Configuring clients with a SSL certficate

All client machines need to have the certificated imported into the Certification Trusted store. Instruct your users to contact help desk in case of a message of invalid certficate.

Supported mobile devices

Many mobile devices support IPsec VPN and may work with Kerio Control . However, Kerio Control officially supports the following list:

- Android 4 and higher

- iOS 6 and higher

Источник

PC360

Ремонт/настройка ПК и окружающих его устройств.

Kerio Control IPsec VPN.

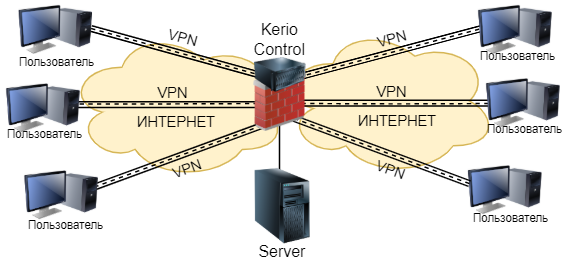

Назначением описываемого далее VPN является подключение через Kerio Control пользователей, расположенных за пределами локальной сети организации к серверу в локальной сети для работы со спец. ПО. Все участники схемы подключены в Интернет.

VPN создан с помощью Kerio Control 9.3.5. Керио установлен, настроен и работает. У ЛВС назначен внешний статический IP-адрес. Для VPN использован протокол IPsec (сокращение от IP Security) wiki. Клиенты подключаются через встроенное в Windows приложение для VPN.

Порядок действий.

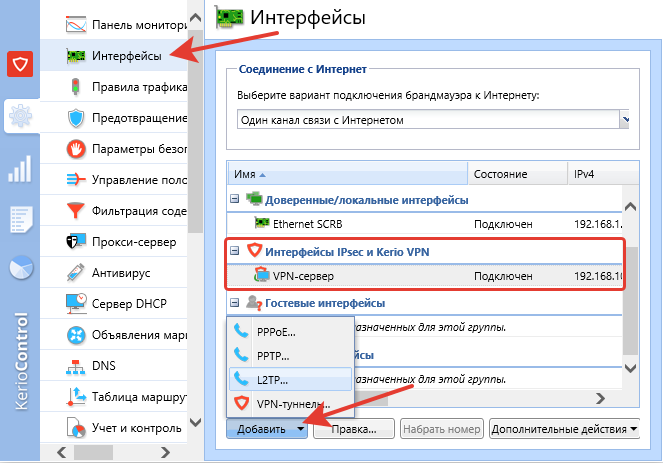

1.Активация.

Активация VPN-сервера в Kerio Control происходит на вкладке бокового меню «Интерфейсы». Необходимо кликнуть по VPN-серверу мышкой два раза и войти в настройку. Для добавления нового VPN в нижней части окна нажмите на кнопку «Добавить» и выберите желаемый способ из раскрывшегося списка.

2.Настройки VPN-сервера.

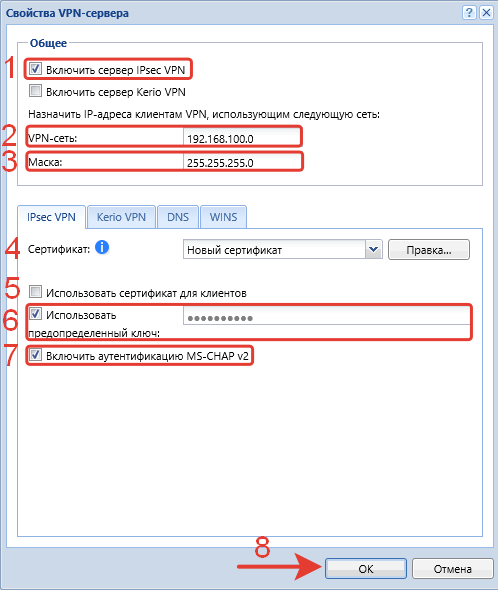

Переходим в свойства VPN-сервера и выполняем следующие настройки.

1.Включить сервер IPsec VPN – отмечаем галочкой.

2.VPN-сеть: 192.168.100.0 — удобный IP-адрес для сети VPN.

3.Маска 255.255.255.0 – маска, соответствующая IP.

4.Сертификат первоначально не используем. Когда VPN заработает можно добавить сертификат.

5.Использовать сертификат для клиентов – галочку не ставим.

6.Использовать предопределенный ключ: указываем сложный ключ-пароль из латинских букв разного регистра, цифр и спец.символов.

7.Включить аутентификацию MS-CHAPv2 – отмечаем галочкой.

На вкладках KerioVPN, DNS, WINS настройки не изменялись. Если Керио привязан к домену, в настройках DNS нужно указать IP-адрес DC.

Нажимаем ОК для сохранения настроек. Сервер IPsec VPN начнет работать.

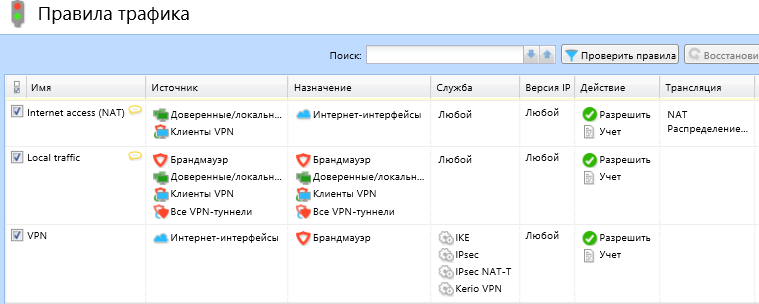

3.Правила трафика.

Для работы VPN понадобятся разрешающие правила трафика. Переходим в боковом меню в раздел «Правила трафика» и создаем новые или редактируем существующие правила. Должно получится 3 правила как на картинке ниже.

Internet access (NAT) – правило позволяет выходить в Интернет. В графе «Источник» должны быть указаны «Клиенты VPN».

Local traffic – правило разрешает локальный трафик. VPN клиенты получают доступ к общим ресурсам в локальной сети.

VPN – правило разрешает подключение из Интернета в Керио по Ipsec и Kerio VPN.

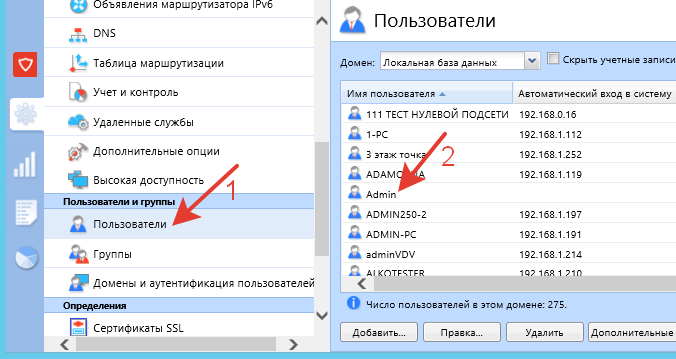

4.Настройка пользователя VPN в сервер.

В разделе пользователей нужно указать кому можно подключатся к VPN. Для этого выбираем пользователя из списка.

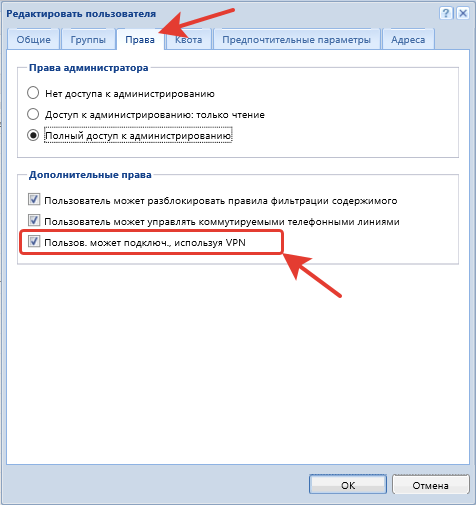

Открываем редактирование пользователя и на вкладке права отмечаем галочку «Пользователь может подключ., используя VPN».

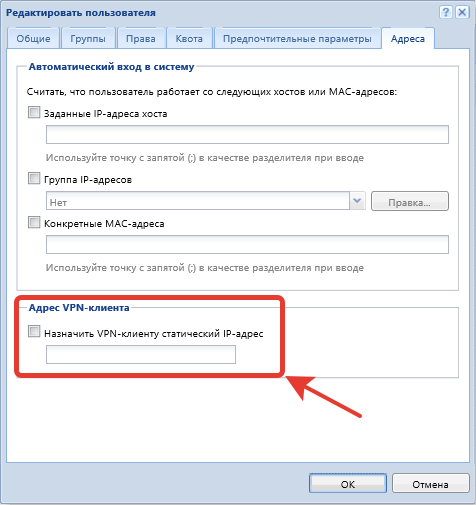

На вкладке «Адреса» каждому клиенту можно назначить статический IP-адрес в VPN.

Нажимаем ОК для сохранения введенных параметров.

Настройка VPN подробно расписана в официальном мануале Керио.

5.Настройка VPN-клиента.

Клиентами VPN будут компьютеры с ОС Windows 7 и Windows 10, расположенные вне локальной сети и подключенные к Интернету.

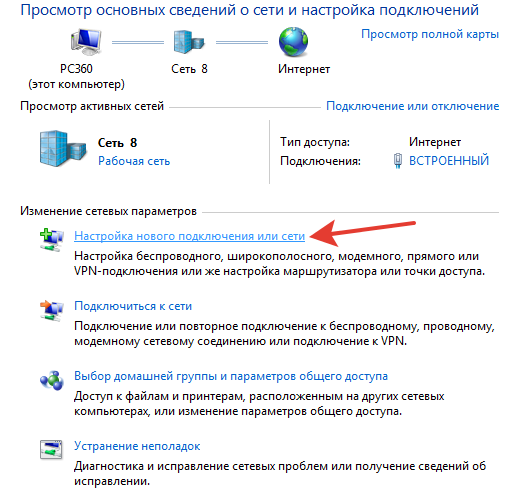

Создадим новое VPN подключение в Центре управления сетями и общим доступом. Для Windows 7-10 этот процесс почти одинаковый.

Выбираем создание нового подключения или сети.

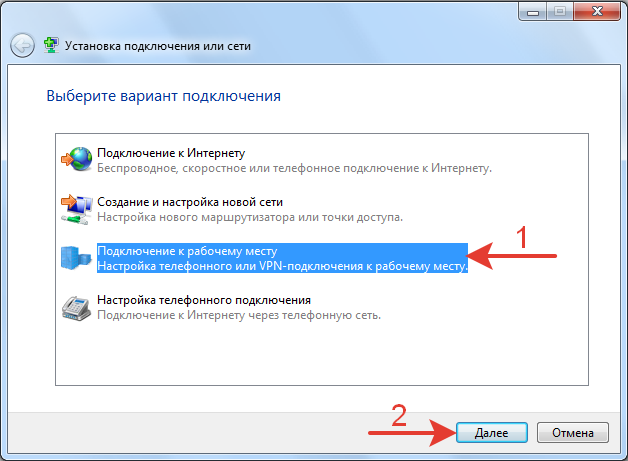

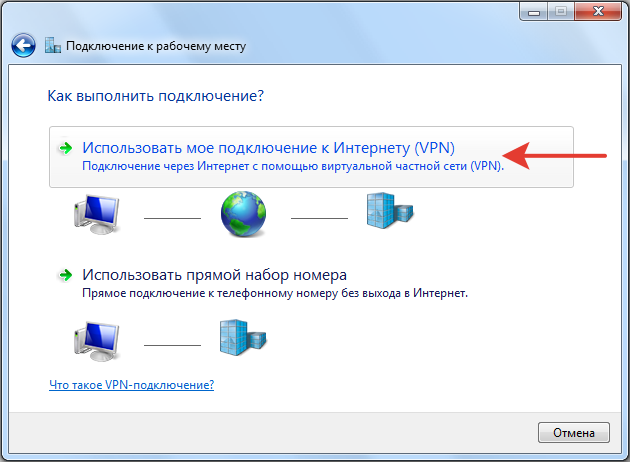

Выбираем вариант подключения – Подключение к рабочему месту.

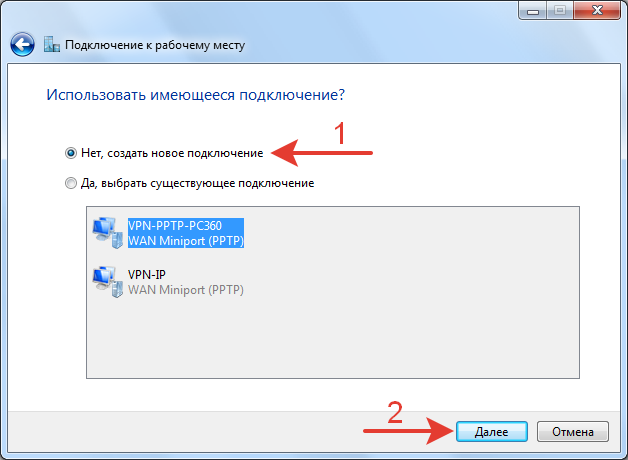

Если ранее в компьютере уже создавались VPN подключения, то на возникший вопрос – «Использовать имеющееся подключение» выбираем ответ – «Нет, создать новое».

Выбираем «Использовать мое подключение к Интернету (VPN).

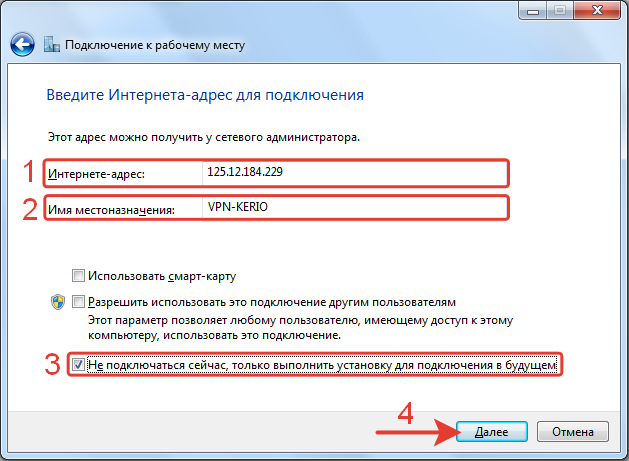

В следующем шаге мастера указываем внешний статический IP адрес Керио. Имя указываем любое понятное.

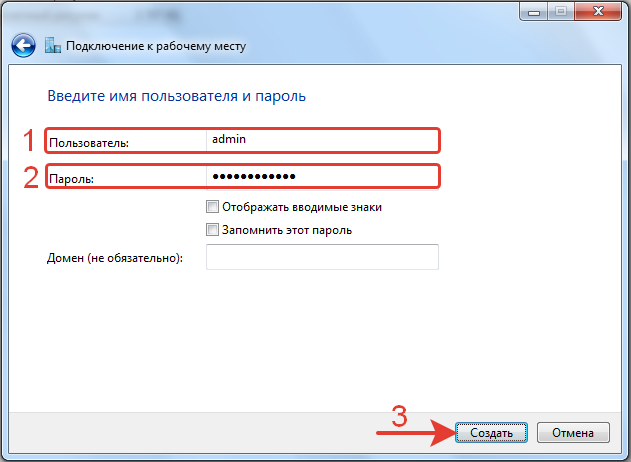

Указываем имя VPN пользователя в Керио и его пароль.

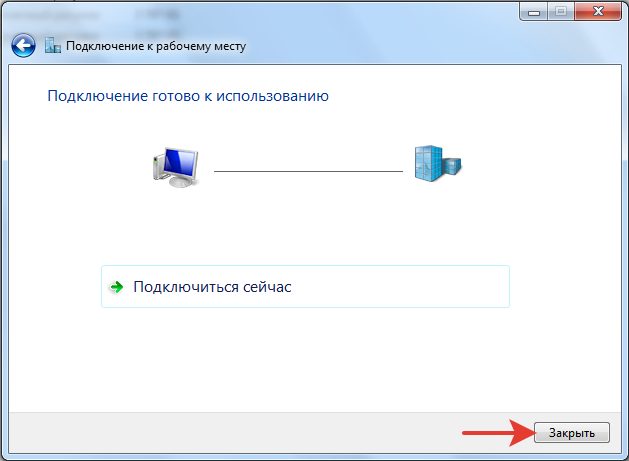

Через некоторое время после нажатия кнопки «Создать» подключение будет готово.

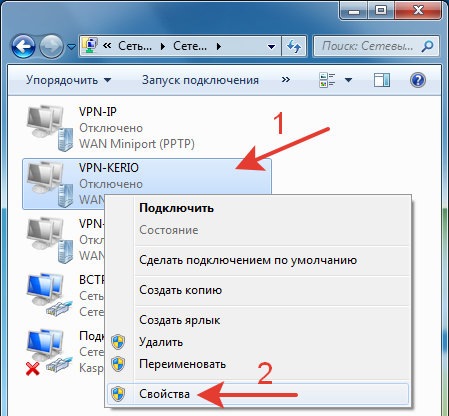

Отредактируем свойства созданного VPN подключения в сетевых соединениях.

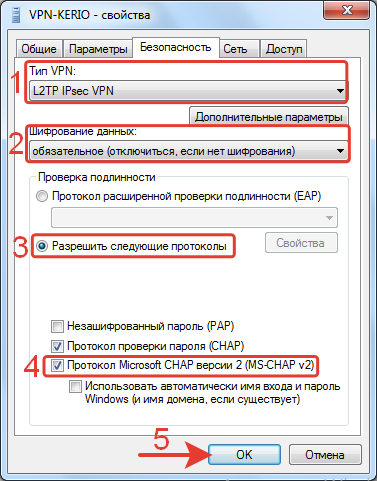

На вкладке «Безопасность» вводим следующие настройки.

1.Тип VPN: L2TP Ipsec VPN.

2.Шифрование данных: обязательное (отключится, если нет шифрования).

3.Разрешить следующие протоколы: Протокол Micrsoft CHAP версии 2 (MS-CHAP v2)

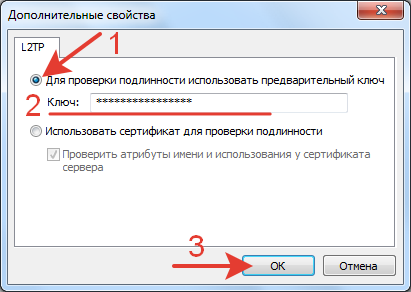

На этой же вкладке «Безопасность» переходим в дополнительные свойства.

1.Отмечаем точкой настройку – «Для проверки подлинности использовать предварительный ключ.

2.Вводим ключ-пароль, такой же как в настройках Керио.

3.Нажимаем ОК для сохранения.

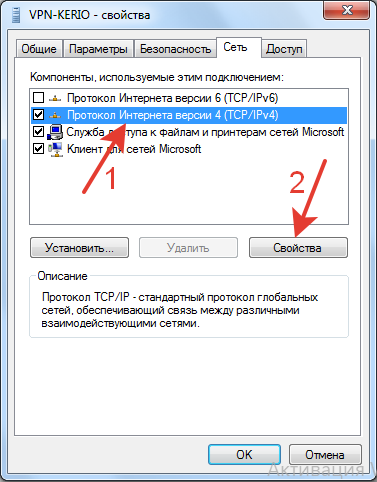

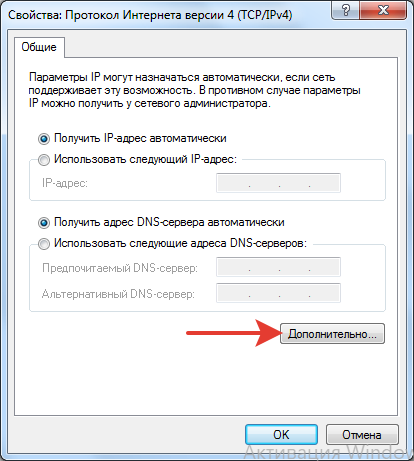

Переходим на вкладку «Сеть».

1.Выбираем Протокол Интернета версии 4 (TCP/IP).

Нажимаем кнопку «Свойства».

Переходим в раздел дополнительных свойств.

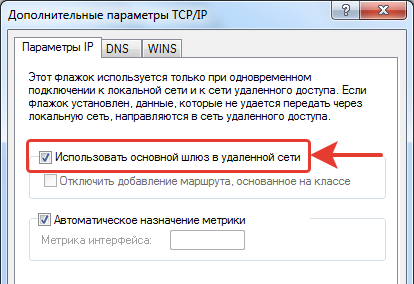

На вкладке параметры IP есть настройка «Использовать основной шлюз в удаленной сети».

Если галочка стоит, то весь трафик пойдет через Керио. В этом случае его можно контролировать, и он попадает под все правила и настройки Kerio Control. Недостаток в замедлении скорости передачи.

Если галочку убрать, то пользователь VPN будет использовать свой стандартный шлюз для выхода в Интернет, а в Керио будут идти только пакеты для назначенных целей.

В результате тестов установлено, при отсутствии выше названой галочки у клиента VPN отсутствует доступ к внутренним ресурсам сети.

Проблема решается статическим маршрутом на ПК клиента VPN.

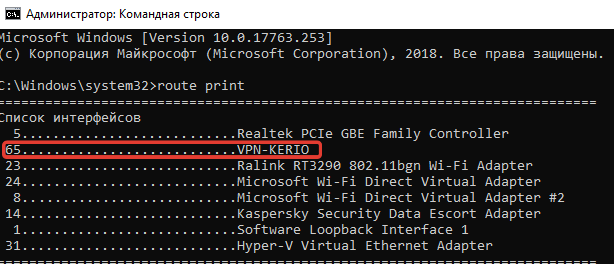

1.В командной строке вводим

для уточнения номера соединения. (VPN-KERIO = 65)

При каждом новом создании, пересоздании VPN-соединения номер меняется.

192.168.1.0 mask 255.255.255.0 — сеть назначения с маской

192.168.100.1 – IP-адрес VPN-сервера (VPN шлюз)

metric 1 – метрика

if 65 – номер интерфейса

-p – сохранение маршрута после перезагрузки ПК.

Удаление маршрута (если понадобится).

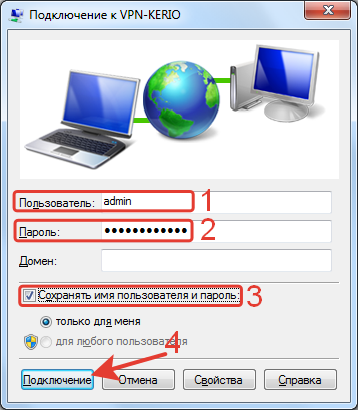

6.Подключение VPN.

Чтоб активировать VPN, нажимаем на значок компьютера (сеть) в нижней правой части экрана. В раскрывшемся списке выбираем нужное соединение и нажимаем кнопку «Подключение».

В открывшемся подключении вводим логин и пароль учетной записи пользователя VPN. Нажимаем кнопку «Подключение».

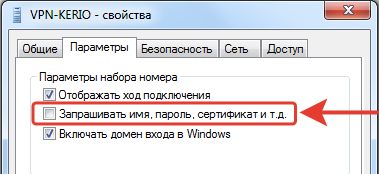

Чтоб это окно не появлялось каждый раз можно убрать галочку «Запрашивать имя, пароль, сертификат и т.д.» в свойствах подключения на вкладке «Параметры».

Если все настройки выполнены правильно и нет проблем с Керио, его активацией, дистрибутивом, версией и прочих нюансов, то произойдет VPN подключение.

Можно пробовать пинговать сервер в локальной сети с компьютера VPN клиента. Часто доступу препятствует антивирус. Так же можно проверить доступ к общим папкам в локальной сети или подключение к удаленному рабочему столу сервера.

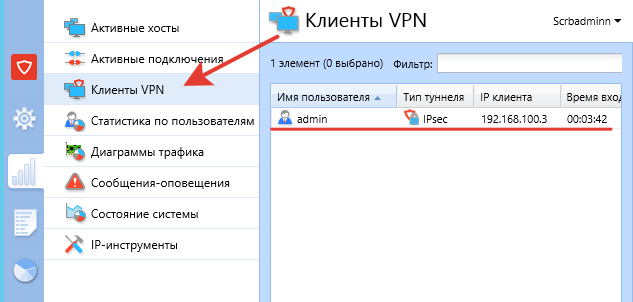

В меню Kerio Control отобразятся подключенные пользователи в разделе «Клиенты VPN».

7.Автозапуск VPN при включении ПК.

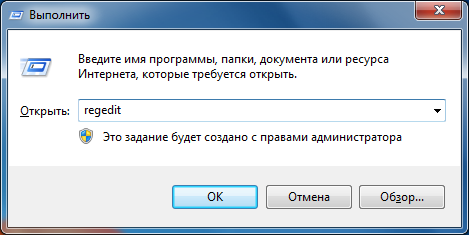

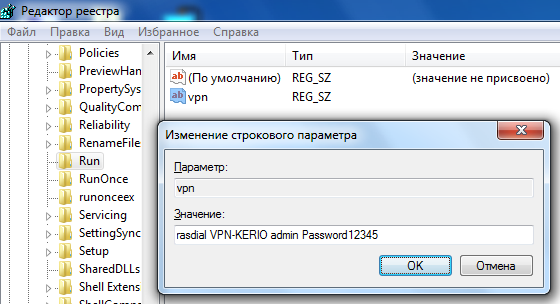

Все действия выполняются на ПК клиента VPN. Автозапуск осуществляется через добавления параметра в реестре.

1.Входим в реестр Windows. Win+R >> regedit

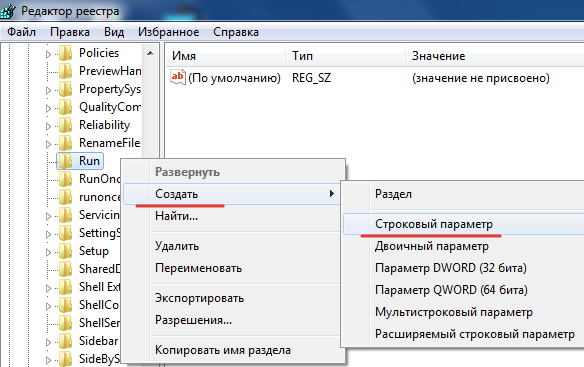

2.Переходим по ветке каталогов.

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run – автозапуск для всех пользователей.

(HKEY_CURRENT_USER – только для текущего пользователя)

3.Создаем новый строковый параметр со значением rasdial VPN-KERIO admin Password12345.

vpn – любое понятное имя латиницей

rasdial – приложение, которое запускает VPN

VPN-KERIO – название VPN соединения (как при создании)

admin – имя VPN пользователя в Керио

Password12345– пароль VPN пользователя в Керио

Нажимаем ОК и перезагружаем ПК.

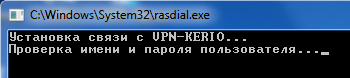

Теперь после входа в учетную запись будет появляться командная строка с ходом подключения к VPN.

Источник