Установка и настройка ISA сервера

Нам понадобится дистрибутив ISA сервера, набор последних обновлений к нему, и собственно машина, на которую все это будет устанавливаться. Требования на сегодняшний день не такие уж заоблачные процессор 300MHz, 256 Mb памяти, 20 Mb свободного места на диске плюс от 100 Mb для кэширования данных. ОС Windows 2000 S, AS, DS ну и все последние обновления к ним (без SP 1 не установиться точно).

Если собираетесь устанавливать сервер в режиме Firewall или Integrated понадобиться минимум 2 сетевых адаптера. Для установки в режиме WEB proxy достаточно одного.

Настройки сетевых адаптеров

WAN – интерфейс, «смотрящий» в Интернет должен иметь реальный IP адрес

Например:

IP — 213.150.15.194

Mask — 255.255.255.240

GW – 213.150.15.193

DNS – не указываются.`

На внешнем интерфейсе убираем привязки Client for Microsoft Network и File and Printer Sharing for Microsoft Networks

LAN – интерфейс, «смотрящий» в локальную сеть

Например:

IP – 192.168.0.1

Mask — 255.255.255.0

GW — не указывается

DNS — 192.168.0.2, 192.168.0.3

Запускаем установочный дистрибутив, перед нами появляется вот такой экран.

Приступим к расшифровке того что мы видим. Первые три пункта оставляем пока без внимания ( хотя со вторым стоит ознакомиться ) переходим ко второй колонке.

- Run ISA Server Enterprise initialization — эта кнопочка позволяет провести предварительные настройки AD для возможности хранения параметров ISA сервера непосредственно в AD. Для запуска необходимы следующие условия: сервер, на котором производится установка ISA сервер, должен быть членом домена, у пользователя, запускающего инициализацию, должны быть права администратора домена и схемы. Данная конфигурация рекомендуется при использовании сложной структуры, включающей несколько ISA серверов и требующих централизованного администрирования.

- Install ISA server — тут наверно пояснений не требуется, если сложных структур нет, жмем ее.

Далее предлагают согласиться с Microsoft в части лицензионного соглашения и ввести код продукта. По окончании несложной процедуры появляется очередное окно мастера, утверждающего, что он согласен послушать ваши пожелания относительно набора устанавливаемых компонентов и места окончательного базирования продукта.

Указываем место, где будет установлен ISA сервер и выбираем предпочтительный вариант установки ( Typical , Custom , Full ). Для задачи предоставления доступа к ресурсам Internet вполне достаточно варианта Typical, его и выбираем. Далее выпадет вот такое предупреждение если не была выполнена процедура подготовки AD.

Продолжаем установку нажав YES .

Вот здесь нам и предложат выбрать три варианта установки ISA сервера:

Итак, как уже говорилось выше для предоставления доступа к ресурсам Интернет нам подходит Firewall Mode или Integrated Mode . Разница двух режимов заключается в возможности кэширования запросов пользователей (Integrated позволяет Firewall — нет). Выбираем требуемый вариант, далее речь будет идти о системе установленной в Integrated Mode .

В процессе установки сообщат, что был потушен IIS сервер и для дальнейшего использования приложений IIS необходимо использовать порты отличные от 80 и 8080

Далее программа установки предлагает выбрать место расположения файлов кэширования и размер в Mb, отведенный под эту задачу. Желательно разместить его на отдельном физическом диске (это увеличит производительность).

Задаем требуемые параметры и жмем Ok .

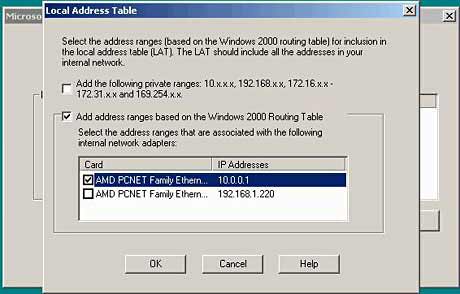

Следующее окно предлагает настроить всеми любимую LAT (таблицу локальных адресов) Здесь стоит остановиться поподробнее.

В эту таблицу необходимо включить все диапазоны локальных адресов имеющихся в сети. Обычной практикой является добавление в LAT диапазонов частных сетей 10.0.0.0 -10.255.255.255, 192.168.0.0-192.168.255.255 и 172.16.0.0 – 172.31.255.255. Хотя все зависит от адресов используемых в конкретной сети.

Есть возможность построить LAT автоматически на основании таблицы маршрутизации сетевого адаптера сервера.

После построения LAT установка завершается. Дальше будем настраивать то, что установили, а именно ISA сервер.

Далее устанавливаем все имеющиеся в наличии пакеты обновления для ISA сервера, а так же ISA server FP1 или более поздний.

Теперь установка завершена окончательно, идем в Start -> Programs -> Microsoft ISA server и запускаем ISA management .

Перед нами консоль управления сервером ISA слегка обрезанная.

Для начала открываем вкладку Policy Elements и последовательно настраиваем элементы политик, которые нас интересуют. А интересовать нас могут следующие вещи:

2. Bandwidth Proprieties – приоритеты пропускной способности, Данные элементы позволяют определить приоритеты использования канала доступа для разных групп, протоколов, и т.п. В общем вещь полезная, вот только работать начинает при максимальной загрузке канал.

3. Destination Sets – здесь создаются наборы внешних ресурсов, далее используются в создаваемых правилах.

4. Client Address Sets здесь создаются группы клиентов ISA сервера по IP адресам, далее используются в создаваемых правилах.

5. Protocol Definitions – здесь присутствует набор описаний протоколов, здесь же можно создавать свои определения протоколов, далее используются в создаваемых правилах.

6. Content Groups – создаются наборы содержимого определенного типа (HTML, Media и пр.) есть ряд готовых наборов, но при необходимости можно создать дополнительные.

7. Dial-up entries – записи для Диал ап соединений.

В ISA сервере используется принцип Запрещено все, кроме явно указанного, поэтому после установки системы ходить через нее в Интернет нельзя. Будем делать можно, т.е. создадим правило, согласно которому можно все, всем и всегда ( имеется ввиду входящий трафик инициированный исходящими запросами ).

Нажимаем правой кнопкой мыши на вкладку Protocol Rules далее выбираем New – new rule . Перед нами окно мастера создания правил.

1. Вводим имя нового правила Allow_All и нажимаем Next

2. Так как это разрешающее правило выбираем Allow и жмем Next

3. Разрешаем весь трафик или, при необходимости определенные типы протоколов, в нашем случае разрешаем все и нажимаем Next .

4. В этом окне указывается — когда применяется данное правило (в нашем случае оставляем Always ), в других случаях выбирается требуемые временные интервалы, определенные в Schedules .

5. Здесь указывается — для кого применять указанное правило:

- Для всех ( Any request )

- Для определенных IP адресов ( Specific computers ) здесь выбирается определенный ранее Client Address Set

- Для определенных пользователей и групп ( Specific users and groups ) использовать можно локальные записи ISA сервера, а также доменные учетные записи при условии, что ISA сервер является членом домена.

Оставляем Any request и нажимаем Next .

6. Здесь проверяем все ли правильно задали и если наши предположения подтвердились жмем Finish .

На этом настройка правила разрешающего всем всегда использовать Интернет закончено.

Теперь перейдем к настройкам клиентов.

- Для простой структуры сети с одной подсетью указываем в параметрах сетевого интерфейса клиента Default Getaway внутренний IP адрес ISA сервера . В случае сложной структурой сети с большим количеством подсетей и маршрутизаторов необходимо указать в качестве шлюза по умолчанию адрес ближайшего к клиенту маршрутизатора и прописать в таблицах маршрутизации — где искать ISA сервер и выход в Интернет.

- В настройках обозревателя необходимо указать Ваш ISA сервер в качестве прокси сервера. Порт на котором ISA сервер принимает запросы клиентов – 8080.

- Для полноценной работы настоятельно рекомендуется установить на клиентскую машину Firewall Client .

- Дистрибутив клиента находится на ISA сервере в папке MSPCLNT, процесс установки тривиален, и в дополнительном описании не нуждается.

Проделав указанные манипуляции, мы организовали доступ к ресурсам Интернет для всех пользователей локальной сети без всяких ограничений.

Источник

Установка и настройка ISA

Сервер ISA обеспечивает безопасный доступ ко всем ресурсам глобальной сети для пользователей каких-либо корпоративных сетей. Все тонкости и нюансы в одной статье описать невозможно, поэтому речь пойдет только о минимальных настройках, необходимых для нормального функционирования сервера.

В первую очередь необходимы дистрибутив и обновления. Требования, предъявляемые к машине, не столь велики. Необходим процессор с частотой от 300МНz, 256Mb оперативной памяти, 20Mb свободного места на диске и хотя бы 100Mb для данных, отправляемых в кэш. При установке в режиме Firewall или Integrated понадобиться два сетевых адаптера. На wan-интерфейсе, который предназначен для Интернета, должен быть реальный IP-адрес. На Lan-интерфейсе — локальная сеть — типа 192.168.0.1. После этого необходимо запустить дистрибутив. На появившимся окне первые три пункта пока не стоит трогать. Начинаем работать со второй колонкой. Кнопка Run ISA Server Enterprise initialization позволяет сделать начальные настройки AD, чтобы возможно было хранить параметры сервера ISA в самом AD. Чтобы произвести запуск, необходимо, чтобы выполнялись следующие условия:

- сервер, где устанавливается ISA, должен входить в домен

- пользователь, производящий установку, должен обладать правами администратора домена и схемы.

Приведенный способ больше подходит для сложной структуры, где установлено несколько ISA серверов и необходимо централизованное администрирование. Кнопка Install ISA server в особых комментариях не нуждается, данная конфигурация применяется при отсутствии сложных структур.

Далее предлагается ознакомиться и согласиться в плане лицензионного соглашения и предоставить код продукта. Далее опять появляется окно мастера, где выражаются согласия с выбранными наборами устанавливаемых компонентов. Также необходимо указать место установки и вариант установки. Для доступа к глобальной сети хватит и варианта Typical. Если не был подготовлен AD, то вылезет предупреждение, где нужно будет нажать Yes. Здесь и будет предложено три варианта установки.

Для предоставления доступа в Интернет достаточно Firewall Mode или Integrated Mode. Разница лишь в возможности кэширования. Во время установки будет сказано, что IIS сервер был приостановлен и для последующего использования данного сервера необходимо пользоваться портами, отличными от 8080 и 80. Далее будет предложено выбрать место, где будут располагаться кэшированные файлы, и объем выделяемой памяти. Рекомендуется выделять место на другом физическом диске. После нажатия подтверждающей клавиши появится окно с настройками таблицы локальных адресов. В нее должны быть включены все локальные адреса, имеющиеся в сети. Можно настроить таблицу автоматически, используя таблицу маршрутизации.

После построения таблицы установка завершается и начинается настройка ISA сервера. Необходимо установить все пакеты обновлений. Для настройки запускаем ISA management. Появляется слегка обрезанная консоль управления. На вкладке Policy Elements настраиваются интересующие элементы политик. На вкладке Protocol Rules устанавливаются новые правила. Далее жмем кнопку Next. И, наконец, настраиваются клиенты. Для лучшей работы рекомендуется установить на клиентскую машину Firewall Client.

Все, теперь организован доступ к ресурсам Интернет всех пользователей сети без ограничений.

Источник

Настройка компьютера ISA Server для большого количества запросов на проверку подлинности

В этой пошаговой статье описывается, как повысить пропускную способность проверки подлинности на компьютере с сервером Microsoft Internet Security and Acceleration (ISA).

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 326040

В статье содержатся сведения об изменении реестра. Перед внесением изменений рекомендуется создать резервную копию реестра. и изучить процедуру его восстановления на случай возникновения проблемы. Дополнительные сведения о том, как восстановить, восстановить и изменить реестр, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт: 256986 Описание реестра Microsoft Windows.

Сводка

Если компьютер использует NTLM или Базовую проверку подлинности для многих веб-клиентов, производительность может быть низкой. Эта проблема не возникает при отключении проверки подлинности.

Вы можете улучшить пропускную способность проверки подлинности, увеличив количество одновечных вызовов проверки подлинности, которые одновременно проходят между компьютером ISA Server и контроллером домена.

Windows серверов-членов по умолчанию выдают только два одновентных запроса на проверку подлинности NTLM. Windows Контроллеры домена поддерживают только один одновечерный запрос на проверку подлинности в сеансе с помощью удаленного (пользовательского) контроллера домена.

Добавление ключа реестра

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Выполните указанные действия, чтобы одновременно увеличить число одновечерных вызовов проверки подлинности между компьютером ISA Server и контроллером домена.

Начните редактор реестра. Для этого нажмите кнопку Начните, нажмите кнопку Выполнить, введитеRegedt32.exe, а затем нажмите кнопку ОК.

Найдите следующий ключ реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

В меню Изменить нажмите кнопку Добавить значение, а затем добавьте следующие сведения о реестре:

- Имя значения: MaxConcurrentApi

- Тип данных: REG_DWORD

- Значение: от 0 до 10.

Windows 2008 R2 максимальное значение — 150.

Перезапустите службу NETLOGON. Чтобы использовать более высокие значения, необходимо установить обновление: 975363 ошибка времени возникает, когда многие запросы на проверку подлинности NTLM отправляются от члена домена для пользователей из удаленных доменов в сети с высокой задержкой.

При увеличении значения записи MaxConcurrentApi до значения, которое превышает 5, убедитесь, что отслеживайте количество запросов, отправленных контроллеру домена.

Если у вас есть компьютер под управлением Microsoft Windows 2000 Advanced Server, вы можете использовать компонент балансировки сетевых нагрузок (ранее известный как WLBS) Windows 2000 Advanced Server для распространения входящих запросов доступа между несколькими серверами IAS. Это помогает серверу работать лучше при высоком сетевом трафике.

Чтобы загрузить баланс веб-запросов и проверки подлинности и повысить производительность, вы также можете использовать больше компьютеров ISA Server в массиве.

Необходимо установить значение на сервере ресурсов и всех промежуточных DCs, обработке запроса на проверку подлинности NTLM на пути к домену пользователя. В многоуровневом лесу Active Directory contoso.com с доменами users.contoso.com с пользователями и servers.contoso.com с серверами ресурсов, это означает, что это необходимо установить на серверах ресурсов и DCs в server.contoso.com и DCs в contoso.com.

Другим способом повышения производительности может быть проверка подлинности клиентского компьютера с помощью Kerberos, но это не поддерживается с помощью Internet Explorer 6 и более ранних версий. ранее.

Ссылки

Сведения об обновлении Windows Server 2008 R2, которое увеличивает ограничение, описанное выше:

975363 При отправлении многих запросов на проверку подлинности NTLM с компьютера с Windows Server 2008 R2 или Windows 7 в сети с высокой задержкой

Источник