- Как настроить континент тлс клиент

- Сертификаты сервера «Континент TLS VPN» (lk2012.budget.gov.ru и lk.budget.gov.ru)

- Инструкция по установке Континент TLS VPN клиент 2.0.1440

- Настройка СКЗИ «Континент TLS VPN Клиент» для работы в Электронном бюджете

- Как настроить континент тлс клиент

- Инструкция по установке Континент TLS-клиента

- Опыт внедрения «Континент TLS VPN» в кластерной конфигурации

- Введение

- Задача

- Решение

- Описание элементов

- Порядок настройки

- Инициализация

- Импорт сертификатов

- Проверка подключения

- Выводы

Как настроить континент тлс клиент

Континент TLS VPN клиент 2.0.1440 необходим для работы с сертификатом электронной подписи ГОСТ Р 34.10-2012. Континент TLS VPN клиент 1.0.920.0 не работает с сертификами ГОСТ 2012.

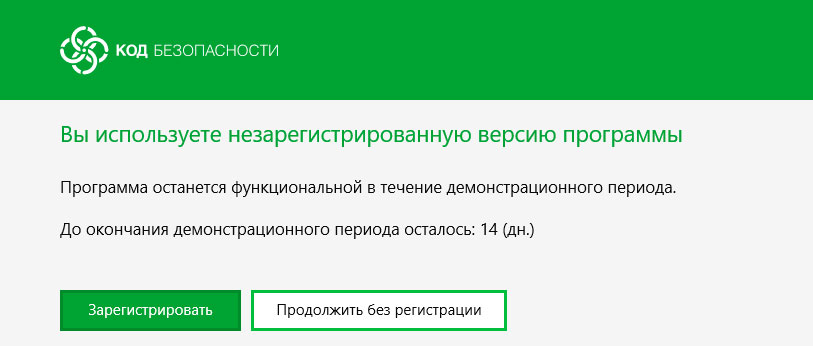

Данный дистрибутив скачан с сайта производителя и имеет ограничение в работе 14 дней. При регистрации Континента через интернет это ограничение снимается. Приобретать лицензию на СКЗИ «Континент TLS VPN Клиент» не надо. Клиенты казначейства также могут получить данное СКЗИ в местном казначействе.

Континет TLS VPN клиент используется для работы с информационными системами:

- 1. Электронный бюджет (Федеральное казачейство) budget.gov.ru

- 2. ФГИС ЦС (Главгосэкспертиза) fgiscs.minstroyrf.ru

Сертификаты сервера «Континент TLS VPN» (lk2012.budget.gov.ru и lk.budget.gov.ru)

Инструкция по установке Континент TLS VPN клиент 2.0.1440

Перед установкой Континента ТЛС версии 2 необходимо удалить предыдущую версию Континента (если конечно она была установлена) через Пуск > Панель управления > Программы > Программы и компоненты. Потом перезагрузить компьютер.

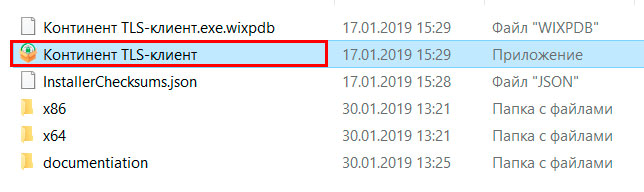

Скачанный дистрибутив необходимо разархивировать и запустить файл «Континент TLS-клиент.exe»

Далее в появившемся окне отмечаем чекбокс «Я принимаю условия лицензионного соглашения» и нажимаем кнопку «Установить».

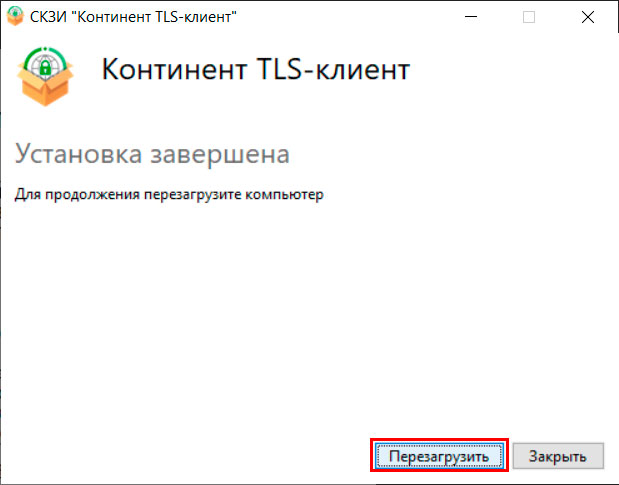

После успешной установки предлагается перезагрузить компьютер — соглашаемся.

Далее необходимо зарегистрировать СКЗИ «Континент TLS VPN Клиент». При запуске незарегистрированной программы появится следующее окно.

Если в течение 14 дней не зарегистрировать программу, то по окончании демонстрационного периода работа программы будет приостановлена.

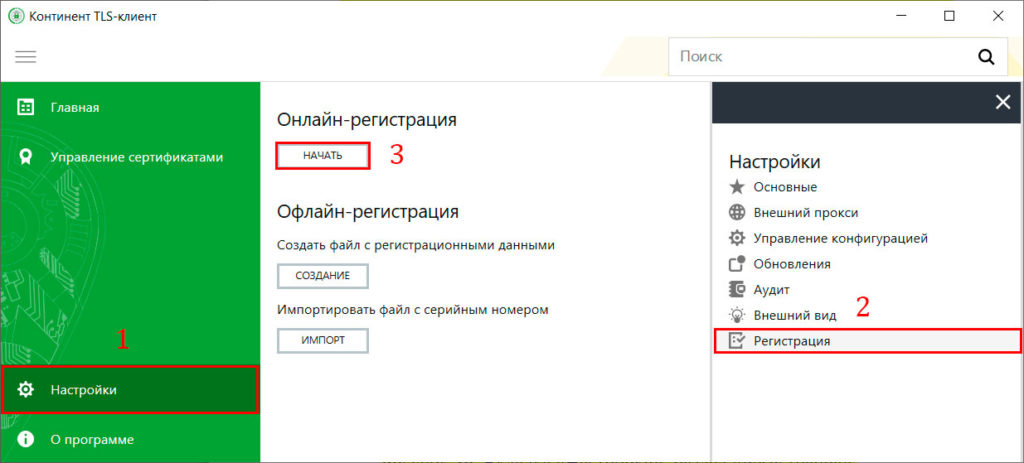

Если не зарегистрировались сразу, то форму регистрации ищите в Континент TLS Клиент на вкладке «Настройки» > раздел «Регистрация» > кнопка «Начать» под полем «Онлайн-регистрация».

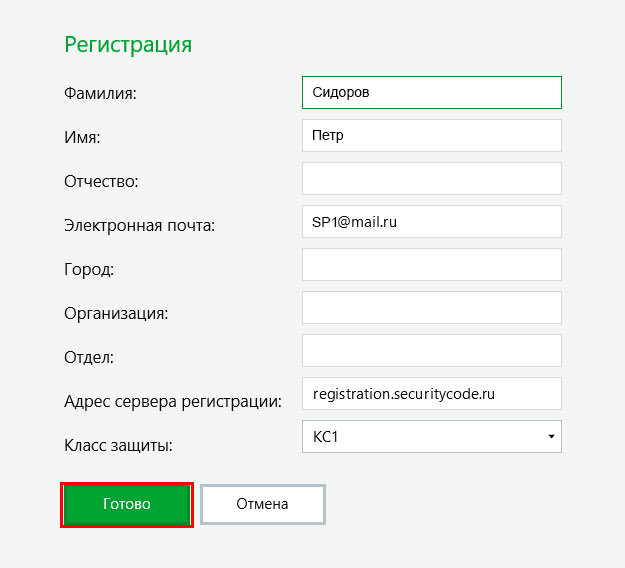

В открывшемся окне заполняем поля: Фамилия, Отчество, Электронная почта, в поле Адрес сервера регистрации (если не было указано) пишем «registration.securitycode.ru», нажимаем «Готово».

После успешной регистрации всплывает окно. Ограничение демонстрационного периода (14 дней) снято.

Для регистрации Континент TLS Клиент работникам казначейства (компьютер находится в локальной сети казначейства) необходимо внести изменения (выделены красным) в файл PublicConfig.json.

<

«loggingConfig»: <

«fileLogMaxSize»: 3145728,

«fileLoggingDirectory»: «C:\\Users\\Public\\ContinentTLSClient\\»,

«fileLoggingEnabled»: true,

«sessionLogsEnabled»: false

>,

«serialNumber»: « test-50000 »

>

Настройка СКЗИ «Континент TLS VPN Клиент» для работы в Электронном бюджете

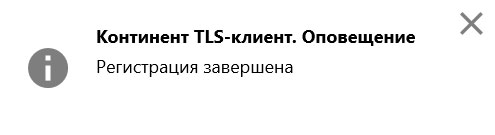

Запускаем Континент TLS VPN Клиент (через меню пуск или иконку на рабочем столе). В открывшемся окне нажимаем «Главная» > «Добавить» > «Ресурс».

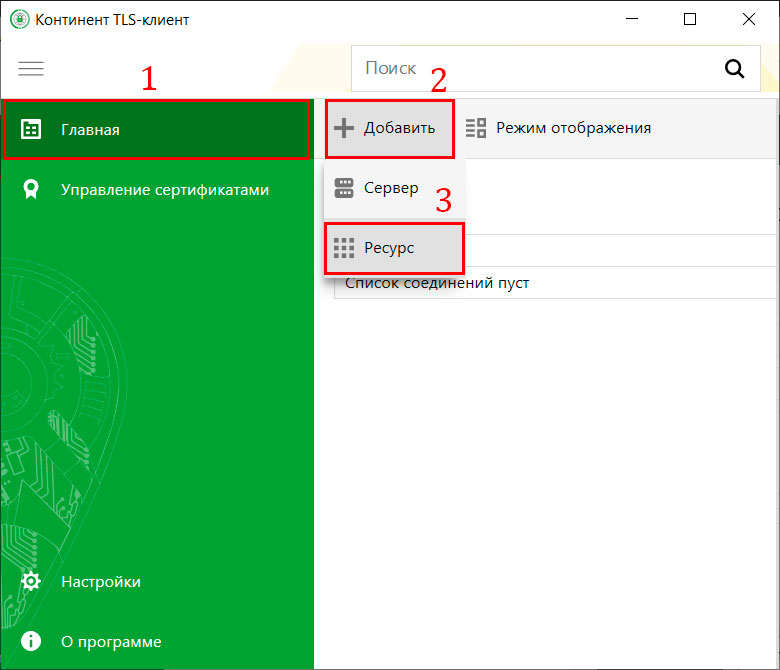

В окне добавления ресурса прописываем следующее:

- Если используете сертификат пользователя по ГОСТ 2012, то пишем:

- Адрес: lk2012.budget.gov.ru

- Имя ресурса: lk2012.budget.gov.ru

- Удаленный порт: 443

- Тип: Прокси

- Если используете сертификат пользователя по ГОСТ 2001, то пишем:

- Адрес: lk.budget.gov.ru

- Имя ресурса: lk.budget.gov.ru

- Удаленный порт: 443

- Тип: Прокси

Нажимаем «Сохранить». В соединениях отобразиться «lk2012.budget.gov.ru» или/и «lk.budget.gov.ru».

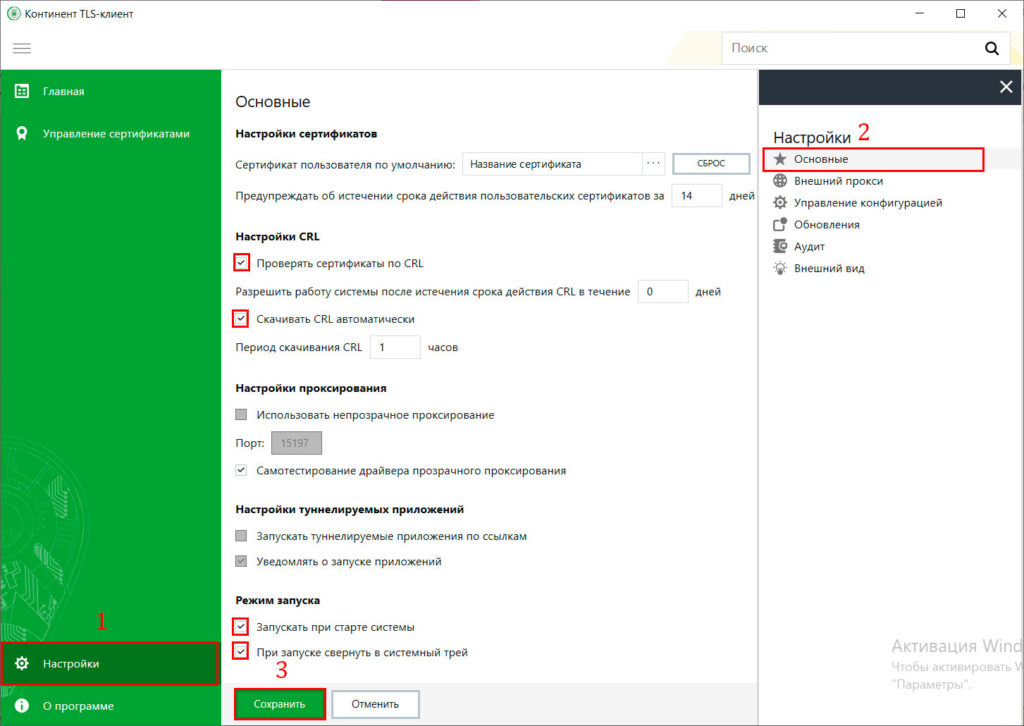

Далее идем в раздел «Настройки» > «Основные». Ставим галочки в следующих чекбоксах:

- Проверять сертификаты по CRL

- Запускать при старте системы

- Скачивать CRL автоматически

- При запуске свернуть в системный трей

Получаем страницу с такими настройками. Нажимаем «Сохранить».

Следующий этап — настройка прокси. Раздел «Настройки» > «Внешний прокси» ставим галку «Настраивать автоматически» и сохраняем.

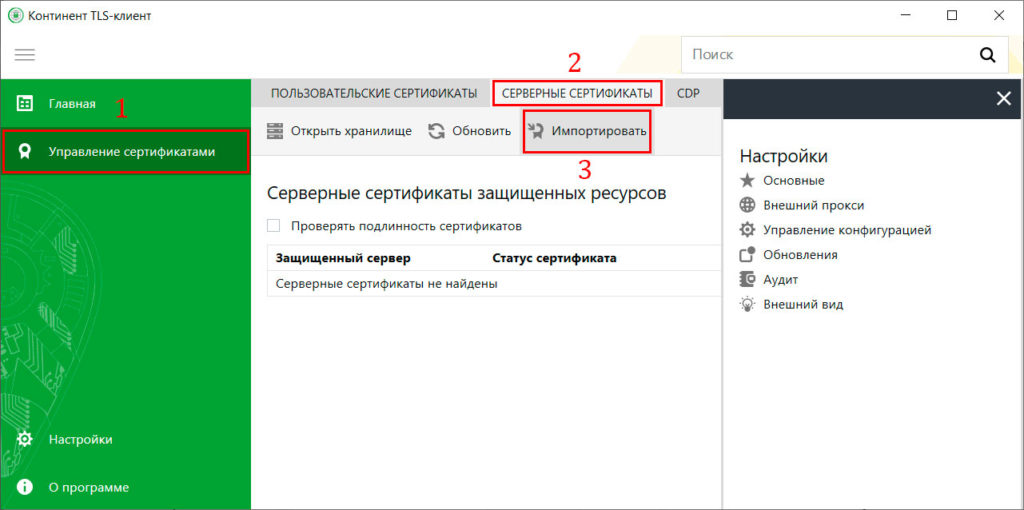

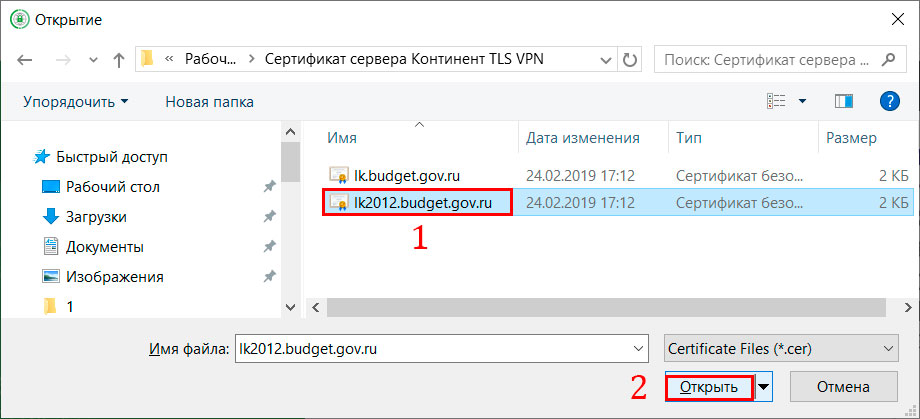

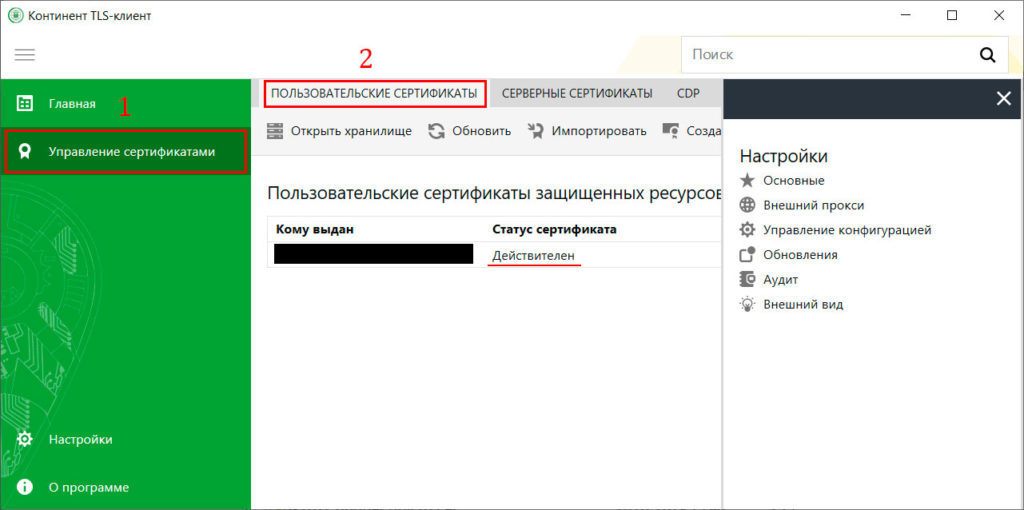

Следующий этап — настройка сертификатов. Идем на вкладку «Управление сертификатами» > раздел «Серверные сертификаты» > «Импортировать».

Сертификат сервера «Континент TLS VPN» ГОСТ Р 34.10-2012

Сертификат сервера «Континент TLS VPN» ГОСТ Р 34.10-2001

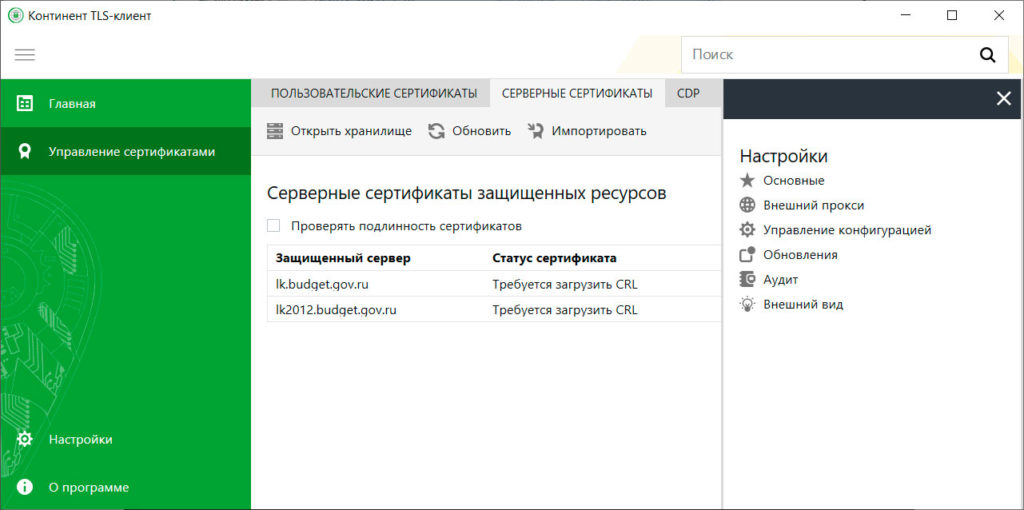

В результате добавления сертификатов видим следующее.

Далее проверяем вкладку пользовательские сертификаты. Если вашего сертификата там нет, то его необходимо установить через КриптоПро. Инструкция по установке личного сертификата в КриптоПро тут. Если сертификат установлен, то видим следующее.

Источник

Как настроить континент тлс клиент

Для перехода на работу в СУФД – Портал с использованием СКЗИ «Континент TLS–клиент» вместо СКЗИ «Континент-АП» необходимо:

1. Установить на рабочее место СКЗИ «Континент TLS–клиент» версии 2.0.1440.

В случае, если на рабочем месте СКЗИ «Континент TLS–клиент» установлен для работы с ГИС «Электронный бюджет» необходимо выполнить его настройку, добавив сервер подключения СУФД – Портал.

— Инструкция по настройке СКЗИ «Континент TLS-клиент» (открыть)

— Сертификат сервера TSL для СУФД-Портал (открыть)

2. При работе нескольких пользователей на одном рабочем месте для авторизации под другим пользователем необходимо закрыть браузер и выполнить «Сброс соединений» на пиктограмме СКЗИ «Континент TLS-клиент» (в правом нижнем углу рабочего стола). Обратите внимание, что «Сброс соединений» выполняется для всех настроенных подключений в «Континент TLS-клиент», в т.ч. для ГИС «Электронный бюджет».

3. Для работы электронной подписи должен быть установлен и включен в браузере «КриптоПро ЭЦП Browser plug-in» (версия 2.0).

Для использования плагина в браузере Firefox версии 52 и выше требуется дополнительно установить расширение для браузера.

Актуальная версия плагина, расширения для браузера Firefox, а так же инструкция по установке доступны по адресу https://www.cryptopro.ru/products/cades/plugin

4. Если организация использует учетные записи без права подписи, то пользователям необходимо получить сертификаты с формализованной должностью «Операционист» («Исполнитель»).

Instruktsiya-po-nastroyke-SKZI-_Kontinent-TLS_klient_.docx DOCX 3.3 МБ

Источник

Инструкция по установке Континент TLS-клиента

Контактные телефоны для получения электронной подписи:

— 79-07-93.

- Вставьте носитель (флешку) с ЭП и запустите «КриптоПро CSP 4.0», перейдите во вкладку «Сервис» и нажмите кнопку «Посмотреть сертификаты в контейнере…».

- В открывшемся окне нажмите кнопку «Обзор…» и выберите носитель с ЭП ГУИТа.

- Появится окно «Сертификат для просмотра». Убедитесь в правильности выбранного сертификата и нажмите кнопку «Установить». После этого нужно нажать «Готово».

- Зарегистрируйтесь на сайте КриптоПро. После регистрации на указанную вами почту придет письмо, перейдите по ссылке в письме.

- После авторизации скачайте «КриптоПро CSP 4.0».

- Пример установки «КриптоПро CSP 4.0» описан в инструкциии (в инструкции смотреть только порядок установки).

- Установленный вами «КриптоПро CSP 4.0» действителен 3 месяца (после истечения срока вы не сможете им пользоваться) и нужен для конвертации ЭП в подпись принимаемую «Континент TLS-клиентом».Для конвертации необходимо выполнить шаги с 1 по 21 (при появлении окна «Подтверждения» нажмите «Да», заполните обязательные поля в окне «Регистрации», и нажмите «Готово») в инструкции «[Конвертирование ЭП для работы в TLS-клиенте]».

- После конвертации и установки ЭП перейдите к шагу 4.2 этой инструкции

- Запустите установку «Континент TLS-клиента». В открывшемся окне установите галочку «Я принимаю условия лицензионного соглашения», нажмите «Установить». После установки перезагрузите компьютер.

- Запустите «Континент TLS-клиент» («Пуск» – «Код безопасности» – «Континент TLS-клиент»). Откроется окно «Подтверждение», нажмите «Да». В окне регистрации заполните обязательные поля. Выберите КС1. (Адрес сервера регистрации оставьте без изменений).

- Скачайте сертификаты ГУИТа и Минкомсвязи России . После этого в « Континент TLS-клиент е» от кройте вкладку «Управление сертификатами» – « Серверные сертификаты», нажмите кнопку «Импортировать» и добавьте скачанные сертификаты.

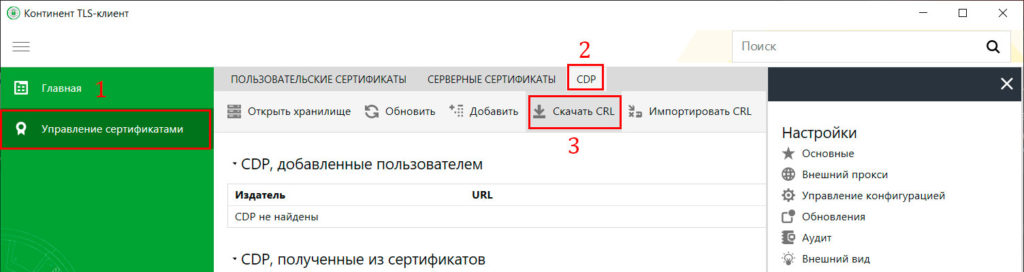

- Скачайте сертификаты отзывов ГУИТа и Минкомсвязи России. Перейдите во вкладку «CDP», нажмите «Импортировать CRL» и добавьте оба сертификата.

- В колонке «Статус» на вкладках « Серверные сертификаты» и «CDP» должно отобразится «Действителен».

- Во вкладке «Настройки» – «Основные» – «Сертификат пользователя по умолчанию» укажите установленный ранее сертификат пользователя, в «Предупреждать об истечении срока действия сертификата» укажите 14 дней, установите галочку на «При запуске свернуть в системный трей», укажите «срок действия CRL» равный 365 дням и «Период скачивания CRL» равный 1 часу. После чего нажмите «Сохранить».

- Далее перейдите на вкладку «Главная», нажмите кнопку «Добавить» – «Сервер». В поле «Адрес» введите адрес: 82.200.84.27 и «Имя сервера»: GUIT. Нажмите «Сохранить».

- Во вкладке «Главная» появится новое соединение с именем GUIT и запрос на обновление списка ресурсов TLS-сервера (в правом нижнем углу). Нажмите на него. После обновления на вкладке «Главная» отобразятся списки защищенных ресурсов.

Работа в АИС происходит как обычно.

Программа для удаленного доступа TeamViewer QuickSupport.

Источник

Опыт внедрения «Континент TLS VPN» в кластерной конфигурации

Введение

TLS – криптографический протокол, обеспечивающий защищенную передачу данных между узлами в сети интернет. С ним вы можете ознакомиться здесь или здесь.

Ключевые задачи TLS:

- обеспечить конфиденциальность, то есть реализовать защиту от утечек передаваемой информации;

- обеспечить обнаружение подмены, то есть реализовать сохранение целостности передаваемой информации;

- обеспечить аутентификацию узлов, то есть дать механизм проверки подлинности источника сообщений.

Данный протокол широко используется в приложениях, работающих с сетью интернет, таких как веб-браузеры, электронная почта, обмен мгновенными сообщениями и IP-телефония (VoIP).

Задача

В нашем случае необходимо было обеспечить защищенный с помощью ГОСТ-шифрования доступ к веб-ресурсу.

- Кластерная конфигурация (для решения требуется высокая отказоустойчивость)

- Высокая пропускная способность

- Поддержка различных браузеров (IE, Mozilla, Chrome)

- Максимальное количество соединений в режиме HTTPS-прокси– 10 000

- Сертификат ФСБ России на СКЗИ

Решение

Ниже представлена схема и описание компонентов.

Для решения данной задачи был выбран продукт компании «Код Безопасности» «Континент TLS VPN», соответствующий всем вышеперечисленным условиям.

Стоит отметить, что на момент проектирования это был единственный сертифицированный ПАК, осуществляющий шифрование по ГОСТ с использованием протокола TLS. В дальнейшем ожидается получение сертификата ПАК ViPNet TLS от «ИнфоТеКС».

Основные элементы системы:

- СКЗИ «Континент TLS VPN Клиент», версия 1.2.1068

- Балансировщик нагрузки, Netscaler v12

- СКЗИ «Континент TLS VPN Сервер», версия 1.2.1.61

Описание элементов

СКЗИ «Континент TLS VPN Клиент» — TLS-клиент представляет собой устанавливаемое на компьютере удаленного пользователя программное обеспечение, функционирующее совместно с TLS-сервером. TLS-клиент предназначен для реализации защищенного доступа удаленных пользователей к веб-ресурсам корпоративной сети по каналам связи общих сетей передачи данных.

NetScaler — это контроллер доставки приложений, обеспечивающий гибкую доставку сервисов для традиционных, контейнерных и микросервисных приложений из центра обработки данных или любого облака. Балансировщик на основе Citrix Netscaler раскидывает сессии HTTPS между кластерами серверов TLS. Ответы от WEB сервера также собирает балансировщик.

СКЗИ «Континент TLS VPN Сервер» — сервер предназначен для обеспечения защищенного доступа удаленных пользователей к защищаемым ресурсам.

Порядок настройки

Инициализация

Первая сложность возникла при запуске TLS-серверов. Появилось сообщение «No controller found». Совместно со специалистами компании «Код Безопасности» была выявлена довольно нестандартная проблема. Оказалось, ПАК отказался работать в ЦОДе с мониторами фирмы BenQ, а с любыми другими работал без проблем.

Первоначальная настройка несложная и состоит в основном из определения ip-адреса и шлюза, а также имени устройства. Плюс создание, экспорт/импорт мастер-ключа.

Заказчик в проекте использовал два сервера TLS. Оба сервера TLS должны работать в состоянии active-active.

На одном сервере создается мастер-ключ, на другие серверы он импортируется. Мастер-ключ (ключ кластера) предназначен для решения следующих задач:

- шифрование закрытых ключей серверных сертификатов;

- организация защищенного соединения между элементами кластера.

При экспорте мастер-ключа сервер TLS принял только единственную флешку от Transcend 3.0 4Гб. Никакие флешки, даже те, что шли в комплекте от «Кода Безопасности», к сожалению, не подошли.

Импорт сертификатов

Далее необходимо подключиться к серверу TLS по веб-морде, определить защищаемый ресурс и установить сертификаты для работы серверов (корневой сертификат УЦ, сертификат сервера, сертификат для удаленного управления сервером, сертификат администратора и CRL). Все эти сертификаты должны быть выданы одним УЦ. Для первого подключения по веб-морде нужно использовать КриптоПро CSP, а не «Код Безопасности CSP. При последующих сменах сертификатов, лучше сначала удалить корневой сертификат УЦ, а после менять другие сертификаты.

Из-за невозможности сразу сделать боевые сертификаты было принято решение проверить работоспособность кластера TLS серверов на сертификатах, сделанных на тестовом УЦ Криптопро.

На TLS-серверах есть возможность отключить аутентификацию пользователя. При этом защищенный канал будет создаваться при наличии клиента TLS и установленных сертификатов (корневого, сертификата сервера и CRL), т.е. личного сертификата для работы не требуется.

Проверка подключения

Изначально возникли проблемы с подключением по защищенному каналу к защищаемому ресурсу с помощью сертифицированной версии TLS-клиента от «Кода Безопасности». Получилось подключиться к защищаемому ресурсу с использованием TLS-клиента 2.0 от «Кода Безопасности», но данная версия пока находится на этапе сертификации. Проблема заключалась в неправильном редиректе на защищаемом ресурсе, который не проходил, потому что TLS-серверы не совсем корректно отрабатывали данное правило в релизной версии прошивки. Для решения проблемы необходимо было перепрошивать оба сервера TLS и поднимать сделанные бекапы.

Порядок перепрошивки следующий:

- сохраняем базу сервера (чтобы не создавать все по новой)

- заливаем образ на Flash, используя программу flashGUI

- входим в БИОС, предварительно в настройках ПАК «Соболь» устанавливаем время срабатывания сторожевого таймера, достаточное для внесения изменения настроек в БИОС

- изменяем порядок загрузки, устанавливаем загрузку с Flash, сохраняем

- при старте будет сообщение об изменении разделов, соглашаемся

- в процессе установки выбираем отладочную версию и используемую вами платформу

- перезагрузка, входим в БИОС, меняем порядок установки, соглашаемся с изменением

- настраиваем сервер локально

- подключаемся к серверу

- загружаем базу

Для входа в режим отладки на сервере TLS необходимо нажать клавишу F2.

Для версии 1.2 файл /usr/share/tls/webmgr/templates/websrv/nginx/base

Убрать из него строчку proxy_redirect и пересчитать контрольные суммы.

После проделанных операций заработал сертифицированный TLS-клиент от «Кода Безопасности», на работе которого в системе настаивал заказчик. Но вот в чем фокус, он не заработал в браузере Chrome, работа в котором была просто необходима заказчику, можно даже сказать, что все затачивалось под него. Был проведен еще ряд тестирований совместно с поддержкой «Кода Безопасности», и, как результат, заработало все на версии чуть более новой (1.2.1073), чем сертифицированная (1.2.1068).

Кстати, еще один из подводных камней при настройке любого клиента TLS от «Кода Безопасности» (кроме версии 2.0) – они не работают на виртуальных машинах. При тестировании часто использовались виртуальные машины, это еще немного усложнило процесс диагностики.

Выводы

В конце хотелось бы подытожить. Продукт несложный в настройке и разворачивании. Есть еще над чем работать разработчикам, это касается и сервера, и клиента. Но в целом продукт рабочий и работает в кластерной конфигурации. Система на текущий момент работает без сбоев и держит нагрузку. Надеемся, что наши набитые шишки помогут вам быстрее и эффективнее разворачивать «Континент TLS».

Источник