- ПРИМЕР 1: УДАЛЕННЫЙ РАБОЧИЙ СТОЛ WINDOWS ЧЕРЕЗ OPENVPN

- Результат: удаленный доступ к рабочему столу Windows с серым IP через OpenVPN и RDP

- Исходные данные

- Шаг 1. Установка программ OpenVPN на оба компьютера

- Результат: OpenVPN установлен на оба компьютера

- Шаг 2. Создаем туннели на сайте VPNKI

- Результат: Туннели созданы, процесс OpenVPN на сервере запущен, скачан профиль подключения на оба компьютера

- Шаг 3. Подключение VPN туннелей

- Результат: Оба туннеля подключены

- Шаг 4. Пинг удаленного компьютера

- Результат: Пинг удаленного компьютера успешен

- Шаг 4. Доступ к удаленному рабочему столу компьютера

- Результат: Вы получили доступ к удаленному рабочему столу Компьютера 2

- Вы успешно прошли все пункты и получили удаленный доступ к рабочему столу Windows на удаленном компьютере!

- Настраиваем серверную и клиентскую часть OpenVPN на Windows

- Настраиваем OpenVPN сервер

- Установка OpenVPN на машину-сервер

- Настройка серверной части

- Настройка клиентской части

- Заключение

- Помогла ли вам эта статья?

- Поделиться статьей в социальных сетях:

- Еще статьи по данной теме:

ПРИМЕР 1: УДАЛЕННЫЙ РАБОЧИЙ СТОЛ WINDOWS ЧЕРЕЗ OPENVPN

Результат: удаленный доступ к рабочему столу Windows с серым IP через OpenVPN и RDP

Если вы впервые настраиваете свою систему то вам, вероятно, будет важно знать ту последовательность действий, которая приведет к успеху.

Ниже представлена последовательность шагов, которая даст вам уверенность в том, что вы на верном пути.

Большинство пользователей потратят на подключение 15-30 минут своего времени в зависимости от ИТ-подготовки.

Постарайтесь не отступать от последовательности, чтобы не запутаться.

Не отвлекайтесь от процесса, старайтесь понимать что именно вы делаете и каким должен быть результат каждого действия.

PS: Если вы читаете этот раздел уже после «некоторых экспериментов», то имеет смысл очистить все настройки на сайте в разделе «Дополнительно», а также на ваших устройствах и начать все заново.

В этом примере приведены вымышленные данные. В вашем случае, используемые адреса устройств будут другими.

Этот пример написан для того, чтобы вы могли сопоставить схему и текст, а затем применить полученные знания к своей задаче.

Исходные данные

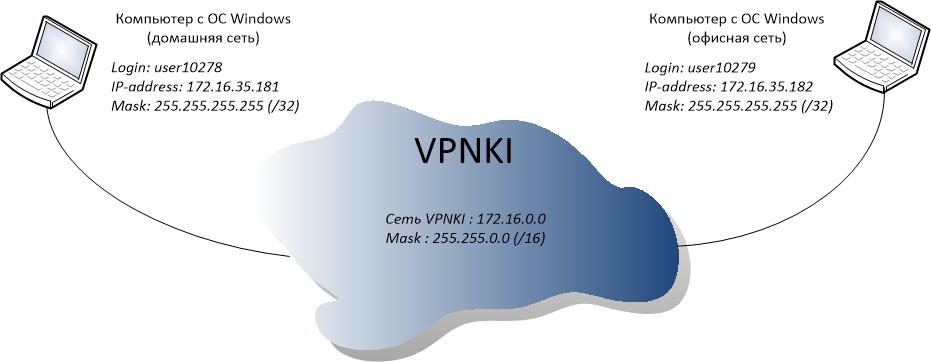

Итак, мы хотим получить удаленный доступ к компьютеру с ОС Windows с другого компьютера с ОС Windows через Интернет. Будем считать, что оба компьютера обладают «серыми» адресами от операторов связи и напрямую из сети Интернет не доступны.

Давайте представим, что мы хотим получить удаленный доступ с Компьютера 1 (дом) на Компьютер 2 (офис). Для этого мы будем использовать подключения двух компьютеров с протоколом OpenVPN, систему VPNKI и штатное средство Windows для удаленного доступа к компьютеру под названием «Подключение к удаленному рабочему столу».

Для этого мы подключим одно VPN соединение с домашнего компьютера, а другое VPN соединение с офисного комьютера. Таким образом, схема подключений будет выглядеть следующим образом. Адреса и имена подключений мы рассмотрим позднее, а пока просто схема:

Шаг 1. Установка программ OpenVPN на оба компьютера

Результат: OpenVPN установлен на оба компьютера

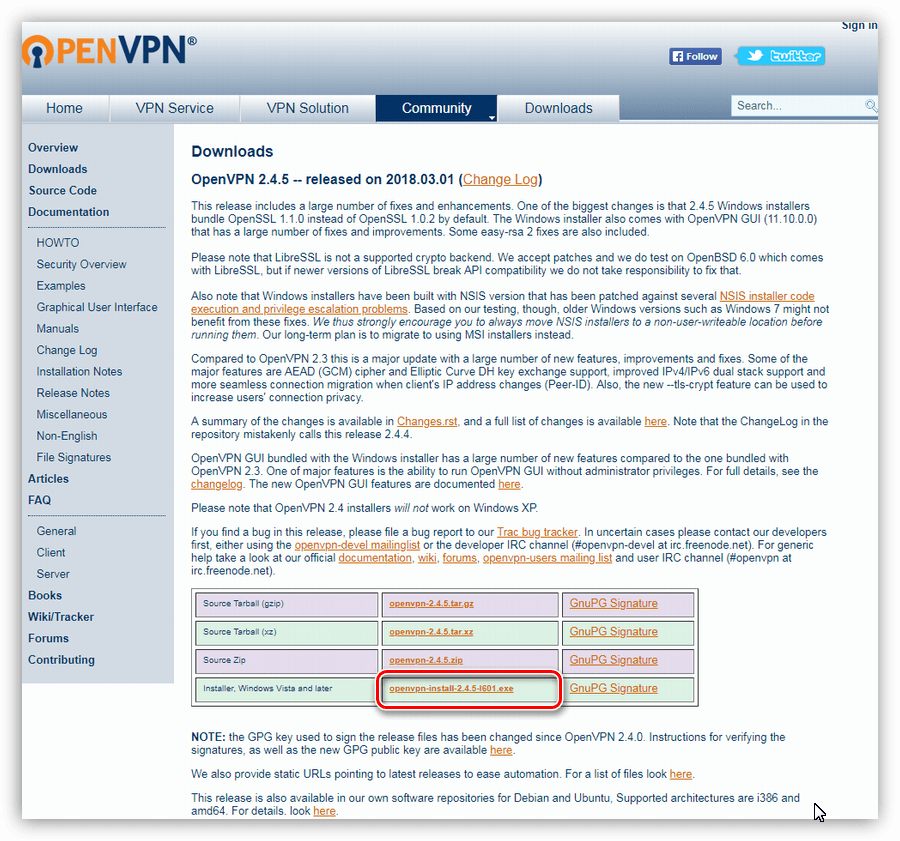

Шаг 1.0. Скачайте с сайта проекта OpenVPN последнюю версию этой программы.

Например нас интересует версия для Windows7/8/8.1 и т.д..

Шаг 1.1. Установите эту программу на оба компьютера. При установке, вероятнее всего, потребуются права администратора системы Windows

На этом шаге установщик может спросить к какой сети («Общественной» или «Частной» в терминах Windows) следут отнести новое сетевое подключение.

Тут выбирать вам, но запомните свой выбор, так как он напрямую касается раздела в правилах межсетевого экрана Windows, с которым вам еще предстоит иметь дело.

Шаг 1.2. После установки запустите ярлык программы OpenVPN GUI на обоих комьютерах и переходите к настройкам на сайте VPNKI.

Шаг 2. Создаем туннели на сайте VPNKI

Результат: Туннели созданы, процесс OpenVPN на сервере запущен, скачан профиль подключения на оба компьютера

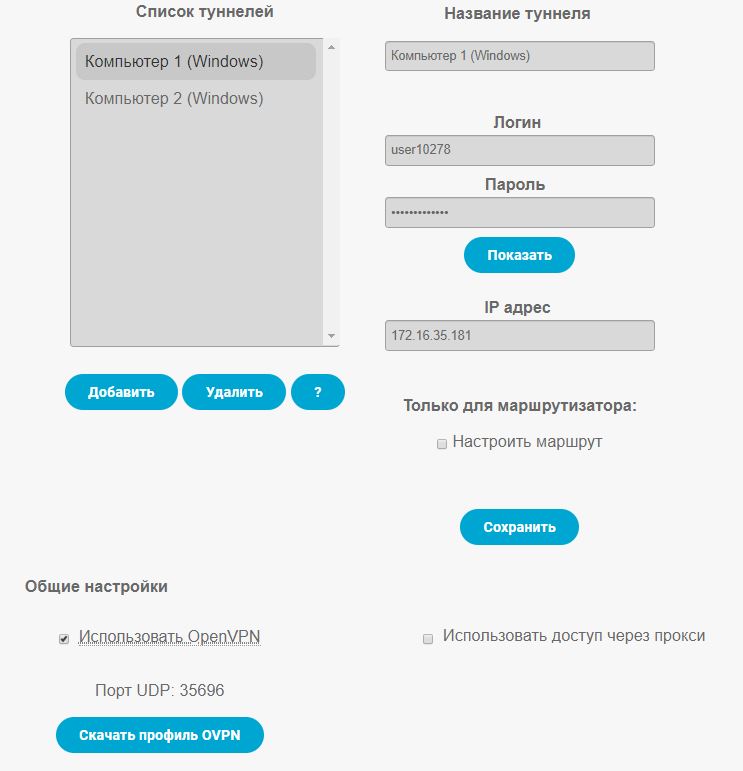

Шаг 2.0. На личной странице сайта создайте два туннеля. Запишите куда-нибудь IP адреса, выданные вам системой для обоих туннелей

Шаг 2.1. Запустите процесс OpenVPN на сервере, установив галочку, скачайте и сохраните профиль подключения (файл с расширением .ovpn) на оба компьютера. Этот профиль будет использоваться клиентскими программами OpenVPN на обоих компьютерах для установления подключения. Обратите внимание на порт, выданный вам системой — он уникален и выделен только для вас. Его номер также содержится в скачанном вами профиле.

Важно! Скриншот немного устарел, так как с февраля 2021 мы запустили поддержку OpenVPN как поверх протокола UDP, так и через TCP. У этих вариантов есть свои плюсы и минусы. Чуть более подробно смотрите здесь.

Все готово для подключения. попробуем

Шаг 3. Подключение VPN туннелей

Результат: Оба туннеля подключены

Шаг 3.1. Импортируйте загруженные профили в программу OpenVPN на обоих компьютерах. Для этого запустите программу OpenVPN GUI (хотя она уже должна быть запущена) и найдите ее ярлычок в системном трее Windows, рядом с часами.

Нажмите на ярлычок правой кнопкой мыши и выберите пункт «Импорт профиля» (Import file). Затем выберите сохранный профиль на своем компьютере.

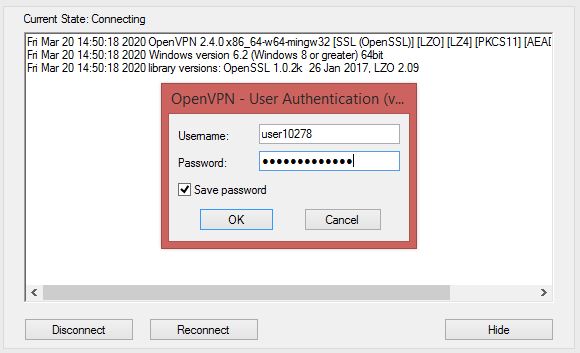

Шаг 3.2. Теперь давайте подключим туннели на обоих компьтерах. При установлении соединения вас попросят ввести логин и пароль, который вы назначили туннелю в личном кабинете сайта VPNKI. Естественно, на каждом компьютере мы указываем свое собственное имя и пароль. В данном случае скриншот показывает подключение Компьютера 1. На втором компьютере имя будет user10279.

После успешного подключения вы увидите в системном трее Windows зеленый значок OpenVPN, который означает, что подключение успешно.

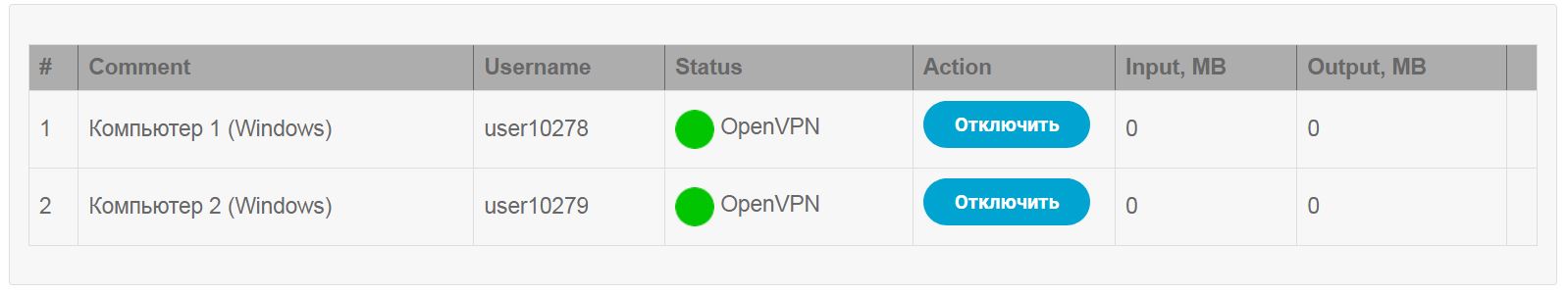

Если так, то имеет смысл посмотреть как оба соединения выглядят на стороне сервера VPNKI. Для этого перейдите в пункт меню «Статус подключений» в личном кабинете сайта. На сайте вы увидите приблизительно такую картину.

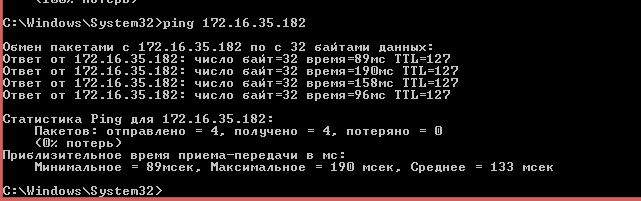

Шаг 4. Пинг удаленного компьютера

Результат: Пинг удаленного компьютера успешен

Шаг 4.1 Если два туннеля работают, то самое время проверить связь двух компьютеров между собой. Начать имеет смысл с выполнения команды ping на Компьютере 1. Это важный шаг и не стоит им пренебрегать.

В меню Windows — «Пуск» — «Выполнить» напишите три буквы — cmd

Это запустит командную строку Windows и в ней мы воспользуемся командой ping. Напишите там ping и далее адрес удаленного компьютера (в нашем примере Компьютера 2 — 172.16.35.182). Команда будет выглядеть так: ping 172.16.35.182

Если вы все делали по инструкции, то пинг, вероятнее всего, будет неуспешен. И это не удивительно, так как при установке OpenVPN ваш компьютер создал новое сетевое подключение, а правила межсетевого экрана должны все заблокировать.

На время тестов отключите межсетевой экран на принимающей стороне (Компьютер 2) и после этого пинги должны быть успешны.

Такой же пинг вы можете выполнить и из личного кабинета системы, перейдя на страницу «Инструменты«

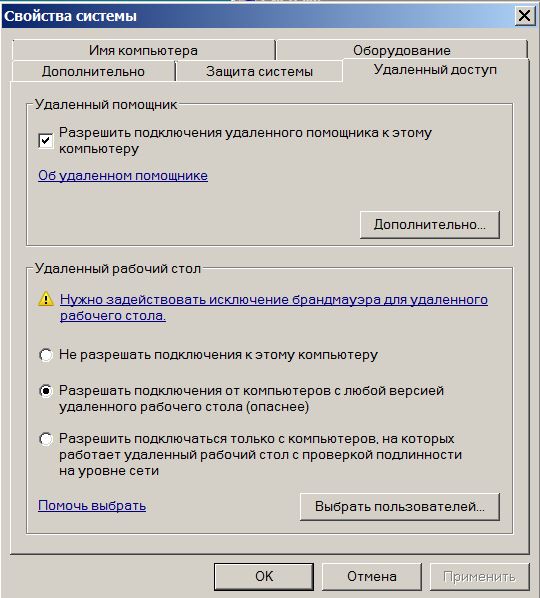

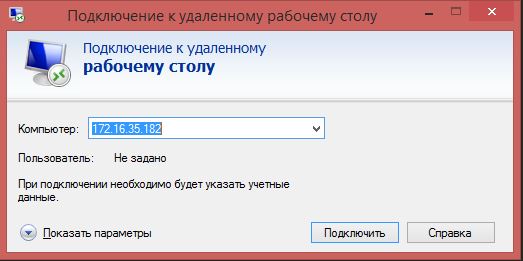

Шаг 4. Доступ к удаленному рабочему столу компьютера

Результат: Вы получили доступ к удаленному рабочему столу Компьютера 2

После того, как пинг оказался успешен можно переходить к удаленонму доступу к рабочему столу.

Шаг 4.1. На Компьютере 2 вам потребуется разрешить удаленный доступ. Для этого перейдите в «Свойства системы» и установите галочку в разделе «Удаленный помощник». На разных ОС Windows этот пункт меню может выглядет по-разному, но смысл его тот же.

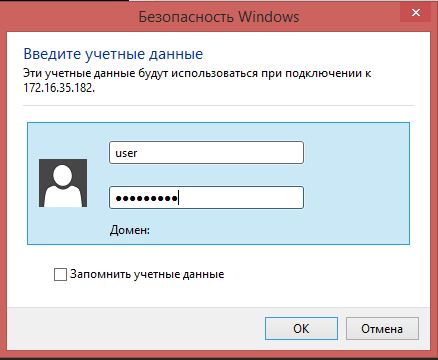

Шаг 4.2. На компьютере 1 запустите программу подключения к удаленному рабочему столу. Этот пункт меню находится — «Пуск» — «Программы» — «Стандартные» — «Подключение к удаленному рабочему столу». В открывшемся окне впишите IP адрес Компьютера 2 — 172.16.35.182

Нажмите «Подключить» и после этого вы должны увидеть окно для ввода логина и пароля, но уже в систему Windows Компьютера 2.

Надеемся, что все получилось успешно.

Вы успешно прошли все пункты и получили удаленный доступ к рабочему столу Windows на удаленном компьютере!

Какие могут быть сложности после установления соединения?

— так как в примере использовалось подключение по протоколу OpenVPN, то следует иметь ввиду, что в системе VPNKI мы принудительно обрываем соединения OpenVPN в 00-00 по Московскому времени. Это связано не только с OpenVPN, но и со всеми другими протоколами, так как слишком много сессий VPN на нашем сервере зависает из-за нестабильности Интернета. Это означает, что удаленный Компьютер 2 потеряет соединение с сервером VPNKI в 00-00 и должен смочь переустановить это соединение автоматически.Увы, это не всегда происходит успешно, поэтому:

1. По слухам 🙂 переподключение без всплывающего окна с вводом логина и пароля возможно при использовании OpenVPN как системной службы Windows, а не как программы пользователя.

2. И как второй вариант, ознакомьтесь с тем, как сказать OpenVPN о том, что необходимо использовать файл с логином и паролем. В этом случае окошко не должно появляться https://vpnki.ru/questions/support-forum/tuns-routing/677-%D0%BF%D1%80%D0%BE%D0%B1%D0%BB%D0%B5%D0%BC%D1%8B-tap-%D0%B0%D0%B4%D0%B0%D0%BF%D1%82%D0%B5%D1%80%D0%B0#5784

— может не хватать скорости для передачи трафика удаленного рабочего стола. Это решается путем перехода на другой тарифный план в системе VPNKI

*** Если вдруг что-то не получилось, обращайтесь на Форум

Источник

Настраиваем серверную и клиентскую часть OpenVPN на Windows

Настраиваем OpenVPN сервер

Как уже было сказано выше, с помощью технологии, о которой идет речь, мы можем передавать информацию по безопасному каналу связи. Это может быть обмен файлами или защищенный доступ в интернет через сервер, являющийся общим шлюзом. Для его создания нам не потребуется дополнительное оборудование и особые знания – все делается на том компьютере, который планируется использовать в качестве сервера VPN.

Для дальнейшей работы необходимо будет также настроить и клиентскую часть на машинах пользователей сети. Вся работа сводится к созданию ключей и сертификатов, которые затем передаются клиентам. Эти файлы позволяют при подключении к серверу получить IP-адрес и создать упомянутый выше зашифрованный канал. Вся информация, переданная по нему, может быть прочитана только при наличии ключа. Эта особенность позволяет значительно повысить безопасность и обеспечить сохранность данных.

Установка OpenVPN на машину-сервер

Инсталляция представляет собой стандартную процедуру с некоторыми нюансами, о которых и поговорим подробнее.

- Первым делом необходимо скачать программу по ссылке ниже.

Далее запускаем установщик и доходим до окна выбора компонентов. Здесь нам потребуется поставить галку возле пункта с названием «EasyRSA», что позволит создавать файлы сертификатов и ключей, а также управлять ими.

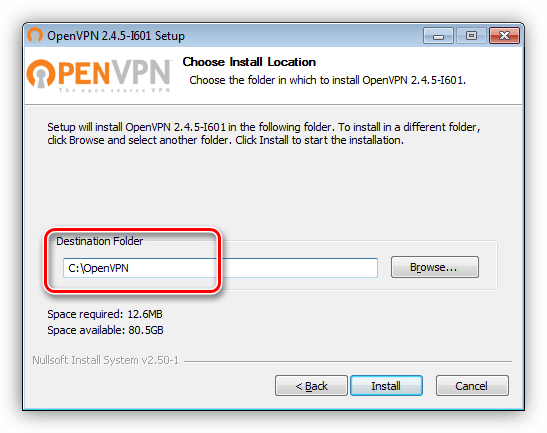

Следующий шаг – выбор места для инсталляции. Для удобства поместим программу в корень системного диска С:. Для этого просто удалим лишнее. Должно получиться

Делаем мы это и для того, чтобы избежать сбоев при выполнении скриптов, так как пробелы в пути недопустимы. Можно, конечно, брать их в кавычки, но внимательность может и подвести, а искать ошибки в коде – дело непростое.

Настройка серверной части

При выполнении следующих действий следует быть максимально внимательным. Любые огрехи приведут к неработоспособности сервера. Еще одно обязательное условие – ваша учетная запись должна иметь права администратора.

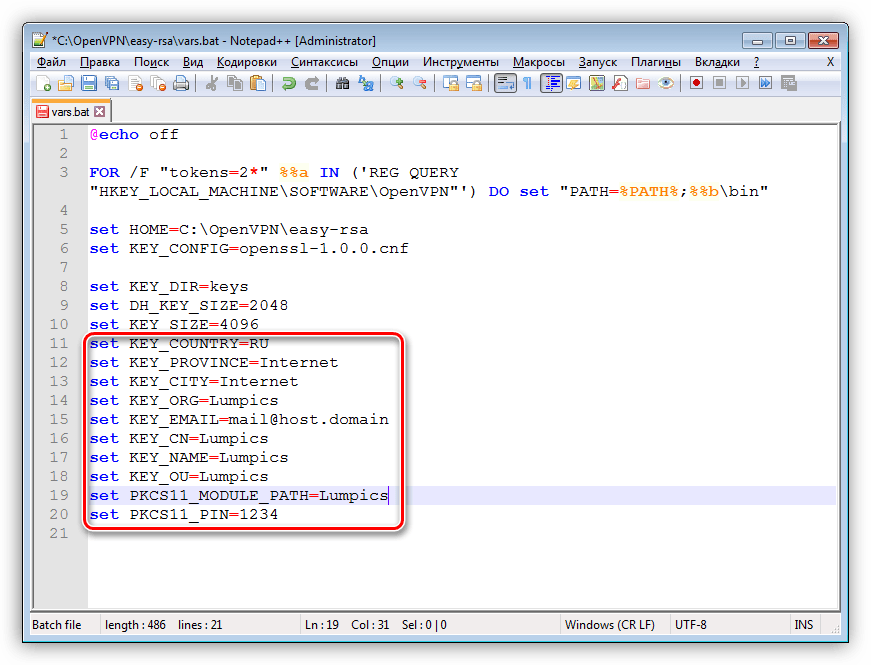

- Идем в каталог «easy-rsa», который в нашем случае находится по адресу

Находим файл vars.bat.sample.

Переименовываем его в vars.bat (удаляем слово «sample» вместе с точкой).

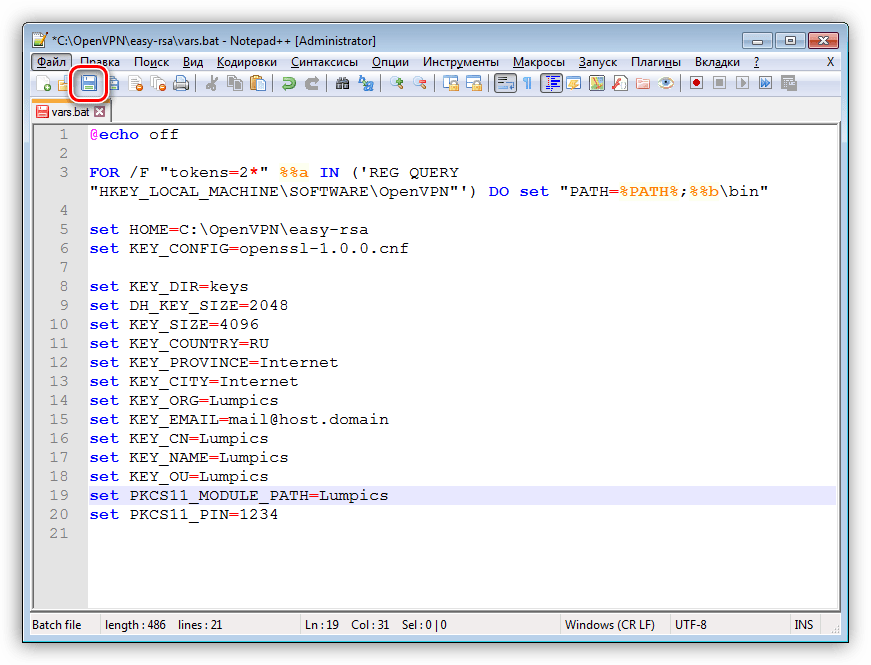

Открываем этот файл в редакторе Notepad++. Это важно, так как именно этот блокнот позволяет правильно редактировать и сохранять коды, что помогает избежать ошибок при их выполнении.

В первую очередь удаляем все комментарии, выделенные зеленым цветом – они нам будут только мешать. Получим следующее:

Далее меняем путь к папке «easy-rsa» на тот, который мы указывали при установке. В данном случае просто удаляем переменную %ProgramFiles% и меняем ее на C:.

Следующие четыре параметра оставляем без изменений.

Остальные строки заполняем произвольно. Пример на скриншоте.

Сохраняем файл.

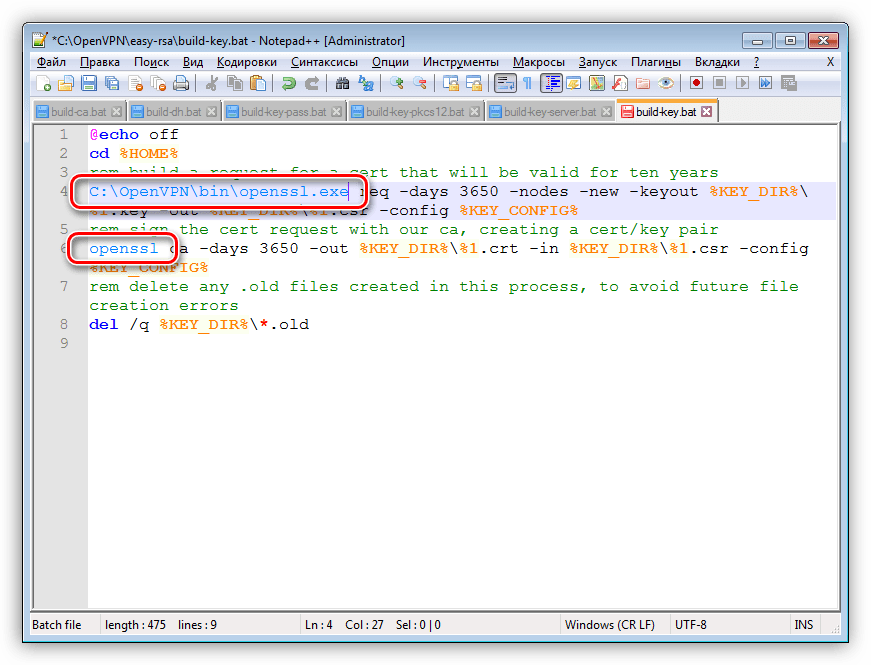

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

В них нужно поменять команду

на абсолютный путь к соответствующему ей файлу openssl.exe. Не забываем сохранять изменения.

Теперь открываем папку «easy-rsa», зажимаем SHIFT и кликаем ПКМ по свободному месту (не по файлам). В контекстном меню выбираем пункт «Открыть окно команд».

Запустится «Командная строка» с уже осуществленным переходом в целевой каталог.

Вводим команду, указанную ниже, и нажимаем ENTER.

Далее запускаем еще один «батник».

Повторяем первую команду.

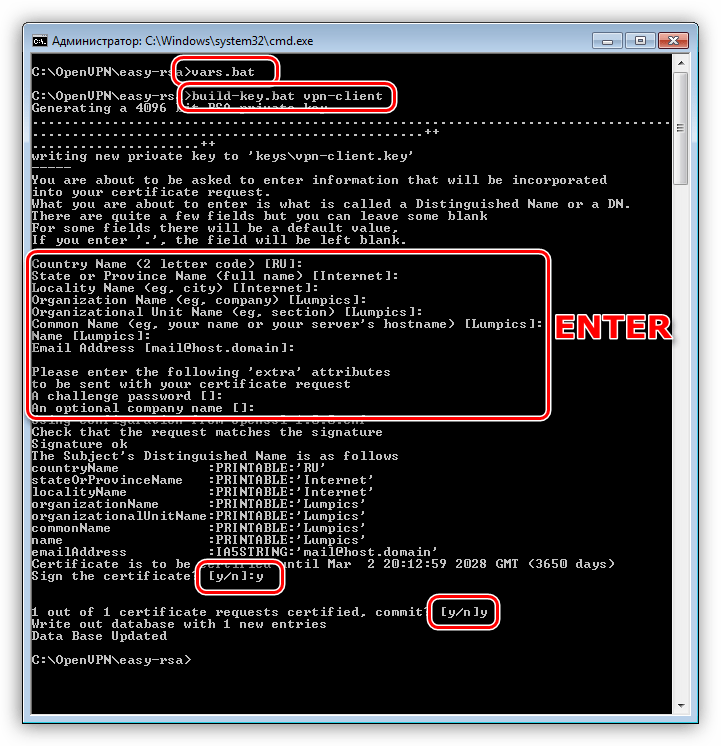

Следующий шаг – создание необходимых файлов. Для этого используем команду

После выполнения система предложит подтвердить данные, которые мы вносили в файл vars.bat. Просто несколько раз нажимаем ENTER, пока не появится исходная строка.

Создаем DH-ключ с помощью запуска файла

Готовим сертификат для серверной части. Здесь есть один важный момент. Ему нужно присвоить то имя, которое мы прописали в vars.bat в строке «KEY_NAME». В нашем примере это Lumpics. Команда выглядит следующим образом:

Здесь также необходимо подтвердить данные с помощью клавиши ENTER, а также два раза ввести букву «y» (yes), где потребуется (см. скриншот). Командную строку можно закрыть.

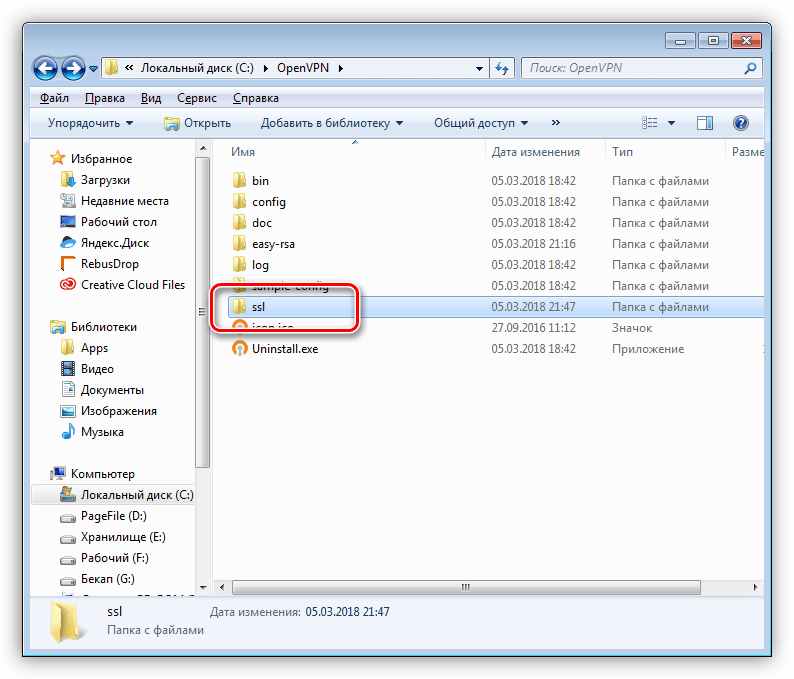

В нашем каталоге «easy-rsa» появилась новая папка с названием «keys».

Ее содержимое требуется скопировать и вставить в папку «ssl», которую необходимо создать в корневом каталоге программы.

Вид папки после вставки скопированных файлов:

Теперь идем в каталог

Создаем здесь текстовый документ (ПКМ – Создать – Текстовый документ), переименовываем его в server.ovpn и открываем в Notepad++. Вносим следующий код:

port 443

proto udp

dev tun

dev-node «VPN Lumpics»

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

key C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 4

mute 20

Обратите внимание, что названия сертификатов и ключей должны совпадать с расположенными в папке «ssl».

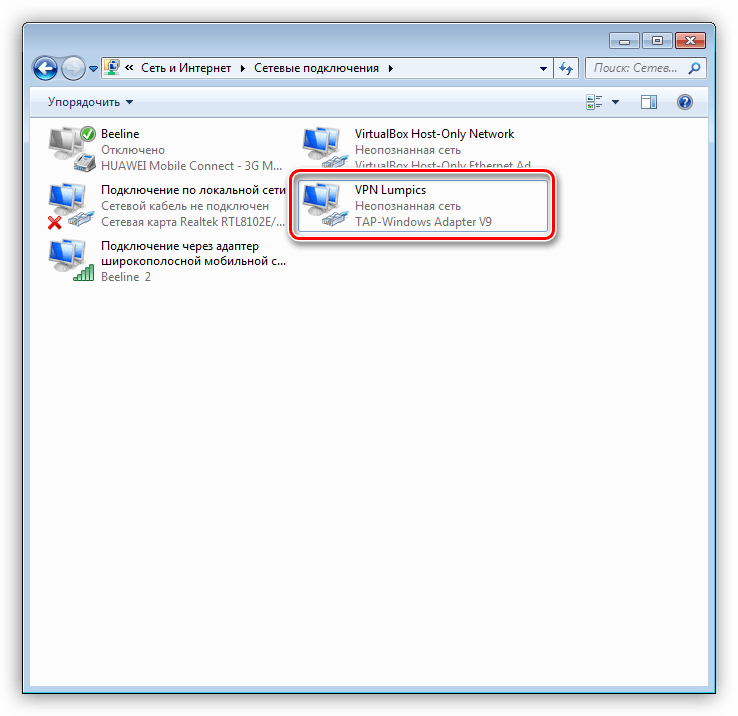

Далее открываем «Панель управления» и переходим в «Центр управления сетями».

Нажимаем на ссылку «Изменение параметров адаптера».

Здесь нам нужно найти подключение, осуществляемое через «TAP-Windows Adapter V9». Сделать это можно, нажав по соединению ПКМ и перейдя к его свойствам.

Переименовываем его в «VPN Lumpics» без кавычек. Это название должно совпадать с параметром «dev-node» в файле server.ovpn.

Заключительный этап – запуск службы. Нажимаем сочетание клавиш Win+R, вводим строку, указанную ниже, и жмем ENTER.

Находим сервис с названием «OpenVpnService», кликаем ПКМ и идем в его свойства.

Тип запуска меняем на «Автоматически», запускаем службу и нажимаем «Применить».

Если мы все сделали правильно, то возле адаптера должен пропасть красный крестик. Это значит, что подключение готово к работе.

Настройка клиентской части

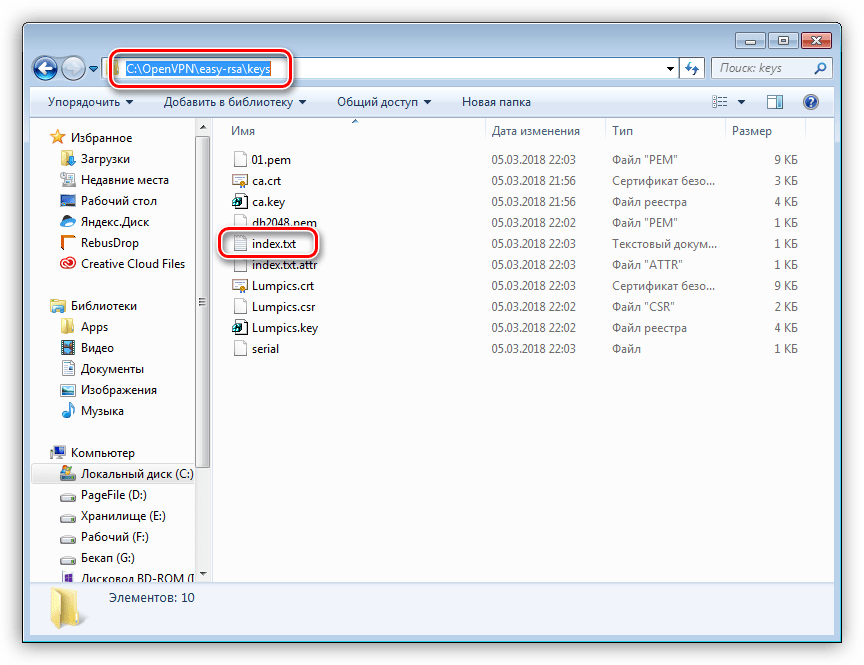

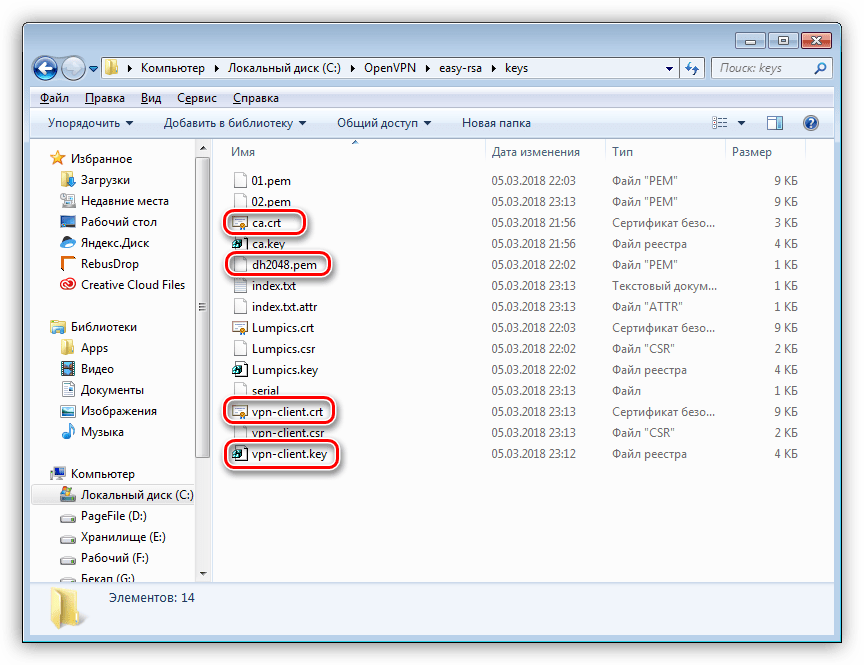

Перед началом настройки клиента необходимо совершить несколько действий на серверной машине – сгенерировать ключи и сертификат для настройки подключения.

- Идем в каталог «easy-rsa», затем в папку «keys» и открываем файл index.txt.

Открываем файл, удаляем все содержимое и сохраняем.

Это общий сертификат для всех машин в сети. Для повышения безопасности можно сгенерировать для каждого компьютера свои файлы, но назвать их по-другому (не «vpn-client», а «vpn-client1» и так далее). В этом случае необходимо будет повторить все действия, начиная с очистки index.txt.

Заключительное действие – перенос файлов vpn-client.crt, vpn-client.key, ca.crt и dh2048.pem клиенту. Сделать это можно любым удобным способом, например, записать на флешку или передать по сети.

Работы, которые необходимо выполнить на клиентской машине:

- Устанавливаем OpenVPN обычным способом.

- Открываем каталог с установленной программой и переходим в папку «config». Сюда необходимо вставить наши файлы сертификатов и ключей.

В этой же папке создаем текстовый файл и переименовываем его в config.ovpn.

Открываем в редакторе и прописываем следующий код:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert vpn-client.crt

key vpn-client.key

dh dh2048.pem

float

cipher DES-CBC

keepalive 10 120

persist-key

persist-tun

verb 0

В строке «remote» можно прописать внешний IP-адрес серверной машины – так мы получим доступ в интернет. Если оставить все как есть, то будет возможно только соединение с сервером по зашифрованному каналу.

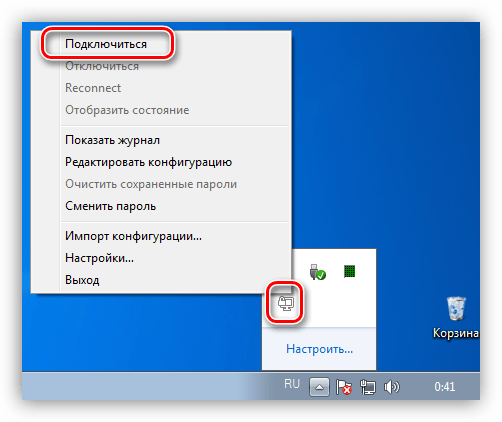

Запускаем OpenVPN GUI от имени администратора с помощью ярлыка на рабочем столе, затем в трее находим соответствующую иконку, жмем ПКМ и выбираем первый пункт с названием «Подключиться».

На этом настройка сервера и клиента OpenVPN завершена.

Заключение

Организация собственной VPN-сети позволит вам максимально защитить передаваемую информацию, а также сделать интернет-серфинг более безопасным. Главное – быть внимательнее при настройке серверной и клиентской части, при правильных действиях можно будет пользоваться всеми преимуществами частной виртуальной сети.

Помимо этой статьи, на сайте еще 12336 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Помогла ли вам эта статья?

Поделиться статьей в социальных сетях:

Еще статьи по данной теме:

В файле server.ovpn строка «ca C: \\OpenVPN\\ssl\\ca.crt» опечатка, лишний пробел, из за этого сервер не стартует .)

Здравствуйте, Вадим. ошибку исправили, благодарим за внимательность.

Это Вам спасибо за инструкцию. ) подскажите не совсем понимаю по подключению. Пытаюсь настроить vpn между двумя офисами. При подключение клиента, в файле конфига строка «remote» я должен указывать внешний ip сервера.?

Под внешним айпи с данном случае подразумевается тот адрес, который показывают сервисы типа 2ip.ru (или дал провайдер). Если прописать его, то клиент будет иметь доступ в интернет через наш опенвпн сервер. Если требуется создать только зашифрованный канал без доступа в глобальную сеть, то нужно прописать локальный сетевой адрес сервера.

Непонятно, как я клиентом пробьюсь на vpn-сервер по его локальному ip адресу, если сервер и клиент находятся территориально удаленно, а не в локальной сети. Как клиент пробьется на локальный адрес совершенно другой сети?

Если не хочется возится с батниками и править конфиги можно поставить SoftEther Vpn. Там все делается через GUI. И скорость вроде бы выше, так по крайней мере пишет разработчик.

По удобству быстрого развертывания однозначно лидер.

У меня ситуация следующая: Лет 5 назад специалист настроил нам соединение точка-точка. Есть сертификаты. С телефона под андроидом захожу без проблем. С домашнего компьютера тоже. С ноутбука раньше, под windows xp все было прекрасно, но после переустановки windows 7 происходит следующее: соединение устанавливается. Значок Openvpn подсвечен зеленым, иду по ярлыку \\192.168.ХХ.ХХ и все работает где-то 40 минут. Затем нет связи. Ошибка: Windows не может получить доступ к адресу … Проводник кто-то рубит. Интернет есть, Openvpn благополучно подключается к серверу.

Ситуация только на ноутбуке, подключенном через wi-fi дома. На домашнем компьютере с проводным соединением все в порядке.

На ноутбуке стоит windows 7. Пробовал Prof, сейчас стоит Starter родная. Каждый раз после установки windows есть где-то 40 минут, пока все работает.

Что это может быть?

Fri Jun 15 21:21:24 2018 us=392501 Current Parameter Settings:

Fri Jun 15 21:21:24 2018 us=392501 config = ‘server.ovpn’

Fri Jun 15 21:21:24 2018 us=392501 mode = 1

Fri Jun 15 21:21:24 2018 us=392501 show_ciphers = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 show_digests = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 show_engines = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 genkey = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 key_pass_file = ‘[UNDEF]’

Fri Jun 15 21:21:24 2018 us=392501 show_tls_ciphers = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 connect_retry_max = 0

Fri Jun 15 21:21:24 2018 us=392501 Connection profiles [0]:

Fri Jun 15 21:21:24 2018 us=392501 proto = udp

Fri Jun 15 21:21:24 2018 us=392501 local = ‘[UNDEF]’

Fri Jun 15 21:21:24 2018 us=392501 local_port = ‘443’

Fri Jun 15 21:21:24 2018 us=392501 remote = ‘[UNDEF]’

Fri Jun 15 21:21:24 2018 us=392501 remote_port = ‘443’

Fri Jun 15 21:21:24 2018 us=392501 remote_float = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 bind_defined = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 bind_local = ENABLED

Fri Jun 15 21:21:24 2018 us=392501 bind_ipv6_only = DISABLED

Fri Jun 15 21:21:24 2018 us=392501 NOTE: —mute triggered…

Fri Jun 15 21:21:24 2018 us=392501 277 variation(s) on previous 20 message(s) suppressed by —mute

Fri Jun 15 21:21:24 2018 us=392501 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Fri Jun 15 21:21:24 2018 us=392501 Windows version 6.2 (Windows 8 or greater) 64bit

Fri Jun 15 21:21:24 2018 us=392501 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Enter Management Password:

Fri Jun 15 21:21:24 2018 us=393500 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25341

Fri Jun 15 21:21:24 2018 us=393500 Need hold release from management interface, waiting…

Fri Jun 15 21:21:24 2018 us=876221 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25341

Fri Jun 15 21:21:24 2018 us=985570 MANAGEMENT: CMD ‘state on’

Fri Jun 15 21:21:24 2018 us=986786 MANAGEMENT: CMD ‘log all on’

Fri Jun 15 21:21:25 2018 us=32627 MANAGEMENT: CMD ‘echo all on’

Fri Jun 15 21:21:25 2018 us=32627 MANAGEMENT: CMD ‘bytecount 5’

Fri Jun 15 21:21:25 2018 us=32627 MANAGEMENT: CMD ‘hold off’

Fri Jun 15 21:21:25 2018 us=32627 MANAGEMENT: CMD ‘hold release’

Fri Jun 15 21:21:25 2018 us=32627 NOTE: your local LAN uses the extremely common subnet address 192.168.0.x or 192.168.1.x. Be aware that this might create routing conflicts if you connect to the VPN server from public locations such as internet cafes that use the same subnet.

Fri Jun 15 21:21:25 2018 us=32627 Diffie-Hellman initialized with 2048 bit key

Fri Jun 15 21:21:25 2018 us=32627 TLS-Auth MTU parms [ L:1622 D:1212 EF:38 EB:0 ET:0 EL:3 ]

Fri Jun 15 21:21:25 2018 us=32627 interactive service msg_channel=0

Fri Jun 15 21:21:25 2018 us=32627 ROUTE_GATEWAY 192.168.0.1/255.255.255.0 I=4 HWADDR=14:da:e9:08:6a:ad

Fri Jun 15 21:21:25 2018 us=32627 open_tun

Fri Jun 15 21:21:25 2018 us=48252 MANAGEMENT: Client disconnected

Fri Jun 15 21:21:25 2018 us=48252 CreateFile failed on TAP device: \\.\Global\

Fri Jun 15 21:21:25 2018 us=48252 Exiting due to fatal error

Aza, а раньше удавалось осуществить соединение или такое происходит сразу после установки и настройки?

Не создаётся файл сертификата. Хотя делаю всё в точности, как написано у Вас.

C:\OpenVPN\easy-rsa>build-key.bat vpn-client

Generating a 4096 bit RSA private key

……..++

………………………………………………………………++

writing new private key to ‘keys\vpn-client.key’

——

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter ‘.’, the field will be left blank.

——

Country Name (2 letter code) [RU]:

State or Province Name (full name) [Internet]:

Locality Name (eg, city) [Internet]:

Organization Name (eg, company) [Lumpics]:

Organizational Unit Name (eg, section) [Lumpics]:

Common Name (eg, your name or your server’s hostname) [Lumpics]:

Name [Lumpics]:

Email Address [mail@host.domain]:

Please enter the following ‘extra’ attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from openssl-1.0.0.cnf

Не удается найти C:\OpenVPN\easy-rsa\keys\*.old

Разобрался, где то видел что нужно было стартовать службу в автомате openvpv service, по ходу это и есть ошибка, когда служба запускается сетевое устройство занимается службой, и ясное дело запуск сервера приоритетом не является, и устройство поделить служба и gui не могут, перевел службу в ручной режим, и все заработало, весь инет перерыл так решения и не нашел, помог гугл перевод: 8/26/2012 — 9:07 PM Ошибка CreateFile на устройстве TAP: \\. \ Global \ <6eff04e6-fb49-4cd4-9334-9dcd69ea3ca0>.tap

8/26/2012 — 9:07 PM Все адаптеры TAP-Win32 в этой системе в настоящее время используются.

Вот последнее и навело на мысль о конфликте. Ура гуглу.

По делу коммент! Спасибо!

как исправить ошибку? не удается подключить

Файл сертификата не создаётся. Сделал всё в точности, как у Вас. В чём может быть проблема?

C:\OpenVPN\easy-rsa>build-key.bat vpn-client

Generating a 4096 bit RSA private key

……..++

………………………………………………………………++

writing new private key to ‘keys\vpn-client.key’

——

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter ‘.’, the field will be left blank.

——

Country Name (2 letter code) [RU]:

State or Province Name (full name) [Internet]:

Locality Name (eg, city) [Internet]:

Organization Name (eg, company) [Lumpics]:

Organizational Unit Name (eg, section) [Lumpics]:

Common Name (eg, your name or your server’s hostname) [Lumpics]:

Name [Lumpics]:

Email Address [mail@host.domain]:

Please enter the following ‘extra’ attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from openssl-1.0.0.cnf

Не удается найти C:\OpenVPN\easy-rsa\keys\*.old

Помогите пожалуйста, не могу понять в чём проблема. Не создаётся сам файл сертификата для клиента. Но сделал, всё как у вас написано.

C:\OpenVPN\easy-rsa>build-key.bat vpn-client

Generating a 4096 bit RSA private key

……..++

………………………………………………………………++

writing new private key to ‘keys\vpn-client.key’

——

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter ‘.’, the field will be left blank.

——

Country Name (2 letter code) [RU]:

State or Province Name (full name) [Internet]:

Locality Name (eg, city) [Internet]:

Organization Name (eg, company) [Lumpics]:

Organizational Unit Name (eg, section) [Lumpics]:

Common Name (eg, your name or your server’s hostname) [Lumpics]:

Name [Lumpics]:

Email Address [mail@host.domain]:

Please enter the following ‘extra’ attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from openssl-1.0.0.cnf

Не удается найти C:\OpenVPN\easy-rsa\keys\*.old

Ошибка *.old появляется если оставить пробел в файле index.txt

очищаете (удаляете пустую строчку, в нотпад++ её видно)

и дальше по инструкции начиная с запуска командной строки.

Здравствуйте, подскажите новичку, как быть, если после настройки клиентской части выдает:

Mon Sep 17 09:51:00 2018 WARNING: Ignoring option ‘dh’ in tls-client mode, please only include this in your server configuration

Mon Sep 17 09:51:01 2018 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Такая же ошибка при старте клиента

Тоже самое, пока не смог разобраться в чем проблема.

Доброго времени суток.

Со всеми предупреждениями и ошибками кое как разобрался.

Что касается «Ignoring option ‘dh’ in tls-client mode, please only include this in your server configuration»

Я из клиентского конфига убрал строчку «dh dh2048.pem»… Но это я сделал, скорее, интуитивно. Учитывая, что это самое предупреждение говорит о том, что конфигурация сервера не учитывает параметр «dh» в «tls-client» режиме. Поэтому, когда я удалил из клиентского конфига этот параметр, предупреждение пропало.

Само собой возникает вопрос. Почему этот параметр игнорируется сервером и что за последствия могут быть?

Сертификат DH используется только на стороне сервера, поэтому на клиенте он игнорируется. Собственно об этом написано в инструкции и есть табличка использования сертификатов.

https://openvpn.net/community-resources/how-to/#pki

Поясните пожалуйста, в файле server.ovpn в строке

server 172.16.10.0 255.255.255.0

что указывать? или это виртуальный адрес?

Это ваша виртуальная подсеть и ее маска соответственно. Т.е. серверу будет выдан адрес 172.16.10.1 с маской 255.255.255.0. Клиентам будут выдаваться 172.16.10.2, 172.16.10.3 и т.д.

Можете использовать свою адресацию.

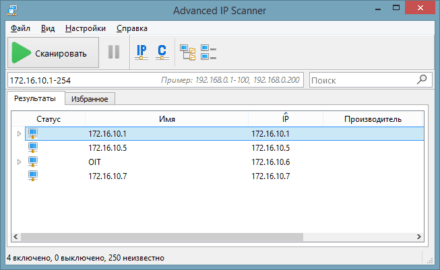

Настроил OpenVPN подключение происходит нормально, клиенту присваивает адрес: 172.16.10.6

Пытаюсь пинговать сервер, которому по логике присвоен адрес: 172.16.10.1

Но пинги не проходят, также посмотреть доступные ресурсы сервера не получается, поскольку он его просто не видит. 🙁

Почему так и что с этим делать?

Отключи сам сетевой адаптер на сервере или на клиенте (который заточен под VPN). Потом запусти саму клиентскую часть OpenVPN и все будет пинговаться

Отключи и включи

Что-то у меня такой вариант не сработал(

IP Scan показывает, что в сети есть сервер, есть я и ещё пару каких-то адресов (скрин вложил).

Но пинги не идут, открытые ресурсы не вижу, т.к. к серверу нет коннекта.

Хотя через серверный VPN все это видел и через wireguard тоже.

Как в OpenVPN настроить? Подскажите…

No server certificate verification method has been enabled

Тоже самое, пока не смог разобраться в чем проблема?

В конфиг клиента добавьте

remote-cert-tls server

Это защита от подставного сервера.

Добрый день!

Сделал всё по этой инструкции, заработало. Правда, тут не показано как сделать маршрутизацию в локальную сеть, IP выдавался каждому пользователю один и тот же, но разобрался.

Но есть кое-что непонятное.

В логе status.log видим такие строки:

VPNsrv,81.xx.xxx.210,357425,351886,Thu Dec 13 21:16:03 2018

VPNsrv,81.xx.xxx.210,2497409,351425,Thu Dec 13 21:15:55 2018

VPNsrv,81.xx.xxx.210,395705,360630,Thu Dec 13 21:16:03 2018

Т.е. как будто все подключаются под одним именем — именем сервера. Но я создал сертификаты для каждого пользователя, правильно их разместил.

Расскажите поподробнее как это сделать? чтобы на выдавало 10.6 всем

Добрый День!

Подскажите пож

у меня все клиенты берут одинаковые адреса у всех 10.6

У меня так же было, я прописал в конфиге сервера topology subnet и стало нормально.

а после какой строчки её прописать? Я прописал, теперь похоже выдает всем 10.2

Добрый день! Подскажите плс в файлах build-ca.bat, build-dh.bat, build-key.bat, build-key-pass.bat, build-key-pkcs12.bat и build-key-server.bat везде надо поменять openssl на абсолютный путь?

Сделал всё как по инструкции, но почему то TAP windows adapter 9 остаётся крестиком

пути к файлам серверной части (кей, серт и т.д.)

автор красавец! подробно, без воды, обьяснил на пальцах практически. Все завелось сразу. Большое спасибо за Ваши труды Сергей!

Сделал все пошагово 2 раза на разных компах(Win7x64 и WinServer 2016), сразу после настройки запускаю подключение на сервере и получаю вот это в конце:

Tue Mar 26 21:00:39 2019 us=872240 Current Parameter Settings:

Tue Mar 26 21:00:39 2019 us=872240 config = ‘server.ovpn’

Tue Mar 26 21:00:39 2019 us=872240 mode = 1

Tue Mar 26 21:00:39 2019 us=872240 show_ciphers = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 show_digests = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 show_engines = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 genkey = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 key_pass_file = ‘[UNDEF]’

Tue Mar 26 21:00:39 2019 us=872240 show_tls_ciphers = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 connect_retry_max = 0

Tue Mar 26 21:00:39 2019 us=872240 Connection profiles [0]:

Tue Mar 26 21:00:39 2019 us=872240 proto = udp

Tue Mar 26 21:00:39 2019 us=872240 local = ‘[UNDEF]’

Tue Mar 26 21:00:39 2019 us=872240 local_port = ‘443’

Tue Mar 26 21:00:39 2019 us=872240 remote = ‘[UNDEF]’

Tue Mar 26 21:00:39 2019 us=872240 remote_port = ‘443’

Tue Mar 26 21:00:39 2019 us=872240 remote_float = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 bind_defined = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 bind_local = ENABLED

Tue Mar 26 21:00:39 2019 us=872240 bind_ipv6_only = DISABLED

Tue Mar 26 21:00:39 2019 us=872240 NOTE: —mute triggered…

Tue Mar 26 21:00:39 2019 us=872240 277 variation(s) on previous 20 message(s) suppressed by —mute

Tue Mar 26 21:00:39 2019 us=872240 OpenVPN 2.4.5 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Mar 1 2018

Tue Mar 26 21:00:39 2019 us=872240 Windows version 6.1 (Windows 7) 64bit

Tue Mar 26 21:00:39 2019 us=872240 library versions: OpenSSL 1.1.0f 25 May 2017, LZO 2.10

Enter Management Password:

Tue Mar 26 21:00:39 2019 us=873240 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Tue Mar 26 21:00:39 2019 us=873240 Need hold release from management interface, waiting…

Tue Mar 26 21:00:40 2019 us=345267 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Tue Mar 26 21:00:40 2019 us=445273 MANAGEMENT: CMD ‘state on’

Tue Mar 26 21:00:40 2019 us=445273 MANAGEMENT: CMD ‘log all on’

Tue Mar 26 21:00:40 2019 us=487275 MANAGEMENT: CMD ‘echo all on’

Tue Mar 26 21:00:40 2019 us=488275 MANAGEMENT: CMD ‘bytecount 5’

Tue Mar 26 21:00:40 2019 us=489275 MANAGEMENT: CMD ‘hold off’

Tue Mar 26 21:00:40 2019 us=490276 MANAGEMENT: CMD ‘hold release’

Tue Mar 26 21:00:40 2019 us=493276 NOTE: your local LAN uses the extremely common subnet address 192.168.0.x or 192.168.1.x. Be aware that this might create routing conflicts if you connect to the VPN server from public locations such as internet cafes that use the same subnet.

Tue Mar 26 21:00:40 2019 us=497276 Diffie-Hellman initialized with 2048 bit key

Tue Mar 26 21:00:40 2019 us=498276 TLS-Auth MTU parms [ L:1622 D:1212 EF:38 EB:0 ET:0 EL:3 ]

Tue Mar 26 21:00:40 2019 us=499276 interactive service msg_channel=0

Tue Mar 26 21:00:40 2019 us=501276 ROUTE_GATEWAY 192.168.0.1/255.255.255.0 I=14 HWADDR=c8:60:00:73:32:c8

Tue Mar 26 21:00:40 2019 us=501276 open_tun

Tue Mar 26 21:00:40 2019 us=502276 MANAGEMENT: Client disconnected

Tue Mar 26 21:00:40 2019 us=502276 CreateFile failed on TAP device: \\.\Global\

Tue Mar 26 21:00:40 2019 us=502276 Exiting due to fatal error

Приветствую. Сервер запустился. Помогло решение с запуском адартера ТРА в ручную. Но на клиенте такое не катит. Поправил на клиенте конфу согласно предложенного варианта дописал remore-sert… и удалил dh dh… Ошибок при запуске клиента нет но адаптер показывает что кабель не подключен, ну и соответственно нет соединения. Куда копать?

Источник