- Использование удаленного рабочего стола

- Как организовать удаленный доступ и не пострадать от хакеров

- Безопасная публикация ресурсов

- Рабочие места пользователей – защищены?

- Аутентификация

- Эксплуатация

- Как настроить удаленный рабочий стол Windows. Подключение к удаленному рабочему столу

- Что такое удаленный рабочий стол

- Статический ip-адрес. Что нужно для удаленного доступа через rdp

- Настройка удаленного рабочего стола Windows

- Сетевые настройки, проброс портов

- Настройка подключения к удаленному рабочему столу

- Дополнительные настройки удаленного рабочего стола

- Удаление подключения к удаленному рабочему столу

Использование удаленного рабочего стола

Используйте удаленный рабочий стол на устройстве с Windows, Android или iOS, чтобы дистанционно подключиться к компьютеру с Windows 10.

Включите удаленные подключения на компьютере, к которому требуется подключиться.

Убедитесь, что у вас установлена Windows 10 Pro. Чтобы это проверить, перейдите на Пуск > Параметры > Система > О системеи найдите Выпуск. Сведения о том, как получить Windows 10 Pro, см. в статье Обновление Windows 10 Домашняя до Windows 10 Pro.

Когда все готово, выберите Пуск > Параметры > Система > Удаленный рабочий стол и включите параметр Включить удаленный рабочий стол.

Запомните имя компьютера в разделе Как подключиться к этому ПК. Оно понадобится позже.

Используйте удаленный рабочий стол для подключения к настроенному компьютеру.

На локальном компьютере под управлением Windows 10 В поле поиска на панели задач введите Подключение к удаленному рабочему столу и выберите Подключение к удаленному рабочему столу. В окне «Подключение к удаленному рабочему столу» введите имя компьютера, к которому необходимо подключиться (из шага 1), а затем нажмите кнопку Подключиться.

На устройстве с Windows, Android или iOS Откройте приложение «Удаленный рабочий стол» (можно скачать бесплатно в Microsoft Store, Google Play и Mac App Store) и добавьте имя компьютера, к которому вы хотите подключиться (см. шаг 1). Выберите имя удаленного компьютера, которое вы добавили, и дождитесь завершения подключения.

Источник

Как организовать удаленный доступ и не пострадать от хакеров

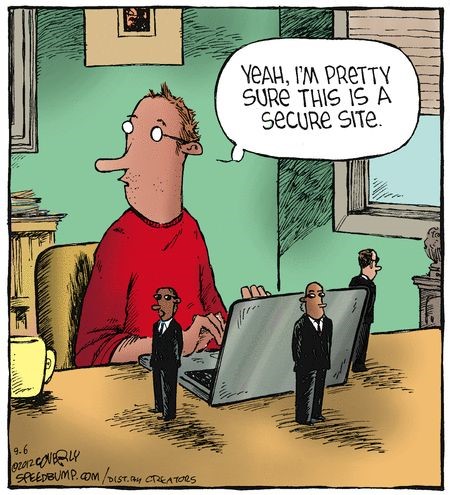

Когда руководство компании экстренно требует перевести всех сотрудников на удаленный доступ, вопросы безопасности зачастую отходят на второй план. Как результат – злоумышленники получают отличное поле для деятельности.

Безопасная публикация ресурсов

Публикуйте веб-ресурсы через Web Application Firewall (в простонародье – WAF). Для быстрого развертывания и базовой защиты достаточно будет использовать стандартные профили защиты по OWASP Top 10. В первое время придется много подкручивать гайки в части отлова false positive событий. Если прямо сейчас у вас нет WAF – не отчаивайтесь! Если у вас стоит на тестировании какая-то триальная версия WAF, попробуйте задействовать ее для решения этой задачи, либо установите open-source решение Nginx + ModSecurity.

Если воспользоваться WAF не удалось, то спешно (по возможности) переводите приклад на HTTPS, проверяйте все пароли (пользовательские, админские) для публикуемого приложения на соответствие установленной в компании парольной политике. Не забудьте проверить операционные системы и CMS на свежесть, а также присутствие всех необходимых патчей, словом – санитизируйте все участки будущего общедоступного сервиса. Разверните Kali Linux и воспользуйтесь встроенным набором утилит для сканирования уязвимостей, если времени на это нет – воспользуйтесь одним из публичных сканеров уязвимостей (Detectify, ImmuniWeb и др.).

Чего делать не надо? Не стоит выставлять на показ в Интернет ваш замечательный самописный приклад на HTTP, в котором могут быть тысячи уязвимостей. Не надо выставлять и доступ по SSH к серверу или сетевому оборудованию, если не хотите, чтобы на вас полился брутфорс, а также не нужно напрямую публиковать RDP до целевых станций (привет, esteemaudit). Если есть сомнения в конкретном приложении, до которого нужно обеспечить доступ, разместите его за VPN.

С публикацией ресурсов разобрались, перейдем к сервисам, доступ до которых опубликовать не удалось. Для этого нам понадобится организовать VPN.

Что следует учесть при организации VPN?

В первую очередь оцените, сможете ли вы быстро развернуть клиентское ПО VPN на рабочих местах, или лучше воспользоваться Clientless подходом. Есть ли у вас VPN-шлюз или межсетевой экран с возможностью организовать удаленный доступ?

Если, например, в вашей сети стоит межсетевой экран Fortinet или Check Point с любым бандлом (NGFW/NGTP/NGTX), поздравляю, поддержка функционала IPsec VPN идет «из коробки», и ничего дополнительного покупать и устанавливать вам не нужно. Останется только поставить клиенты на рабочие места и настроить межсетевой экран.

Если прямо сейчас у вас нет VPN-шлюза или межсетевого экрана, посмотрите в сторону open-source решений (OpenVPN, SoftEther VPN и т.п.), которые можно довольно быстро развернуть на любом сервере, благо, step-by-step гайдов в Интернете предостаточно.

Кроме того, желательно, чтобы ваш VPN-шлюз интегрировался с AD/RADIUS для централизованного управления учетными записями. Также не забудьте проверить парольную политику и настройте защиту от брутфорса.

Если вы решили идти по пути установки клиента удаленного доступа на рабочие места пользователей, нужно будет определиться, какой режим VPN использовать: Full Tunnel или Split Tunnel. Если доступ для отдельной группы пользователей предполагает работу с конфиденциальной или высококритичной информацией, то я бы порекомендовал использовать Full Tunnel режим. Таким образом весь трафик будет заруливаться в туннель, выход в Интернет для пользователей можно будет организовать через прокси, при желании трафик можно будет слушать еще и через DLP. В иных случаях можно ограничиться обычным Split Tunnel режимом, при котором трафик заруливается в туннель только до внутренних сетей компании.

После успешной аутентификации пользователей вам следует определиться с авторизацией: куда давать пользователям доступ, как и где это делать. Есть несколько вариантов.

- Прямой доступ. Пользователь получил IP-адрес из своего VPN-пула и может идти напрямую к необходимым ресурсам (читай – через межсетевой экран). Здесь следует отметить, что если у вас стоит простой L4 межсетевой экран, на котором уже были настроены политики доступа (и их много!), то быстро адаптировать их к новым пулам IP-адресов может не получиться. Даже если у вас стоит NGFW с политиками по пользователям или группам пользователей, лог-оны в AD не будут зафиксированы (если только у вас не стоит специальный клиент на каждом рабочем месте), и политики тоже не будут работать. В таком случае политики придется создавать непосредственно на VPN-шлюзе либо использовать RADIUS при аутентификации и интегрировать его с клиентом межсетевого экрана для трекинга лог-онов пользователей.

- Терминальный доступ. Если у вас есть NGFW с политиками по пользователям и терминальный сервер, то можно сделать так. При реализации терминального доступа (например, с помощью MS RDS) пользователь, получивший удаленный доступ, логинится на терминальный сервер. Поставьте на него специальный агент от производителя межсетевых экранов (например, FSSO TS). Этот агент будет сообщать межсетевому экрану IP-адрес залогинившегося пользователя, в результате чего написанные политики безопасности по пользователям или группам пользователей останутся без изменений, и не придется спешно менять политики на NGFW.

Рабочие места пользователей – защищены?

Перейдем к безопасности рабочих мест.

Оцените безопасность рабочих мест удаленных пользователей: вы даете им рабочие станции с установленным золотым образом со всеми необходимыми фичами безопасности (antivirus, host-based IPS/Sandbox и т.п.), или они сидят со своих домашних ноутбуков с неизвестно каким софтом? Если ответ на этот вопрос – домашние устройства, то лучше бы после предоставления удаленного доступа зарулить трафик на NGFW с IDS/IPS, а в идеале еще и на сетевую «песочницу».

Одним из хороших вариантов также будет публикация на VDI конкретного приложения для работы (браузера, почтового клиента и т.п.). Это позволит разрешить доступ только к конкретным используемым приложениям.

Если у вас в компании запрещено подключение съемных носителей, то в случае удаленного доступа об этом также не стоит забывать, ограничив такую возможность для свежевыданных корпоративных ноутбуков.

Как обычно, убедитесь, что отключены небезопасные протоколы и службы, нелишним будет включить шифрование диска (вдруг ваш пользователь пойдет поработать в коворкинг, и его корпоративный ноутбук украдут?), не забудьте отобрать права привилегированного доступа (если ноутбук корпоративный).

Аутентификация

Используйте централизованное управление учетными записями при удаленном доступе (AD/RADIUS), а также не забудьте продумать сценарии, при которых ваш Identity Store будет недоступен (например, создайте дополнительно локальные учетные записи).

Хорошей практикой будет использование клиентских сертификатов, самоподписные сертификаты можно выпустить и на Microsoft CA.

Предположим, что в связи с непредвиденными обстоятельствами у ваших удаленных пользователей все-таки увели учетные данные. Двухфакторная аутентификация поможет справиться и с этой напастью (OTP-пуши на мобильных устройствах, SMS). А вот двухфакторную аутентификацию через корпоративный email я бы не рекомендовал (зачастую для аутентификации при удаленном доступе используются такие же учетные записи, как и в электронной почте, и, стало быть, ваш второй фактор легко будет вытащить). Если нужно быстро организовать двухфакторную аутентификацию, можно посмотреть в сторону публичных сервисов – например, Google Authenticator.

Эксплуатация

Продумайте, как ваш ИТ-департамент будет эксплуатировать удаленные рабочие места и помогать пользователям в решении повседневных проблем. Явно потребуется удаленный доступ сотрудников техподдержки к удаленным рабочим местам пользователей.

Желательно, чтобы рабочие станции «разливались» из золотого образа, и вам не пришлось пытаться восстанавливать работоспособность домашних компьютеров сотрудников из-за того, что они поставили что-то не то, или, чего доброго, поймали какой-то ransomware. Лучше выдайте корпоративные ноутбуки с заранее известными мощностями и составом установленного ПО, чтобы не получить головную боль с домашними ПК сотрудников, ведь ими могут пользоваться дети, на них может дико тормозить система или может не быть необходимых средств защиты.

Нелишним будет напомнить пользователям перед переходом на удаленную работу существующие в компании политики безопасности: мало ли как захочется рядовому пользователю расслабиться в обеденный перерыв дома.

Источник

Как настроить удаленный рабочий стол Windows. Подключение к удаленному рабочему столу

Настройка удаленного рабочего стола Windows

Что такое удаленный рабочий стол

Использование удаленного рабочего стола (rdp) Windows может оказаться очень полезным и удобным решением вопроса удаленного доступа к компьютеру. Когда может быть полезен удаленный рабочий стол? Если вы хотите управлять компьютером удаленно (как из локальной сети, так и из любой точки планеты). Конечно, для этих целей можно использовать и сторонние программы удаленного доступа, такие как TeamViewer, Ammyy Admin, VNC Connect и другие. Но зачастую эти программы требуют подтверждения доступа на стороне удаленного компьютера, они не подходят для одновременного параллельного использования компьютера несколькими пользователя, и работают все-таки медленнее, чем удаленный рабочий стол. Поэтому такие программы больше подходят для удаленной помощи или обслуживания, но не для повседневной работы.

Может быть весьма удобно использовать удаленный рабочий стол для работы пользователей с определенными программами. Например, если нужно продемонстрировать находящемуся далеко пользователю работу какой-либо программы (предоставить возможность демо-доступа для тестирования). Или, к примеру, у вас в офисе есть только один мощный компьютер, на котором установлена требовательная программа. На остальных слабых компьютерах она тормозит, а доступ нужен всем. Тогда неплохим решением будет использование удаленного рабочего стола: все со своих «дохлых» компьютеров подключаются по rdp к мощному и пользуются программой на нем, при этом не мешая друг другу.

Статический ip-адрес. Что нужно для удаленного доступа через rdp

Одним из важных моментов, касающихся настройки и последующего использования удаленного рабочего стола является необходимость в статическом ip-адресе на удаленном компьютере. Если вы настраиваете удаленный рабочий стол, которым будут пользоваться только в пределах локальной сети, то проблем нет. Однако в основном удаленный рабочий стол используется как раз для доступа извне. Большинство провайдеров предоставляет абонентам динамические ip-адреса и для обычного использования интернета этого вполне достаточно. Статические («белые») ip-шники, как правило, предоставляют за дополнительную плату.

Итак, для доступа к удаленному рабочему столу вам нужен статический ip-адрес на том компьютере, к которому будем подключаться. Выясняем данный вопрос у провайдера. Конечно, если нет никакой возможности получить «белый» айпишник у интернет-компании, существуют и альтернативные способы его получения. Например, можно использовать программу LogMeIn Hamachi. Читайте также, как ее установить и развернуть локальную сеть через Интернет с помощью Hamachi.

Настройка удаленного рабочего стола Windows

Что ж, зачем нужен удаленный рабочий стол разобрались. Теперь займемся его настройкой. Рассмотренная здесь инструкция подойдет для ОС Windows 7, 8, 8.1, 10. Во всех перечисленных операционных системах настройка аналогичная, отличия незначительны и те лишь в том, как открыть некоторые окна.

Сначала нужно настроить компьютер, к которому будем подключаться.

Внимание! Ваша учетная запись должна обладать правами администратора.

1. Открываем Пуск – Панель управления .

В Windows 8.1 и 10 удобно открыть Панель управления , нажав правой кнопкой мыши на иконку Пуск и выбрав из списка Панель управления .

Далее выбираем Система и безопасность – Система . (Это окно можно также открыть по-другому: нажать Пуск , затем правой кнопкой мыши на Компьютер и выбрать Свойства ).

2. В левой колонке кликаем на Настройка удаленного доступа .

3. В разделе Удаленный рабочий стол выбираем:

— Разрешить подключаться только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети . Подходит для клиентов, у которых установлена версия 7.0 удаленного рабочего стола.

— Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее) . Подходит для подключения устаревших версий клиентов.

4. Нажимаем Применить .

5. По кнопке Выбрать пользователей открывается окно, в котором можно указать учетные записи на компьютере, которым будет разрешено удаленное подключение. (Эта процедура также называется добавлением пользователя в группу Пользователи удаленного рабочего стола )

Пользователи с правами администратора имеют доступ к удаленному рабочему по умолчанию. Однако, кроме того, чтобы действительно подключиться любая учетная запись должна быть защищена паролем, даже учетная запись администратора.

6. Добавим в группу Пользователи удаленного рабочего стола нового пользователя с обычными правами (не администратора). Для этого нажмем кнопку Добавить

В поле Введите имена выбираемых объектов введем имя нашего пользователя. У меня это Dostup1 . Нажмем Проверить имена .

Если все правильно, то к имени пользователя добавиться имя компьютера. Нажимаем ОК .

Если не помним точно имя пользователя или не хотим вводить вручную, нажмем Дополнительно .

В открывшемся окне нажимаем кнопку Поиск .

В поле Результаты поиска появятся все пользователи компьютера и локальные группы. Выбираем нужного пользователя и нажимаем ОК .

Когда выбрали всех нужных пользователей в окне Выбор: Пользователи нажимаем ОК .

Теперь в группу Пользователи удаленного рабочего стола будет добавлен пользователь с обычной учетной записью Dostup1 . Для применения изменений нажимаем ОК .

7. Если вы используете сторонний брандмауер (файервол), то потребуется дополнительно его настроить, а именно открыть порт TCP 3389. Если у вас работает только встроенный брандмауер Windows, то ничего делать не надо, он будет настроен автоматически, как только мы разрешили использование удаленного рабочего стола на компьютере.

На этом основная настройка удаленного компьютера завершена.

Сетевые настройки, проброс портов

Как уже говорилось выше, для доступа к удаленному рабочему столу нужен статический ip-адрес.

Если у вас нет никаких маршрутизаторов и интернет-кабель идет напрямую к компьютеру, то пропускаем этот раздел, переходим к следующему. Если пользуетесь роутером, то необходимо выполнить дополнительные настройки в нем.

Если вы планируете использовать удаленный рабочий стол только в локальной сети, то достаточно будет только закрепить локальный ip за нужным компьютером (выполнить первую часть инструкции, без проброса портов). Если вам нужен доступ извне, тогда необходимо еще сделать проброс портов. Чтобы открыть доступ к удаленному рабочему столу нужно пробросить порт TCP 3389.

Настройка подключения к удаленному рабочему столу

Переходим непосредственно к подключению к удаленному рабочему столу, то есть настройкам на стороне клиента.

1. Запустим Подключение к удаленному рабочему столу .

Сделать это в Windows 7 можно через меню Пуск – Все программы – Стандартные – Подключение к удаленному рабочему столу .

В Windows 8 удобно запустить через поиск. Нажимаем Пуск , кликаем на значок лупы в правом верхнем углу и в поле поиска начинаем вводить слово «удаленный». Из предложенных вариантов поиска выбираем Подключение к удаленному рабочему столу .

В Windows 10: Пуск – Все приложения – Стандартные Windows – Подключение к удаленному рабочему столу .

2. Прежде всего, проверим, какая версия протокола установлена. Для этого кликнем по пиктограмме в верхнем левом углу и выберем пункт О программе .

Проверяем версию протокола рабочего стола. Если 7.0 или выше, то все в порядке, можно подключаться.

Если версия протокола ниже (такое возможно на устаревших версиях Windows), то необходимо либо его обновить, либо в настройках удаленного компьютера понизить уровень безопасности (т.е. выбрать Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее) ).

Скачать обновления Удаленного рабочего стола для устаревших операционных систем можно по ссылкам ниже:

3. Указываем параметры соединения:

В поле Компьютер прописываем ip-адрес удаленного компьютера, к которому собираемся подключаться. (Локальный – если подключаемся в рамках локальной и реальный (тот, который дал интернет-провайдер), если удаленный компьютер находится за пределами локальной сети). У меня первый вариант.

Примечание. Узнать, какой у вас внешний статический ip-адрес можно, например, через сервис Яндекс.Интернетометр.

4. Нажимаем Подключить .

Будет предложено ввести учетные данные. Вводим логин и пароль любого пользователя на удаленном компьютере, у которого есть права на использование удаленного рабочего стола. В моем примере это Admin или Dostup1 . Напоминаю, что учетные записи обязательно должны быть запаролены.

Вводим логин и пароль, ставим галочку напротив Запомнить учетные данные , чтобы не вводить их при следующих подключениях. Разумеется, запоминать учетные данные можно только если вы работаете с личного компьютера, к которому не имеют доступ посторонние лица.

Выскочит предупреждение. Ставим галочку Больше не выводить запрос о подключениях к этому компьютеру и нажимаем Да .

Если все сделано правильно, то вы увидите перед собой удаленный рабочий стол.

Примечание. Напоминаю, что одновременно нельзя подключаться через удаленный рабочий с нескольких компьютеров под одним пользователем. То есть, если планируется, что с удаленным компьютером будет работать одновременно несколько человек, то для каждого потребуется завести отдельного пользователя и предоставить права на пользование удаленным рабочим столом. Делается это на удаленном компьютере, как было рассмотрено в начале статьи.

Дополнительные настройки удаленного рабочего стола

Теперь несколько слов о дополнительных настройках подключения к удаленному столу.

Чтобы открыть меню настроек нажимаем на Параметры .

Вкладка Общие

Здесь можно изменить параметры подключения. Нажав на ссылку изменить можно редактировать имя пользователя и пароль подключения.

Уже настроенные параметры подключения можно сохранить. Нажимаем на кнопку Сохранить как и выбираем место, например, Рабочий стол . Теперь на Рабочем столе появится ярлык, сразу запускающий подключение к удаленному рабочему столу без необходимости указания параметров. Это очень удобно, особенно если вы периодически работаете с несколькими удаленными компьютерами или если не настраиваете не для себя и не хотите путать пользователей.

Вкладка Экран

На вкладке Экран можно указать размер удаленного рабочего стола (будет он занимать весь экран вашего монитора или выводиться в небольшом отдельном окне).

Также можно выбрать глубину цвета. При медленной скорости интернет-соединения рекомендуется выбирать меньшую глубину.

Вкладка Локальные ресурсы

Здесь настраиваются параметры звука (воспроизводить его на удаленном компьютере или на клиентском и т.д.), порядок использования комбинаций горячих клавиш Windows (таких как Ctrl+Alt+Del, Ctrl+C и т.д.) при работе с удаленным рабочим столом.

Один из самых полезных разделов здесь – это Локальные устройства и ресурсы . Поставив галочку Принтер , вы получаете возможность распечатывать документы с удаленного рабочего стола на вашем локальном принтере. Галочка Буфер обмена активирует единый буфер обмена между удаленным рабочим столом и вашим компьютером. То есть, вы можете использовать обычные операции копирования и вставки чтобы перенести файлы, папки и т.д. с удаленного компьютера на ваш и наоборот.

Нажав на кнопку Подробнее , вы попадете в меню настроек, где можно подключить к удаленному рабочему столу дополнительные устройства вашего компьютера.

Например, вы хотите при работе за удаленным компьютером иметь доступ к вашему диску D . Тогда нажимаем на плюсик напротив Устройства для раскрытия списка и отмечаем галочкой диск D . Нажимаем ОК .

Теперь при подключении к удаленному рабочему столу, вы будете видеть и обращаться к вашему диску D через Проводник так, как если бы он физически был подключен к удаленному компьютеру.

Вкладка Дополнительно

Здесь можно выбрать скорость соединения для достижения максимальной производительности, а также задать отображение фонового рисунка рабочего стола, визуальные эффекты и т.д.

Удаление подключения к удаленному рабочему столу

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Когда это нужно? Например, раньше к вашему компьютеру был организован удаленный доступ, а теперь необходимость в этом пропала или даже вам требуется запретить подключение к удаленному рабочему столу вашего компьютера посторонними. Сделать это очень просто.

1. Открываем Панель управления – Система и безопасность – Система , как делали это в начале статьи.

2. В левой колонке кликаем на Настройка удаленного доступа .

3. В разделе Удаленный рабочий стол выбираем:

— Не разрешать подключения к этому компьютеру

Готово. Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

Оцените статью. Вам не сложно, а автору приятно

Информация была полезной? Поделитесь ссылкой в соцсетях! Спасибо!

Новости по теме:

- Google Chrome будет блокировать сайты с вредоносной и мошеннической рекламой

08.11.2018 - Microsoft разрешит пользователям Windows 10 удалять встроенные приложения

24.10.2018 - ФАС оштрафовал сотовых операторов России

22.09.2018 - Google закроет игровое приложение YouTube Gaming

20.09.2018 - CCleaner обновляется автоматически вопреки желанию пользователя

19.09.2018

Источник