- Что такое прокси-сервер и как его настроить на Windows, Android, iOS, MacOS, Linux и в браузере

- Windows 10

- Windows 7

- MAC OS

- Linux

- Android

- iOS (iPhone и iPad)

- В браузере

- Настройка параметров прокси-сервера устройства и соединения с Интернетом

- Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра

- Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

- Настройка прокси-сервера вручную с помощью команды netsh

- Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере

- Microsoft Monitoring Agent (MMA) — требования прокси и брандмауэра для более старых версий Windows или Windows Server

- Подтверждение Microsoft Monitoring Agent (MMA) ТРЕБОВАНИЯ URL-адреса службы

- Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек

Что такое прокси-сервер и как его настроить на Windows, Android, iOS, MacOS, Linux и в браузере

Всем привет! Сегодня я расскажу вам – как произвести установку и настройку прокси-сервера на всех известных устройствах: Windows, iOS, MacOS, Android и Linux. Прежде чем мы приступим, давайте я кратенько расскажу – а что же такое прокси?

Прокси – это некий посредник в сети, которого использует клиент для того, чтобы подключаться к глобальной сети интернет. То есть вы будете не напрямую подключаться к интернету, а через удаленный сервер, который также находится в глобальной сети. При этом ваш IP адрес будет изменен на другой.

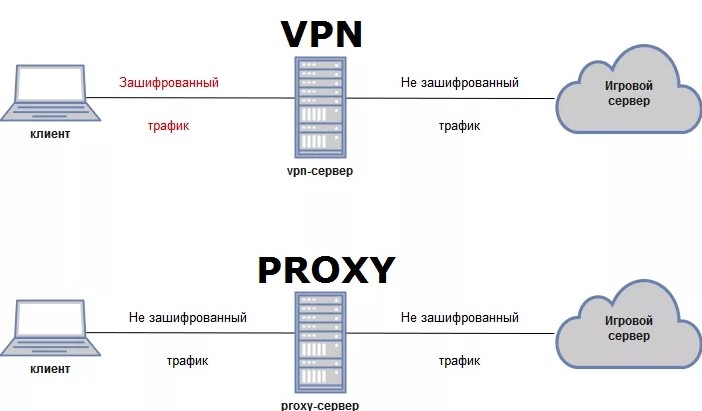

Многие спросят: а чем же прокси отличается от VPN? В VPN при подключении к выделенному серверу весь трафик зашифрован, и поэтому если его перехватят злоумышленники, спец службы или ваш провайдер, то его нельзя будет расшифровать. Итог такой:

- Proxy – у вас меняется IP адрес, но трафик не шифруется.

- VPN – меняется IP и весь трафик зашифрован.

Так что прежде чем приступать к настройке, подумайте, что именно вам нужно: VPN или Proxy. По настройке и использованию бесплатного VPN у нас есть отдельная статья и подробные инструкции для каждого из устройств.

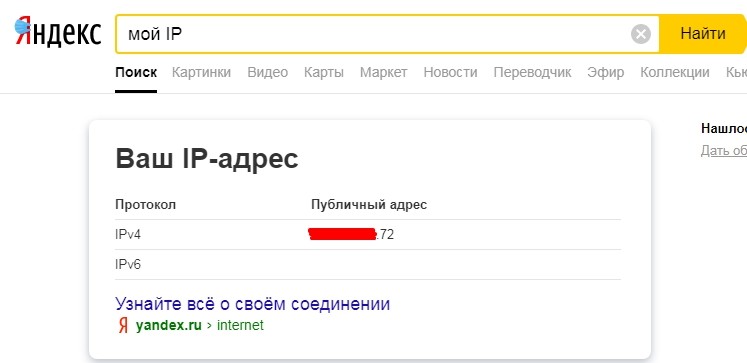

Также вам нужно найти настройки прокси, коих достаточно много в интернете – просто вбиваем в поисковик фразу «Бесплатные прокси» и находим настройки для подключения. Ещё один момент – перед настройкой узнайте свой внешний IP адрес, если он изменится после конфигурации, то вы все сделали правильно. Для этого достаточно в «Яндексе ввести» фразу: «Мой IP».

ПОМОЩЬ СПЕЦИАЛИСТА! Если у вас будут какие-то вопросы, дополнения или вы нашли ошибку, то пишите об этом в комментариях.

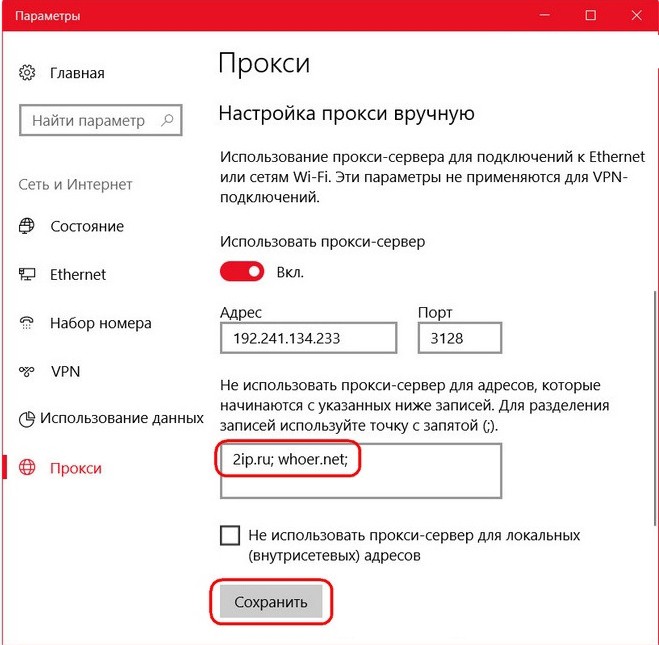

Windows 10

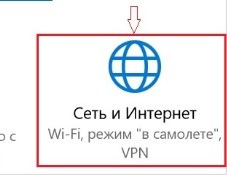

- Чтобы использовать прокси сервер для локальных подключений, нажимаем по кнопке «Пуск» и переходим в «Параметры».

- Переходим на вкладку «Прокси» – включаем параметр, вводим адрес и порт. Также можно ввести адреса, для которых proxy работать не будет.

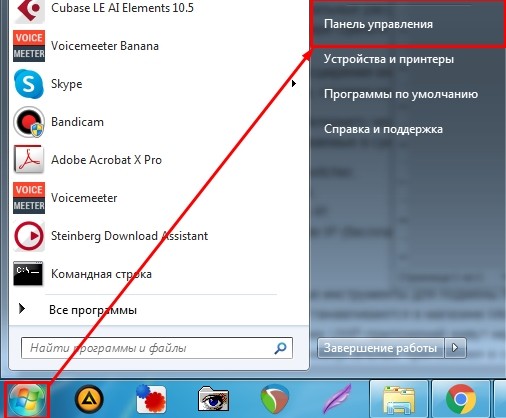

Windows 7

Кстати, таким же образом можно включить и настроить прокси сервер для локальной сети на Windows 10.

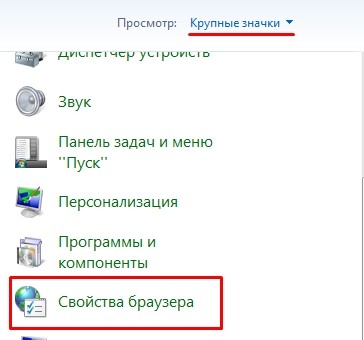

- Найдите раздел «Свойства браузера». Если вы не можете его обнаружить, то установите «Просмотр» в режим «Крупные значки».

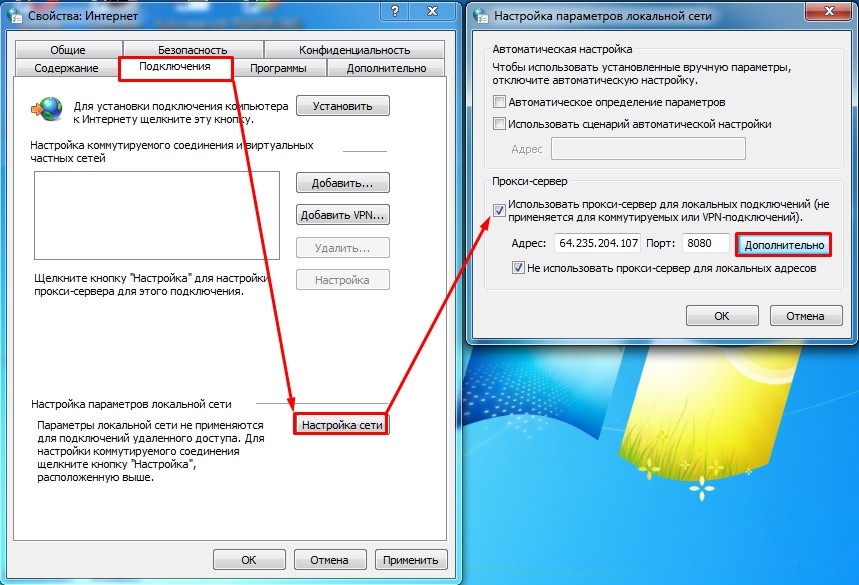

- Перейдите на вкладку «Подключения» и нажмите по кнопке «Настройки сети». Далее выделите галочку «Использовать прокси-сервер для локальных подключений…» и введите адрес сервера и порт подключения. Если же вам нужно вручную настроить для каждого протокола подключение, то нажмите «Дополнительно».

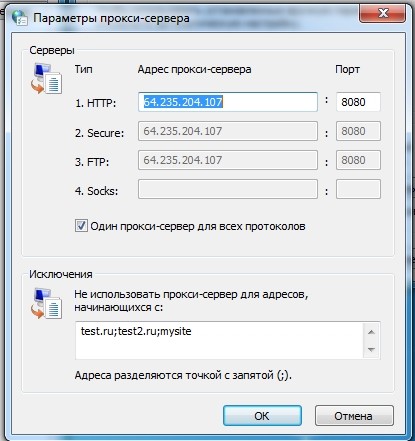

- Тут можно настроить для каждого типа свой сервер и порт. По умолчанию за все подключения будет отвечать только один уже настроенный ранее IP сервера. Также тут можно убрать Web-адреса, к которым будет применяться прокси – они добавляются через точку с запятой (;).

MAC OS

- Нажмите по яблоку в левом верхнем углу экрана и выберите «Системные настройки» и перейдите в раздел «Сеть».

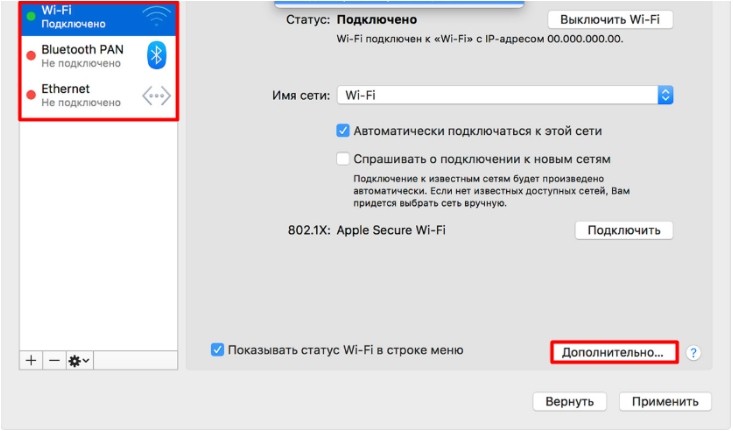

- Выберите подключение, которое у вас использует интернет и перейдите в данный пункт. Далее нужно нажать на кнопку «Дополнительно».

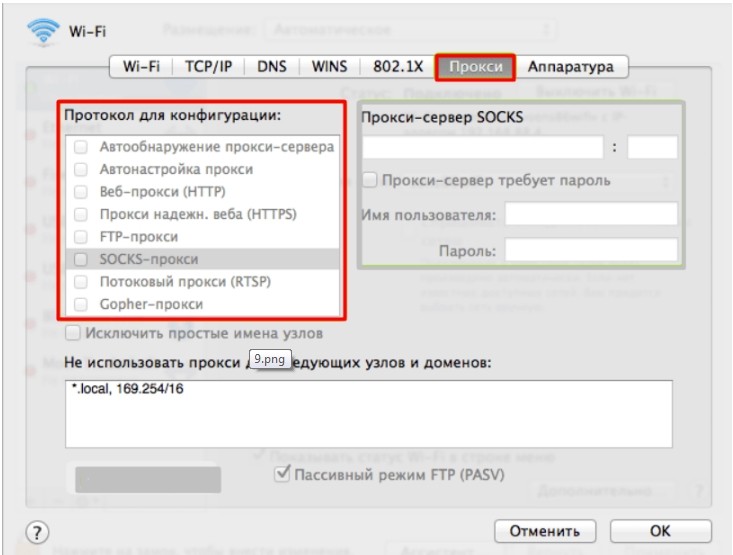

- Сначала слева выбираем «Протокол для конфигурации», а потом правее вводим данные для авторизации. Можно также выбрать «Автонастройку прокси» и загрузить специальный файл.

Linux

Открываем терминал и вводим команды:

$ export ftp_proxy=http://proxy:port/

$ export http_proxy=http://proxy:port/

$ export https_proxy=https://proxy:port/

Здесь я показал пример подключения отдельных прокси для разных протоколов. Вместо «proxy» вводим IP адрес сервера, а через двоеточие (:) порт. Если же ваш прокси использует аутентификацию с логином и паролем, то вводим такие команды:

$ export http_proxy=http://login:password@proxy:port/

$ export https_proxy=https://login:password@proxy:port/

$ export ftp_proxy=http://login:password@proxy:port/

ПРИМЕЧАНИЕ! Если в пароле используются специальные символы, то их нужно заменить по таблице ASCII.

Чтобы отключиться от сервера, нужно ввести команды:

$ unset http_proxy

$ unset https _proxy

$ unset ftp_proxy

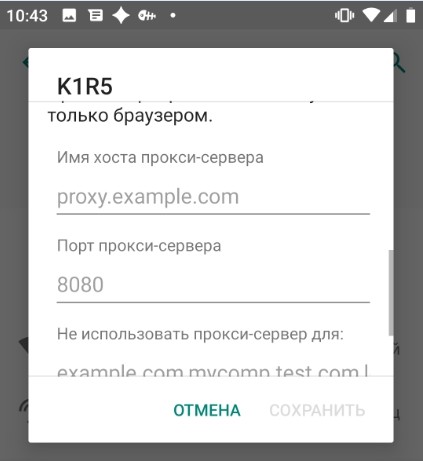

Android

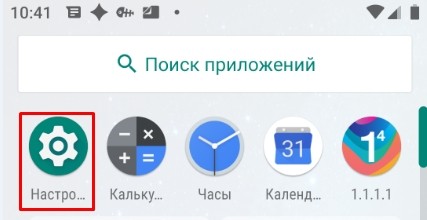

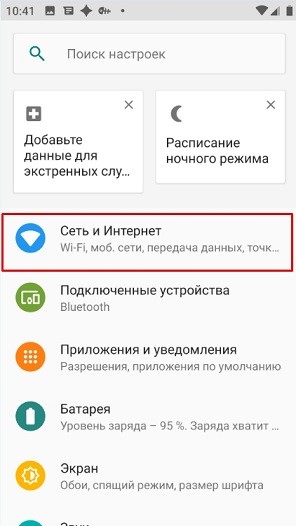

- Ищем раздел «Сеть и Интернет».

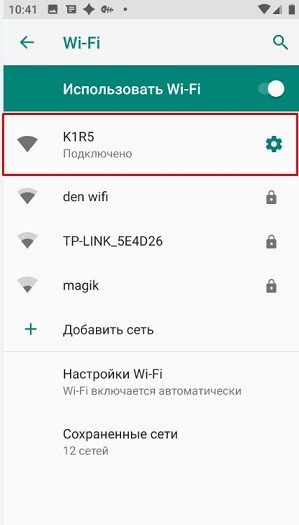

- В разделе «Wi-Fi» нажимаем по вашей беспроводной сети, к которой вы подключены.

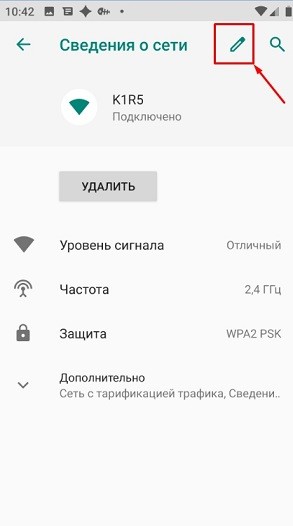

- Для изменения параметров нажмите на карандаш. В некоторых прошивках данный пункт находится в разделе «Дополнительно».

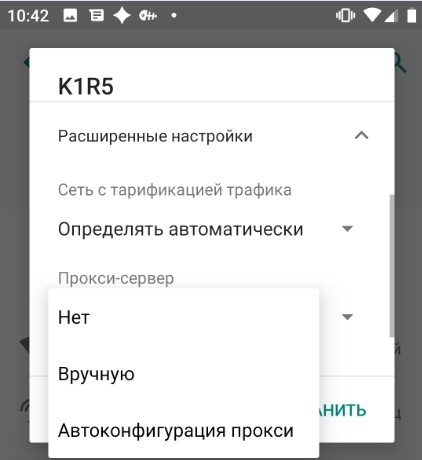

- Открываем «Расширенные настройки» и находим «Прокси-сервер» – нажимаем по нему и выбираем тип авторизации «Вручную».

- Вводим адрес сервера и порт.

Как вы поняли данные настройки подходят только для WiFi подключения. Если же вы хотите подключить прокси для мобильного интернета, то можно использовать сторонние программы или браузеры, в настройках которых также можно сконфигурировать Proxy-соединение. Но я все же вам рекомендую использовать именно VPN, о котором я говорил в самом начале.

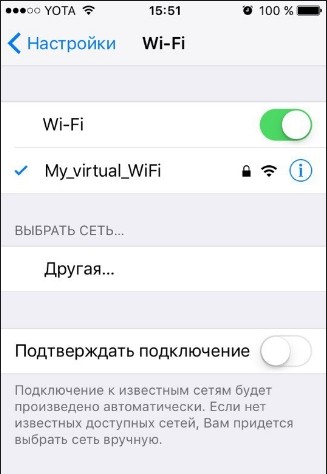

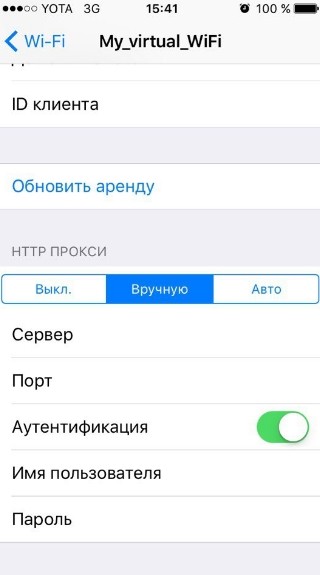

iOS (iPhone и iPad)

- В настройках переходим в раздел «Wi-Fi» и нажимаем по буковке «i» напротив вашего беспроводного подключения.

- «HTTP прокси» – «Настройка прокси» – вводим адрес сервера, порт, а также логин и пароль для аутентификации, если сервер использует эти данные.

- В конце сохраняем параметры.

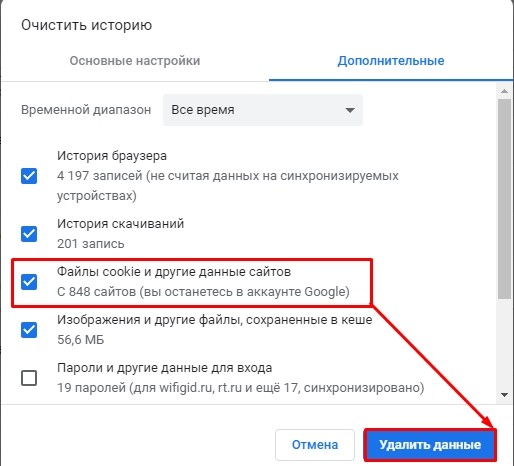

В браузере

Прежде чем начать настройку вам нужно очистить файлы Cookie, которые обычно отправляются на сервера сайтов, и они могут быть использованы для авторизации. Просто за счет «куки» файлов конечный сервер сможет определить ваш старый IP адрес.

Нажмите одновременно на клавиши Ctrl + Shift + Del . Выделите галочкой «Cookie» и очистите данные с кэша браузера.

FireFox

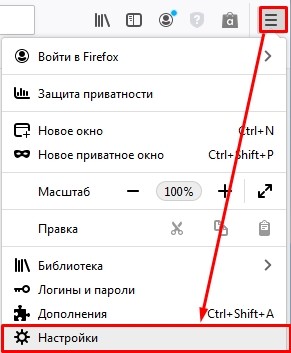

- Нажмите на меню и перейдите в «Настройки».

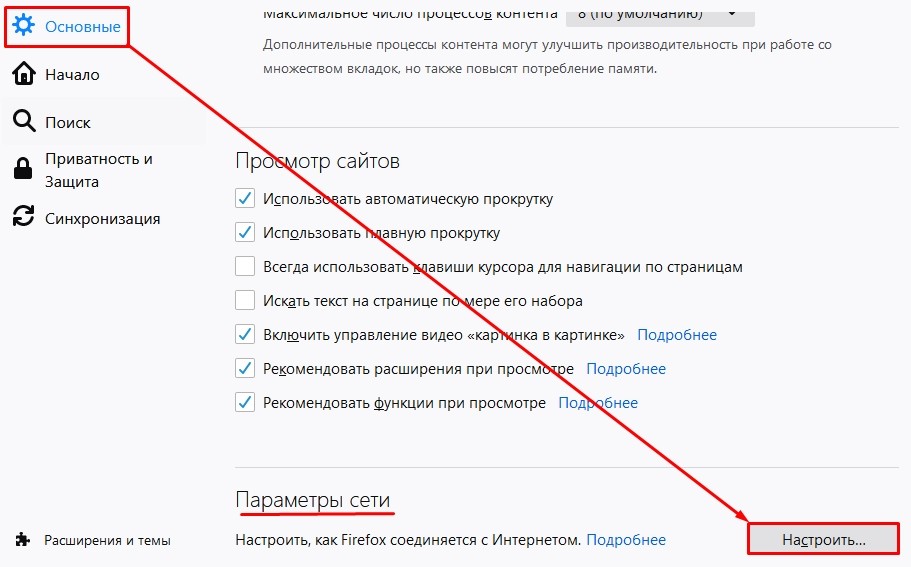

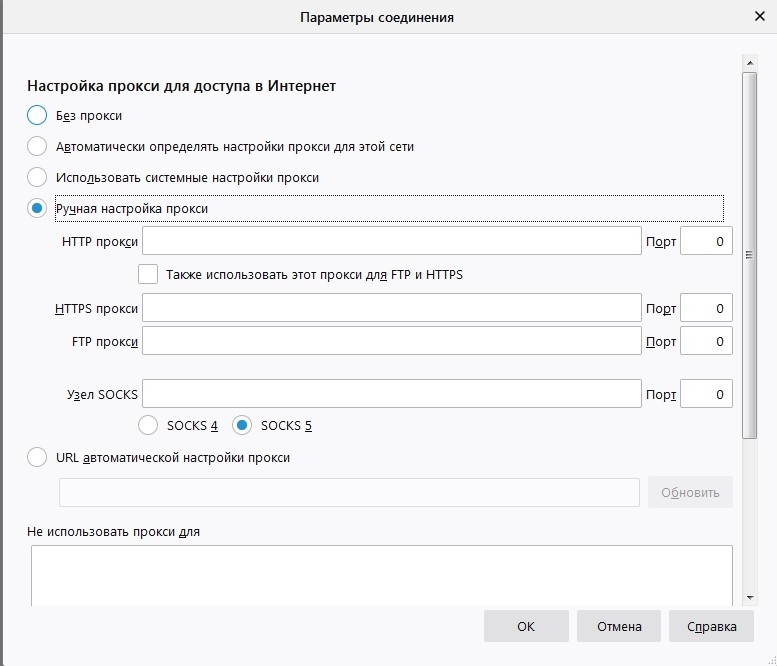

- «Основные» – находим раздел «Параметры сети» и нажимаем «Настроить».

- Выделяем галочку для ручной настройки и вводим данные для подключения. Для автоматической настройки используйте URL-адрес.

Google Chrome, FireFox, Opera

Все настройки делают в операционной системе – смотрите главы: Windows 7 и 10 выше. Напомню, что у Оперы есть свой отдельный выделенный бесплатный VPN – для активации нажмите на значок «VPN» левее адресной строки и включите функцию. Вы также можете изменять расположение сервера ниже.

Источник

Настройка параметров прокси-сервера устройства и соединения с Интернетом

Область применения:

Датчик Defender для конечной точки требует от Корпорации Майкрософт Windows HTTP (WinHTTP) для отчета о данных датчиков и связи со службой Defender для конечных точек.

Встроенный датчик Defender for Endpoint работает в системном контексте с помощью учетной записи LocalSystem. Датчик использует службы http Windows Microsoft (WinHTTP), чтобы включить связь с облачной службой Defender для конечной точки.

Для организаций, которые используют прокси-связи в качестве шлюза в Интернет, можно использовать защиту сети для расследования событий подключения, которые происходят за прокси вперед.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера Windows Интернета (WinINet) и может открыть прокси-сервер только с помощью следующих методов обнаружения:

Методы автоматического обнаружения:

Протокол автоматического обнаружения веб-прокси (WPAD)

Если вы используете прозрачный прокси или WPAD в сетевой топологии, вам не нужны специальные параметры конфигурации. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере.

Конфигурация статического прокси вручную:

Конфигурация на основе реестра

WinHTTP, настроенная с помощью команды netsh: подходит только для настольных компьютеров в стабильной топологии (например: рабочий стол в корпоративной сети за одним прокси-сервером)

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра

Настройка статического прокси-сервера на основе реестра для датчика обнаружения и ответа (EDR) defender для отчета о диагностических данных и связи с службами Defender для конечных точек, если компьютеру не разрешено подключение к Интернету.

При использовании этого параметра в Windows 10 или Windows 11 или Windows Server 2019 или Windows Server 2022 рекомендуется создать следующее (или более позднее) и совокупное обновление:

Эти обновления улучшают подключение и надежность канала CnC (Command and Control).

Статический прокси также настраивается с помощью групповой политики (GP). Групповые политики можно найти в следующих статьях:

Административные шаблоны > Windows компоненты > сбор данных и сборки предварительного просмотра > Настройка использования прокси-сервера для подключенного пользователя и службы телеметрии .

Установите его для включения и выберите отключение использования прокси-сервера с проверкой подлинности.

Административные шаблоны > Windows компоненты > сбора и предварительного просмотра > настраивают подключенные пользовательские интерфейсы и телеметрию:

| Групповая политика | Раздел реестра | Запись реестра | Значение |

|---|---|---|---|

| Настройка использования прокси-сервера с проверкой подлинности для подключенного пользователя и службы телеметрии | HKLM\Software\Policies\Microsoft\Windows\DataCollection | DisableEnterpriseAuthProxy | 1 (REG_DWORD) |

| Настройка подключенных пользовательских интерфейсов и телеметрии | HKLM\Software\Policies\Microsoft\Windows\DataCollection | TelemetryProxyServer | http://servername or ip:port Например: http://10.0.0.6:8080 (REG_SZ) |

Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

антивирусная программа в Microsoft Defender облачной защиты обеспечивает почти мгновенную автоматизированную защиту от новых и возникающих угроз. Обратите внимание, что подключение требуется для настраиваемой индикаторов, когда антивирус Defender является активным решением для борьбы с вирусами; и для EDR в режиме блокировки даже при использовании решения, не в microsoft, в качестве основного решения противомалярийных программ.

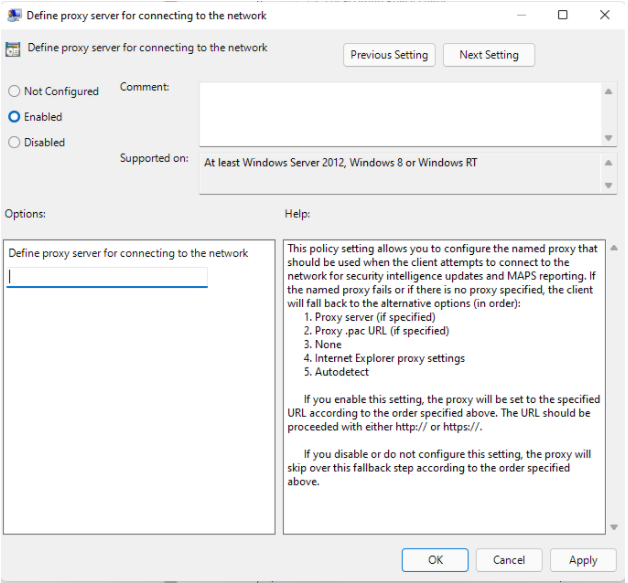

Настройка статического прокси-сервера с помощью групповой политики, найденной здесь:

Административные шаблоны > Windows компоненты > антивирусная программа в Microsoft Defender > прокси-сервер для подключения к сети.

Установите его для включения и определите прокси-сервер. Обратите внимание, что URL-адрес должен иметь http:// или https://. Поддерживаемые версии для https:// см. в антивирусная программа в Microsoft Defender обновлениях.

В ключе реестра политика задает значение реестра HKLM\Software\Policies\Microsoft\Windows Defender ProxyServer как REG_SZ.

Значение реестра принимает ProxyServer следующий формат строки:

В целях устойчивости и в режиме реального времени облачной защиты антивирусная программа в Microsoft Defender кэшет последнего известного рабочего прокси-сервера. Убедитесь, что решение прокси не выполняет проверку SSL, так как это позволит разорвать безопасное облачное подключение.

антивирусная программа в Microsoft Defender не будет использовать статический прокси-сервер для подключения к Windows обновления или Обновления Майкрософт для скачивания обновлений. Вместо этого он будет использовать прокси всей системы, если настроен для использования Windows Update, или настроенный внутренний источник обновления в соответствии с настроенным порядком отката.

При необходимости можно использовать административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определение прокси-автоконфигурации (.pac) для подключения к сети, если необходимо настроить расширенные конфигурации с несколькими прокси-серверами, Используйте административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определите адреса для обхода прокси-сервера, чтобы предотвратить антивирусная программа в Microsoft Defender использование прокси-сервера для этих назначений.

Вы также можете использовать PowerShell с помощью Set-MpPreference cmdlet для настройки этих параметров:

Настройка прокси-сервера вручную с помощью команды netsh

Используйте команду netsh для настройки статического прокси на уровне системы.

- Это повлияет на все приложения, в том числе службы Windows, которые используют WinHTTP с прокси по умолчанию.

- Ноутбуки, которые меняют топологию (например, из офиса в дом), будут неисправными с сеткой. Используйте настройку статических прокси-серверов на основе реестра.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

Пример: netsh winhttp set proxy 10.0.0.6:8080

Чтобы сбросить прокси winhttp, введите следующую команду и нажмите клавишу ВВОД:

Включить доступ к URL-адресам службы «Защитник Майкрософт для конечных точек» на прокси-сервере

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов.

В следующей загружаемой таблице перечислены службы и связанные с ними URL-адреса, к которые должна подключаться ваша сеть. Убедитесь, что нет брандмауэра или правил фильтрации сети, которые бы отказывали в доступе к этим URL-адресам, или вам может потребоваться создать правило разрешить специально для них.

| Таблица списка доменов | Описание | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Таблица определенных DNS-записей для расположения служб, географических местоположений и ОС. Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в приведенной выше таблице, из сканирования HTTPS. В брандмауэре откройте все URL-адреса, в которых столбец географии — WW. Для строк, в которых столбец географии не WW, откройте URL-адреса для определенного расположения данных. Чтобы проверить параметр расположения данных, см. в этой записи Проверка расположения хранилища данных и обновление параметров хранения данных для Microsoft Defender для конечной точки. settings-win.data.microsoft.com требуется только при Windows устройствах с версией 1803 или более ранней версии. URL-адреса, которые включают в них v20, необходимы только Windows устройств с версией 1803 или более поздней версии. Например, необходимо для устройства Windows версии 1803 или более поздней версии и на борту в регионе us-v20.events.data.microsoft.com данных служба хранилища США. Если вы используете антивирусная программа в Microsoft Defender среды, см. в рубке Настройка сетевых подключений к облачной антивирусная программа в Microsoft Defender службе. Если прокси-сервер или брандмауэр блокирует анонимный трафик, так как датчик Defender для конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в указанных ранее URL-адресах. Microsoft Monitoring Agent (MMA) — требования прокси и брандмауэра для более старых версий Windows или Windows ServerВ приведенной ниже информации перечисляются сведения о конфигурации прокси и брандмауэра, необходимые для связи с агентом Log Analytics (часто именуемой Microsoft Monitoring Agent) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8.1 и Windows Server 2008 R2*

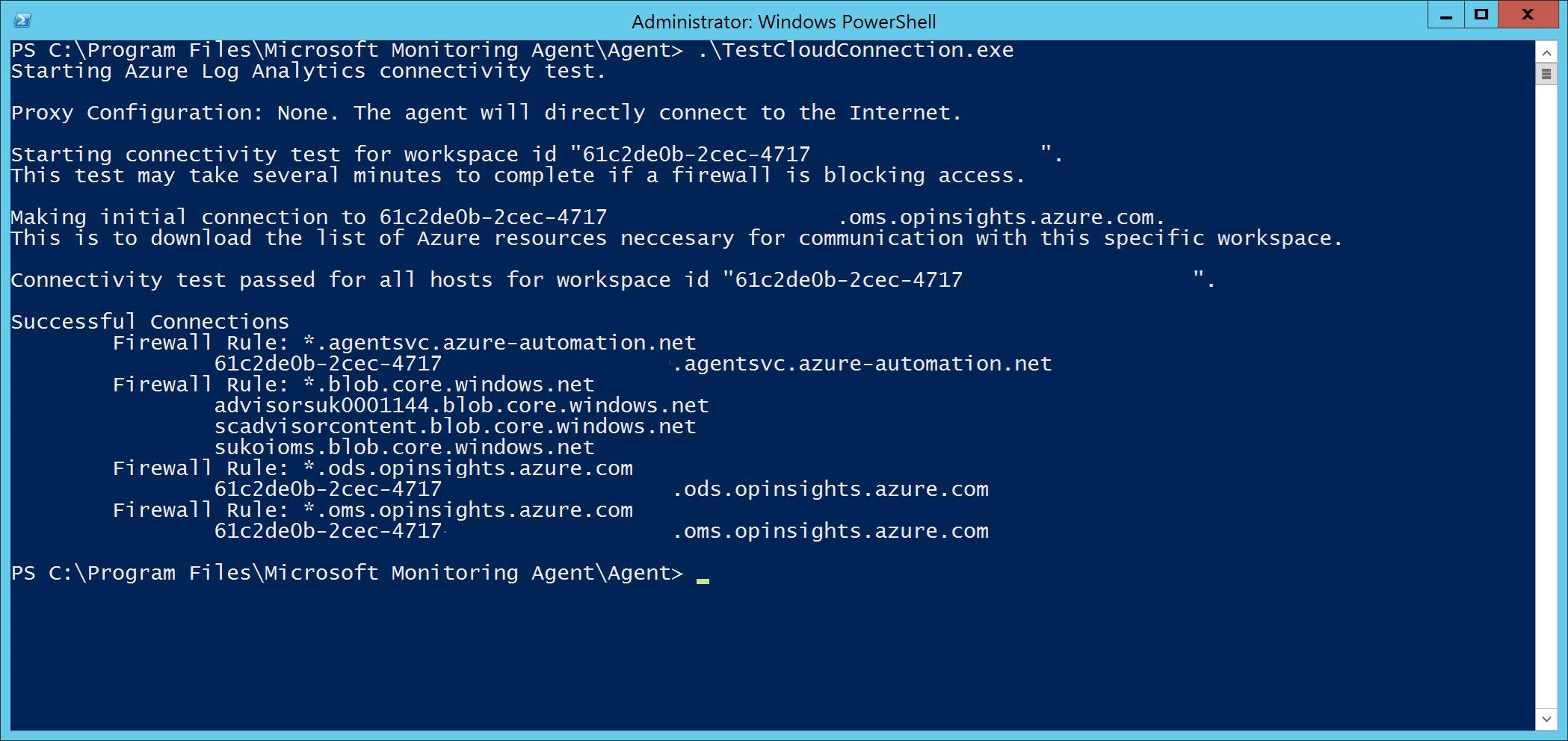

*Эти требования к подключению также применяются к предыдущей microsoft Defender для конечной точки для Windows Server 2016 и Windows Server 2012 R2, которые требуют ммА. Инструкции по работе с этими операционными системами с новым унифицированным решением находятся на Windows серверах или для перехода на новое неозначаемое решение в сценариях миграции Сервера в Microsoft Defender для конечнойточки . В качестве облачного решения диапазон IP может изменяться. Рекомендуется перейти к параметру разрешения DNS. Подтверждение Microsoft Monitoring Agent (MMA) ТРЕБОВАНИЯ URL-адреса службыСм. следующие рекомендации по устранению требования под диктовки (*) для конкретной среды при использовании Microsoft Monitoring Agent (MMA) для предыдущих версий Windows. На борту предыдущей операционной системы с Microsoft Monitoring Agent (MMA) в Defender для конечной точки (дополнительные сведения см. в предыдущих версиях Windows Defender для конечной точки и на Windows серверах. Убедитесь, что машина успешно сообщается на Microsoft 365 Defender портале. Запустите TestCloudConnection.exe из «C:\Program Files\Microsoft Monitoring Agent\Agent», чтобы проверить подключение и увидеть необходимые URL-адреса для конкретного рабочего пространства. Проверьте список URL-адресов Microsoft Defender для конечных точек для полного списка требований к вашему региону (см. таблицу URL-адресов службы). Конечные точки URL * * ods.opinsights.azure.com, * * .oms.opinsights.azure.com и .agentsvc.azure-automation.net URL-адресов. ID Рабочей области имеет особый характер для среды и рабочего пространства и может быть найден в разделе Onboarding клиента в Microsoft 365 Defender портале. Конечную blob.core.windows.net URL-адрес можно заменить URL-адресами, показанными в разделе «Правило брандмауэра: * * .blob.core.windows.net» результатов тестирования. В случае висячего использования через Azure Defender может использоваться несколько пространств работы. Вам потребуется выполнить процедуру TestCloudConnection.exe на бортовом компьютере из каждого рабочего пространства (чтобы определить, есть ли какие-либо изменения url-адресов *.blob.core.windows.net между рабочей областью). Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точекУбедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек. Скачайте средство клиентского анализатора Microsoft Defender для конечных точек на компьютер, на котором работает датчик Defender для конечной точки. Извлечение содержимого MDEClientAnalyzer.zip на устройстве. Откройте командную строку с повышенными правами:

Введите следующую команду и нажмите клавишу ВВОД: Замените HardDrivePath путем, на который был загружен инструмент MDEClientAnalyzer, например: ИзвлечениеMDEClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath. Откройте MDEClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по конфигурации прокси, чтобы включить обнаружение сервера и доступ к URL-адресам службы. Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. Затем он печатает результаты в MDEClientAnalyzerResult.txt для каждого URL-адреса, который потенциально может использоваться для связи со службами Defender для конечных точек. Пример: Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения. Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). Затем можно использовать URL-адреса в таблице, показанной в Таблице Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере. Url-адреса, которые вы будете использовать, будут зависеть от региона, выбранного во время процедуры бортовой работы. Проверки облачного подключения средства анализатора подключения к интернету не совместимы с созданием блок-процессов правила уменьшения поверхности атаки, возникающими из команд PSExec и WMI. Необходимо временно отключить это правило, чтобы запустить средство подключения. Кроме того, при запуске анализатора можно временно добавить исключения asR. При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу. Источник |