- Windows 10: Как использовать соединение Pulse Secure VPN (NDIS Light Weight Filter) с виртуальными машинами?

- 1 ответ 1

- Windows 10: как совместно использовать подключение Pulse Secure VPN (NDIS Light Weight Filter) с виртуальными машинами?

- 1 ответов

- Массовый переход на удалённую работу: технические проблемы и угрозы для безопасности

- Руководство по Интеграция единого входа Azure Active Directory с Pulse Secure Virtual Traffic Manager

- Предварительные требования

- Описание сценария

- Добавьте Pulse Secure Virtual Traffic Manager из коллекции

- Настройка и проверка единого входа Azure AD для Pulse Secure Virtual Traffic Manager

- Настройка единого входа Azure AD

- Создание тестового пользователя Azure AD

- Назначение тестового пользователя Azure AD

- Настройка единого входа в Pulse Secure Virtual Traffic Manager

- Создание доверенного поставщика удостоверений SAML

- Настройка виртуального сервера для аутентификации Azure AD

- Создание тестового пользователя в Pulse Secure Virtual Traffic Manager

- Проверка единого входа

- Дальнейшие действия

Windows 10: Как использовать соединение Pulse Secure VPN (NDIS Light Weight Filter) с виртуальными машинами?

У меня есть хост Windows 10, связанный с проводным Ethernet. Его интерфейс Ethernet соединен с интерфейсом Hyper-V vEthernet. И хост, и гостевая виртуальная машина настроены с использованием DHCP в домашней сети, и оба получают подключение к Интернету.

Когда я включаю соединение Pulse Secure VPN (v5.3.3), трафик хоста туннелируется, но не гостевой (гость по-прежнему использует базовое не vpn’d-соединение). Гость работает под управлением Ubuntu 16.04.

Как мне заставить обоих пройти через туннель?

На основании статьи базы знаний я знаю, что программное обеспечение использует легкий фильтр на физических устройствах. Есть ли ограничение этого типа драйвера фильтра, что затруднит его использование с мостами?

Может быть, есть обходной путь для совместного использования туннельного соединения?

1 ответ 1

Эта конкретная VPN, после установления соединения, настроит новый виртуальный адаптер VPN на хосте, настроенный на /32 IP (например, 10.1.1.17/32 ). При успешном соединении он также изменит таблицу маршрутизации хоста с новой преференциальной записью маршрута шлюза по умолчанию, в результате чего исходящий трафик предпочтет проходить через интерфейс VPN.

Трафик, проходящий через мост Ethernet (физический интерфейс Ethernet + виртуальная сеть виртуальной машины), однако, не применяется к этой таблице маршрутизации, поэтому он проходит одинаково независимо от предпочтительного шлюза VPN. это объясняет, почему я не могу заставить его пройти через туннель. По крайней мере, это мое понимание.

Моя следующая попытка состояла в том, чтобы сформировать другой мост между виртуальными машинами и виртуальным адаптером, чтобы я мог из виртуальных машин также иметь маршрут к этому шлюзу по умолчанию 10.1.1.17/32 . Однако этот конкретный виртуальный адаптер VPN ** придирчив и просто отказывается работать, если его перенести в мост. Кроме того, в Windows 10, насколько я могу судить, может быть только одно мостовое устройство, так что это не будет хорошим вариантом в любом случае.

Поняв, что это проблема L3, я попытался настроить свой хост Windows 10 для маршрутизации между двумя подсетями (виртуальные машины VPN). В конце концов, хосту назначается адрес как в подсети ВМ 192.168.4.0/24 и в подсети VPN (единственный такой адрес). Но может показаться, что настройка windows 10 как фактического маршрутизатора — это кошмар (вам нужна версия Server).

Оказывается, что windows 10 может создавать собственные NAT (не требуются дополнительные услуги или программное обеспечение). Точнее, есть ограничение в 1 интерфейс NAT. Таким образом, любая VM я хочу дать доступ VPN, я даю им NIC на этой подсети NAT, а окна заботится о переадресации трафика , что с его основной таблицы, которая делает пройти через VPN. Я также могу избавиться от некоторых своих мостов таким же образом, потому что когда VPN не работает, он просто переходит к любому другому подключению (Wi-Fi или проводной)!

Я разместил шаги по настройке NAT там:

** Он называется «Pulse Secure — виртуальный адаптер сети Juniper»

Источник

Windows 10: как совместно использовать подключение Pulse Secure VPN (NDIS Light Weight Filter) с виртуальными машинами?

У меня есть хост Windows 10, подключенный к проводному Ethernet. Интерфейс Ethernet соединены с технологией Hyper-V с интерфейсом vEthernet. И хост и гость виртуальной машины настроены с помощью DHCP в домашней сети, и оба получают подключение к интернету.

когда я включаю импульсный безопасный VPN (v5.3.3) соединение, трафик хоста туннелируется, но не гость (гость все еще использует базовое соединение без vpn). Гость с Ubuntu 16.04.

Как я заставить обоих пройти через туннель?

Я знаю, основываясь на статьи базы знаний что программное обеспечение использует легкий фильтр на физических устройствах. Есть ли ограничение этого типа драйвера фильтра, что затруднило бы использование с мостами?

может быть, есть обходной путь, чтобы поделиться подземных связь?

1 ответов

этот конкретный VPN, как только соединение установлено, будет настроить новый виртуальный адаптер VPN на хосте, настроенный на / 32 IP (например, 10.1.1.17/32 ). При успешном соединении это также изменит таблицу маршрутизации хоста с новой предпочтительной записью маршрута шлюза по умолчанию, заставляя исходящий трафик предпочитать переход через интерфейс VPN.

трафик, проходящий через мост Ethernet (физический интерфейс ethernet + виртуальный ethernet виртуальной машины), не применяется к этой таблице маршрутизации однако таким образом это течет тот же самый путь независимо от предпочтительного шлюза VPN. это объясняет, почему я не могу заставить его пройти через туннель. По крайней мере, я так понимаю.

моя следующая попытка состояла в том, чтобы сформировать еще один мост между виртуальными машинами и виртуальным адаптером, чтобы я мог, с виртуальных машин, также иметь маршрут к этому шлюзу по умолчанию 10.1.1.17/32 . Однако этот конкретный виртуальный адаптер VPN * * является придирчивым, и просто отказывается работать, если переехал в мост. Кроме того, в windows 10, насколько я могу сказать, что может быть только одно мостовое устройство, так что это не будет отличным вариантом в любом случае.

поняв, что это проблема L3, я попытался настроить свой хост Windows 10 для маршрутизации между двумя подсетями (VMS VPN). В конце концов, хосту назначается адрес в подсети виртуальной машины 192.168.4.0/24 и подсеть VPN (единственный такой адрес). Но, казалось бы, настройка windows 10 в качестве фактического маршрутизатора-это кошмар (вам нужен Server edition).

оказывается, что окна 10 смогите создать родное NATs (никакие экстренные необходимы обслуживание или програмное обеспечение). Существует предел 1 интерфейса NAT, чтобы быть точным. Так что, ВМ, я хочу дать доступ к VPN, я даю им сетевой карты на этой подсети NAT и окон заботится о переадресации трафика с главного стола, который тут пройдите через VPN. Я также могу избавиться от некоторых своих мостов, потому что, когда VPN не работает, он просто переходит на любое другое соединение, которое у меня есть (wifi или проводной)!

я выложил шаги по настройке NAT там:

** * Это называется «Pulse Secure-Juniper networks virtual adapter»

Источник

Массовый переход на удалённую работу: технические проблемы и угрозы для безопасности

Самоизоляция и работа из дома — эффективное мера против распространения инфекции. Здесь масса дополнительных бонусов: повышение эффективности труда, финансовые выгоды для компании, пропаганда идеи минимального базового дохода (выплаты людям, чтобы они не выходили из дома, в итоге многократно окупаются), улучшение экологии. Но есть и один серьёзный недостаток. Внезапный переход на удалёнку миллионов сотрудников без должной подготовки порождает огромные риски для информационной безопасности. Корпоративные VPN не всегда рассчитаны на такую нагрузку, а сами сотрудники зачастую не умеют использовать криптографические инструменты, работают через слабые бытовые маршрутизаторы из незащищённой домашней сети.

В одном крупном американском агентстве некоторые чиновники стали проводить совещания через групповые звонки iPhone, потому что стандартные системы для конференц-связи не всегда работали, пишет CNN Business со ссылкой на слова одного федерального сотрудника. Но эти группы поддерживают не более пяти участников, не говоря уже о рисках для безопасности. В целом государственные агентства хорошо справились с переходом на удалёнку, сказал источник, хотя возникают небольшие технические накладки.

Издание приводит пример VPN-системы Военно-воздушных сил США, которое по состоянию на прошлую неделю поддерживало максимум 72 000 одновременных пользователей. В то же время на ВВС США работает более 145 000 гражданских лиц и более 130 000 штатных подрядчиков.

Отход от стандартных процедур безопасности открывает новые возможности для хакеров. Поскольку сотрудники всё чаще входят в систему из дома, то им приходится объединять свои личные инструменты с профессиональными «в беспрецедентных масштабах».

Два человека работают из дома во время вспышки коронавирусной болезни (COVID-19), в Гдыне, Польша, 16 марта 2020 года. Фото: Reuters/Eloy Martin

Для работодателей проблема заключается не только в пропускной способности сети, но и в том, что работники вводят в рутинный рабочий процесс новые потенциальные уязвимости — слабые пароли на персональных компьютерах, плохо защищённые домашние маршрутизаторы Wi-Fi, плохо защищённые сайты для дистанционного обучения (в школах и университетах) или заражённые компьютеры других членов семьи.

«Достаточно, чтобы один из детей заразился — и инфекция распространится внутри дома», — говорит Маркус Сакс (Marcus Sachs), бывший вице-президент по национальной политике безопасности Verizon. Речь о вредоносных компьютерных программах, потому что цифровая инфекция передаётся между членами семьи так же, как COVID-19.

Ещё один вектор атаки на новых удалённых работников — социальная инженерия, когда мошенники выдают себя за сотрудников техподдержки.

По мнению экспертов, со скомпрометированного компьютера одного сотрудника вредоносное ПО может легко попасть в подключённую офисную сеть.

Эксперты рекомендуют уделить особое внимание цифровой гигиене и безопасности, поскольку злоумышленники пытаются использовать в своих целях кризис с коронавирусом. По данным компании по информационной безопасности DomainTools, хакеры всё чаще создают связанные с коронавирусом веб-сайты, приложения и инструменты трекинга, чтобы воспользоваться всплеском интереса к коронавирусу и заразить компьютеры и телефоны пользователей, в том числе с целью требования выкупа (программы-вымогатели).

Программа-вымогатель CovidLock под Android перехватывает экран блокировки, угрожая стереть фотографии и видео на телефоне

Кроме VPN, в корпоративных системах используют и другие инструменты для дистанционной работы. Например, в 2014 году Федеральная комиссия по связи начала переход на виртуальные рабочие столы. На базе облачных решений для сотрудников создаются цифровые рабочие станции, которые существуют только в онлайне.

Для полноценного перехода всех офисных сотрудников в дистанционный режим нужно ещё и обеспечить повсеместное проникновение широкополосной связи. По данным федеральных исследований, даже в США по меньшей мере 25 миллионов человек не имеют широкополосной связи у себя дома. Сильно страдают сотрудники спецслужб и разведывательных организаций, которым прямо запрещён удалённый доступ к секретным документам и системам, или этот доступ сильно затруднён.

15 марта 2020 года американское агентство по кибербезопасности ISC SANS выпустило предупреждение для компаний, советуя обновить свои программы для VPN и готовиться к всплеску вредоносных писем, которые будут рассылаться по адресам дезориентированных сотрудников. Рекомендуется следить за журналами активности на соответствующих портах OpenVPN (1194) и SSL VPN (TCP/UDP 443, IPsec/IKEv2 UDP 500/4500). Аналогичное предупреждение по корпоративным VPN AA20-073A издало Агентство по защите инфраструктуры и кибербезопасности Министерства внутренней безопасности (DHS CISA).

В октябре прошлого года АНБ информировало пользователей об обнаружении активных эксплоитов для Pulse Secure VPN версий от 5.1RX до 9.0RX. Тогда же были обнаружены критические уязвимости в других популярных VPN: Palo Alto GlobalProtect и Fortinet Fortigate. Новые баги постоянно находят и в других корпоративных VPN, поэтому следует обязательно проверить, что у вас установлены все последние патчи для VPN.

17 марта британский Национальный центр кибербезопасности выпустил шестистраничную брошюру с советами по удалённой работе.

Киберпреступники внимательно следят за трендом перехода на удалённую работу «и делают всё возможное, чтобы использовать его для проникновения в организации», — говорит Эсти Пешин (Esti Peshin), глава киберотдела государственной компании Israel Aerospace Industries, крупнейшего оборонного подрядчика Израиля.

Сегодня мы можем только предполагать, как будет выглядеть мир после пандемии. Вероятно, он уже никогда не будет таким открытым. Коронавирус нанёс серьёзный удар по глобализации и евроинтеграции, а США провалили тест на лидерство. Возможно, изменится национальная политика некоторых стран. Экономический кризис уменьшит благосостояние людей, а в капиталистической системе мира произойдут фундаментальные изменения, считают аналитики Foreign Policy.

Так или иначе, на микроуровне каждый должен позаботиться о себе и подумать о собственной безопасности. Для начала, хотя бы пропатчить VPN.

Источник

Руководство по Интеграция единого входа Azure Active Directory с Pulse Secure Virtual Traffic Manager

В этом учебнике описывается, как интегрировать Pulse Secure Virtual Traffic Manager с Azure Active Directory (Azure AD). Интеграция Pulse Secure Virtual Traffic Manager с Azure AD обеспечивает следующие возможности:

- Управление доступом к Pulse Secure Virtual Traffic Manager с помощью Azure AD.

- Автоматический вход пользователей в Pulse Secure Virtual Traffic Manager с учетными записями Azure AD.

- Централизованное управление учетными записями через портал Azure.

Предварительные требования

Чтобы приступить к работе, потребуется следующее.

- Подписка Azure AD. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Pulse Secure Virtual Traffic Manager с поддержкой единого входа.

Описание сценария

В рамках этого руководства вы настроите и проверите единый вход Azure AD в тестовой среде.

- Pulse Secure Virtual Traffic Manager поддерживает единый вход, инициированный поставщиком услуг.

Добавьте Pulse Secure Virtual Traffic Manager из коллекции

Чтобы настроить интеграцию Pulse Secure Virtual Traffic Manager с Azure AD, необходимо добавить Pulse Secure Virtual Traffic Manager из коллекции в список управляемых приложений SaaS.

- Войдите на портал Azure с помощью личной учетной записи Майкрософт либо рабочей или учебной учетной записи.

- В области навигации слева выберите службу Azure Active Directory.

- Перейдите в колонку Корпоративные приложения и выберите Все приложения.

- Чтобы добавить новое приложение, выберите Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Pulse Secure Virtual Traffic Manager.

- Выберите Pulse Secure Virtual Traffic Manager в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Настройка и проверка единого входа Azure AD для Pulse Secure Virtual Traffic Manager

Настройте и проверьте единый вход Azure AD в Pulse Secure Virtual Traffic Manager с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Azure AD и соответствующим пользователем в Pulse Secure Virtual Traffic Manager.

Чтобы настроить и проверить единый вход Azure AD в Pulse Secure Virtual Traffic Manager, выполните действия из следующих стандартных блоков:

- Настройка единого входа Azure AD необходима, чтобы пользователи могли использовать эту функцию.

- Создание тестового пользователя Azure AD требуется для проверки работы единого входа Azure AD с помощью пользователя B.Simon.

- Назначение тестового пользователя Azure AD необходимо, чтобы позволить пользователю B.Simon использовать единый вход Azure AD.

- Настройка единого входа в Pulse Secure Virtual Traffic Manager необходима, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя в Pulse Secure Virtual Traffic Manager нужно для того, чтобы в Pulse Secure Virtual Traffic Manager существовал пользователь B.Simon, связанный с представлением этого пользователя в Azure AD.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Azure AD

Выполните следующие действия, чтобы включить единый вход Azure AD на портале Azure.

На портале Azure на странице интеграции с приложением Pulse Secure Virtual Traffic Manager найдите раздел Управление и выберите Единый вход.

На странице Выбрать метод единого входа выберите SAML.

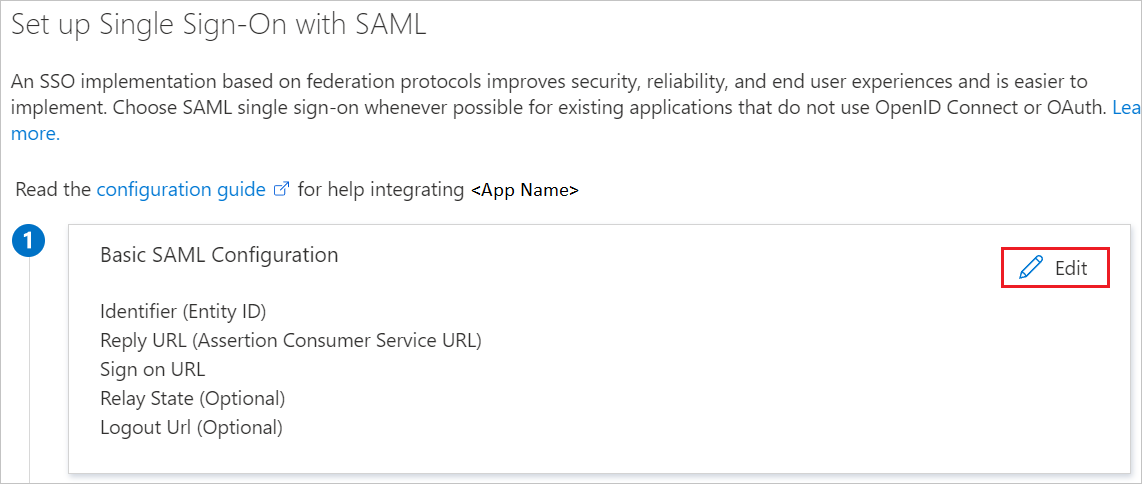

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

а. В текстовом поле URL-адрес для входа введите URL-адрес в следующем формате: https://

b. В текстовом поле Идентификатор (сущности) введите URL-адрес в следующем формате: https://

c. В текстовом поле URL-адрес ответа введите URL-адрес в формате https://

Эти значения приведены для примера. Вместо них необходимо указать фактические значения URL-адреса входа, URL-адреса ответа и идентификатора. Чтобы получить эти данные, обратитесь к группе поддержки клиентов Pulse Secure Virtual Traffic Manager. Можно также посмотреть шаблоны в разделе Базовая конфигурация SAML на портале Azure.

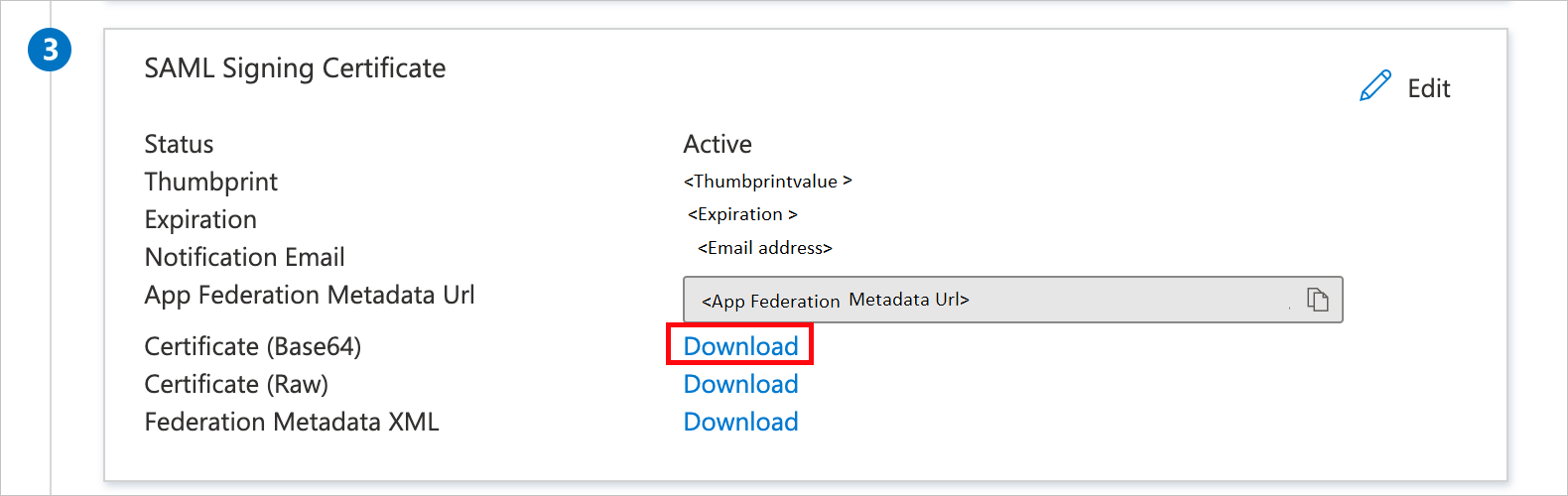

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите пункт Сертификат (Base64) и щелкните Скачать, чтобы скачать сертификат. Сохраните этот сертификат на компьютере.

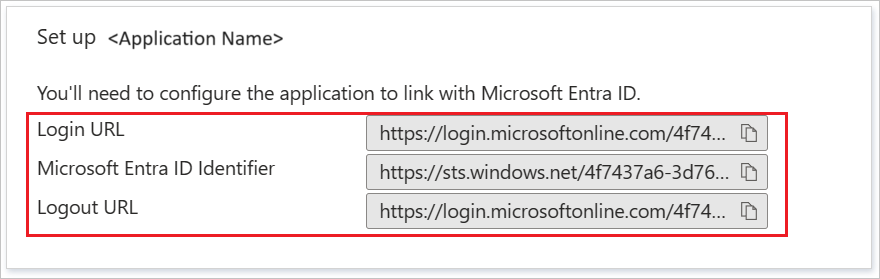

Скопируйте требуемые URL-адреса из раздела Настройка Pulse Secure Virtual Traffic Manager.

Создание тестового пользователя Azure AD

В этом разделе описано, как на портале Azure создать тестового пользователя с именем B.Simon.

- На портале Azure в области слева выберите Azure Active Directory, Пользователи, а затем — Все пользователи.

- В верхней части экрана выберите Новый пользователь.

- В разделе Свойства пользователя выполните следующие действия.

- В поле Имя введите B.Simon .

- В поле Имя пользователя введите username@companydomain.extension. Например, B.Simon@contoso.com .

- Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Нажмите кнопку Создать.

Назначение тестового пользователя Azure AD

В этом разделе описано, как включить единый вход в Azure для пользователя B.Simon, предоставив этому пользователю доступ к Pulse Secure Virtual Traffic Manager.

- На портале Azure выберите Корпоративные приложения, а затем — Все приложения.

- В списке приложений выберите Pulse Secure Virtual Traffic Manager.

- На странице «Обзор» приложения найдите раздел Управление и выберите Пользователи и группы.

- Выберите Добавить пользователя, а в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль «Доступ по умолчанию».

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка единого входа в Pulse Secure Virtual Traffic Manager

В этом разделе описывается конфигурация, необходимая для включения проверки подлинности SAML в Azure AD для Pulse Virtual Traffic Manager. Все изменения конфигурации выполняются в Pulse Virtual Traffic Manager с помощью пользовательского веб-интерфейса администрирования.

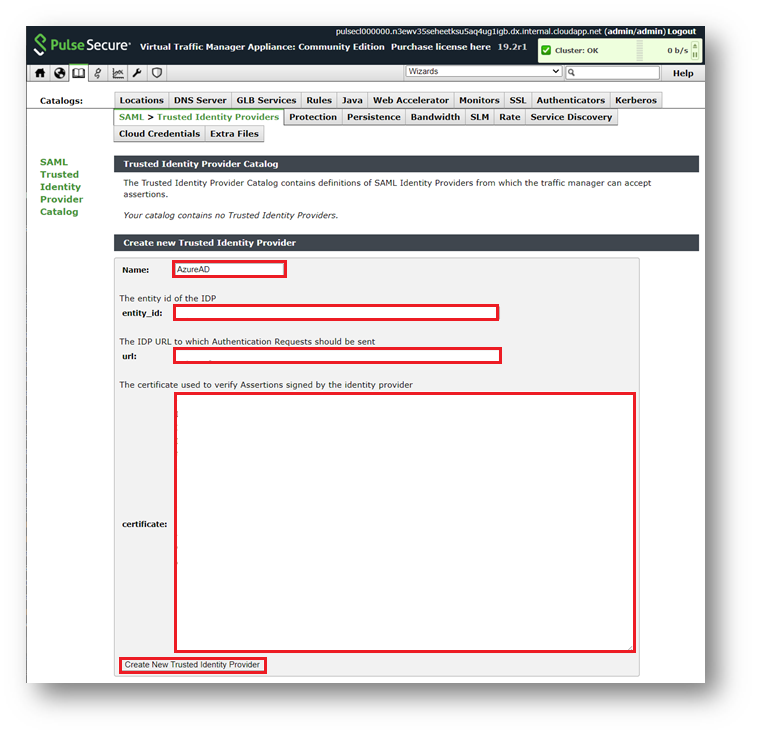

Создание доверенного поставщика удостоверений SAML

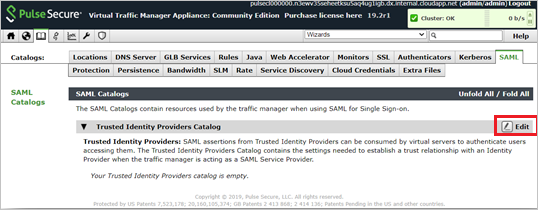

a. Перейдите на страницу Pulse Virtual Traffic Manager Appliance Admin UI > Catalog > SAML > Trusted Identity Providers Catalog (Пользовательский интерфейс администратора устройства Pulse Virtual Traffic Manager > Каталог > SAML > Каталог доверенных поставщиков удостоверений) и щелкните Edit (Изменить).

b. Добавьте сведения о новом доверенном поставщике удостоверений SAML. Для этого скопируйте данные со страницы параметров единого входа приложения Azure AD Enterprise, а затем щелкните Create New Trusted Identity Provider (Создать новый доверенный поставщик удостоверений).

В текстовом поле Имя введите имя доверенного поставщика удостоверений.

В текстовом поле Entity_id (Идентификатор сущности) введите значение Идентификатор Azure AD, скопированное на портале Azure.

В текстовое поле URL (URL-адрес) введите значение URL-адреса входа, скопированное на портале Azure.

Откройте в блокноте скачанный с портала Azure файл сертификата и вставьте его содержимое в текстовое поле Certificate (Сертификат).

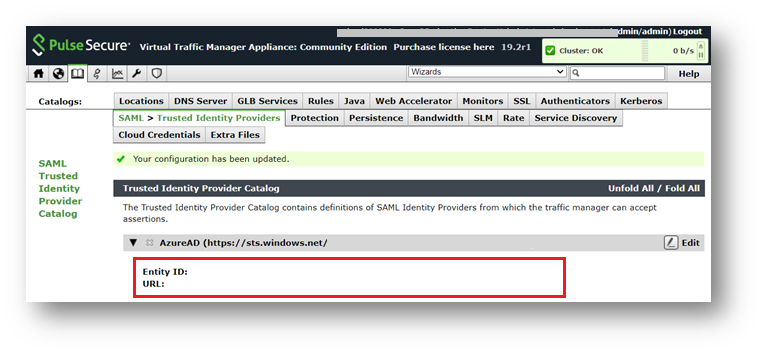

c. Убедитесь, что новый поставщик удостоверений SAML успешно создан.

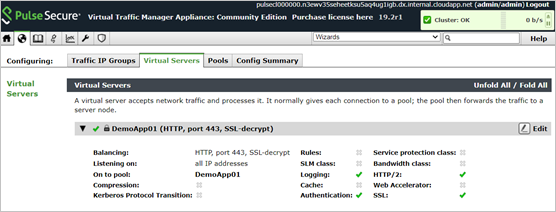

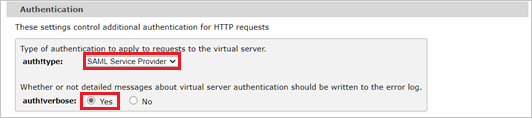

Настройка виртуального сервера для аутентификации Azure AD

a. Перейдите на страницу Pulse Virtual Traffic Manager Appliance Admin UI > Services > Virtual Servers (Пользовательский интерфейс администратора устройства Pulse Virtual Traffic Manager > Службы > Виртуальные серверы) и щелкните Edit (Изменить) рядом с созданным ранее виртуальным сервером.

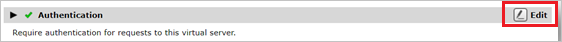

b. В разделе Authentication (Проверка подлинности) нажмите кнопку Edit (Изменить).

c. Настройте следующие параметры проверки подлинности для виртуального сервера:

a. В поле Auth!type выберите SAML Service Provider (Поставщик услуг SAML).

b. В поле Auth!verbose выберите Yes (Да), если необходимо устранить все проблемы проверки подлинности. В противном случае оставьте значение по умолчанию No (Нет).

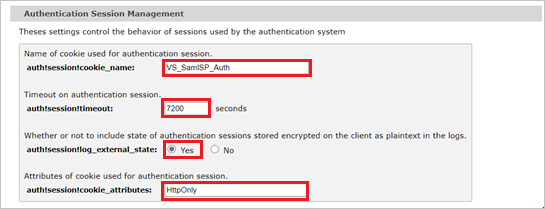

Управление сеансами проверки подлинности

a. Для Auth!session!cookie_name оставьте значение по умолчанию VS_SamlSP_Auth.

b. Для auth!session!timeout оставьте значение по умолчанию – 7200.

c. В поле auth!session!log_external_state выберите Yes (Да), если необходимо устранить все проблемы проверки подлинности. В противном случае оставьте значение по умолчанию No (Нет).

d. Измените значение поля auth!session!cookie_attributes на «HTTPOnly».

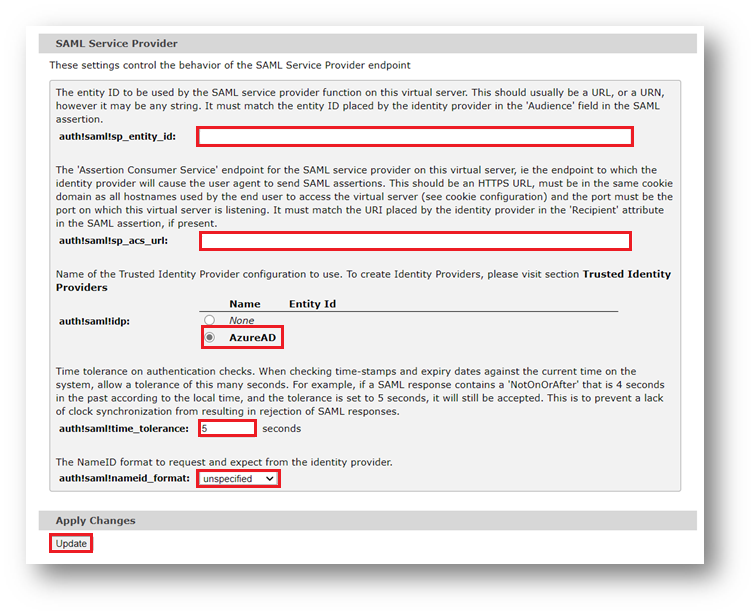

Поставщик услуг SAML

a. В текстовом поле auth!saml!sp_entity_id задайте тот же URL-адрес, который использовался в качестве идентификатора конфигурации единого входа Azure AD (идентификатор сущности). Например, https://pulseweb.labb.info/saml/metadata .

b. В поле auth!saml!sp_acs_url задайте тот же URL-адрес, который использовался в качестве URL-адреса для воспроизведения конфигурации единого входа Azure AD (URL-адрес службы обработчика утверждений). Например, https://pulseweb.labb.info/saml/consume .

c. В разделе auth!saml!idp выберите доверенный поставщик удостоверений, созданный на предыдущем шаге.

d. В поле In the auth!saml!time_tolerance оставьте значение по умолчанию (5 секунд).

д) В поле auth!saml!nameid_format выберите unspecified (не задано).

е) Примените изменения, нажав Update (Обновить) в нижней части страницы.

Создание тестового пользователя в Pulse Secure Virtual Traffic Manager

В этом разделе описано, как создать пользователя Britta Simon в приложении Virtual Traffic Manager. Обратитесь в службу поддержки Pulse Secure Virtual Traffic Manager, чтобы добавить пользователей на платформу Pulse Secure Virtual Traffic Manager. Перед использованием единого входа необходимо создать и активировать пользователей.

Проверка единого входа

В этом разделе описано, как проверить конфигурацию единого входа Azure AD с помощью указанных ниже способов.

Выберите Тестировать приложение на портале Azure. Вы будете перенаправлены на URL-адрес входа в Pulse Secure Virtual Traffic Manager, где можно инициировать процесс входа.

Напрямую откройте URL-адрес входа в Pulse Secure Virtual Traffic Manager и инициируйте процесс входа.

Вы можете использовать портал «Мои приложения» корпорации Майкрософт. Щелкнув элемент Pulse Secure Virtual Traffic Manager на панели «Мои приложения», вы перейдете по URL-адресу для входа в Pulse Secure Virtual Traffic Manager. Дополнительные сведения о портале «Мои приложения» см. в этой статье.

Дальнейшие действия

После настройки Pulse Secure Virtual Traffic Manager вы можете применить функцию управления сеансами, которая в реальном времени защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью Microsoft Cloud App Security.

Источник