- Как настроить rsa токен

- Описание процесса аутентификации

- Описание алгоритма получения токен-кода

- RSA Authentication Manager

- RSA Authentication Agents

- Hardware&Software Authenticators

- Лицензирование

- Как настроить rsa токен

- Вход в личный кабинет ЕГАИС

- Получение RSA-ключа

- ЕГАИС 5. Как сформировать RSA-ключ на каждое подразделение (Рутокен ЭЦП 2.0)

Как настроить rsa токен

ГлавнаяМногофакторная аутентификация доступа Двухфакторная аутентификация на основе технологии RSA SecurID

Компания RSA Security (ныне RSA, The Security Division of EMC) уже много лет успешно предлагает собственное решение в области двухфакторной аутентификации. Технология RSA SecurID дает платформо-независимое, проверенное и простое в использовании решение, защищающее сегодня информационные системы ведущих мировых компаний с более чем десятью миллионами пользователей по всему миру.

- Данное решение включает в себя 3 компонента:

- RSA Authentication Manager – серверная часть. Устанавливается на отдельный компьютер. Хранит базу пользователей, журнал событий. Обрабатывает информацию, присылаемую агентами.

- RSA Authentication Agents – агенты. Устанавливаются на ресурсы, которые необходимо защитить. Подменяют запрос на ввод логина и пароля, на запрос соответствующей SecurID информации (логин + пин-код + токен-код), проверку её с помощью центрального сервера, и на основании этой проверки, предоставление доступа или отказ в доступе.

- Hardware&Software Authenticators – токены и заменяющее их ПО. Находятся непосредственно у пользователя, отображают текущее значение одноразового пароля.

Описание процесса аутентификации

Пользователь запрашивает доступ к ресурсу, будь то Web-портал, рабочая станция, сетевое хранилище, VNP или Dial-up сервер. Вместо стандартного приглашения на ввод логина и пароля запрашивается логин и кодовая фраза (passcode). Кодовая фраза представляет собой комбинацию пин-кода (4 цифры, которые пользователь помнит) и токен-кода (6 цифр, которые в данный момент высвечиваются на токене). Пользователь просто последовательно вводит эти 2 числа.

Агент предоставленную пользователем информацию передаёт на сервер в зашифрованном виде. Сервер хранит пин-коды пользователей и программные копии всех зарегистрированных токенов, соответственно может проверить предоставленную пользователем информацию.

В зависимости от результата проверки агент либо предоставляет пользователю доступ к ресурсу, либо отказывает в доступе.

Видеопрезентацию с подробным описанием шагов можно посмотреть на сайте производителя (на английском языке) — http://www.rsa.com/node.aspx?id=1159.

Описание алгоритма получения токен-кода

Каждому токену соответствует 128ми битное случайное число – начальный вектор генерации, seed. Плюс к этому в каждый токен встроены часы.

Токен-код — результат работы запатентованного компанией RSA алгоритма, который в качестве параметров берёт текущее время, и начальный вектор генерации. При этом алгоритм работает в одну сторону, так что по токен-коду невозможно восстановить начальный вектор генерации.

Токен-код меняется раз в минуту, действителен в течение одной минуты, и только один раз.

Так как сервер хранит соответствующие токенам начальные вектора генерации, он в любой момент времени может по тому же самому алгоритму восстановить текущий токен-код. В случае, если часы у сервера и токена расходятся, предусмотрена автоматическая синхронизация. Т.е. если часы у токена, например, убежали вперёд, сервер заносит в базу величину сдвига соответствующую конкретному токену.

RSA Authentication Manager

- Данное программное обеспечение устанавливается на отдельный компьютер. Выполняет следующие задачи:

- хранит базу пользователей;

- хранит журнал событий;

- хранит список зарегистрированных токенов;

- обрабатывает информацию, присылаемую агентами.

Один сервер может обрабатывать запросы от десятков агентов. Кроме того, можно построить систему из нескольких серверов таким образом, чтобы каждый сервер защищал свою зону, и в то же время мог взять на себя обработку запросов при выходе из строя своего собрата. Базовая лицензия предусматривает один центральный сервер и одну реплику, расширенная – девять реплик.

Поддерживаются следующие операционные системы: Microsoft Windows Server 2000\2003, Sun Solaris, Red Hat Linux, SuSE Linux Enterprise Server, HP-UX, IBM AIX. Более подробно можно посмотреть на сайте производителя — http://www.rsa.com/node.aspx?id=1171

RSA Authentication Agents

Данное программное обеспечение устанавливается на защищаемый ресурс. Основная задача – потребовать от пользователя ввод SecurID информации, отправить её на центральный сервер и, в зависимости от ответа, предоставить доступ или отказать в доступе.

Список ресурсов, которые могут быть защищены, огромен. В него входят Web-серверы, сетевые ресурсы, VPN и Dial-up серверы, почтовые серверы, рабочие станции, серверы удалённого доступа к приложениям. Полный список, а так же инструкции по интеграции можно найти на сайте производителя — http://rsasecurity.agora.com/rsasecured/

Если необходимого ресурса нет в списке, поддерживается аутентификация по RADIUS протоколу. Если этого недостаточно, существует API, который позволит написать необходимый агент самостоятельно.

Hardware&Software Authenticators

Данный компонент системы SecurID выполняется в виде брелока для ключей или программного обеспечения, отображает текущее значение токен-кода и всегда находится у пользователя.

Имеется широкий выбор типов электронных токенов. Каждый токен имеет встроенную батарею, рассчитанную на все время жизни — от двух до пяти лет, в зависимости от типа. В период эксплуатации устройство не нуждается в обслуживании и замене батареи.

- На сегодняшний день доступны следующие модели аппаратных токенов:

- Токен в форме брелока для ключей RSA SecurID SID700.

- Токен RSA SecurID SD200. По форме аналогичен банковской пластиковой карте. Выполнен из металла, его толщина порядка 5 мм.

- Токен RSA SecurID SD520. По размерам аналогичен SD200, но имеет цифровую панель. Пользователь набирает пин-код на этой панели. В результате токен отображает не просто токен-код, а комбинацию пин-кода и токен-кода, которая вводится при аутентификации. Данное решение позволяет обеспечить сохранность пин-кода, даже если записываются нажатия клавиш.

- Токен RSA SecurID SID800. Данный токен совмещает в себе токен SID700 и usb смарт-карту. Это позволяет использовать данный токен как отторгаемое хранилище цифровых сертификатов.

Лицензирование

Данный продукт лицензируется по количеству активных пользователей, т.е. пользователей, которым назначены токены.

Для полного функционирования системы необходимо купить серверную лицензию и токены на необходимое количество пользователей. Так же настоятельно рекомендуется купить поддержку, хотя бы на первый год. Программное обеспечение, как серверное, так и агентское, предоставляется бесплатно.

Минимальное первоначальное количество – 25 пользователей.

Существует пробная версия, распространяемая бесплатно. В неё включена серверная лицензия с ограниченным сроком жизни на двух пользователей и два токена SID700. Данная версия обладает полным функционалом, что позволяет перейти к коммерческому использованию без каких-либо дополнительных настроек.

Источник

Как настроить rsa токен

Убедитесь, что у вас установлена последняя версия Драйверов Рутокен для ЕГАИС. При необходимости — обновите ее.

Генерация RSA-ключей на устаревших версиях Драйверов Рутокен может привести к проблемам с целостностью сертификатов на носителе.

Вход в личный кабинет ЕГАИС

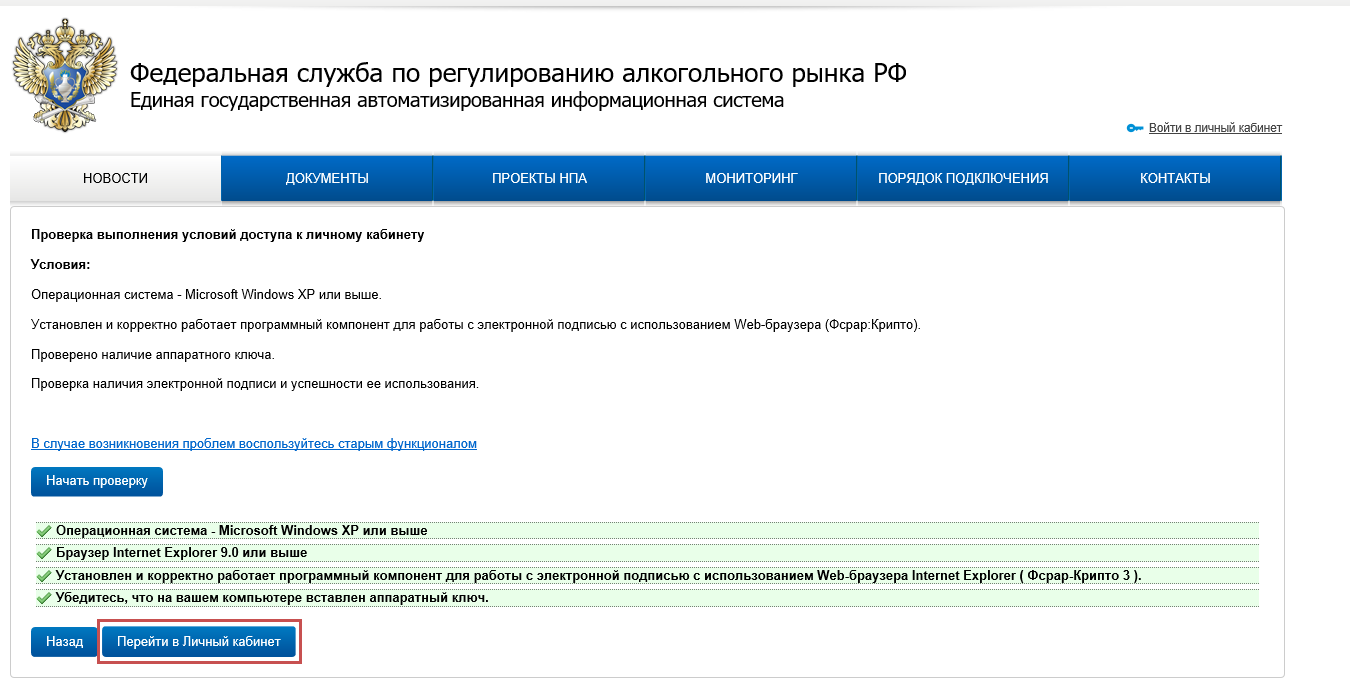

Зайдите на сайт http://egais.ru/ (Internet Explorer 9.0 или выше) и перейдите по ссылке «Войти в личный кабинет».

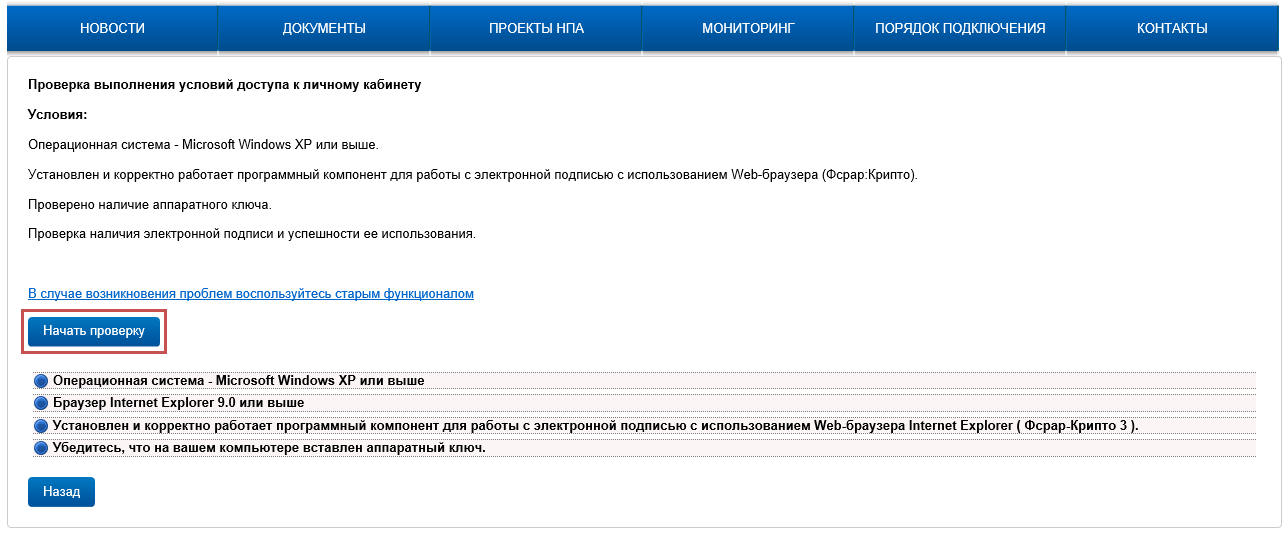

Нажмите кнопку «Ознакомиться с условиями и проверить их выполнение»

Проверьте, что Рутокен ЭЦП 2.0 вставлен и нажмите кнопку «Начать проверку»

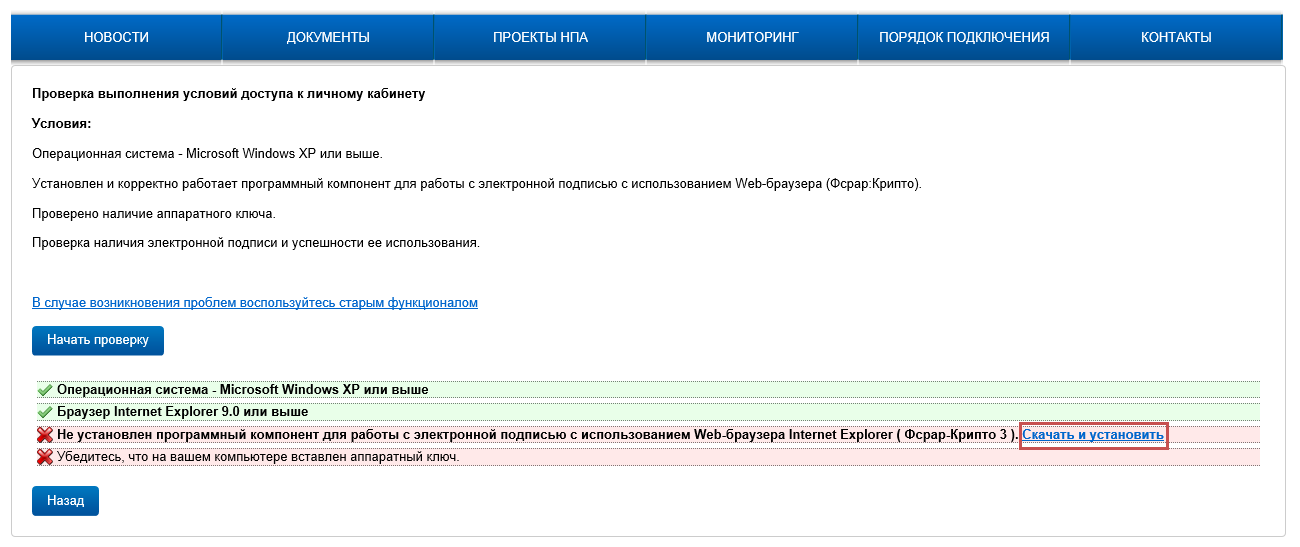

Если во время проверки выполнения условий для подключения к личному кабинету возникла ошибка «Не установлен программный компонент для работы с электронной подписью с использованием Web-браузера Internet Explorer (Фсрар-Крипто 3)«, выполните действия, указанные в инструкции ниже:

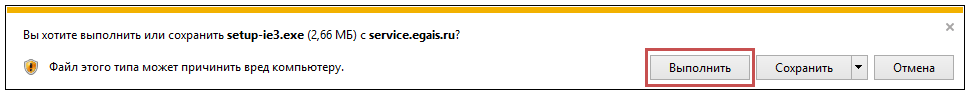

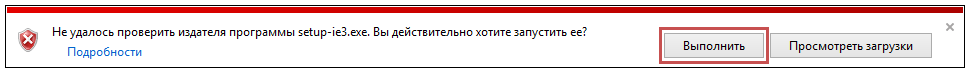

Скачайте и установите компонент «ФСРАР-Крипто 2».

Перед установкой ФСРАР Крипто 3 закройте все окна браузера Internet Explorer.

После успешной установки повторно зайдите на сайт http://egais.ru/ и повторно пройдите проверку выполнения условий доступа к личному кабинету.

Если ошибка сохранилась, воспользуйтесь рекомендациями, описанными в этой статье.

Если во время проверки выполнения условий для подключения к личному кабинету возникла «Не обнаружен аппаратный ключ. Перед следующей проверкой вставьте аппаратный ключ. (возможно не установлены драйверы аппаратного ключа, скачайте с сайта производителя аппаратного ключа)«, выполните действия, указанные в инструкции ниже:

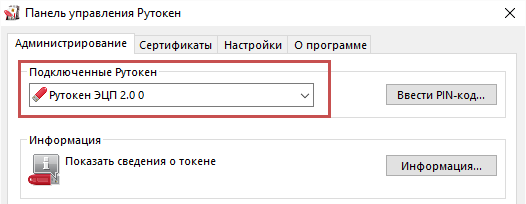

— в USB-порт вставлен ключевой идентификатор модели Рутокен ЭЦП 2.0

— светодиод на ключе Рутокен ЭЦП 2.0 горит

— ключевой идентификатор Рутокен определяется в «Панели управления Рутокен» в поле «Подключенные Рутокен»

Проверка условий должна завершиться успехом.

Нажмите кнопку «Перейти в Личный кабинет».

Получение RSA-ключа

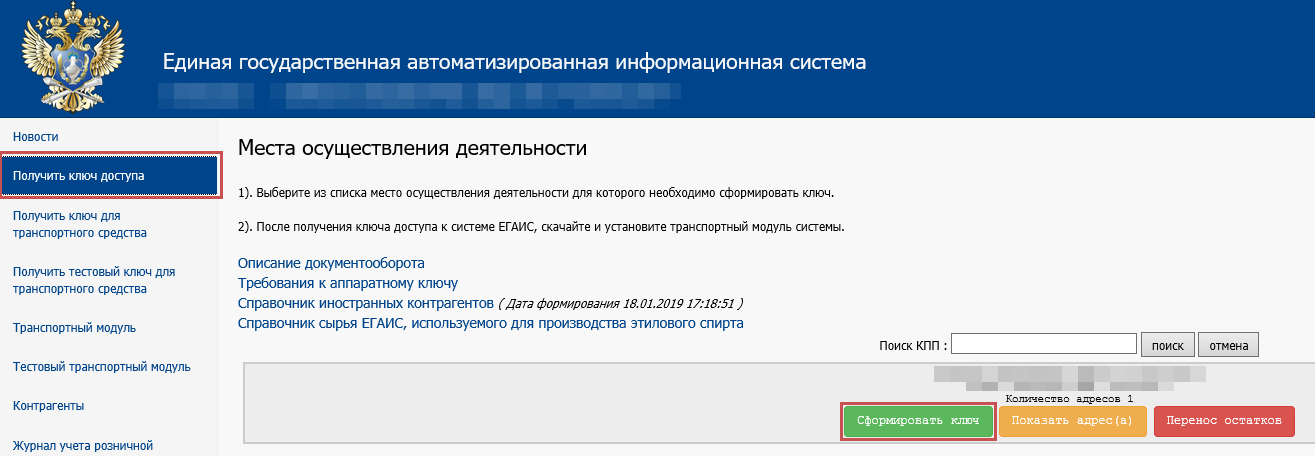

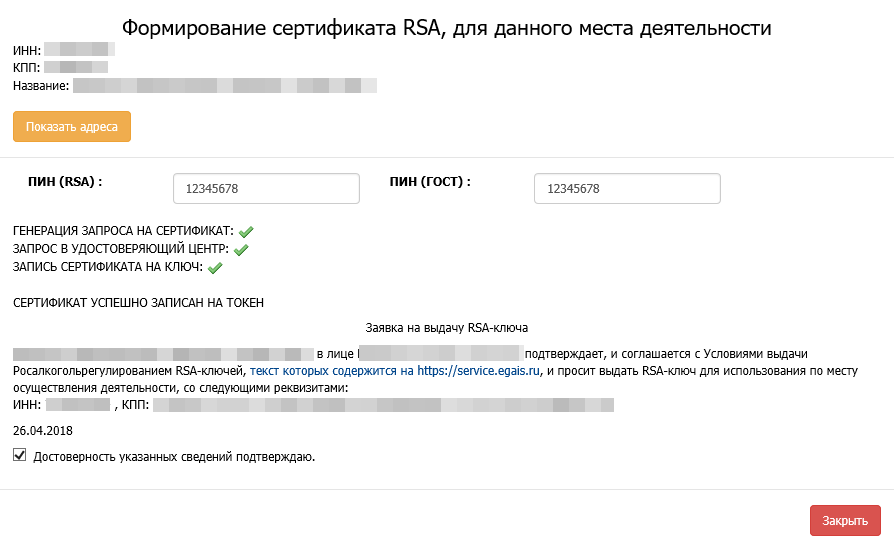

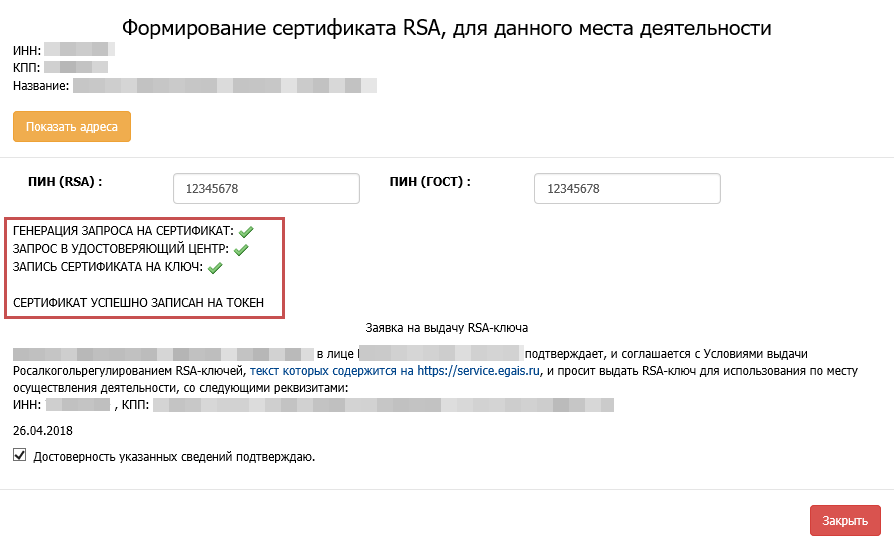

- Выберите пункт «Получить ключ доступа», найдите необходимое подразделение и нажмите кнопку «Сформировать ключ»

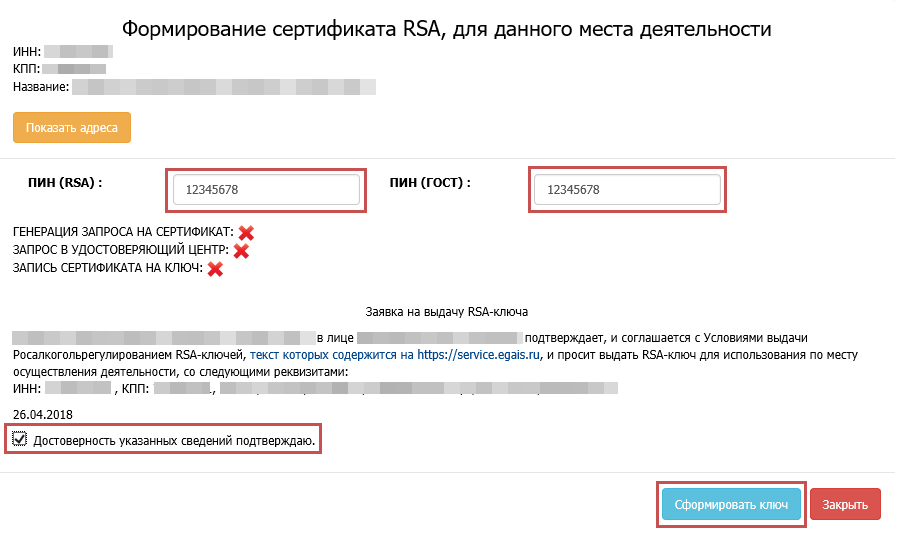

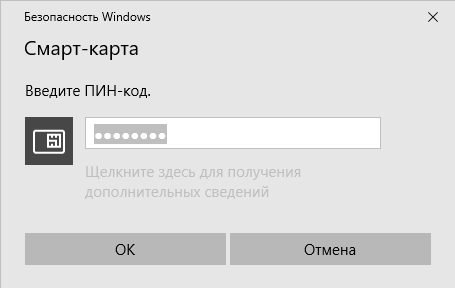

- Введите PIN-код для Рутокен ЭЦП 2.0 (по умолчанию 12345678) и нажмите кнопку «Сформировать ключ»

RSA-ключ успешно записан на Рутокен ЭЦП 2.0.

Можно устанавливать Универсальный транспортный модуль.

Источник

ЕГАИС 5. Как сформировать RSA-ключ на каждое подразделение (Рутокен ЭЦП 2.0)

Чтобы соединение с ЕГАИС было защищено, используется RSA-ключ. Он должен быть записан на тот же носитель, на котором расположен сертификат КЭП для работы с ЕГАИС. Формирование RSA-ключа производится пользователями самостоятельно в Личном кабинете ЕГАИС. Перед этим следует убедиться, что работа с системой настроена, а также в ней корректно отображаются все подразделения организации (обратите внимание на возможность формирования ключа).

Для получения ключа подразделения и записи его на устройство Рутокен ЭЦП 2.0 необходимо:

- Войти в Личный кабинет ЕГАИС и выбрать раздел «Получить ключ»:

Обратите внимание! Каждое обособленное подразделение (торговая точка с отдельным адресом) должно иметь собственный КПП, на каждое из них должен быть получен отдельный сертификат КЭП и сформирован свой RSA-ключ. Более подробно об этом читайте тут.

- В списке торговых точек выбрать ту, для которой необходимо сформировать ключ. Для выбранного подразделения откроется окно формирования RSA-ключа. В нем нужно ввести pin-код (стандартный код: 12345678) и нажать кнопку «Сформировать ключ»:

Далее возможны два варианта:

- Никаких ошибок не выявлено — следует перейти к пункту 3 настоящей инструкции.

- Появилось сообщение «Вставьте смарт-карту»:

В этом случае нужно проделать дополнительные действия:

- Пуск — Панель управления — Панель управления Рутокен. Далее зайти во вкладку Настройки — Настройки криптопровайдера и нажать кнопку «Настройка»:

- Откроется окно с настройками, в котором выбрать позицию Рутокен ЭЦП (2.0 / PKI / BT) и установить для нее значение Microsoft Base Smart Card Provider (выбирается из списка):

- После этого вернуться к началу настоящей инструкции и проделать все заново.

Теперь на носителе содержится все необходимое для работы с ЕГАИС.

Шаги с ЕГАИС 1 по ЕГАИС 5 следует повторить для каждой торговой точки, поскольку они должны иметь собственный RSA-ключ.

Обратите внимание! На одном носителе не может храниться несколько сертификатов и ключей! Работа в системе возможна только по сертификату, который был записан на Рутокен последним. При этом предыдущие данные удаляются. Сертификат и RSA-ключ также нельзя скопировать с одного носителя на другой. Поэтому рекомендуем помечать токены, например, вешать на каждый бирку с адресом подразделения, для которого он получен. Это поможет избежать проблем, связанных с ошибками при формировании и RSA-ключа.

Источник

Обратите внимание! Каждое обособленное подразделение (торговая точка с отдельным адресом) должно иметь собственный КПП, на каждое из них должен быть получен отдельный сертификат КЭП и сформирован свой RSA-ключ. Более подробно об этом читайте тут.

Обратите внимание! Каждое обособленное подразделение (торговая точка с отдельным адресом) должно иметь собственный КПП, на каждое из них должен быть получен отдельный сертификат КЭП и сформирован свой RSA-ключ. Более подробно об этом читайте тут. Далее возможны два варианта:

Далее возможны два варианта: