Настройка точки доступа Cisco AIR-AP1252G-A-K9 Дневник Максим Боголепов

Настройка точки доступа Cisco AIR-AP1252G-A-K9

| Наша компания закупила несколько беспроводных точек доступа для организации WiFi сети. В данной заметке приведу подробный пример конфигурации “с нуля”, который подойдет ко многим устройствам Cisco Aironet (1250 series). |

Для начала сбрасываем все возможно сохраненные установки. Для этого необходимо нажать на кнопку MODE на задней панели в углублении рядом с гнездом подключения консольного провода, и не отпуская, подать на устройство электропитание. После того, как загорятся постоянным красным цветом (секунд через 20-ть) два светодиода System и Radio, отпустим кнопку. Произойдет сброс устройства до начальных установок, при этом логин пароль для входа в него станет стандартным: Cisco – Cisco (логин/пароль – регистрозависимы).

Подключим устройство с помощью консольного провода к компьютеру и войдем в него. Для пущей надежности сотрем содержимое nvram и перегрузим устройство:

После перезагрузки просмотрим начальный конфиг. Он почти рабочий, просто необходимо немного “допилить” его под наши нужды:

Теперь зададим hostname, domain name, сгенерируем ssh-ключи, сменим пароли, добавим/удалим пользователей:

Теперь мы можем подключить в порт Ethernet сетевой кабель. Если в вашей сети существует DHCP -сервер, устройство должно “поймать” себе IP. Проверим это:

Если вы подобного не увидели – присвойте интерфейсу BVI1 ip-адрес из вашей подсети вручную (если вы не желаете присвоить интерфейсам GigabitEthernet0 и Dot11Radio1 разные ip-адреса):

Небольшое отступление. Я сторонник установки на все устройства Cisco последних доступных IOS . Компания устраняет в них выявленные ошибки, уязвимости, дополняет функционал. Поэтому сейчас я проделаю операцию обновления IOS на точке доступа с c1250-k9w7-mx.124-10b.JA, скомпилированной аж 24 октября 2007 года, на последнюю версию – c1250-k9w7-mx.124-10b.JA от 9 декабря 2010 года.

Дальнейшую настройку можно производить по ssh. Подключимся к устройству на выделенный (присвоенный вами) ему ip-адрес с помощью только что установленных нами именем пользователя и паролем. Просмотрим текущую версию IOS и выясним наличие доступного объема памяти на flash.

Если у вас такое же содержимое flash-памяти, места для новой IOS достаточно. Она занимает 6533120 байт в упакованном виде, плюс еще чуть больше этого в распакованном.

Копируем с нашего tftp-сервера новую IOS и распаковываем (каталог с новой прошивкой упакован с помощью tar):

(как поднять tftp-сервер в сети я описывал здесь, процедуру обновления IOS – здесь)

Просмотрим содержимое каталога flash:/c1250-k9w7-mx.124-25d.JA, выясним название файла новой IOS , и укажем устройству, какой образ нужно загрузить в следующий раз при старте:

После перезагрузки точки доступа проверим, с какого образа она загрузилась и удалим ненужные файлы с устройства:

Нам осталось совсем немного! В режиме конфигурирования зададим и настроим SSID (Service Set Identifier – уникальный идентификатор беспроводной сети):

Этими строками мы присвоили нашей будущей сети имя NAME , включили авторизацию с помощью алгоритма шифрования wpa, установили ключ сети KEY (именно в таком виде, в каком его необходимо будет вводить при авторизации в настраиваемой нами WiFi сети). Если вы хотите сделать сеть гостевой без ввода пароля, достаточно будет строк:

Осталось настроить радио-интерфейс (у меня это – Dot11Radio1):

Данными строками мы установили описание для интерфейса, указали с каким SSID он должен работать, обозначили роль нашей беспроводной точки, “подняли” интерфейс. Строкой speed basic-54.0 54.0 мы установили позволенные радио-скорости передачи данных. Вот возможные их значения:

Вот и все! Точка доступа готова к работе. Вам осталось с помощью какого-нибудь устройства обнаружить настроенную вами сеть и подключиться к ней. Проверить, что контакт произошел можно командой на Cisco:

Конечно, нужно еще много чего настроить, начиная от установки локального времени, до ограничения прав доступа к нашему устройству. Привожу полный свой рабочий конфиг:

Как всегда жду ваших замечаний…

Rating: 4.8/5(10 votes cast)

Источник

Подключение точек доступа к контроллеру Cisco Wi-Fi

Пользуясь первым руководством из моего цикла статей, вы настроили и подключили к локальной сети ваш контроллер беспроводных точек доступа Cisco WLC. Доступ к нему есть, но «вайфая юзерам» пока ещё нет. Следующий ваш шаг — подключить к контроллеру имеющиеся в наличии точки доступа, которые и будут обслуживать радио-клиентов. О том, как это сделать, и пойдет речь сегодня.

Несмотря на открытость CAPWAP протокола, ваш контроллер будет работать только с точками производства Cisco, о чем прямо и заявляет производитель. Из доступных на сегодняшний день устройств можно выделить несколько классов:

- с одним радиомодулем диапазона 2.4 ГГц (b/g/n), либо с двумя 2.4 и 5 ГГц (a/n). В связи с загаженностью первого диапазона (в наличии всего три непересекающихся 20-МГц канала: 1, 6, 11) крайне рекомендуется выбирать двухдиапазонные точки доступа, благо в контроллере есть средства «выдавливания» клиентов в более свободный 5ГГц диапазон (порядка 23 каналов);

- с поддержкой высоких скоростей передачи (-n), что в основном достигается другими модуляциями сигнала (MCS), увеличением числа потоков ввода-вывода (MIMO), слиянием каналов, играми с межкадровыми интервалами и прочими ухищрениями). Необходимо помнить, что скорость передачи данных между клиентом и точкой доступа имеет, грубо говоря, обратную зависимость от расстояния, а общая емкость сегмента сети разделяется между всеми пользователями;

- с поддержкой подключения внешних антенн, или со встроенными (выбирайте — вам в простом офисе с картонными стенами работать, или на складе, улице, . );

- имеющие возможность работать автономно, или только через контроллер (Aironet 3600);

- простые по функционалу электроники, или с наворотами для работы в сложных радиоусловиях (ClientLink, CleanAir, . )

Хорошее сравнение возможностей разных устройств приведено у производителя. Подбирайте сами, смотря по бюджету, поставленной задаче. Для экспериментов, или простой сети вполне подойдут старые, уже не вполне поддерживаемые модели 1121 b/g (но по $15), или устройства поновее, 1131AG. Сколько точек брать — необходимо выяснить экспериментально путем измерения уровня сигнала, расчетов, своего и чужого опыта. В любом случае, ничто вам позже не помешает просто добавить одну-две новых точки доступа туда, где будет явно виден слабый уровень сигнала (программное обеспечение типа WCS/NCS вам прямо покажет место на карте, да еще и советы даст в режиме планнинга). При этом никакой перенастройки не потребуется, с уровнем мощности и частотным планом контроллер разберется автоматически. Количество поддерживаемых точек доступа определяется лицензией; для некоторых контроллеров (5508 и 2504) дополнительные лицензии можно докупить. Рекомендуется, для повышения отказоустойчивости, желательно иметь два контроллера, и грамотно распределять точки между ними. Об этом, видимо, в другой раз.

А пока, если ваши точки доступа пришли из «автономного мира» (AIR-AP-xxx), их необходимо конвертировать в мир контроллеров (AIR-LAP-xx). Все точки доступа поддерживают данную операцию. Для ее проведения потребуется сама точка доступа, доступная по сети (с прописанным IP-адресом и известными правами доступа), и либо специальная бесплатная утилита, либо ПО управления WCS или NCS, в котором присутствует требуемый инструмент. Вся препрошивка, по большому счету, сводится к следующим операциям:

- переписыванию (TFTP) специального recovery-образа на точку доступа

- удалению старого конфиг-файла

- удалению имеющегося автономного софта

- синхронизации часов

- генерации сертификата точки доступа, если его еще нет

Сертификат нужен потому, что протокол общения точки доступа с контроллером, CAPWAP, в основе имеет протокол Datagram TLS, фактически защищенный через сертификаты UDP-транспорт.

Конвертированная точка доступа перезагружается, и затем «ищет» свой контроллер. Так же поступает и купленная сразу «легковесной» точка доступа из коробки. Процесс поиска включает в себя получение IP-адреса устройством, а так же получение списка контроллеров, проверка наличия, доступности и нагруженности каждого из них, и собственно регистрация у выбранного. Остановимся на этом вопросе подробно, так как он — ключевой в данной статье, и обычно вызывает больше всего проблем.

Точка доступа может ЛИБО получить IP-адрес у DHCP-сервера (любого производителя: Cisco IOS, Miscosoft, Unix ISC-DHCP), ЛИБО воспользоваться статически настроенным IP-адресом. В зависимости от обстоятельств вы можете воспользоваться любым методом. В вашем случае может оказаться, что DHCP-сервера рядом нет (или нет прав на него), либо точка доступа уже установлена в труднодоступном месте (за фальшпотолком). Либо банально нигде уже нет COM-порта (но надеемся, что про USB-COM переходники вы в курсе).

Для «ручной» настройки точки доступа необходимо подключиться к консоли (9600/8/N/1), кроме модели 1121, у которой консольного порта нет. При загрузке точка доступа попадает в режим получения адреса, и поиска контроллера. По умолчанию, логин и пароль «Cisco» (с большой буквы), enable пароль такой же. При некотором количестве неудачных попыток точка перезагружается, и продолжает процесс вечно. Для предотвращения перезагрузок отменим их следующей недокументированной командой:

debug capwap client no-reload

Далее явно устанавливаем точке адрес:

capwap ap ip address

capwap ap ip default-gateway

Внимание! Легковесная точка доступа исполняет особый вариант IOS, в котором конфигурационный режим недоступен. По-хорошему он и не нужен: все конфигурационные настройки точка получает от контроллера в момент регистрации на нём. Исключение — некий небольшой набор статической конфигурации, вроде IP-адреса. По идее, можно заставить перейти точку в режим настройки с командной строки через недокументированную команду debug capwap console cli, однако данный способ чреват последствиями и на практике не нужен.

Далее устанавливаем точке адреса контроллеров. Первый контроллер (одного бывает достаточно):

capwap ap controller ip address

Если у вас два и более контроллеров, то лучше так:

capwap ap primary-base

capwap ap secondary-base

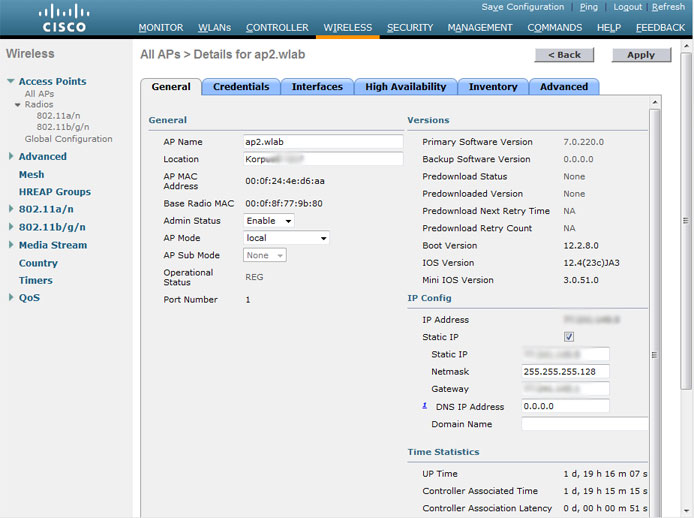

Вы должны указать адрес именно management-интерфейса контроллера (куда сами подключаетесь в веб-интерфейс), а не адрес ap-manager интерфейса. Посмотреть на результат настройки можно командой show capwap client config:

configMagicMark 0xF1E2D3C4

chkSumV2 47358

chkSumV1 27913

swVer 7.0.220.0

adminState ADMIN_ENABLED(1)

name ap2.wlab

location KorpusXX

group name ApGg1

mwarName wlc2.ххх.ххх.nхх

mwarIPAddress хх.хх.хх.3

mwarName

mwarIPAddress 0.0.0.0

mwarName

mwarIPAddress 0.0.0.0

ssh status Enabled

Telnet status Disabled

.

Для автоматической настройки IP-адреса точки доступа по DHCP необходимо также задать дополнительную опцию, номер 43, которая сообщает точке о доступных ей адресах контроллеров. Подробнее о настройке различных серверов написано здесь. Трюк состоит в том, чтобы передать в параметрах опции 43 адреса ваших контроллеров. Значение параметра (в HEX виде) имеет формат TLV, к примеру, f108c0a80a05c0a80a14, где 0xf1 (241) — номер параметра опции, 0x08 (длина данных, два раза по 4 байта/октета IP адреса), 0xc0a80a05 переводится в 192.168.10.5 и 0xc0a80a14 в 192.168.10.20.

Точка доступа может получить адреса контроллеров также через запрос по DNS, или от соседей «по воздуху».

Немного о подключении самого устройства к локальной сети. Всё, что точке доступа нужно, это IP-связность с контроллером. Достаточно просто подключить её в access-порт (порт доступа) вашей локальной сети, наравне с остальными компьютерами. Только в случае видео- или голосовых приложений в радио-сети вам понадобится настроить приоритизацию, а в случае удаленного офиса и H-REAP конфига точки — транк порт. Даже если одна точка доступа предоставляет возможность подключения к нескольким SSID (радио-сетям) со своими политиками безопасности и проключением к VLANам, беспокоиться о настройках стыка с проводной сетью надо только на уровне контроллера.

Установив точку в локальной сети смотрим, как она пытается подключиться к контроллеру (Monitor-AP Join):

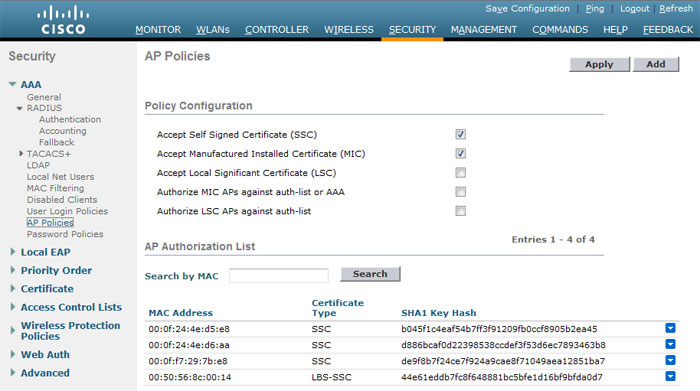

Однако бывает, что точка доступа вроде бы как видит контроллер, но в упор не хочет к нему подключаться. Почти наверняка это связано с установленными политиками безопасности, которые настраиваются в меню «Security-AAA-AP Policies«. Почти все эти политики так или иначе связаны с сертификатами. Разберемся в данном вопросе детально.

Как сказано выше, из-за деталей работы CAPWAP данные между точкой и контроллером зашифрованы при помощи сертификатов. Сертификаты есть, естественно, на контроллере, и на точке доступа. Контроллер поставляется с уже установленными сертификатами Cisco Systems (корневым, и его производными), может нести дополнительные сертификаты для веб-авторизации и локального RADIUS-сервера, которые к точкам доступа не относятся, а также может быть дополнен сертификатом вашего собственного Удостоверяющего Центра (PKI). Сертификаты точек доступа, которые потом авторизуются на контроллере, бывают следующих четырех типов:

- MIC (Manufacture Installed Certificate)

- SSC (Self-Signed Certificate)

- LSC (Locally Significant Certificate)

- LBS-SSC (Location-Based Services-SSC)

Первый тип сертификатов присутствует на всех точках доступа, в том числе автономных, выпушенных после 2006 года. Данный сертификат зашивается на заводе, подписывается самим вендором, и привязан к вшитому MAC-адресу точки доступа.

SSC сертификаты генерируются самой точкой в момент ее конверсии в «легковесную», если MIC сертификат не присутствует. Он подписан сам собой.

LSC сертификаты вы можете выписывать сами своим PKI, если в вашей организации есть указания использовать для систем цифровой подписи и шифрования только локальные средства.

LBS-SSC сертификат создается и используется устройствами Mobility Services Engine при взаимодействии с контроллером.

Какие типы сертификатов точек доступа принимать при попытке авторизации, вы можете настроить сами.

Дополнительно вы можете применять RADIUS-сервер для проверки валидности MAC-адреса точки доступа. Можно также явно задать MAC-адрес точки, применяющей MIC-сертификат (auth-list). Однако для SSC сертификатов вы в любом случае обязаны внести каждый из них в список, при этом указав не только MAC-адрес Ethernet-интерфейса точки доступа, но также хэш (hash) сертификата. Где его взять? На контроллере включите отладку процесса проверки сертификатов:

(Cisco Controller) > debug pm pki enable

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: called to evaluate cscoDefaultIdCert

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: comparing to row 0, CA cert bsnOldDefaultCaCert

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: comparing to row 1, CA cert bsnDefaultRootCaCert

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: comparing to row 2, CA cert bsnDefaultCaCert

.

*spamReceiveTask: Jun 10 21:49:39.731: sshpmGetIssuerHandles: subject L=San Jose, ST=California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1100-000f244ed6aa

*spamReceiveTask: Jun 10 21:49:39.731: sshpmGetIssuerHandles: issuer L=San Jose, ST=California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1100-000f244ed6aa

*spamReceiveTask: Jun 10 21:49:39.732: sshpmGetIssuerHandles: Mac Address in subject is 00:0f:24:4e:d6:aa

*spamReceiveTask: Jun 10 21:49:39.732: sshpmGetIssuerHandles: Cert Name in subject is C1100-000f244ed6aa

*spamReceiveTask: Jun 10 21:49:39.732: sshpmGetIssuerHandles: Cert is issued by Cisco Systems.

*spamReceiveTask: Jun 10 21:49:39.741: ssphmSsUserCertVerify: self-signed user cert verfied.

.

*spamReceiveTask: Jun 10 21:49:39.752: sshpmGetIssuerHandles: SSC Key Hash is d886bcaf0d22398538ccdef3f53d6ec7893463b8

*spamReceiveTask: Jun 10 21:49:39.755: sshpmFreePublicKeyHandle: called with 0xf2de114

Выбираем Add, тип SSC, Копипастим MAC-адрес и хэш в соответствующие поля, Apply, ждем перезагрузки точки, выключаем дебаг (debug disable-all), точка подключена:

Добавить хэш сертификата можно также и вручную:

config auth-list ap-policy ssc enable

config auth-list add ssc 00:0f:24:4e:d6:aa d886bcaf0d22398538ccdef3f53d6ec7893463b8

Всё, что можно сделать с контроллером через веб-интерфейс, можно получить и через командную строку. Это вопрос удобства и привычки. Внимание: несколько специфичных команд доступны только с командной строки.

Теперь, когда наша точка доступа подключена (надеюсь, и все остальные тоже), можно включить радио-интерфейсы (Wireless — 802.11a/n, 802.11b/g/n), режимы -g, -n, и перейти к настройке беспроводных сетей (SSID). Об этом в следующий раз.

UPD: Продолжение: Настройка беспроводных сетей на контроллере Cisco

Источник