- Настройка VLAN на Cisco

- Введение в виртуальные локальные сети VLAN

- Настройка VLAN в Cisco Packet Tracer

- Настройка VLAN+NAT+DHCP в Cisco Packet Tracer

- Маршрутизация между Cisco VLAN. Три варианта дизайна

- Как настроить VLAN на коммутаторах Cisco Catalyst 2960

- Настройка Native Vlan на Cisco

- Пример настройки VLAN 5 как native на коммутаторе Cisco

- Настройка Voice VLAN на Cisco

- Справочная информация

- Номера VLAN (VLAN ID)

- Параметры VLAN

- Значения по умолчанию

- Настройка VLAN на коммутаторах Cisco. С примерами.

Настройка VLAN на Cisco

Подборка инструкций по настройке VLAN на оборудовании Cisco. Примеры конфигурирования, описания возможных проблем, настройки и параметры.

Введение в виртуальные локальные сети VLAN

Если вы совсем новичок в теме, начните с этого видео, посвященного технологии VLAN/ Пожалуй самое доступное объяснение:

Настройка VLAN в Cisco Packet Tracer

В данном уроке мы познакомимся с технологией VLAN, научимся создавать их на коммутаторах, настраивать access и trunk порты.

Одно из лучших объяснений работы VLAN на оборудовании Cisco.

У кого бесконечный «Translating. » нажмите Ctrl + Shift + 6

Добавлять VLAN в транк только «switchport trunk allowed vlan add», чтобы остальные не потерялись.

Учтите, что вы не пробросите VLAN без транка. у коммутаторов есть два режима порта, это access, используется как правило для конечных устройств (компы, принтеры, телефоны) и trunk — настраивается между свичами. Access порт тегирует входящий трафик в коммутатор и растегирует исходящий. Trunk порт не занимается тегированием, он просто прокидывает пакеты основываясь на метках влана (тегах).

Настройка VLAN+NAT+DHCP в Cisco Packet Tracer

Еще одно подробное руководство по настройке VLAN на оборудовании Cisco.

Маршрутизация между Cisco VLAN. Три варианта дизайна

В этом видео рассказывается о том, как работает маршрутизация между виртуальными сетями Virtual LAN или Vlan, которая также называется Inter vlan routing. Подробно на уровне CCNA рассказывается какой дизайн сети выбрать, в чем преимущества и недостатки каждого варианта дизайна.

Более чем подходит для подготовке к сертификационному тесту CCNA Routing and Switching. Вам нужно разделить сеть на Vlan? Нужно настроить взаимодействие. В видео рассматриваются три варианта построения маршрутизации между Vlan. Обсуждаются плюсы и минусы каждого, а также применимость на практике.

Как настроить VLAN на коммутаторах Cisco Catalyst 2960

В этом видео показано на практике, как создать VLAN на коммутаторе Cisco 2960, переключить порты в определенный VLAN, а также передавать трафик между несколькими коммутаторами.

Настройка Native Vlan на Cisco

Native VLAN — это понятие в стандарте 802.1Q, которое обозначает VLAN на коммутаторе, где все кадры идут без тэга, т.е. трафик передается нетегированным. По умолчанию это VLAN 1. В некоторых моделях коммутаторов Сisco это можно изменить, указав другой VLAN как native.

Если коммутатор получает нетегированные кадры на транковом порту, он автоматически причисляет их к Native VLAN. И точно так же кадры, генерируемые с не распределенных портов, при попадании в транк-порт причисляются к Native VLAN.

Трафик, который принадлежит другим VLANам, тегируется с указанием соответствующего VLAN ID внутри тега.

Пример настройки VLAN 5 как native на коммутаторе Cisco

sw1(config)# interface f0/10

sw1(config-if)# switchport trunk native vlan 5

Теперь весь трафик, принадлежащий VLAN 5 будет передаваться через транковый интерфейс нетегированным, а весь пришедший на транковый интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5 (по умолчанию VLAN 1).

Из соображений безопасности (например, для защиты от VLAN Hopping) рекомендуется в транке выполнять тегирование даже для native VLAN. Включить тегирование фреймов для native VLAN глобально можно с помощью команды vlan dot1q tag native, просмотреть текущий статус тегирования можно используя команду show vlan dot1q tag native.

Switch(config)#no vlan dot1q tag native

Switch#sho vlan dot1q tag native

dot1q native vlan tagging is disabled

Настройка Voice VLAN на Cisco

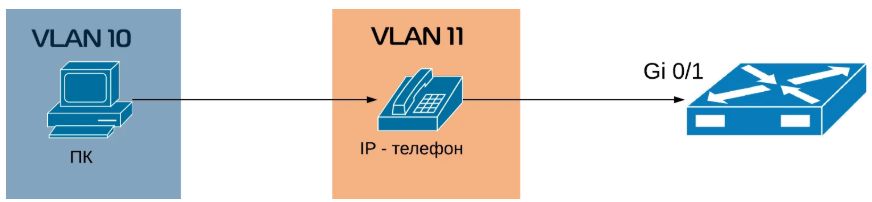

Большинство IP — телефонов, включая Cisco, имеют маленький коммутатор на 3 порта внутри IP — телефона. Телефон подключается «в разрыв».

- Первый порт подключается к коммутатору;

- Второй порт подключается к компьютеру;

- Внутренний порт подключает сам телефон;

Как это все работает? Между коммутатором и телефоном у нас есть так называемый «транк». Порт на телефоне, который подключается к компьютеру, является портом доступа. Телефона передает весь трафик с компьютера на коммутатор без каких — либо меток, непомеченным. Трафик с самого телефона всегда будет помечаться, и в транке будут разрешены только два вышеупомянутых VLANа.

Если вы уже знакомы с настройкой VLANов, то создание голосового VLANа не составит для вас вообще никакого труда. Давайте настроим порт на коммутаторе, где мы будем использовать VLANы 10 и 11.

Сначала мы создаем данные VLANы:

Теперь настроим интерфейс:

MERION-SW1(config)#interface GigabitEthernet 0/1

MERION-SW1(config-if)#switchport mode access

MERION-SW1(config-if)#switchport access vlan 10

MERION-SW1(config-if)#switchport voice vlan 11

Мы переключили данный порт в режим доступа и настраиваем его для VLAN 10. Команда switchport voice vlan сообщает коммутатору, чтобы он использовал VLAN 11 как голосовой VLAN.

Для того, чтобы телефон понял, какой VLAN нужно использовать, используются два протокола — Cisco Discovery Protocol (CDP) для телефонов Cisco и Link Layer Discovery Protocol (LLDP) для телефонов от других вендоров.

Справочная информация

Номера VLAN (VLAN ID)

Номера VLAN (VLAN ID) могут быть в диапазоне от 1 до 4094:

- 1 — 1005 базовый диапазон (normal-range)

- 1002 — 1005 зарезервированы для Token Ring и FDDI VLAN

- 1006 — 4094 расширенный диапазон (extended-range)

Параметры VLAN

При создании или изменении VLAN можно задать следующие параметры:

- VLAN ID — Номер VLAN

- VLAN name (name) — Имя VLAN

- VLAN type (media) — Тип VLAN (Ethernet, Fiber Distributed Data Interface [FDDI], FDDI network entity title [NET], TrBRF, или TrCRF, Token Ring, Token Ring-Net)

- VLAN state (state) — Состояние VLAN (active или suspended)

- VLAN MTU (mtu) — Максимальный размер блока данных, который может быть передан на канальном уровне

- SAID (said) — Security Association Identifier — идентификатор ассоциации безопасности (стандарт IEEE 802.10)

- Remote SPAN (remote-span) — Создание VLAN для удаленного мониторинга трафика (В дальнейшем в такой VLAN можно зеркалировать трафик с какого-нибудь порта, и передать его через транк на другой коммутатор, в котором из этого VLAN трафик отправить на нужный порт с подключенным снифером)

- Bridge identification number для TrBRF VLAN (bridge) — Идентификатор номера моста для функции TrBRF (Token Ring Bridge Relay Function). Цель функции — создание моста из колец.

- Ring number для FDDI и TrCRF VLAN (ring) — Номер кольца для типов VLAN FDDI и TrCRF (Token Ring concentrator relay functions). TrCRF называют кольца, которые включены в мост.

- Parent VLAN number для TrCRF VLAN (parent) — Номер родительского VLAN для типа VLAN FDDI или Token Ring

- Spanning Tree Protocol (STP) type для TrCRF VLAN (stp type) — Тип протокола связующего дерева (STP) для VLAN типа TrCRF

- Translational VLAN number 1 (tb-vlan1) — Номер VLAN для первичного преобразования одного типа VLAN в другой

- Translational VLAN number 2 (tb-vlan2) — Номер VLAN для вторичного преобразования одного типа VLAN в другой

Значения по умолчанию

| VLAN ID | 1 |

| VLAN name | VLANxxxx, где xxxx четыре цифры номера VLAN (Например: VLAN0003, VLAN0200 и т.д.) |

| SAID | 100000 плюс VLAN ID (Например: 100001 для VLAN 1, 100200 для VLAN 200 и т.д.) |

| VLAN MTU | 1500 |

| Translational VLAN number 1 | 0 |

| Translational VLAN number 2 | 0 |

| VLAN state | active |

| Remote SPAN | disabled |

Доставка по Москве, Санкт-Петербургу, в регионы России, в Казахстан, Беларусь

Оперативно подберем для Вас оборудование и аналоги

Источник

Настройка VLAN на коммутаторах Cisco. С примерами.

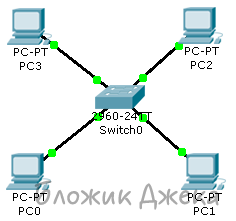

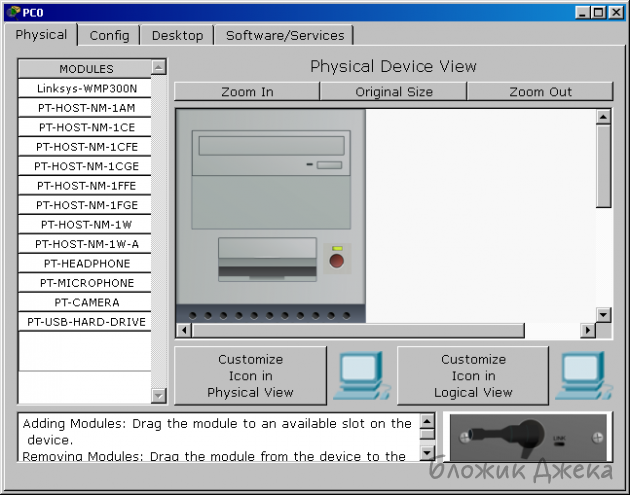

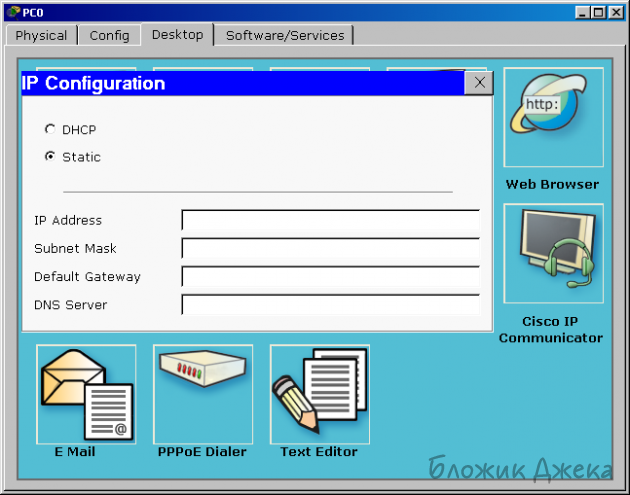

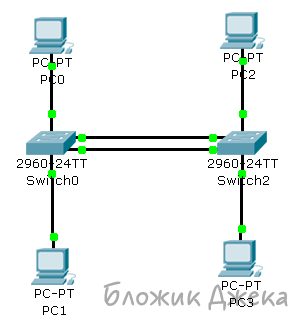

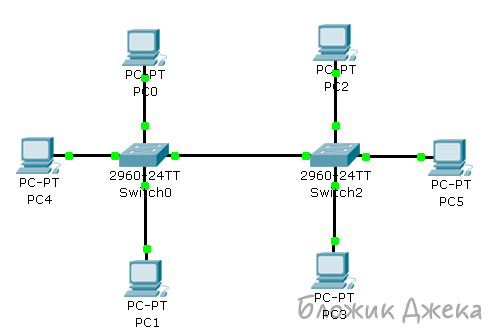

Для достижения поставленной цели нам понадобится: в идеальном случае 1 коммутатор фирмы Cisco с поддержкой VLAN, 4 компьютера и 4 патчкорда; в более реальном и наиболее подходящем варианте, нам понадобится компьютер с установленным на него программным обеспечением Cisco Packet Tracer.

Если у нас есть реальное оборудование, то подключаем компьютеры к первым четырем портам коммутатора (далее считаем, что компьютер подключенный к порту 1 – это ПК1, к порту 2 – ПК2 и т.д.). Включаем коммутатор и компьютеры. Подключаемся с одного из компьютеров к коммутатору через консольный кабель. Наблюдаем консоль =)

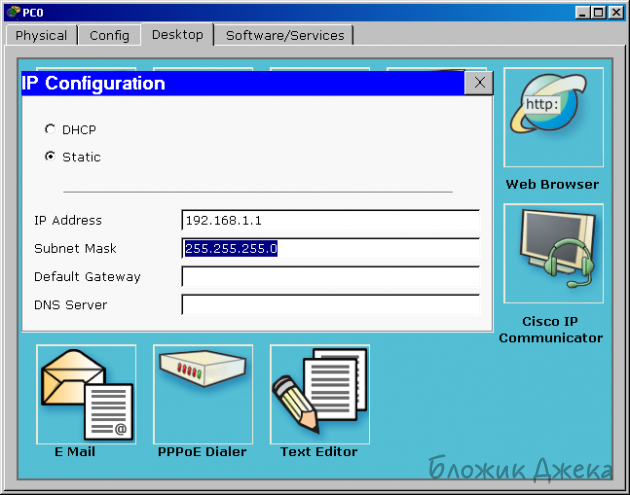

Если же у нас нет реального оборудования, то запускаем Cisco Packet Tracer и собираем в нем следующую топологию (При сборке учитываем, что PC0 подключен к порту FasteEthernet0/1, PC1 к порту FasteEthernet0/2 и т.д).

После этого закройте окно настроек данного хоста и аналогичным образом сконфигурируйте 3 оставшихся. Задайте им следующие IP адреса: PC1 – 192.168.1.2/24, PC2 – 172.20.20.1/24, PC3 – 172.20.20.2/24.

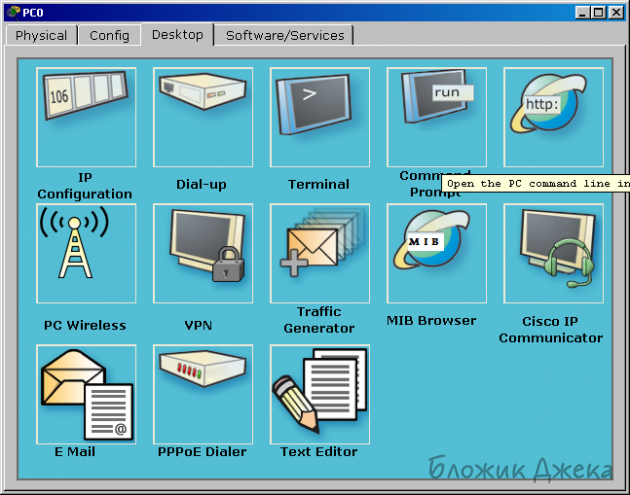

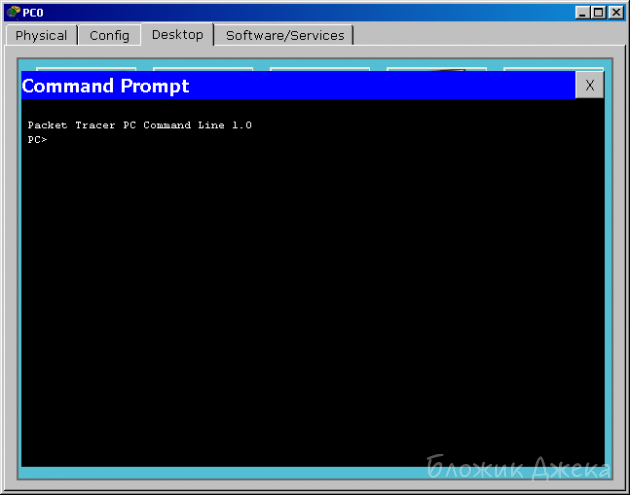

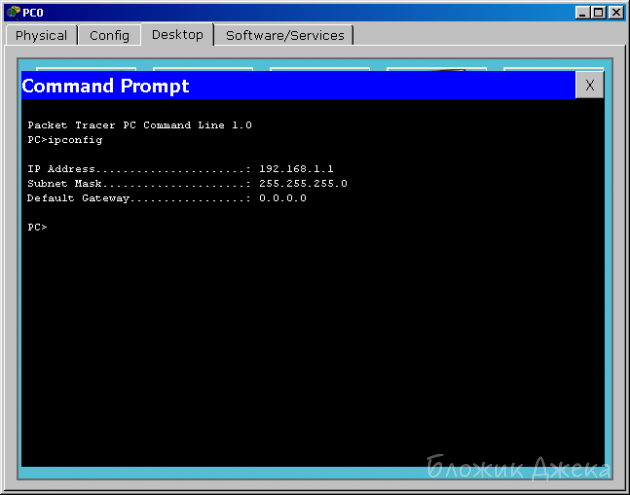

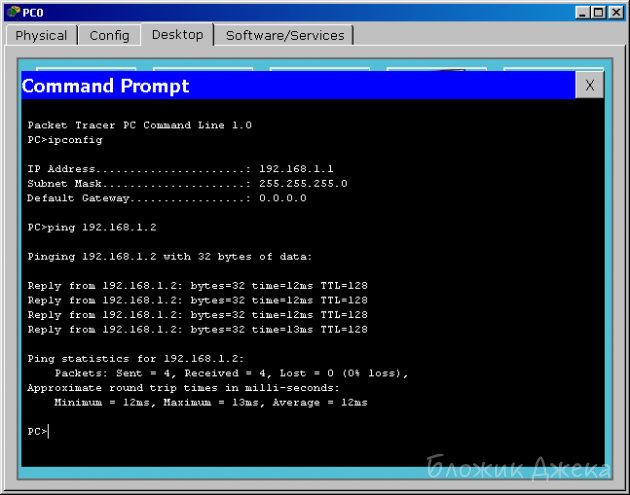

Далее проверим, как применились введенные нами настройки. Для этого опять дважды щелкнем левой кнопкой мыши по одному их хостов, например по PC0. В открывшемся окне выбираем пункт Command Prompt и попадаем в окно консоли данного компьютера (данное действие аналогично тому, как если бы мы выполнили Пуск-Выполнить-cmd на реальном компьютере).

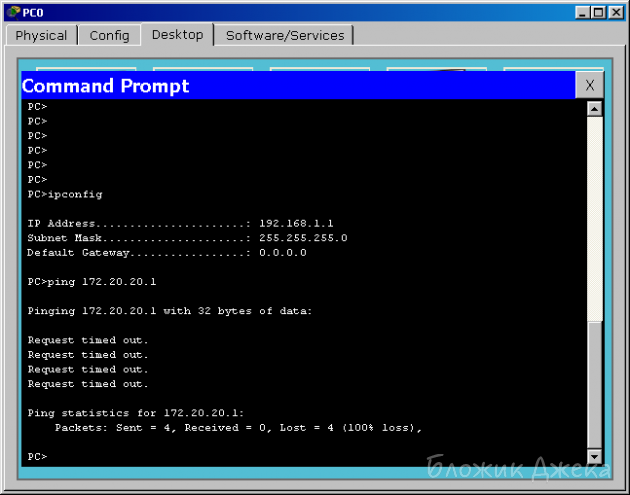

Почему это происходит? Хотя в данном случае все четыре компьютера находятся в одном vlan (как мы уже обсуждали ранее по умолчанию все порты коммутатора находятся в vlan 1), все они не могут видеть друг друга, так как находятся в разных подсетях. Компьютеры PC0 и PC1 находятся в подсети 192.168.1.0, а компьютеры PC2 и PC3 в подсети 172.20.20.0.

Возможно у вас возникает вопрос а зачем же вообще тогда нужны vlan, если компьютеры и так уже фактически взаимодействуют только парами, как мы хотели в начале статьи. Vlan нужны для того чтобы структурировать сети на коммутаторе и навести в них порядок, а так же для того чтобы было возможно осуществлять маршрутизацию между ними, ведь осуществить маршрутизацию между сетями в той конфигурации которую мы, на данный момент, получили в Packet Tracer будет довольно затруднительно.

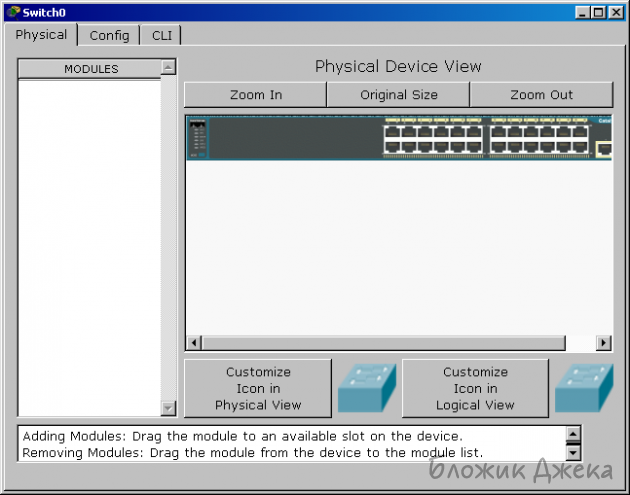

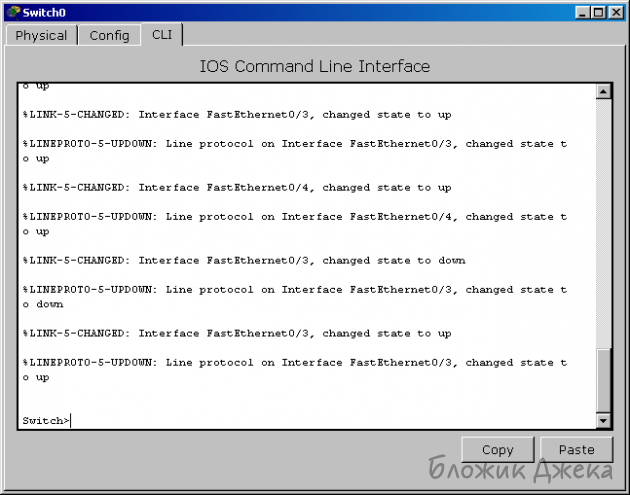

Далее перейдем к настройке коммутатора. Откроем его консоль. Для того чтобы это выполнить в Packet Tracer дважды щелкните левой кнопкой мыши по коммутатору в рабочей области.

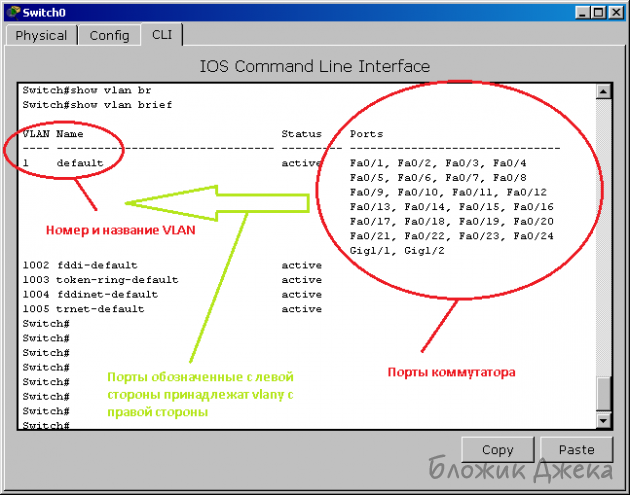

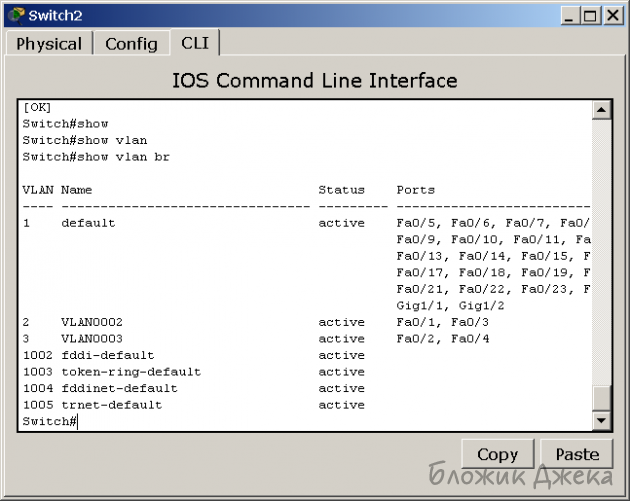

В результате выполнения команды на экране появится: номера vlan – первый столбец, название vlan — второй столбец, состояние vlan (работает он в данный момент или нет) – третий столбец, порты принадлежащие к данному vlan – четвертый столбец. Как мы видим по умолчанию на коммутаторе существует пять vlan-ов. Все порты коммутатора по умолчанию принадлежат vlan 1. Остальные четыре vlan являются служебными и используются не очень часто.

Для реализации сети, которую мы запланировали сделать, создадим на коммутаторе еще два vlan. Для этого в привилегированном режиме выполните команду conft для перехода в режим конфигурации. Вводим команду vlan 2. Данной командой вы создадите на коммутаторе vlan с номером 2. Указатель ввода Switch(config)# изменится на Switch(config-vlan)# это свидетельствует о том, что вы конфигурируете уже не весь коммутатор в целом, а только отдельный vlan, в данном случае vlan номер 2. Если вы используете команду «vlan x», где x номер vlan, когда vlan x еще не создан на коммутаторе, то он будет автоматически создан и вы перейдете к его конфигурированию. Когда вы находитесь в режиме конфигурирования vlan, возможно изменение параметров выбранной виртуальной сети, например можно изменить ее имя с помощью команды name.

Для достижения поставленной в данном посте задачи, сконфигурируем vlan 2 следующим образом:

Разберем данную конфигурацию. Как уже говорилось ранее командой vlan 2, мы создаем на коммутаторе новый vlan с номером 2. Команда name subnet_192 присваивает имя subnet_192 виртуальной сети номер 2. Выполняя команду interface range fastEthernet 0/1-2 мы переходим к конфигурированию интерфейсов fastEthernet 0/1 и fastEthernet 0/2 коммутатора. Ключевое слово range в данной команде, указывает на то, что мы будем конфигурировать не один единственный порт, а целый диапазон портов, в принципе ее можно не использовать, но тогда последние три строки придется заменить на:

Команда switchport mode access конфигурирует выбранный порт коммутатора, как порт доступа (аксесс порт). Команда switchport access vlan 2 указывает, что данный порт является портом доступа для vlan номер 2.

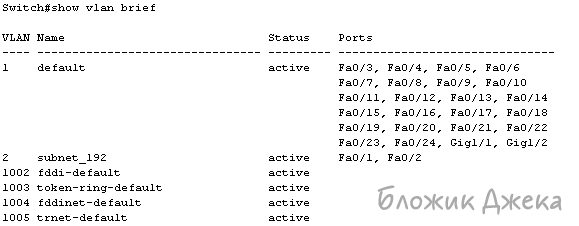

Просмотрим результат конфигурирования выполнив уже знакомую нам команду show vlan br еще раз:

Как легко заметить из результата выполнения данной команды, у нас на коммутаторе появился еще один vlan с номером 2 и именем subnet_192, портами доступа которого являются fastEthernet 0/1 и fastEthernet 0/2.

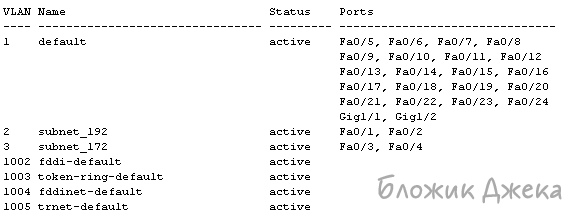

Далее аналогичным образом создадим vlan 3 с именем subnet_172, и сделаем его портами доступа интерфейсы fastEthernet 0/3 и fastEthernet 0/4. Результат должен получиться следующим:

В принципе уже все готово, наша сеть уже настроена, так как мы и планировали в начале поста. Осталось лишь ее немного протестировать. Перейдите в консоль компьютера PC 0. Пропингуйте с него остальные 3 компьютера сети. Как вы можете заметить, ничего не изменилось, компьютер PC1 доступен, а компьютеры PC2 и PC3 по прежнему не доступны. Раз ничего не изменилось, то как же мы можем быть уверены, что наша конфигурация vlan действительно работает? Для этого пойдем на маленькую хитрость — зададим компьютерам PC2 и PC3 IP адреса из сети 192.168.1.0/24. Например 192.168.1.3 и 192.168.1.4. И теперь снова попробуем пропинговать с компьютера PC0 остальные компьютеры сети. Как видим снова ничего не изменилось, хотя все четыре компьютера теоретически должны находится в одной подсети 192.168.1.0/24 и видеть друг друга, на практике они находятся в разных виртуальных локальных сетях и поэтому не могут взаимодействовать между собой. Если есть желание проверить это еще раз, то перейдите на компьютер PC 2 и пропингуйте остальные компьютеры. Доступным будет только PC3, так как они вместе находятся в одном vlan номер 3.

На сегодня это все. В следующем посте мы обсудим как передавать vlan между коммутаторами, и как реализовать данный функционал на коммутаторах фирмы Cisco.

Выше мы разобрали как настроить порты доступа для vlan на отдельных коммутаторах фирмы Cisco, это конечно хорошо, но этого мало, ведь мы пока еще не умеем передавать данные vlan-ов между коммутаторами. В данном посте мы рассмотрим этот вопрос и научимся настраивать транковые порты (trunk).

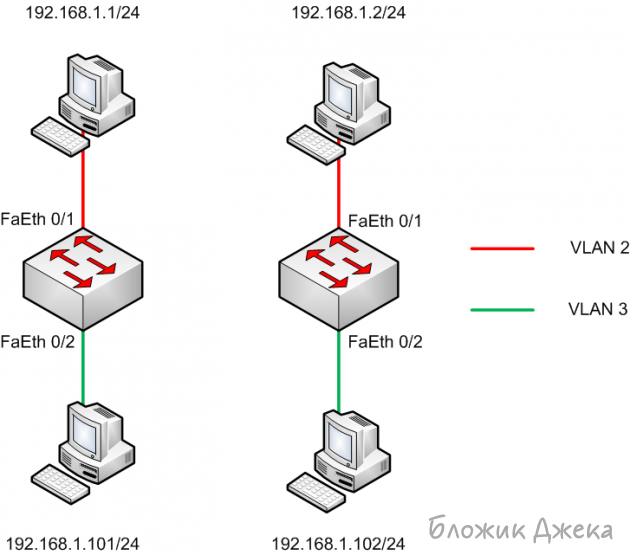

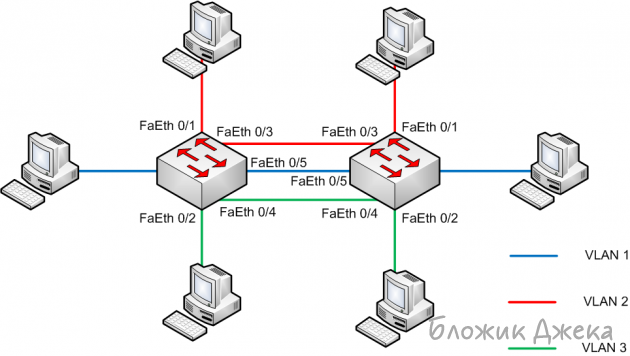

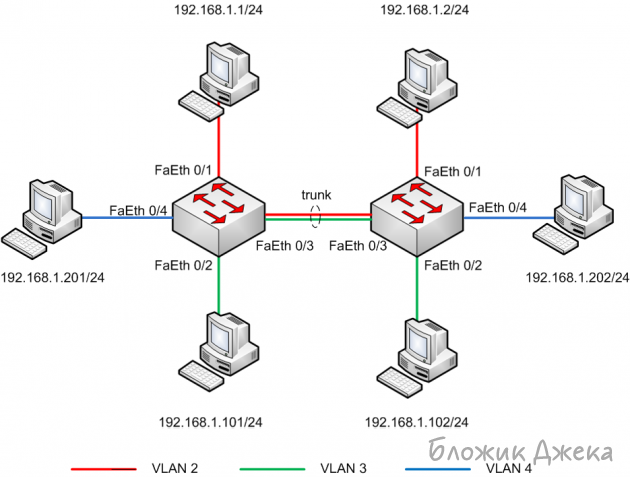

Пусть у нас имеется два коммутатора фирмы Cisco, на каждом из этих коммутаторов подняты vlan с номерами 2 и 3. Порт FastEth 0/1 является портом доступа vlan 2, а порт FastEth 0/2 портом доступа vlan 3, одинаково на обоих коммутаторах. К порту FastEth 0/1 первого коммутатора подключен компьютер с IP адресом 192.168.1.1/24, к порту FastEth 0/2 компьютер с IP адресом 192.168.1.101/24. Аналогичным образом ко второму коммутатору подключены компьютеры с IP адресами 192.168.1.2/24 и 192.168.1.102/24 Данная конфигурация изображена на рисунке.

Соберем данную сеть в Packet Tracer. Зададим IP адреса в соответствии с рисунком. Оба коммутатора настроим используя следующие команды:

Получившаяся схема будет иметь приблизительно следующий вид:

В полученной схеме, ни один из компьютеров не должен видеть другие компьютеры. Так как компьютеры, находящиеся в vlan с одинаковыми номерами находятся на разных коммутаторах не связанных между собой. На данном этапе процесс подготовки завершен, и мы перейдем непосредственно к рассмотрению вопроса передачи данных vlan между коммутаторами.

Как мы уже обсуждали ранее, решить эту задачу можно двумя способами: используя порты доступа или используя транковые порты(trunk). Рассмотри оба этих способа по очереди.

Сначала рассмотрим вариант использования портов доступа для соединения коммутаторов между собой. Для этого на каждом из коммутаторов сконфигурируем интерфейсы FastEth 0/3 и FastEth 0/4 как порты доступа, порт 0/3 отнесем к vlan 2, а порт 0/4 к vlan 3. Для этого на коммутаторах выполним следующие команды:

Для проверки конфигурации выполним команду show vlan brief, ее результат должен быть следующим.

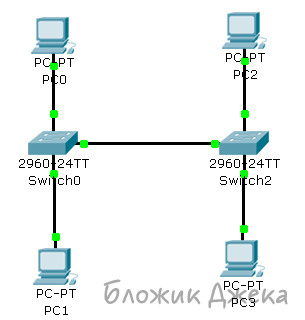

Для передачи трафика сразу нескольких vlan-ов по одной линии между коммутаторами используются специальные транковые порты (trunk). Для того чтобы настроить данные порты на коммутаторах выполним следующие команды в режиме конфигурирования (в роли trunk портов будут выступать интерфейсы FastEthernet0/3):

Разберем назначение данных команд. С помощью команды «interface FastEthernet0/3» переходим к конфигурированию интерфейса FastEthernet0/3. Выполняя команду «switchport mode trunk» вы переводите данный порт в режим работы в виде транка (то есть режим позволяющий передавать через себя трафик нескольких vlan-ов), данная команда автоматически отменяет введенную нами в конфигурацию интерфейса FastEthernet0/3 команду «switchport mode access». Команда «no switchport access vlan 2» отменяет примененные нами ранее настройки для портов доступа на интерфейсе FastEthernet0/3 (если вы конфигурируете новый интерфейс, то выполнять данную команду не нужно).

После того, как данная конфигурация вбита в коммутатор, настало время изменить физическую конфигурацию нашей сети в PacketTracer. Так как мы настраиваем вариант в котором все vlan между коммутаторами будут передаваться через один линк через порты FastEthernet0/3, то мы смело можем удалить соединение между портами FastEthernet0/4. В таком случае схема примет вид:

По идее все уже должно работать, и оба vlan, настроенные на коммутаторах, должны ходить между ними через один единственный линк. Проверим это. Для этого опять же пропингуем с компьютера PC0 остальные компьютеры сети. Если все настроено верно, то компьютер PC 2 должен стать доступен, а все остальные компьютеры нет.

Используя на интерфейсе команду switchport mode trunk мы перевели его в транковый режим, в котором интерфейс пропускает через себя все существующие на коммутаторе vlan, но иногда необходимо передавать через данный интерфейс не все vlan, а лишь некоторые, как это показано на рисунке.

Перейдем к настройке коммутаторов. Создадим на каждом из них еще по одному vlan с номером 4. Добавим в данный vlan в качестве портов доступа интерфейсы FastEthernet0/4. Проверим полученную конфигурацию. Если все сделано верно то с PC 0 должен пинговаться только PC2, c PC 4 только PC5, а с PC 1 только PC3. То есть трафик всех vlan свободно ходит между коммутаторами, нарушим эту идиллию и разрешим между коммутаторами только трафик vlan 2 и 3. Для этого на обоих коммутаторов выполним команды:

Как вы наверное уже догадались команда «switchport trunk allowed vlan 2-3» указывает транковому порту коммутатора, какие vlan ему пропускать через себя. После того как вы выполните эту команду компьютер PC4 должен перестать видеть компьютер PC5. Команда «switchport trunk allowed vlan» при своем использовании каждый раз задает разрешенные порты заново, то есть если вы выполните команду switchport trunk allowed vlan 5, а потом выполните команду switchport trunk allowed vlan 6, то разрешенным окажется только vlan номер 6. Для добавления vlan к списку разрешенных служит команда switchport trunk allowed vlan add x, где x номер добавляемого vlan. Для удаления vlan из списка разрешенных используется команда switchport trunk allowed vlan remove x, где x номер удаляемого vlan. Для просмотра информации о настроенных на коммутаторе транках служит команда show int trunk.

Думаю это все, что для начала нужно знать о настройки vlan на коммутаторах фирмы Cisco. Теперь вы можете хорошенько потренироваться в их настройке собирая различные конфигурации в Packet Tracer.

Источник