- Установка OpenVPN клиента и сервера на роутер с прошивкой DD-WRT

- Откуда взялась прошивка DD-WRT и где её можно скачать?

- Преимущества настройки маршрутизатора в качестве клиента или сервера OpenVPN

- Настройка DD-WRT маршрутизатора в качестве клиента OpenVPN

- Настройка DD-WRT в качестве OpenVPN сервера

- DD-WRT VPN подключение со статическим адресом

- Настройка vpn, pptp, l2tp подключения в dd-wrt со статическим ip адресом. Способ 1.

- Настройка vpn, pptp, l2tp подключения в dd-wrt со статическим ip адресом. Способ 2.

- Установка клиента и сервера OpenVPN на маршрутизатор DD-WRT

- Где взять DD-WRT роутер?

- Зачем устанавливать OpenVPN на вашем роутере?

- Ваш роутер как клиент OpenVPN

- Ваш роутер как сервер OpenVPN

- Как превратить мой маршрутизатор DD-WRT в клиента OpenVPN?

- Включить настройку клиента OpenVPN

- Как превратить мой маршрутизатор DD-WRT в сервер OpenVPN?

Установка OpenVPN клиента и сервера на роутер с прошивкой DD-WRT

Не секрет, что большинство домашних роутеров имеет множество скрытых возможностей. Производители, по разным причинам, не захотели реализовать или просто предоставить к ним доступ в штатной прошивке. Про альтернативную прошивку DD-WRT, я уже рассказывал, хоть и довольно давно, в посте о настройке D-link DIR-300 в режиме Wi-Fi повторителя. Данная прошивка, как раз и позволяет задействовать весь скрытый потенциал роутера, выжав всё, на что способно устройство, в том числе сделать его клиентом или сервером OpenVPN.

Откуда взялась прошивка DD-WRT и где её можно скачать?

В основе DD-WRT лежит Linksys WRT, прошивка, разработанная компанией Linksys для собственных маршрутизаторов серии WRT54G. Приставка «DD» в названии DD-WRT не что иное, как автомобильный код города Дрезден в Германии, где живет главный разработчик проекта DD-WRT.

Сейчас в продаже имеются маршрутизаторы, с уже установленной DD-WRT, например от той же Linksys или других производителей. Кроме того, на большинстве роутеров, можно самостоятельно заменить проприетарную прошивку на DD-WRT. Полный список поддерживаемых устройств можно найти на официальном сайте https://www.dd-wrt.com.

Преимущества настройки маршрутизатора в качестве клиента или сервера OpenVPN

Давайте разберемся в чём заключается преимущество использования клиента OpenVPN на маршрутизаторе перед обычным клиентским приложением (например tunnelblick на macOS), которое можно установить на компьютере или смартфоне.

Итак, при поднятии VPN канала на роутере, устанавливается только одно подключение к VPN-серверу, вместо нескольких для каждого устройства, что существенно снижает нагрузку на VPN сервер. VPN канал всегда включен и доступен для устройств за ним, также не стоит забывать, что далеко не на каждом устройстве имеется возможность установить OpenVPN клиент.

Настроив маршрутизатор в качестве OpenVPN сервера мы получаем безопасный доступ к своей домашней сети или офису извне. Получается весьма бюджетный вариант начального уровня, ведь ранее я писал только о настройке OpenVPN на FreeBSD, а такое решение требовало дополнительного оборудования.

Настройка DD-WRT маршрутизатора в качестве клиента OpenVPN

Заходим в панель управления маршрутизатора (обычно адрес 192.168.0.1 или 1.1), зависит от того какую подсеть вы настроили у себя. Переходим на вкладку Services -> VPN.

Для примера, сделаем настройку подключения к абстрактному OpenVPN серверу провайдера. Существенной разницы в настройке подключения к любому другому серверу быть не должно. Для начала активируем настройку клиента OpenVPN.

Большинство поставщиков VPN, использующих OpenVPN, предоставляют конфигурационный файл для подключения. Конечно, содержимое файлов конфигурации OpenVPN клиента может отличаться, например режимом шифрования, использованием сжатия данных, авторизацией и т.д., но принцип везде остаётся одинаковым.

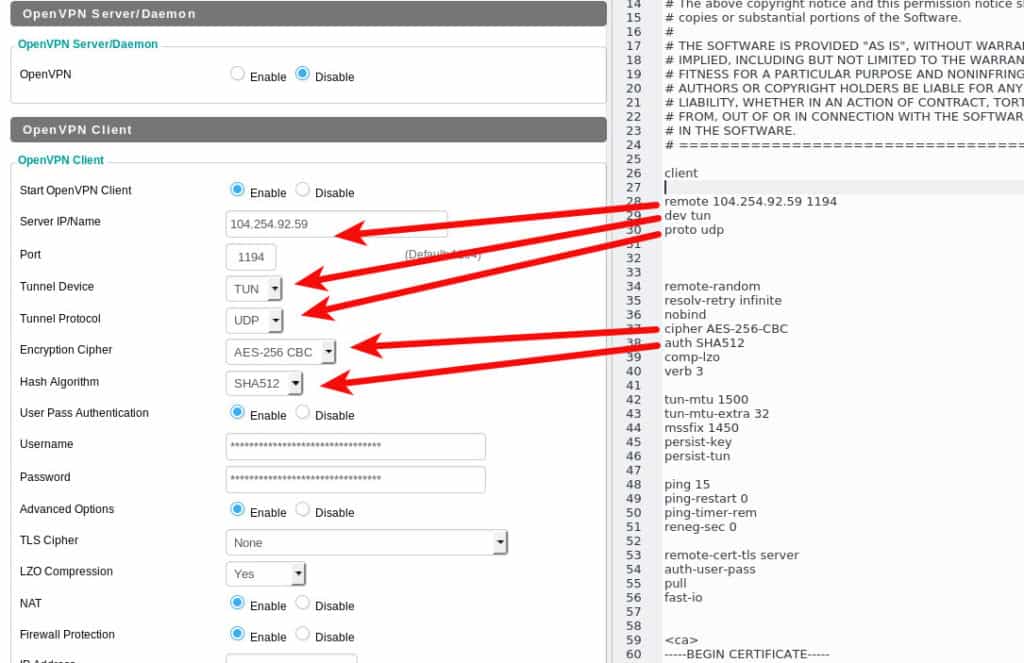

Пример файла настроек OpenVPN, и соответствующих ему полей на маршрутизаторе DD-WRT можно увидеть на скриншоте:

В приведенном примере нужно дополнительно ввести имя пользователя и пароль в соответствующие поля. Остальные настройки должны быть скопированы и вставлены в поле Additional Config (Дополнительные настройки) маршрутизатора DD-WRT.

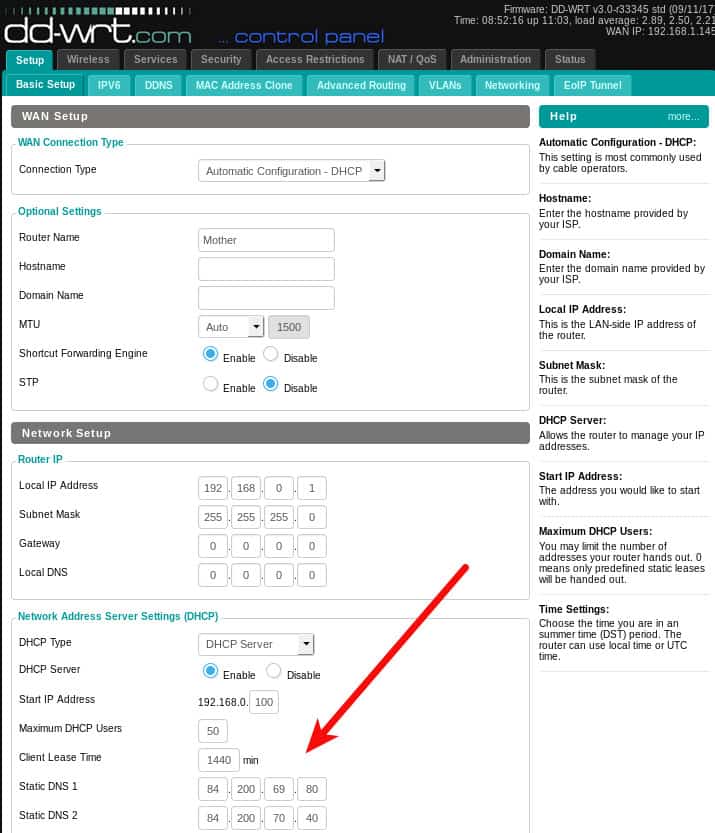

Cохраняем настройки, нажав кнопку Save. Теперь весь ваш трафик проходящий через VPN соединение будет зашифрован. Некоторые VPN сервисы дополнительно предоставляют собственные DNS, вы можете настроить маршрутизатор и на использование любых DNS-серверов, какие пожелаете Setup -> Basic Setup.

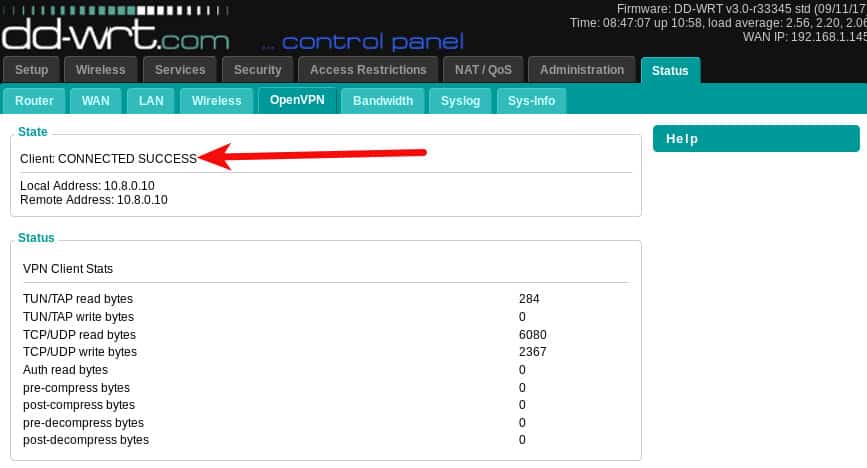

Чтобы запустить VPN, возвращаемся на вкладку Services -> VPN и нажимаем кнопку Apply Settings. На вкладке Status -> OpenVPN, должно появиться сообщение Client: CONNECTED SUCCESS. Обратите внимание, что вкладка состояния OpenVPN не появится до тех пор, пока не будет включена служба OpenVPN.

Настройка DD-WRT в качестве OpenVPN сервера

Первым делом нам понадобится создать сертификаты и ключи шифрования для использования сервером OpenVPN. Для этого установим OpenVPN на компьютер и создадим необходимые файлы. Я уже рассказывал о генерации ключей для OpenVPN сервера на FreeBSD (как это сделать в Windows, можно почитать на сайте OpenVPN или у меня в блоге). Пользователи Linux могут использовать приведенные ниже команды (взято из первоисточника, ссылка будет в конце поста).

Для Ubuntu и других пользователей на базе Debian следует установить пакеты openvpn и easy-rsa:

Создадим рабочий каталог и назовём его openvpn:

И выполним команды генерации сертификатов:

При создании сертификатов будет запрашиваться информация о местоположении, которая включается в сертификат (можно писать всякую лабуду). Если желаете настроить её заранее, измените нужные поля в файле CA/vars:

Также будет предложено придумать кодовую фразу (passphrase). Я не рекомендую её устанавливать, иначе вы не сможете запустить OpenVPN сервер без ввода пароля. Это касается и создания клиентских ключей, задав пароль вы будете вынуждены вводить его всякий раз при подключении к серверу. Так что при генерации ключей, на соответствующий запрос пароля просто нажимаем клавишу ввода, если вам это не нужно.

Если всё сделано правильно, то в каталоге CA/keys получили кучу файлов с ключами и сертификатами:

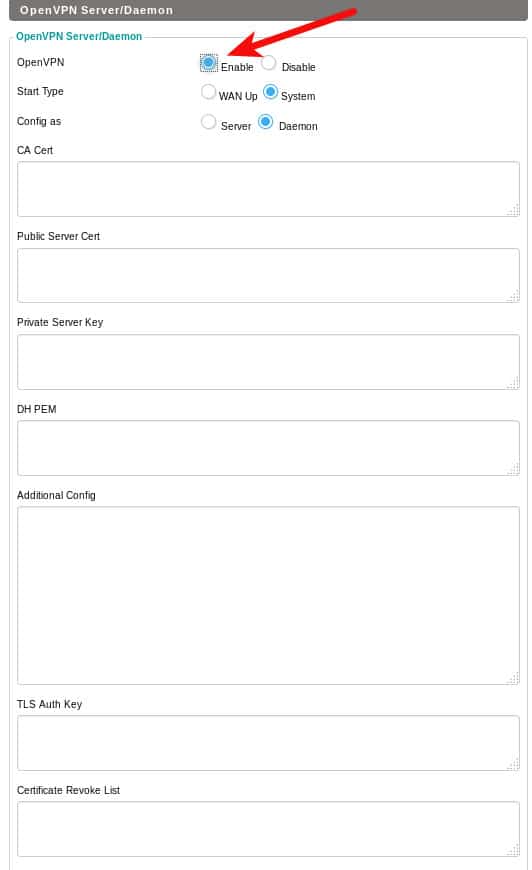

Нам понадобятся только некоторые из них. Открываем их в текстовом редакторе и помещаем содержимое файлов в соответствующие поля на странице DD-WRT OpenVPN Server / Daemon. Переходим в раздел Services -> VPN и активируем OpenVPN Server/Daemon.

- ca.crt соответствует полю CA Cert

- server.crt соответствует полю Public Server Cert

- server.key соответствует полю Private Server Key

- dh2048.pem соответствует полю DH PEM

- pfs.key соответствует полю TLS Auth Key

Нажав кнопку Apply settings (Применить настройки), наш VPN-сервер должен начать работу. Перейдя на страницу Status -> OpenVPN, можно проверить статус соединения. Обратите внимание, что на этот раз в сообщении говорится о сервере: CONNECTED SUCCESS.

Остаётся настроить конфигурационный файл для клиента, в данном случае выглядит примерно так:

Проверяем подключение клиента к нашему openvpn серверу для командной строки Linux:

Напоследок осталось заметить, что если провайдер не предоставляет вам статический ip-адрес, то выйти из ситуации поможет настройка динамического DNS. Настройки DDNS можно найти на соответсвующей вкладке маршрутизатора Setup -> DDNS.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Источник

DD-WRT VPN подключение со статическим адресом

Настройка роутера с прошивкой DD-WRT вполне логична и проста, однако есть много недоработок в программном обеспечении, а конкретнее в WEB морде, через которую происходят все манипуляции настроек. Безусловно в большинстве случаев обычный пользователь не столкнется с такими задачами, где понадобитс больший функционал чем заложено в оболочке. Однако одна проблема у многих Российских пользователей вызовает большие проблемы, потому что много провайдеров до сих пор используют vpn соединения с использованием статического адреса, а вот этот тип подключения и является слабым местом DD-WRT. Рассмотрим два варианта решения этой проблемы, первый способ максимально приближен к полноценному подключению, т.е. мы добавляем статические настройки к штатному впн подключению (которые по умолчанию не доступны) и пользуемся всеми вытекающими прелестями и второй способ, рекомендованный разработчиком DD-WRT. Мы не зря поставили рекомендованный способ на второе место, потому что с ним следуют новые проблемы как с мониторингом так и с маршрутизацией (если они конечно необходимы).

Настройка vpn, pptp, l2tp подключения в dd-wrt со статическим ip адресом. Способ 1.

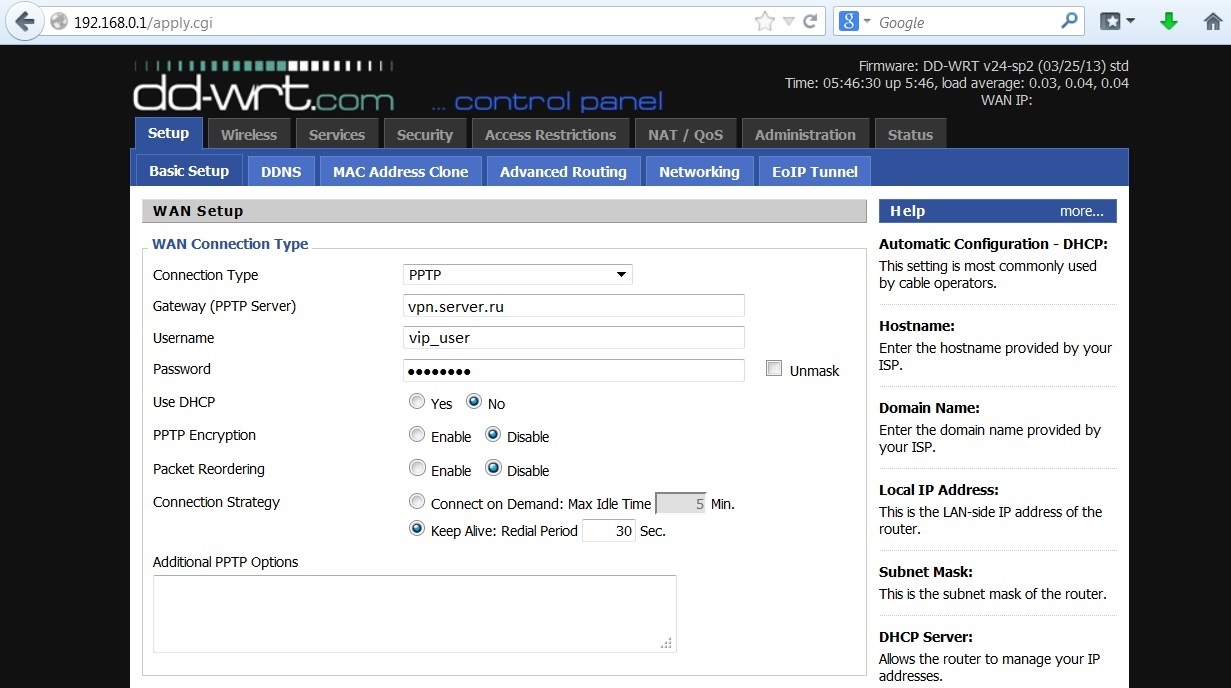

В закладке setup->basic setup выбираем тип нашего подключения PPTP или L2TP эти данные можно узнать у провайдера и вписываем адрес сервера, логин и пароль, а в поле Use DHCP ставим галочку в положение NO (можно не выключать — не принципиально) и сохраняемся. Пока подключения конечно же не будет, нужно установить статику.

Далее в закладке Administration -> Commands, копируем и вставляем скрипт, в которм вместо 10.1.0.254 пишем адрес ШЛЮЗА провайдера, вместо 255.255.255.0 соответственно маску и вместо 10.1.0.20 ваш IP адрес.

#!/bin/sh

mkdir -p /tmp/cron.d

cat /tmp/fix-pptp-settings.sh

if [ «$1» = «—check» ];then

if [ «$(nvram get wan_gateway)» != «10.1.0.254» ]; then

while read param; do

nvram set $param

sleep 2

done

wan_gateway=10.1.0.254

wan_netmask=255.255.255.0

wan_ipaddr=10.1.0.20

EOF

fi

elif [ «$1» = «—daemon» ];then

while true; do

$0 —check

sleep 60

done

fi

ENDOFFILE

chmod 700 /tmp/fix-pptp-settings.sh

sh -c «/tmp/fix-pptp-settings.sh —daemon &»

Жмем Save Startup (сохранить автозапуск).

Из плюсов:

- Подключение отобразится в статусе.

- Не нужно вручную добавлять маршруты.

- аботает проброс портов из веб морды.

Настройка vpn, pptp, l2tp подключения в dd-wrt со статическим ip адресом. Способ 2.

В закладке setup->basic setup выбираем тип нашего подключения Static IP и заполняем согласно данным, предоставленным провайдером. Сохраняем.

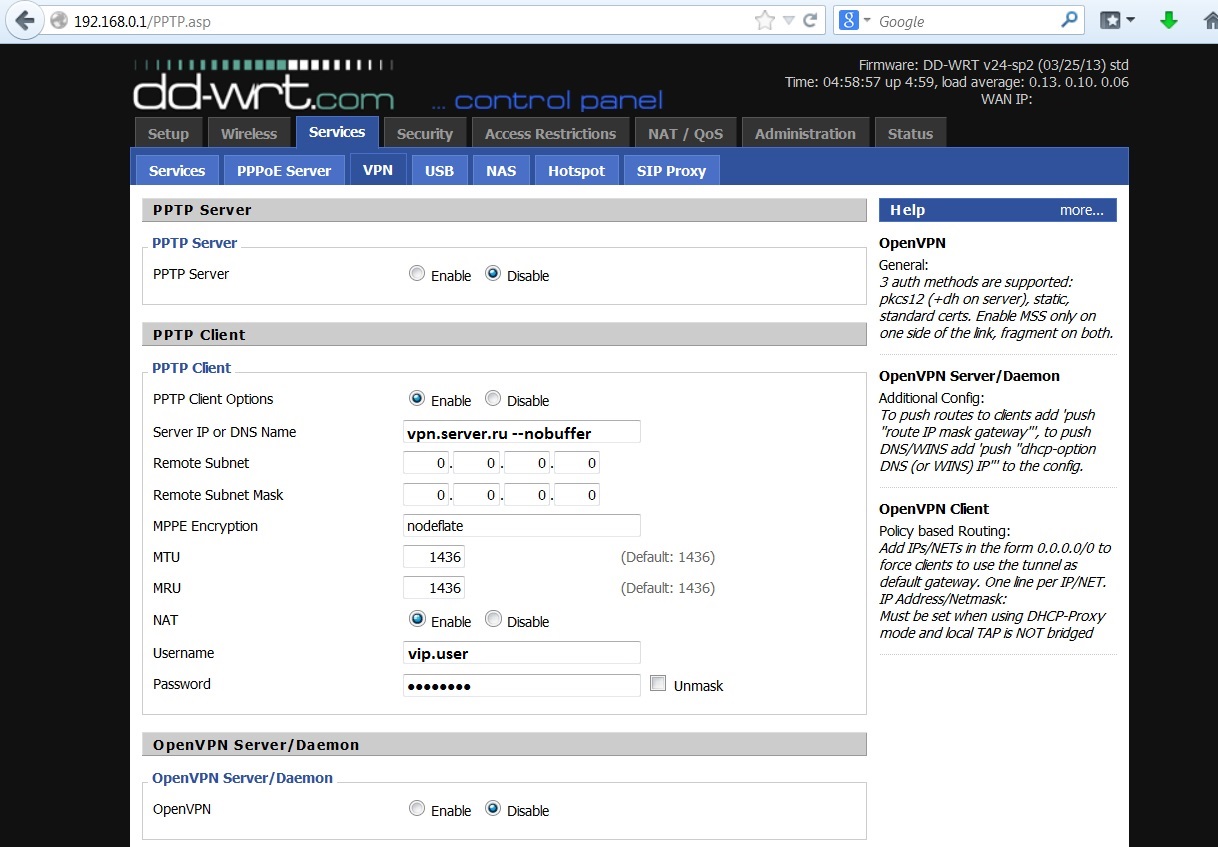

Далее в разделе Services->VPN активируем PPTP Client (устанавливаем галочку Enable) и вписываем наши данные: сервер, имя пользователя и пароль. Для экономии ресурсов роутера в поле MPPE Encryption пишем nodeflate (если провайдер использует шифрование, то в этом поле нужно указать какое именно) и сохраняем. Будьте внимаетельны, данный тип подключения не покажет состояние подключено в статусе, а само соединение может уставновиться в течении минуты.

Из плюсов:

Из минусов:

- Состояние подключения не отображается.

- Проброс портов делается с помощью специальных команд.

Источник

Установка клиента и сервера OpenVPN на маршрутизатор DD-WRT

Смотрите также: лучшие VPN для роутеров DD-WRT.

Где взять DD-WRT роутер?

Linksys выпустила оригинальные маршрутизаторы WRT. Сегодняшняя прошивка с открытым исходным кодом DD-WRT основана на прошивке Linksys WRT, разработанной для маршрутизаторов серии WRT54G. «DD» часть DD-WRT — это шляпная подсказка к коду номерного знака для города Дрезден, Германия, где проживает основной сопровождающий проекта DD-WRT.

Сегодня можно приобрести маршрутизаторы, уже использующие DD-WRT, у Linksys и других производителей маршрутизаторов. Также возможно установить DD-WRT на многих других марках маршрутизаторов, которые поставляются с установленной фирменной прошивкой. Например, мой маршрутизатор представляет собой TP-Link c1900 ArcherC9, который поставляется с прошивкой TP-Link. Я его прошил соответствующей прошивкой DD-WRT и теперь это роутер DD-WRT.

Зачем устанавливать OpenVPN на вашем роутере?

Ваш роутер как клиент OpenVPN

Учитывая, что на рынке есть клиентское приложение OpenVPN практически для каждого компьютера, планшета и телефона, не всегда очевидно, почему установка OpenVPN на маршрутизатор может быть преимуществом..

Подключение маршрутизатора напрямую к вашему провайдеру VPN означает, что вам не обязательно запускать программное обеспечение VPN на любом из ваших устройств. Надеемся, что вы используете WPA2 или другой эквивалентный уровень шифрования во внутренней сети, поэтому разумно предположить, что трафик несколько защищен от посторонних глаз. Но как только ваш трафик попадает в маршрутизатор, он проходит через сеть вашего провайдера к месту назначения. Настройка вашего маршрутизатора в качестве VPN-клиента гарантирует, что трафик, покидающий ваш маршрутизатор, будет зашифрован при прохождении через вашего интернет-провайдера, пока он не достигнет точки выхода VPN в общедоступный Интернет..

Преимущества запуска VPN-клиента на вашем маршрутизаторе включают в себя:

- Требуется только одно подключение к VPN-серверу. Это может помочь избежать ограничений подключения, установленных некоторыми провайдерами VPN.

- Многие устройства, такие как Apple TV, не имеют простого способа установки программного обеспечения VPN. Если на вашем маршрутизаторе работает программное обеспечение VPN, весь трафик из вашей сети без проблем проходит через VPN..

- VPN всегда включен, поэтому вам не нужно запускать его, когда вы хотите его использовать.

Ваш роутер как сервер OpenVPN

Превращение вашего маршрутизатора в сервер OpenVPN означает, что вы сможете получить доступ к домашней сети извне. Если вы находитесь в пути, но вам нужен доступ к документам или другим компьютерам во внутренних сетях, вы можете запустить клиент OpenVPN, подключиться к серверу OpenVPN вашего маршрутизатора, и вы.

Как превратить мой маршрутизатор DD-WRT в клиента OpenVPN?

Прошивка DD-WRT делает это очень простым, поскольку поддерживает VPN типа OpenVPN и PPTP. PPTP является очень небезопасным протоколом VPN, поэтому мы рекомендуем OpenVPN поверх PPTP..

Смотрите также: Шпаргалка по нашим протоколам VPN.

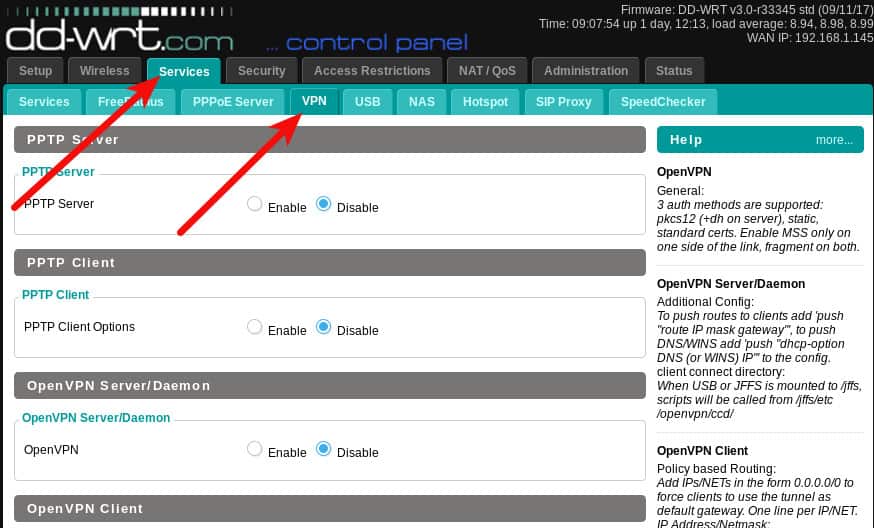

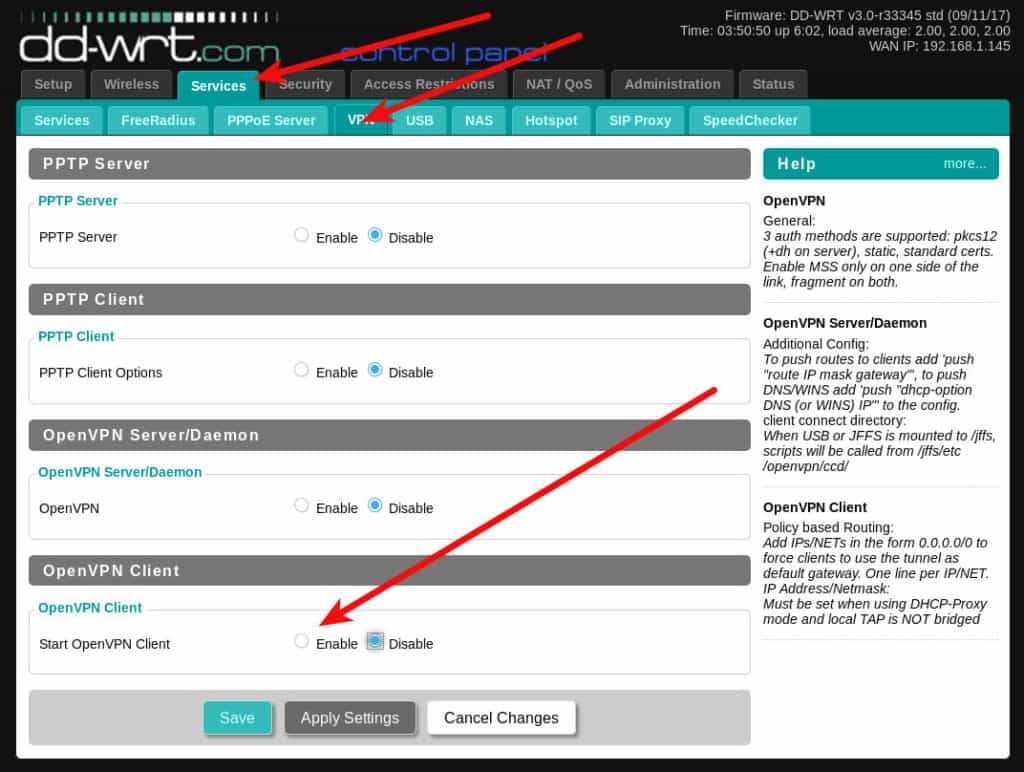

Войдите в свой роутер. Адрес входа административного интерфейса DD-WRT обычно 192.168.0.1, но вы, возможно, настроили свою сеть по-другому. Как только вы войдете, перейдите к Сервисы вкладка, затем к VPN табуляция.

Мы собираемся настроить клиентскую функцию OpenVPN маршрутизатора. Первое, что вам нужно, это сервер OpenVPN для подключения. Возможно, вы создали свой собственный сервер OpenVPN или используете поставщика VPN, который поддерживает OpenVPN. Я буду использовать ProtonVPN для этой статьи, но кроме получения конфигурации OpenVPN от Proton, не должно быть существенной разницы в настройке различных провайдеров.

Включить настройку клиента OpenVPN

Нажмите на включить переключатель для расширения настроек клиента.

Большинство провайдеров VPN, использующих OpenVPN, предоставят вам файл конфигурации для использования. В некоторых случаях вам также понадобятся имя пользователя и пароль. Содержимое любого файла конфигурации OpenVPN может отличаться. Было бы удобно, если бы интерфейс DD-WRT имел функцию импорта, но, поскольку это не нужно, мы должны попытаться определить, какие части файла конфигурации должны входить в каждое поле..

Мой файл конфигурации ProtonVPN имеет некоторые настройки в начале, а затем некоторые файлы сертификатов в конце. На этом снимке экрана я указал несколько параметров, которые вам нужно будет настроить вручную на маршрутизаторе DD-WRT:

В случае ProtonVPN мне также нужно ввести свое имя пользователя и пароль в соответствующие поля.

Остальные настройки должны быть скопированы и вставлены в поле Additional Config маршрутизатора DD-WRT..

На данный момент мы хотим сохранить наши настройки, нажав Сохранить Кнопка внизу страницы. Люди, заботящиеся о безопасности, захотят проделать некоторую дальнейшую работу над настройками DNS маршрутизатора до активации VPN, поэтому я не хочу нажимать на Применить настройки кнопка еще.

Настройте свой DNS

Когда VPN активен, весь ваш трафик проходит через него в зашифрованном виде за пределами любопытных глаз вашей локальной сети и вашего интернет-провайдера. Тем не менее, чтобы получить доступ к Интернету вообще, вашему компьютеру необходимо выполнить поиск DNS. Поиск DNS разрешает доменные имена сайтов, например example.com, в IP-адрес, который может использовать компьютер. Хотя эти DNS-запросы не содержат никакой реальной информации о том, что вы делаете на каком-либо конкретном сайте, они могут предоставить наблюдателю полный список всех сайтов, которые ваш компьютер просматривал и вполне вероятно посещал..

Некоторые VPN предоставляют услуги DNS в дополнение к своим VPN, но вы также можете просто настроить маршрутизатор на использование большего количества анонимных DNS-серверов, быстро изменив конфигурацию.

Перейдите к Настроить -> Основные настройки и введите DNS-серверы, которые вы предпочитаете использовать в полях «Статический DNS». В этом примере показаны серверы DNS.WATCH..

Нажмите на Применить настройки кнопка. Теперь вы можете запустить VPN. Вернуться к Сервисы -> VPN вкладку и нажмите Применить настройки кнопка. Перейдите к Положение дел -> OpenVPN и вы должны увидеть поощрительное сообщение Client: CONNECTED SUCCESS вверху. Обратите внимание, что вкладка статуса OpenVPN не существует, пока не включена служба OpenVPN..

Теперь ваш маршрутизатор отправляет весь трафик со своих подключенных устройств через VPN.

Вы можете подтвердить, что ваши настройки DNS работают с помощью нашего теста на утечку DNS.

Чтобы отключить VPN, вернитесь на вкладку OpenVPN, щелкните Отключить переключатель, а затем нажмите Применить настройки кнопка внизу. Панель настроек OpenVPN рухнет, когда вы отключите ее, но ваши настройки останутся в силе при следующем включении..

Как превратить мой маршрутизатор DD-WRT в сервер OpenVPN?

Первым шагом является создание некоторых сертификатов и ключей для использования сервером OpenVPN. Самый простой способ сделать это — установить OpenVPN на ваш компьютер и использовать его утилиты для генерации необходимых файлов. Найдите инструкции о том, как это сделать для систем Windows на сайте OpenVPN. Пользователи Linux могут использовать команды ниже. Если вам нужна дополнительная информация о полной установке, у меня есть более полная статья по настройке Linux OpenVPN здесь. Обратите внимание, что хотя мы на самом деле не устанавливаем сервер OpenVPN на этот раз (маршрутизатор будет сервером), нам все равно нужно выполнить ту же работу для генерации сертификатов..

Для Ubuntu и других пользователей Debian установите пакеты openvpn и easy-rsa:

sudo apt-get intstall openvpn easy-rsa

Вам нужно использовать yum или аналогичный менеджер пакетов для дистрибутивов на основе RedHat. Имена пакетов должны быть одинаковыми или очень похожими.

Создайте каталог для работы, я звоню моей openvpn

mkdir openvpn; cd openvpn

Теперь запустите команды генерации сертификатов. Вставьте это точно, включая точки:

/ usr / bin / make-cadir CA

CD CA

источник ./vars

./clean-all

./build-ca

./build-key-server сервер

./build-dh

./build-key client

CD ключи; openvpn —genkey —secret pfs.key

Обратите внимание, что некоторые команды будут запрашивать информацию о местоположении для включения в сертификат. Можно оставить значения по умолчанию и, возможно, даже желательно, поскольку эту информацию может прочитать любой. Если вы хотите настроить его по какой-либо причине, вы можете обновить строки 64–69 файла CA / vars, указав информацию о местоположении, которую вы предпочитаете использовать. Значения по умолчанию:

экспорт KEY_COUNTRY =»НАС»

export KEY_PROVINCE =»Калифорния»

export KEY_CITY =»Сан-Франциско»

export KEY_ORG =»Форт-Фанстон»

export KEY_EMAIL =»[email protected]»

экспорт KEY_OU =»MyOrganizationalUnit»

В конце двух последовательностей генерации ключей вам будет предложено ввести контрольную фразу. Не указывайте это для ключа сервера, поскольку это не позволит OpenVPN запускаться без присмотра. Вы также можете оставить ключ клиента без пароля, потому что некоторые клиенты OpenVPN не могут предоставить его во время подключения. Чтобы пропустить эти запросы без ввода пароля, просто нажмите клавишу ввода.

Обратите внимание, что последняя команда необязательна, но желательна. Это ключ, который позволит вашему маршрутизатору обеспечить идеальную прямую секретность (PFS). PFS позволяет вашему VPN-соединению периодически согласовывать новый статический ключ во время сеанса. Это обеспечивает дополнительную безопасность в случае, если ваши личные ключи будут скомпрометированы. Без PFS все ваши прошлые VPN-соединения могут быть расшифрованы любым, кто имеет ваш закрытый ключ. С PFS это невозможно, потому что ключ периодически меняется, а замененный ключ исчезает в клубе дыма..

Теперь у вас должно быть несколько файлов ключей и сертификатов в каталоге CA / keys:

$ ls -1 CA / keys /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

последовательный

serial.old

server.crt

server.csr

server.key

pfs.key

Нам нужно только несколько из них. Откройте следующие файлы в текстовом редакторе, таком как блокнот или vi. Не используйте текстовый процессор. Скопируйте значения и вставьте их в соответствующее поле страницы DDV-WRT OpenVPN Server / Daemon. В интерфейсе администратора маршрутизатора перейдите к Сервисы -> VPN и нажмите кнопку «Включить» в разделе «Сервер / демон OpenVPN».

- Вставьте файл ca.crt в поле CA Cert

- Вставьте server.crt в поле Сертификат публичного сервера

- Вставьте server.key в поле Private Server Key

- Вставьте dh2048.pem в поле DH PEM

- Вставьте pfs.key в ключ аутентификации TLS (если вы создали этот ключ)

Если вы особенно параноик, вы можете указать список отзыва сертификатов. Это скажет серверу OpenVPN проверить список отзыва, прежде чем принимать какой-либо сертификат от подключающегося клиента. Настройка и использование CRL немного продвинуты для этой статьи.

Нажмите на Применить настройки кнопка и ваш VPN-сервер должен запуститься. Вы можете посетить Положение дел-> OpenVPN страница, чтобы увидеть состояние подключения. Обратите внимание, что на этот раз в сообщении говорится Server: CONNECTED SUCCESS, а не Client: CONNECTED SUCCESS, который вы видели во время работы клиента.

Следующим шагом является создание файла конфигурации клиента, который вы можете использовать на своих устройствах для подключения к вашему новому серверу OpenVPN. Важно, чтобы определенные настройки на каждой стороне (клиент / сервер) дополняли друг друга. Я закончил с конфигурацией клиента, которая выглядит следующим образом:

клиент

Dev Tun

прото удп

удаленный YOUR_IP_ADDRESS 1194

шифр AES-256-CBC

TLS-шифр TLS-DHE-RSA-WITH-AES-256-CBC-SHA

auth sha256

Comp-LZO

link-mtu 1570

—— НАЧАТЬ ЧАСТНЫЙ КЛЮЧ ——

Скопируйте содержимое файла client.key и вставьте его сюда.

—— КОНЕЦ ЧАСТНОГО КЛЮЧА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

Скопируйте содержимое файла client.crt и вставьте его сюда.

—— КОНЕЦ СЕРТИФИКАТА ——

—— НАЧАТЬ СЕРТИФИКАТ ——

Скопируйте содержимое вашего файла ca.crt и вставьте его сюда.

—— КОНЕЦ СЕРТИФИКАТА ——

Скопируйте содержимое файла pfs.key и вставьте его сюда

Затем я запустил свой клиент openvpn, и он подключился:

$ sudo openvpn —config client-config.ovpn

Суббота, 23 сентября 16:05:05 2017 OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] построено 22 июня 2017 г.

Сб 23 сентября 16:05:05 2017 версии библиотеки: OpenSSL 1.0.2g 1 марта 2016, LZO 2.08

Сб 23 сентября 16:05:05 2017 Проверка подлинности канала управления: tls-auth с использованием файла статического ключа INLINE

Суббота, 23 сентября 16:05:05 2017 UDPv4 ссылка локальная (связанная): [undef] Суббота, 23 сентября 16:05:05 2017 Удаленное соединение по UDPv4: [AF_INET] 192.168.0.1:1194

Суббота, 23 сентября 16:05:09 2017 [сервер] Одноранговое соединение инициировано с [AF_INET] 192.168.0.1:1194

Суббота, 23 сентября 16:05:12 2017 Устройство TUN / TAP tun0 открыто

Суббота, 23 сентября 16:05:12 2017 do_ifconfig, tt->ipv6 = 0, тт->did_ifconfig_ipv6_setup = 0

Суббота, 23 сентября 16:05:12 2017 / sbin / ip link set dev tun0 up mtu 1497

Суббота, 23 сентября 16:05:12 2017 / sbin / ip addr add dev tun0 10.10.10.2/24, трансляция 10.10.10.255

Сб 23 сентября 16:05:12 2017 Последовательность инициализации завершена

Я использую клиент OpenVPN из командной строки Linux, но этот же файл conf должен работать с любым клиентом OpenVPN на любой платформе, я попробовал его на своем телефоне Android с помощью OpenVPN Connect и смог подключиться.

Обратите внимание на удаленную строку конфигурации моего клиента. Вы можете использовать свой внешний IP-адрес, но если ваш провайдер периодически меняет ваш внешний IP-адрес, вы можете использовать динамическое имя хоста. Динамический DNS — это процесс, при котором статическое доменное имя связывается с IP-адресом маршрутизатора, и это имя хоста остается указанным на правильный IP-адрес, даже если он изменяется. Посетить Настроить -> DDNS вкладка вашего маршрутизатора DD-WRT для просмотра списка поддерживаемых динамических DNS-провайдеров.

OpenVPN является надежным и надежным решением VPN. Он широко используется, особенно среди провайдеров VPN, очень заботящихся о конфиденциальности. Маршрутизаторы, работающие с DD-WRT, позволяют особенно легко защищать как исходящий трафик через конфигурацию клиента OpenVPN, так и входящий трафик через конфигурацию сервера OpenVPN.

Смотрите также: Лучшие Linux VPN провайдеры.

«Маршрутизатор Linksys WRT54-G» от Webmhamster, лицензированный по лицензии CC BY 2.0

Источник