- VPN для Tor Browser

- Подробности

- Завершение

- Vpn для Tor Browser

- Как установить VPN для Тор браузера

- Как запустить программу для VPN-подключения

- Заключение

- Анонимизация всего траффика через VPN + TOR/I2P. Собираем миддлбокс с нуля

- Постановка задачи

- Дисклеймер

- Хостинг

- Установка пакетов

- Настройка VPN

- Настройка интернета

- Настройка TOR

- Настройка I2P

- Что дальше?

- Что такое VPN, Proxy, Tor? Разбор

- Proxy

- Типы Proxy

- Безопасность Proxy

- Бесплатные VPN-сервисы

- SHADOWSOCKS

- Итоги

VPN для Tor Browser

Использование ВПН позволяет шифровать и перенаправлять интернет-трафик. Требуется это для обхода различных сетевых блокировок, обеспечение приватности в ходе пребывания в Глобальной паутине и в ряде других задач. Браузер Тор по своим функциям со всем этим справляется и без дополнительного софта. Но дополнительная безопасность никому не повредит. Поэтому давайте же разберемся, как включить VPN в Tor Browser.

Подробности

В действительности в данном интернет-обозревателе попросту не предусмотрено каких-либо опций, которые отвечают за активацию ВПН. Соответственно, с помощью одного только Тора желаемого добиться не получится. Придется воспользоваться сторонним софтом.

Существует множество программ подобного толка, но мы рассмотрим все на примере удобной утилиты SoftEther. И начнем, пожалуй, с ее инсталляции:

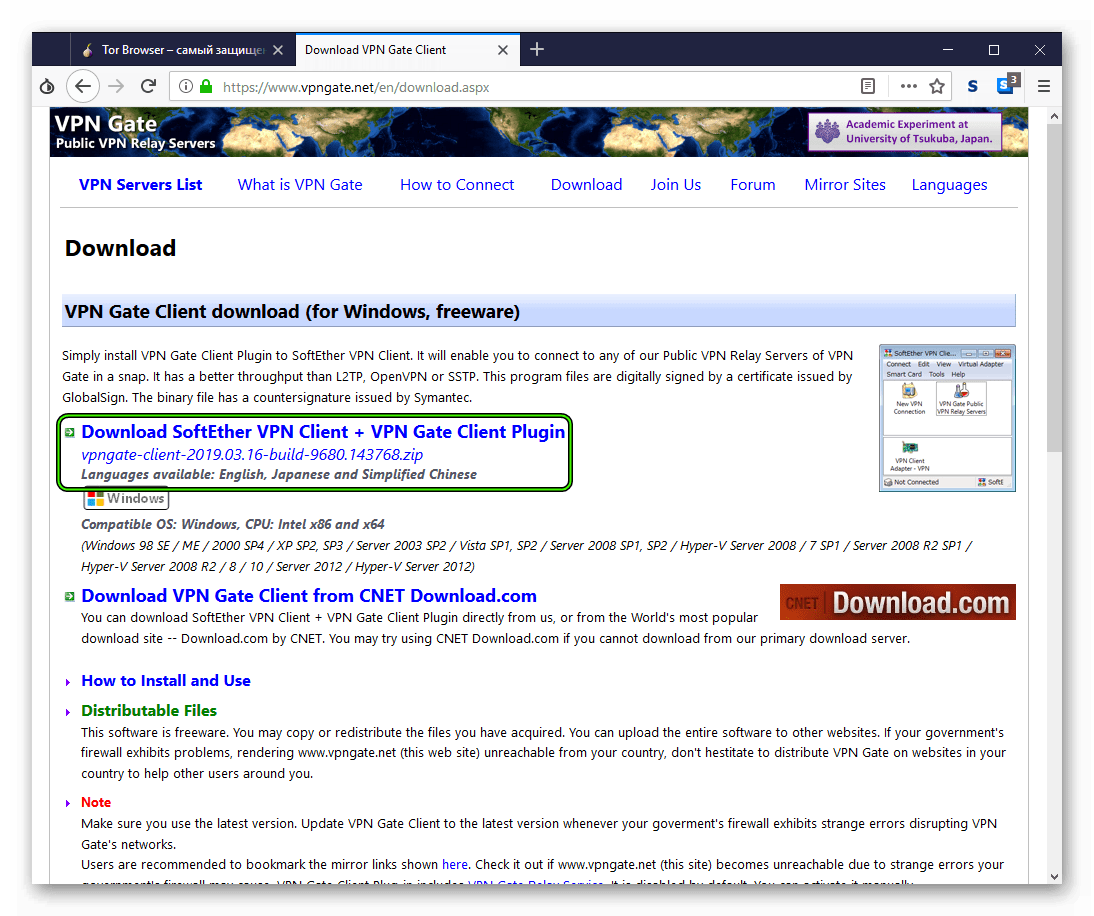

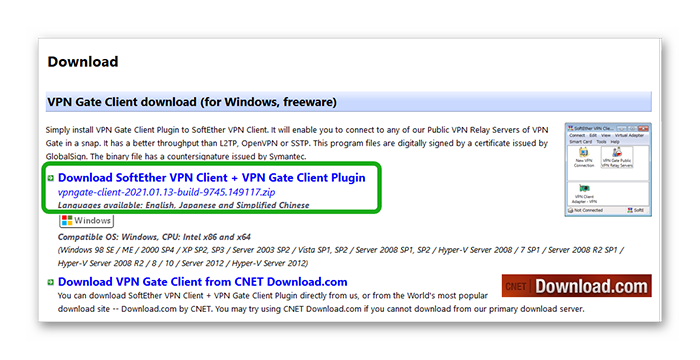

- Откройте страницу https://www.vpngate.net/en/download.aspx.

- Кликните на верхнюю ссылку «DownloadSoftEther…».

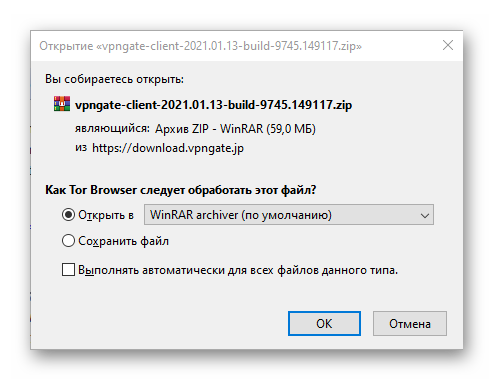

- Сохраните предложенный архив на компьютере или ноутбуке.

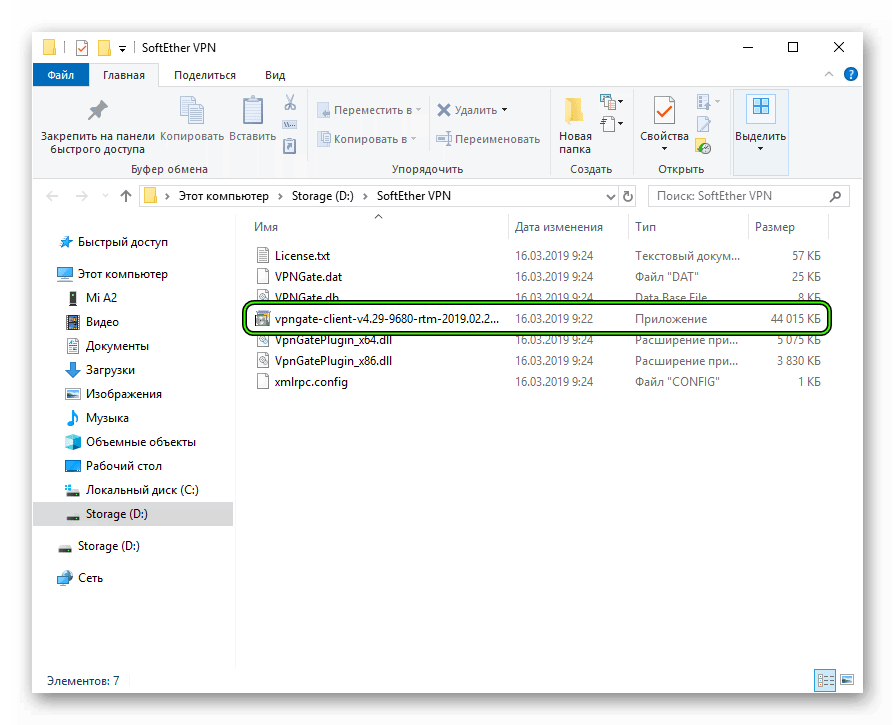

- По завершении загрузки извлеките его в удобный каталог.

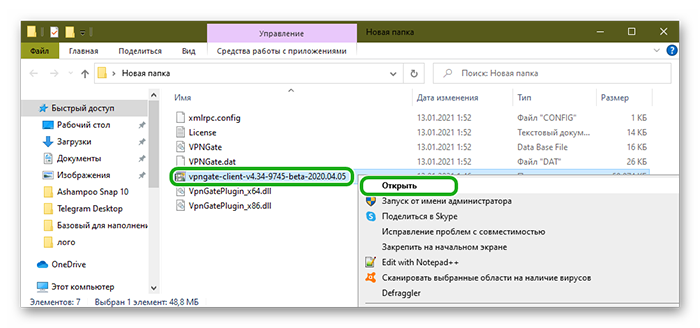

- Перейдите в него через любой файловый менеджер, например, встроенный Проводник Windows.

- Откройте здесь исполняемый файл (расширение – exe).

- Дважды нажмите на «Далее».

Завершение

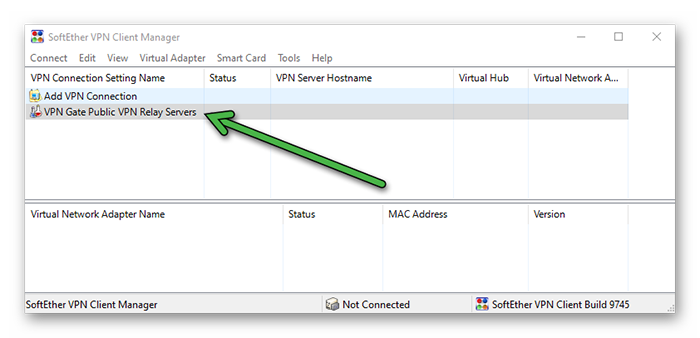

Программа спустя некоторое время запустится, вручную это делать не нужно. Остается только подключиться к подходящему ВПН-серверу. Воспользуйтесь следующим руководством:

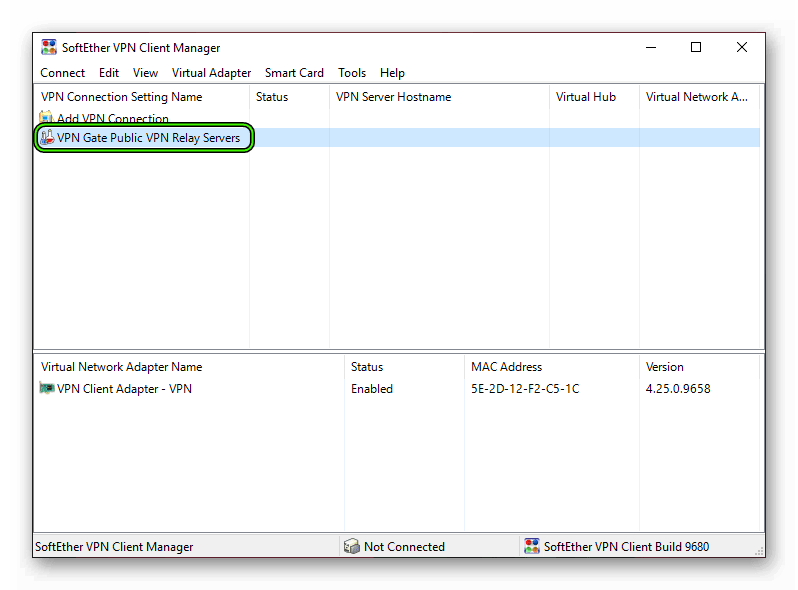

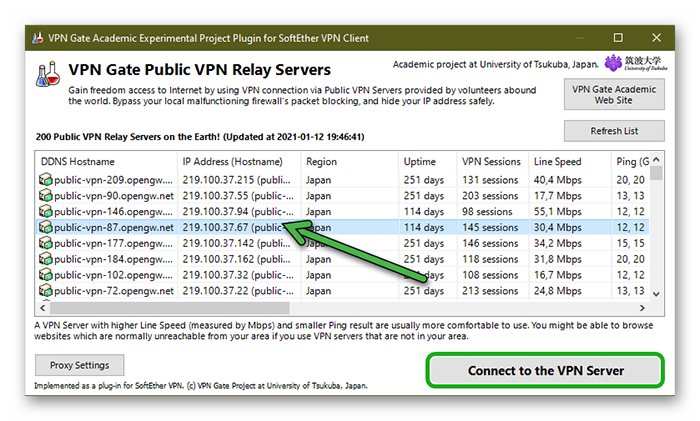

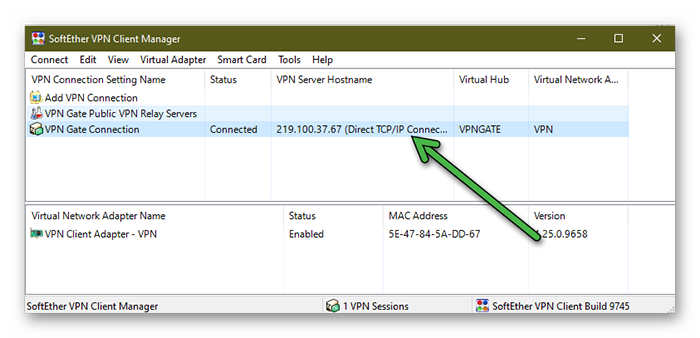

- Дважды кликните по показанному на изображении пункту:

- Выберите подходящий сервер и нажмите «Connectto…».

- При появлении каких-либо настроек сразу же соглашайтесь, ничего менять не нужно.

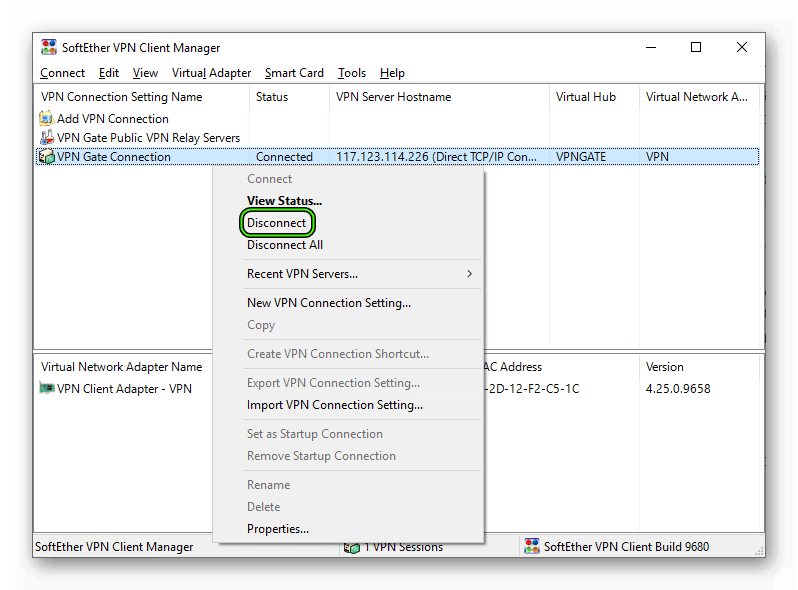

А для отключения щелкните ПКМ на новый пункт и выберите Disconnect.

Источник

Vpn для Tor Browser

Благодаря VPN удается дополнительно шифровать и перенаправлять интернет-трафик. ВПН-подключение используется для обхода блокировок со стороны провайдера и обеспечивает приватный просмотр веб-ресурсов и выполнение ряд других задач. Как правило, Тор браузер справляется с этой функцией, но дополнительная безопасность лишней не будет точно. Сегодня мы поговорим о том, как включить VPN в Tor Browser.

Как установить VPN для Тор браузера

Существует множество стороннего софта, благодаря которому, можно настроить VPN-подключение и просматривать любые веб-сайты. Наиболее популярной утилитой является SoftEther и на ее примере мы рассмотрим, как настроить ВПН для Тор:

- Зайдите в ваш Тор браузер. Перейдите на специальную страницу для загрузки программы.

- Кликните на «Download SoftEther VPN Client» (первая ссылка).

Сохраните архив на вашем ПК.

Как запустить программу для VPN-подключения

Программа запустится автоматически, после завершения установки. Вам останется всего лишь подключиться к подходящему серверу. Как это сделать? Разберемся детально:

- После того, как откроется программа, выберете вкладку «VPN Gate Public VPN Relay Servers».

Вам будет предложен специальный список доступных серверов. Выберете нужный сервер и нажмите на «Connect to…».

Заключение

Дополнительный софт, который обеспечивает подключение к ВПН позволяет пользователям обойти блокировки со стороны провайдера и запустить запрещенные веб-страницы. В этой статье мы рассмотрели принцип работы одного из самых популярных ВПН-приложений. Надеемся, что у вас не возникло никаких вопросов.

Источник

Анонимизация всего траффика через VPN + TOR/I2P. Собираем миддлбокс с нуля

В этой статье будет рассказано, как пробросить весь трафик операционной системы через TOR так, чтобы о наличии TOR-а операционная система даже не подозревала.

Это поможет не думать о бесконечных настройках прокси и onion, перестать бояться на тему «а не сливает ли торрент клиент мой реальный IP адрес, так как не полностью поддерживает прокси?» и, наконец, быть застрахованным от законодательного запрета TOR-а в России.

Когда я говорю «TOR», я подразумеваю «TOR и I2P». По схожей методике сюда можно подключить любой даркнет.

Статья — «чисто конкретная». Теория уже неплохо изложена в статье Pandos ‘а habrahabr.ru/post/204266. В данном тексте будет дана детальная инструкция «как сделать, чтобы работало».

Постановка задачи

1. Мой компьютер должен по нажатию одной кнопки переходить в режим «весь трафик — не русский».

2. По нажатию второй кнопки он должен переходить в режим «весь траффик идет через TOR»

3. Третья кнопка — для I2P.

4. Входная TOR-нода должна находиться за рубежом.

5. Все это должно работать под linux, windows, android. Заранее: с OS X и iPhone тоже все в порядке, просто у меня их нету, так что протестить не смогу.

Дисклеймер

Использование tor over vpn не обязательно повышает анонимность. Подробнее: trac.torproject.org/projects/tor/wiki/doc/TorPlusVPN. В данной статье описывается средство, которое, тем не менее, нужно применять с умом.

Хостинг

Первым делом нам понадобится сравнительно дешевая VPS-ка, владельцы которой не против, чтобы там крутился TOR (и не русская, разумеется). Лично я использую DigitalOcean. В их ToS не специфицирован запрещенный трафик (хотя если будете качать пиратские торренты прямо с их IP — заблокируют на раз. Ну, собственно, нам для этого и нужен TOR. ). Стоит это 5$ в месяц.

Регистрироваться можно прямо тут: www.digitalocean.com/?refcode=82e536b1a24d (ссылка реферальная, вам $10, мне $25. Не хотите играть в это дело — уберите refcode).

Если Вы знаете лучшие или хотя бы не худшие варианты хостинга под такие цели — пишите в комменты, обновлю статью.

Я не буду описывать конкретную процедуру создания VPS-ки, так как это зависит от хостинга и просто. Давайте предположим, что вы в итоге можете выполнить команду,

и получить shell на VPS-ку. Я буду считать, что на VPS-ке крутится debian 7. По крайней мере, эта статья тестировалась на debian 7. На убунте тоже заработает, наверное.

Установка пакетов

Сначала немного приложений, которые облегчают нам жизнь. Не забудьте поставить ваш любимый редактор, mc если нужно и т.п.

I2P нету в репозитории debian, так что придется добавить новый источник.

Теперь поставим основные пакеты — TOR, VPN и I2P. Также нам пригодится DNS сервер. Я использую unbound.

Настройка VPN

Я буду держать все настройки VPN в /opt/vpn. Для начала следует сгенерировать сертификаты для сервера и клиента.

N.B. Мы будем запускать несколько серверов (один под tor, второй под обычный трафик) и использовать для них один и тот же сертификат. Это не обязательно. Вполне можно (и нужно) генерировать независимый сертификат или даже свою CA для каждого из openvpn серверов.

Теперь сгенерируем новую CA и необходимые сертификаты.

Изучите папку /opt/vpn/rsa/keys. Теперь там есть несколько пар ключ+сертификат.

ca.

server.

client.

Клиенту нужно отдать только ca.crt, client.crt и client.key, остальные файлы должны оставаться только на сервере.

Пора писать конфигурационный файл для сервера. Положите его в /etc/openvpn/00-standard.conf

Попробуйте запустить openVPN

Если не получилось — у вас баг: bugs.debian.org/cgi-bin/bugreport.cgi?bug=767836#43 Поправьте согласно инструкции и добейтесь успешного запуска сервера.

ОК, VPN работает. Самое время подключиться к нему. Для этого на клиенте напишем конфиг-файл:

Теперь попробуйте подключиться

После появления надписи «Initialization Sequence Completed» вы подключены и должны успешно пинговать 10.8.1.1. Интернет пропадет, это нормально.

Настройка интернета

Допустим, мы не хотим использовать TOR, а просто хотим себе не русский внешний IP. В этом случае при помощи вот этого скрипта:

вы достигнете желаемого. Перепишите это в /etc/rc.local.

Настройка TOR

Если вы прочитали и выполнили предыдущую часть — не забудьте очистить iptables

Теперь допустим, что вы таки хотите VPN через TOR (и предыдущий пункт не выполняли). Тогда:

допишите в конец /etc/tor/torrc следующее:

также изменим наш конфиг-файл сервера /etc/openvpn/00-standard.conf. Измените DNS с гугловского на локальный. Не забудьте перезапустить openvpn.

Наконец, следующая конструкция на bash перенаправит весь входящий трафик vpn через tor

Кстати, запомните эту конструкцию. Это универсальный способ перенаправить весь трафик с заданной сетевой карты через прозрачный прокси. I2P будем добавлять точно так же.

Готово. Подключитесь к VPN. Убедитесь, что у Вас TOR-овский IP-шник. Зайдите на какой-нибудь .onion сайт, чтобы проверить: dns тоже работает.

Настройка I2P

С I2P сложности. У них нет собственного DNS сервера, так что придется делать свой.

Откройте /etc/unbound/unbound.conf и допишите в конец:

После этого любой (!) домен будет раскрываться в заведомо несуществующий IP адрес 10.191.0.1. Осталось «ловить» такой трафик и перенаправлять на localhost:8118 — именно тут слушает I2P.

Кстати говоря, пока что не слушает. Выполните

и выставьте флаг, чтобы стартовал при загрузке.

Остановите tor. Запустите unbound.

Теперь настроим privoxy в связке в I2P. Допишите в конец /etc/privoxy/config

и рестартаните privoxy

Точно так же, как и в случае с TOR, смените DNS на локальный в конфигурации vpn-сервера:

Если вы уже пробовали редиректить TOR — не забудьте почистить iptables:

Осталось выполнить переадресацию:

Знакомо, правда? Единственное отличие — номер порта прокси.

Подключитесь к VPN. Вы в I2P. Откройте epsilon.i2p, убедитесь, что сеть работает.

Что дальше?

Дальше Вам пора сделать так, чтобы они не конфликтовали. Вместо одного сервера /etc/openvpn/00-standard сделать три: 00-standard для обычного трафика, 01-tor для tor-а, и 02-i2p для i2p. Назначьте им разные подсети (например, 10.8.2.* для tor и 10.8.3.* для i2p). После этого tor и unbound перестанут конфликтовать и вы сможете подключаться к любой из трех одновременно работающих сетей.

Кроме того, сейчас клиент не проверяет сертификат сервера. Это можно поправить.

А еще можно запилить виртуалку, для которой выкатить tun0, трафик которого идет через TOR, после чего виртуалка не будет знать даже про VPN. А в хосте этой виртуалки прописать роутинг так, чтобы без VPN не подключалось вообще.

А еще надо лимит скорости в I2P поставить. И логи у VPN не ротируются. И веб-морды нет.

А еще… а еще я все это обязательно опишу — в других статьях. Засим — спасибо за внимание!

Источник

Что такое VPN, Proxy, Tor? Разбор

Анонимность и конфиденциальность — это прекрасные понятия. Но в последнее время создается ощущение, что в сети оба понятия стили недостижимыми. Поэтому даже я, совсем не параноик периодически задумываюсь об инструментах, таких как VPN, Proxy и Tor. Вы наверняка слышали эти слова, а может быть даже регулярно пользуйтесь пользуетесь этими технологиями для сохранения анонимности, обхода блокировок, просмотра американского Netflix или банально для доступа к корпоративной сети.

Proxy

Среди троицы — VPN, Proxy, Tor — самая простая технология — это именно Proxy. С неё и начнём.

Proxy переводится с английского, как представитель, уполномоченный, посредник. Иными словами, прокси-сервер — это сервер-посредник.

Технология работает также просто как и звучит. Представьте, что ваш трафик в сети — это чемодан. Вы хотите доставить этот чемодан по определенному адресу, но не хотели бы делать это сами, раскрывая свое местоположение и имя. Поэтому вы нанимаете посредника, который сам доставит чемодан по нужному адресу не раскрывая вашу личность и настоящий адрес. Просто и удобно. Более того такие посредники достаточно многофункциональны и пригодятся не только для банального обеспечения конфиденциальности в сети:

- Подменив свое местоположение при помощи Proxy, вы сможете обходить региональные блокировки. Например, именно прокси-серверы позволили Telegram так легко пережить несколько лет официальной блокировки.

- Или вы сможете получить доступ к контенту, доступному только в определенных странах. Например, к американской библиотеке Netflix, которая существенно более обширная, чем наша отечественная.

- Или сможете сэкономить на цене авиабилетов, воспользовавшись региональными ценовыми предложениями или скидками.

- Но может быть и обратная ситуация. Если нужно, при помощи прокси, администраторы сетей могут ограничить доступ к отдельным ресурсам.

- Есть и менее очевидные сценарии использования. Часто прокси-серверы кэшируют данные с популярных сайтов, поэтому загружая данные через прокси-сервер вы сможете ускорить доступ к этим ресурсам.

- Или сможете сэкономить трафик. Потому что прокси-серверы могут сжимать весь запрашиваемый контент. Именно так работают различные турбо- и экономные режимы в браузерах.

В общем, вариантов применения прокси-серверов масса. И это позитивная сторона технологии, но есть у прокси-серверов и существенные недостатки.

Типы Proxy

Во-первых, сама по себе технология очень ограниченная. Прокси-серверы узкоспециализированы, поэтому на каждый тип интернет-соединения нужен свой тип прокси-сервера.

Например, для FTP-соединения (File Transfer Protocol) нужен FTP-прокси. Для HTTP и HTTPS также два отдельных HTTP- и HTTPS-прокси сервера.

Это серьёзное ограничение, поэтому еще есть отдельный тип прокси-серверов SOCKS-прокси.

Эта вариация протокола умеет работать с разными типами трафика. Но она работает медленнее, поэтому также подходит не для всех.

Безопасность Proxy

Но это половина беды. Все виды прокси объединяет главная, ключевая проблема — проблемы с безопасностью.

Потому как прокси-сервера дополнительно никак не шифруют трафик. То есть HTTP трафик вообще не будет никак шифроваться. А HTTPS будет зашифрован также как и при обычном интернет соединении: при помощи SSL-шифрования. А это огромная проблема. И чтобы представить масштаб трагедии, давайте вспомним аналогию с чемоданом.

Пользоваться прокси-сервером — это всё равно что передавать данные посреднику в чемодане без пароля. Делать такое можно только в случае если 100% доверяете посреднику. И конечно же стоит остерегаться бесплатных прокси-серверов с сомнительной репутацией. Ведь воспользоваться непроверенным бесплатным прокси, это все равно, что доверить доставить мешок бесплатному курьеру по объявлению на автобусной остановке.

Как же здорово, что во время блокировки Telegram мы все дружно пользовались проверенными надежными прокси. Так ведь?

Но есть технология, которая обладает большинством достоинств прокси и лишена большинства недостатков — это VPN или Virtual Private Network — виртуальная частная сеть.

Изначально эта технология задумывалась не как средство анонимизации трафика. Ее задачей было удаленно объединять компьютеры в единую сеть. Например, для доступа к локальной сети головного офиса из регионального филиала или из дома.

Принцип работы VPN похож на прокси. Трафик точно также, прежде чем попасть в интернет, сначала попадает на промежуточный сервер. Это с одной стороны позволяет вам, например, получить доступ к заблокированным ресурсам. Потому как для интернет провайдера, вы направляете запрос на VPN сервер, а не на запрещенный сайт.

С другой стороны, это позволяет вам сохранить анонимность, так как сайт, на который вы попали думает, что запрос пришел с IP-адреса VPN-сервера, а не вашего. Но прокси-серверы, делают по сути тоже самое, так в чем же тогда разница?

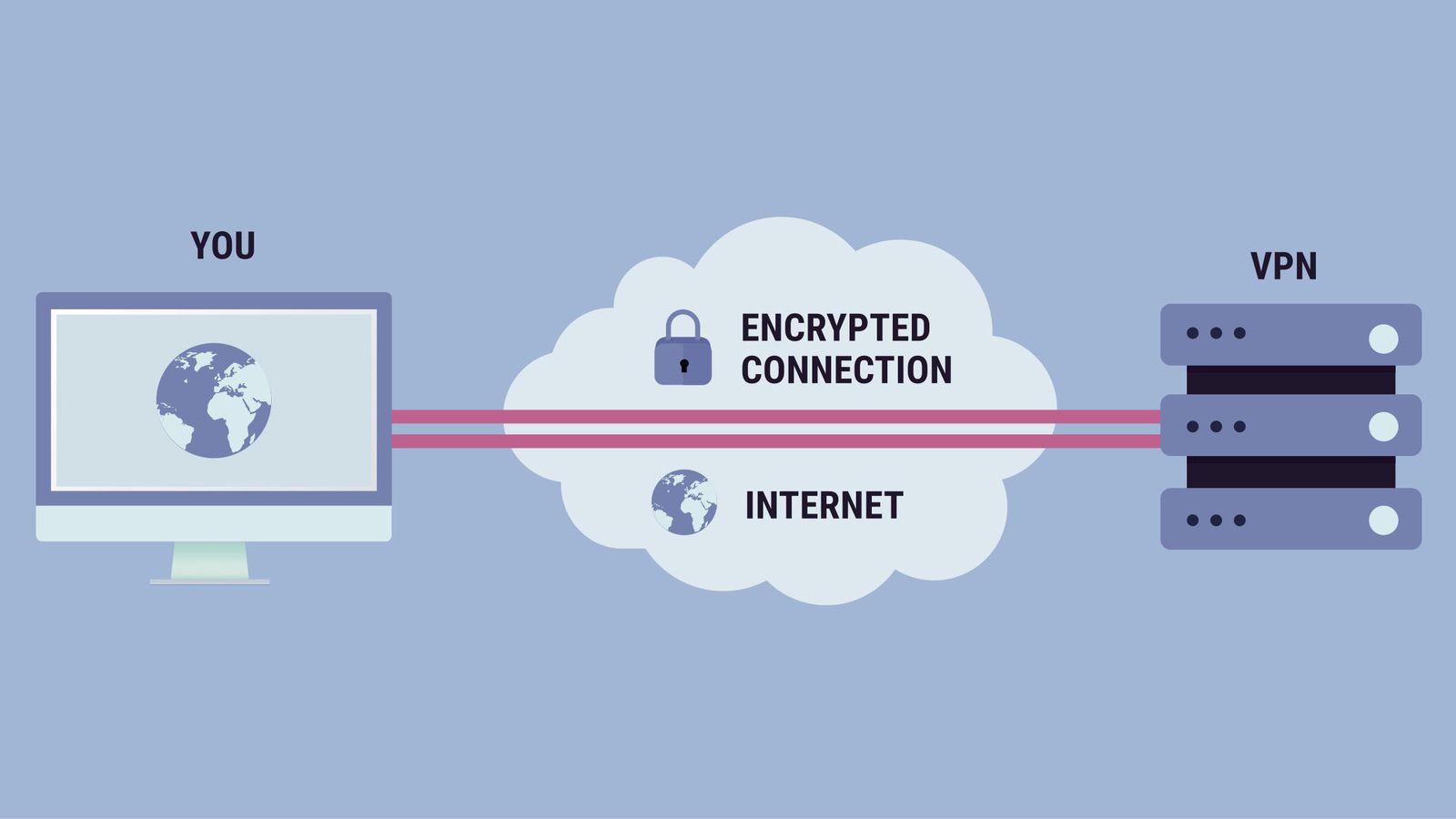

Ключевое отличие VPN от Proxy — это сквозное шифрование. Весь трафик проходящий через VPN-сервер защищен на всём пути от точки входа до точки выхода. А всё потому, что при включенном VPN между вашим устройством и VPN-сервером создается зашифрованный канал связи, который защищает все данные от хакерских атак.

Опять же если сравнивать с прокси, в первом случае мы передаем открытый чемодан с информацией посреднику, которого либо могут в любой момент обокрасть, либо он сам украдет данные. В случае VPN мы передаем данные по закрытому туннелю проникнуть в который крайне сложно. Более того VPN работает со всеми типами данных и шифрует вообще весь трафик со всех приложений, а не только трафик вашего браузера.

При этом в отличии от прокси, для работы VPN на вашем устройстве обязательно должен быть установлен VPN-клиент в виде отдельного приложения или расширения браузера.

Впрочем, поставить приложение для рядового пользователя куда проще, чем копаться в настройках прокси где-то в настройках браузера.

Бесплатные VPN-сервисы

Получается, что VPN во всем лучше прокси? Не всегда.

Дело в том, что не все VPN-сервисы одинаково полезны. Как и в случае с прокси, бесплатные VPN-сервисы не раз были пойманы в слежке за пользователями и продаже их данных.

Например, VPN-сервис Betternet, который насчитывал 38 миллионов пользователей использовал целых 14 библиотек для слежки за пользователями.

А сервис Hola продавал IP-адреса бесплатных пользователей злоумышленникам. То есть преступники могли использовать ваш IP-адрес для своих делишек.

SHADOWSOCKS

С другой стороны, не все прокси-сервисы плохие. Например, существует особый тип прокси, который называется Shadowsocks. По сути, это SOCKS-прокси на стероидах.

Тут есть и мощное шифрование, и скрытие трафика, и возможность обходить различные блокировки. Есть клиенты как для компьютера, так и для смартфона, позволяющие оставаться под защитой постоянно. А создана эта штука была нашим дружественным братским китайским народом с целью обхода великого китайского файерволла.

Отсюда и несколько приятных особенностей Shadowsocks. Например, для элегантного обхода блокировок, он умеет выборочно маскировать трафик. Вы сами выбираете что прятать, а что нет.

Например, находитесь вы в Китае и хотите проверь почту на Gmail, или свят-свят — посмотреть YouTube. Благодаря Shadowsocks, вы сможете сделать и это, и одновременно посещать сайты, доступные только из Китая.

В свою очередь, VPN-сервисы зашифровывают весь трафик, поэтому открыть сайты, доступные только в Китае, вы уже не сможете.

Но это не значит, что Shadowsocks лучше VPN. В отличие от VPN-сервисов, Shadowsocks не создан для защиты конфиденциальности и анонимности пользователя. При использовании Shadowsocks пакеты данных остаются без шифрования. Это сделано специально, чтобы ваши данные были больше похожи на обычный HTTPS-трафик и не вызывали подозрений. Поэтому Shadowsocks подходит только для обхода блокировок? но никак не для безопасности или подключения к корпоративной сети. В этом плане VPN — вне конкуренции. С поправкой на то, что пользоваться нужно только проверенными сервисами с хорошей репутацией.

И, наконец, самый хардкорный способ анонимизации в сети — Tor. Что это и правда ли, что Tor такой безопасный?

Tor расшифровывается как The Onion Router и он использует так называемую луковую маршрутизацию. Твои данные — это сердцевина луковицы, а их защита — слои вокруг. Что это значит?

Для анонимизации Tor, также как прокси и VPN, пропускает трафик через промежуточные серверы. Но Только в случае с Tor их не один, а три, и называется они узлами.

А вот теперь смотрите, ваш трафик проходит через три узла:

- входной или сторожевой,

- промежуточный,

- выходной.

Зачем это нужно?

Во-первых, чтобы скрыть ваш IP-адрес. Каждый узел знает IP-адрес только узла, который стоит в цепочке перед. Поэтому пока ваш трафик дойдет до третьего узла, исходный IP потеяется.

Во-вторых, ваш трафик обернут в три слоя защиты. Поэтому первый и второй узел не видят вашего трафика, они только снимают слои защиты как, как кожуру с луковицы, а вот достает сердцевину и отправляет запрос в интернет только третий выходной узел.

Эти узлы разворачивают сами пользователи сети на своих компах. Чем больше пользователей, тем безопасней и тем быстрее работает сеть.

А доступ к сети осуществляется через специальный браузер Tor Browser, основанный на Firefox. Его улучшили дополнениями, запрещающими сайтам следить за тобой. Например браузер умеет отличать все скрипты на сайтах, фактически запрещая собирать любые данные пользователя, или заставляет сайты принудительно использовать шифрование. Звучит очень безопасно, но на практике, это не так.

Во-первых, Tor очень не любят правоохранительные органы, а сам факт использования Tor легко отследить. Поэтому, просто используя Tor Browser, вы уже можете привлечь лишнее внимание. Иными словами лучше использовать Tor в связке с VPN.

Во-вторых, владельцы выходных узлов очень рискуют. Ведь именно они несут ответственность за все действия, которые совершают пользователи сети.

В-третьих, те же владельцы выходных узлов видят весь ваш трафик, а значит они могут отследить вас по косвенным признакам. Именно поэтому выходные узлы больше всего любят создавать сотрудники правоохранительных органов.

Более того, из-за многослойного шифрования сеть Tor работает очень медленно, половина сайтов прост отказывается корректно работать через Tor Browser.

Итоги

Что в сухом остатке? Если вы беспокоитесь за свою безопасность в сети, то самым оптимальным способом защиты будет VPN. Но не забывайте, что использовать надо только надежные VPN-сервисы с хорошей репутацией. Часто информацию о надёжности того или иного сервиса можно найти в интернете, в специальных статьях. Также помните, что хороший VPN может стоить денег, вернее его создатели могут брать за его использования какую-либо сумму. Ведь бесплатный сыр бывает только в мышеловке.

Источник