- Записки IT специалиста

- Настройка PPTP или L2TP VPN-сервера на роутерах Mikrotik

- Предварительная настройка роутера

- Настройка PPTP-сервера

- Настройка L2TP/IPsec -сервера

- Дополнительные материалы:

- Mikrotik

- The Dude

- Настраиваем VPN на MikroTik — протоколы PPtP и PPPoE

- Выбор протокола для VPN

- Настройка VPN на MikroTik

- Сервер PPtP

- Настройка PPPoE-сервера

- Настройка маршрутизатора как клиента сервера

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настройка PPTP или L2TP VPN-сервера на роутерах Mikrotik

Настройка PPTP или L2TP VPN-сервера на роутерах Mikrotik

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Перед тем, как браться за настройку VPN-сервера на базе Mikrotik мы рекомендуем вам ознакомиться с нашим материалом: Производительность младших моделей Mikrotik hEX и hAP. Экспресс-тестирование. Если коротко: на моделях без аппаратной поддержки AES вы не получите для соединений L2TP/IPsec скоростей более 25-30 МБит/с, на моделях с поддержкой AES скорость упирается в 35-50 МБит/с. В большинстве случаев для сценария удаленного доступа этого достаточно, но все-таки данный момент обязательно следует иметь ввиду, чтобы не получить потом претензию, что Mikrotik работает плохо и этому объективно будет нечего противопоставить.

Что касается PPTP, то здесь все достаточно хорошо, даже недорогие модели роутеров позволяют достигать скоростей около 100 МБит/с, но при этом следует помнить, что PPTP имеет слабое шифрование и не считается безопасным в современных реалиях. Однако он может быть неплохим выбором, если вы хотите завернуть в него изначально защищенные сервисы, например, при помощи SSL.

Предварительная настройка роутера

Прежде чем начинать настройку VPN-сервера нужно определиться со структурой сети и выделить для удаленных клиентов пул адресов. Если брать сценарий удаленного доступа, то здесь есть два основных варианта: Proxy ARP, когда клиенты получают адреса из диапазона локальной сети и имеют доступ к ней без дополнительных настроек и вариант с маршрутизацией, когда клиентам выдаются адреса из диапазона не пересекающегося с локальной сетью, а для доступа в сеть на клиентах добавляются необходимые маршруты. В современных Windows-системах это можно автоматизировать при помощи PowerShell.

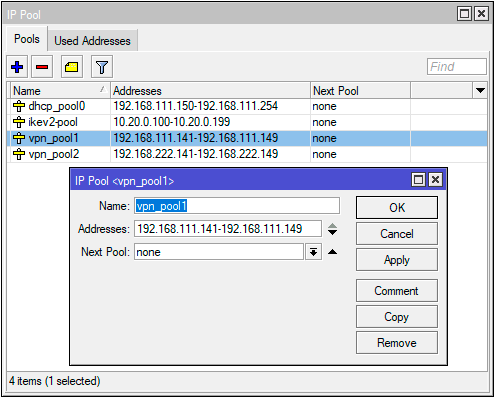

После того, как вы определились со структурой сети, следует перейти в IP — Pool и создать новый пул адресов для выдачи удаленным клиентам. Количество адресов в пуле должно соответствовать количеству планируемых VPN-клиентов, либо превышать его.

Эти же действия в терминале:

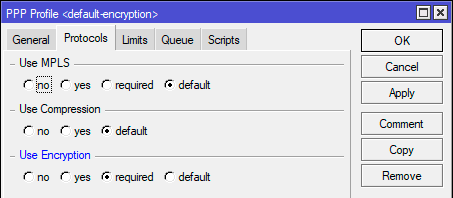

Затем перейдем в PPP — Profiles и настроим профиль для нашего VPN-сервера, который будет содержать базовые настройки. Если вы настраиваете сразу и PPTP и L2TP-сервера, то можете использовать для них как общий профиль, так и создать отдельные. В случае с общим профилем они будут иметь общий адрес сервера и общий пул адресов. В данном разделе уже существуют два стандартных профиля default и default-encryption, поэтому при желании можете не создавать новые профили, а настроить имеющиеся.

На вкладке General задаем параметры: Local Address — локальный адрес сервера, должен принадлежать к тому же диапазону, что и пул адресов, который вы задали выше, Remote Address — адреса для выдачи удаленным клиентам, указываем в этом поле созданный пул.

Чтобы добавить новый профиль в терминале выполните (в данном случае мы создаем профиль с именем vpn):

Чтобы изменить существующий default-encryption:

Для default вместо set *FFFFFFFE укажите set *0:

Остальные параметры оставляем без изменений, для удаленных клиентов они не применяются (в том числе сжатие) и работают только при соединении между устройствами с RouterOS. Отсутствие сжатия также следует учитывать, особенно если ваши клиенты используют медленные каналы подключения, скажем 3G-модемы.

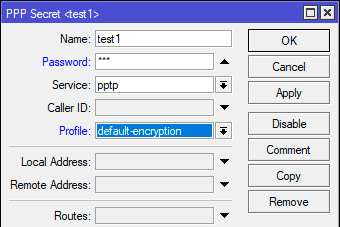

Теперь добавим пользователей, для этого откроем PPP — Secrets и создадим новую учетную запись. Обязательно заполняем поля: Name и Password, а также Profile, где указываем созданный на предыдущем шаге профиль, если профили клиента и сервера не будут совпадать — подключение окажется невозможным. Поле Service позволяет ограничить действие учетных данных только одним сервисом, для этого нужно указать его явно, если же вы хотите использовать одни учетную запись для всех видов подключения — оставьте значение по умолчанию any.

При создании учетных данных уделите должное внимание политике паролей, особенно для PPTP.

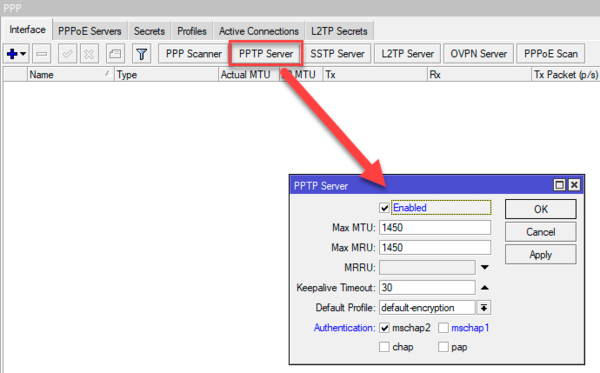

Настройка PPTP-сервера

Настроить PPTP-сервер в RouterOS просто. Откройте PPP — Interface и нажмите кнопку PPTP Server, в открывшемся окне установите флаг Enabled, в поле Default Profile укажите созданный на подготовительном этапе профиль и в разделе Authentication оставьте только mschap2.

Это же действие в терминале:

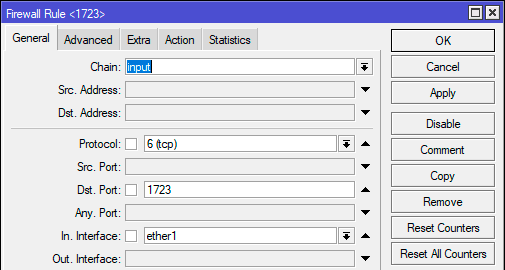

Следующим шагом следует разрешить подключения к нашему VPN-серверу в брандмауэре, для этого следует разрешить входящие подключения для порта 1723 TCP. Открываем IP — Firewall и создаем новое правило: Chain — input, Protocol — tcp, Dst. Port — 1723, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Так как действие по умолчанию — accept то просто сохраняем правило.

На этом настройку PPTP-сервера можно считать законченной, он готов принимать подключения.

Настройка L2TP/IPsec -сервера

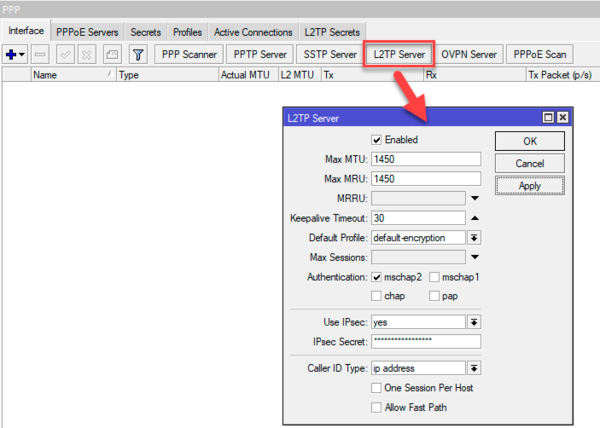

Точно также, как и при настройке PPTP-сервера переходим в PPP — Interface и нажмите кнопку L2TP Server. В открывшемся окне ставим флаг Enabled, в Default Profile указываем созданный ранее профиль, а в Authentication оставляем только mschap2. Затем включаем использование IPsec — Use IPsec — yes и в поле IPsec Secret вводим предварительный ключ соединения:

Обычно на этом инструкции по настройке L2TP-сервера заканчиваются, но если оставить все как есть, то у сервера будут достаточно слабые настройки шифрования, поэтому подтянем их до современного уровня. Для этого нам потребуется изменить параметры IPsec, так как L2TP сервер безальтернативно использует параметры по умолчанию будем менять именно их.

Переходим в IP — IPsec — Proposal и приводим набор настроек default к следующему виду: Auth. Algorithms — sha1, sha256, Encr. Algorithms — aes-128-cbc, aes-192-cbc, aes-256-cbc, PFS Group — ecp384.

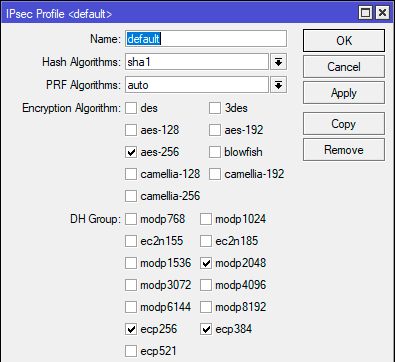

Затем откроем IP — IPsec — Profiles и изменим настройки профиля default: Encryption Algorithm — aes256, DH Group — modp2048, ecp256, ecp384.

Для окончания настройки разрешим подключения к L2TP-серверу в брандмауэре. Для этого нам понадобится создать два правила, первое должно разрешать подключения для протоколов IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), второе для протокола 50 ESP (Encapsulating Security Payload). Переходим в IP — Firewall и создаем первое правило: Chain — input, Protocol — udp, Dst. Port — 500, 4500, в поле In. Interface указываем внешний интерфейс роутера, в нашем случае ether1. Затем второе: Chain — input, Protocol — ipsec-esp, In. Interface -внешний интерфейс (ether1). Так как действие по умолчанию accept достаточно просто сохранить правила.

На этом настройка L2TP/IPsec-сервера закончена.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Настраиваем VPN на MikroTik — протоколы PPtP и PPPoE

MikroTik производят профессиональное сетевое оборудование с возможностью тонкой настройки. Поэтому для VPN-сервера или клиента маршрутизаторы этой фирмы подходят просто отлично.

Выбор протокола для VPN

В этой статье мы рассмотрим два наиболее популярных протокола: PPPoE и PPtP.

PPtP чаще всего используется для удалённого доступа к корпоративной сети. К его преимуществам относят простоту настройки и стабильность. Среди минусов — сравнительно слабая система защиты, наличие изъянов в безопасности, невозможность использовать динамические IP-адреса. Настройку PPtP можно представить в виде простой последовательности:

- Создание сервера на маршрутизаторе.

- Создание и подключение профилей пользователей.

- Запись исключений для файервола.

PPPoE — протокол, популярный среди провайдеров интернета. Он отличается хорошей масштабируемостью (вы без особого труда сможете расширить сеть), стабильностью, устойчивостью к атакам, использующим уязвимости протокола ARP. При подключении на PPPoE можно использовать динамические адреса и не прописывать IP каждому конечному узлу сети. Минус РРРоЕ — более сложный процесс подключения.

MikroTik также поддерживают протоколы L2TP, OpenVPN, IPSec. Но они встречаются реже и настраиваются сложнее, поэтому их касаться в этой статье, ориентированной на начинающих, не будем.

Настройка VPN на MikroTik

Маршрутизаторы MikroTik настраиваются через утилиту WinBox, которая доступна для скачивания на официальном сайте. Поэтому перед началом работы скачайте и установите её.

Нажав на кнопку Winbox, вы увидите список версий, доступных для скачивания

Сервер PPtP

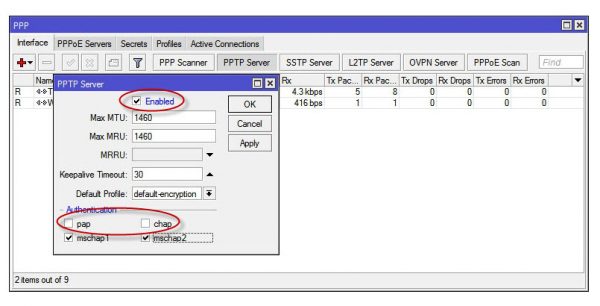

Для начала включим сам сервер:

- Откройте Winbox и выберите раздел PPP.

- Выберите в верху окна вкладку Interface.

- Чуть ниже вы найдёте кнопку PPTP Server. Нажмите её.

- У вас откроется окно настроек сервера. Поставьте галочку напротив строки Enabled — это включит сервер с протоколом PPtP.

- Теперь перейдём к его настройке. Установите максимальные значения MTU и MRU на 1460.

- Снимите галочки с рар и chap.

- Установите галочки напротив mschap1 и mschap2.

Так должно выглядеть окошко настроенного сервера PPtP

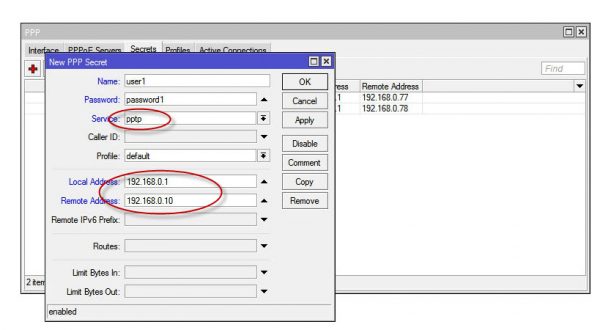

Теперь добавим пользователей, которые смогут пользоваться нашим зашифрованным туннелем:

- Не выходим из PPP.

- Переходим на вкладку Secrets.

- Слева вверху видим плюсик. Он нам и нужен — нажимаем.

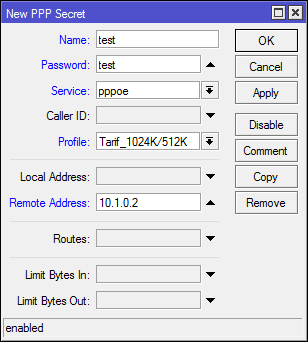

- Откроется окно создания пользователей. Первые две строки — логин и ключ для будущего юзера. Именно их нужно будет вводить потом при подключении к маршрутизатору, поэтому лучше сразу запишите их.

- В третьей строке (Service) выбираем протокол. В нашем случае — PPtP.

- Профиль оставьте default.

- Далее нужно вписать два IP-адреса. В строке Local мы указываем адрес нашего MikroTik — то есть сервера. В строке Remote — IP пользовательского компьютера, который планируем подключать.

В каждом окошке вы создаёте нового пользователя, поэтому действия придётся повторить, если вы хотите подключить больше одного

Мы создали нашего первого пользователя! Если вы хотите подключить больше пользователей, то снова повторите шаги с 2 по 7, вводя новые имя, пароль и remote-адрес.

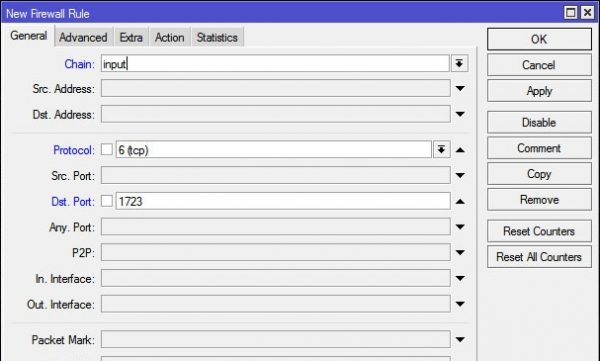

Теперь пришло время добавить исключения в Firewall, чтобы обеспечить подключение. Нам нужно добавить правило, чтобы открыть порт. Для этого:

- Выберите раздел IP.

- Перейдите на вкладку Firewall.

- Найдите кнопку Filter Rules.

- Справа вверху вы увидите красный плюсик. Нажмите его — так мы создадим новое правило.

- В новом окошке убедитесь, что находитесь на вкладке General.

- В первое поле (Chain) введите input.

- В поле Protocol выберите 6 (tcp).

- В Dst. Port пропишите 1723 — это и есть номер нужного порта.

Мы сделали правило, которое откроет 1723 порт

Теперь нужно добавить разрешение на использование протокола GRE:

- Ещё раз нажмите на красный плюсик, чтобы создать новое правило.

- Заполните первую строку как input

- В поле Protocol из выпадающего списка выберите протокол gre (пусть вас не смущает строчное написание).

- Поле Dst.Port оставьте пустым. Нажмите Apply.

- Перейдите на вкладку Action и выберите accept из выпадающего списка.

- Apply — OK.

Создав правила, перетяните их в самый верх списка на вкладке Filter Rules, иначе они будут подавляться другими правилами.

На этом настройка VPN-сервера на протоколе PPtP завершена.

Настройка PPPoE-сервера

Для настройки PPPoE мы также будем использовать Winbox:

- Перейдите в раздел PPP, откройте пункт Profiles.

- Нажмите красный плюсик в углу окна.

- В открывшемся окне на вкладке General введите произвольное название профиля, укажите IP-адрес сервера (то есть маршрутизатора) и поставьте флажок Yes в разделе Change TSP MSS.

Корректировка MSS обеспечивает правильное открытие сайтов

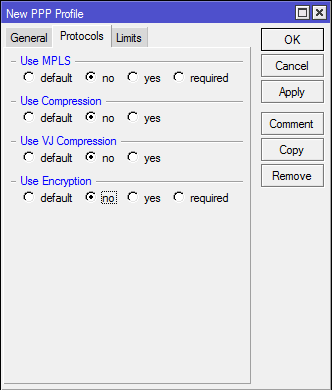

Шифрование (Encryption) лучше оставить включённым, потому что в противном случае VPN-соединение становится не таким защищённым

На этой вкладке мы вводим ограничения на использование нашего сервера

Мы создали профиль сервера, теперь пришло время добавить пользователей, которые смогут к нему подключаться:

- Как и в прошлый раз, идём в раздел РРР, переходим на вкладку Secrets и нажимаем на красный плюсик.

- Заполнять форму теперь нужно чуть по-другому. В первых двух полях укажите имя и пароль для будущего юзера.

- В поле Service выберите рррое.

- В поле Profile выберите профиль, который мы только что создали.

- Адрес маршрутизатора вводить не нужно. В строке Remote введите IP устройства-клиента.

Как и прежде, для создания нескольких пользователей проделайте этот алгоритм нужное количество раз

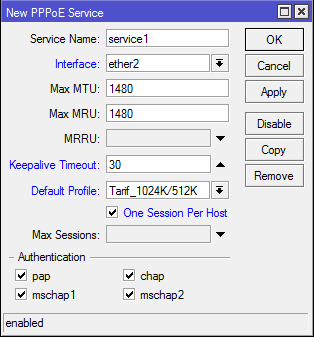

Теперь привяжем интерфейс маршрутизатора к профилю:

- В разделе РРР находим кнопку PPPoE Servers.

- В поле Default Profile выбираем из выпадающего списка настроенный ранее профиль.

- В поле Interface выбираем интерфейс маршрутизатора. Это физический порт, к которому подсоединяют устройства-клиенты. Его номер можно посмотреть на корпусе.

- В поле Keepalive Timeout рекомендуется поставить 30 секунд, но при малой пропускной способности туннеля или слабом сервере стоит установить 40–50 секунд.

Последние четыре галочки можно оставить, но продвинутые пользователи для улучшения работоспособности могут снять ненужные им

Если вы создавали локальный сервер без доступа в интернет, то на этом настройка закончена. Если же вас интересует доступ к глобальной сети, то нужно также настроить NAT:

- Перейдите в раздел IP.

- Выберите пункт Firewall.

- Нажмите на красный плюсик. Мы создаём новое правило.

- В поле Chain пропишите srcnat.

- В поле Src.Address мы укажем диапазон адресов. Прописывается он так: 10.1.0.0/16.

- В поле Dst.Address вначале вводим восклицательный знак, а затем 10.0.0.0/8. Это тоже диапазон адресов, а не конкретный IP.

NAT обеспечит вам защищённый доступ в интернет

Теперь ваш сервер готов к работе в глобальной сети.

Настройка маршрутизатора как клиента сервера

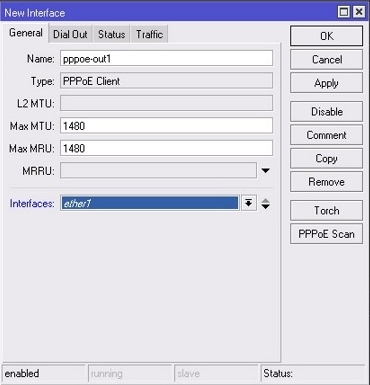

Если же наш маршрутизатор будет использоваться не в качестве сервера, а в качестве его клиента, подключение осуществляем следующим образом:

- В Winbox открываем раздел РРР.

- В нём выбираем пункт Interface.

- Находим строку «PPPoE-клиент» и нажимаем на плюсик.

- В открывшемся окне настроек в последней строке выбираем тот интерфейс, через который маршрутизатор подключён к серверу. Больше на вкладке General ничего не меняем.

Значения MTU и MRU оставляем нетронутыми

Логин и пароль вы можете уточнить у владельца сервера

Настройка VPN-сервера не так сложна, как может показаться на первый взгляд. И хотя утилита Winbox может поначалу отпугнуть своей сложностью и огромной функциональностью, благодаря пошаговым инструкциям можно без труда разобраться в настройке MikroTik.

Источник