- Запуск отдельных приложений через OpenVPN без контейнеров и виртуализации

- Использовать VPN-подключение только для отдельных приложений

- 7 ответов

- Использовать VPN-соединение только для выбранных приложений

- Как применять впн к определенному приложению?

- Дубликаты не найдены

- ЗаDiabloить Xiaomi

- Apple отключила для России свой аналог VPN — «частный узел»

- «Коммерсантъ» узнал о сбоях Avito и Twitch после блокировок VPN-сервисов

- Xiaomi обогнал Apple и стал производителем смартфонов №2 в мире

- Начало кампании РКН против VPN

Запуск отдельных приложений через OpenVPN без контейнеров и виртуализации

Как-то одним прекрасным утром я рассказывал в телеграмме бывшему другу и коллеге о том, что такое network namespaces в Linux и с чем его едят. Коллега восхитился, так же, как я, в свое время, а мне пришла в голову, что надо не костылить скриптом, как я делал до этого, а автоматизировать запуск отдельного network namespace и OpenVPN в нем. Так как я использую Debian Sid и Ubuntu 16.04 LTS автоматизацию я себе сделал в виде юнитов systemd, но об этом в конце статьи. После того, как я рассказал еще одному человеку, на этот раз далекому от IT, о возможности запускать только одно приложение, например браузер, под VPN, а остальные, как и прежде, он сказал «Только ради этого стоит перейти на Linux на компе», а я решил написать статью-инструкцию, как это сделать.

О том, что такое network namespaces в Linux написано много, но для тех кто не знает я кратко процитирую попавшееся под руку описание на русском языке:

«В linux относительно давно появилась такая замечательная вещь, как неймспейсы (namespaces). Основное применение данной технологии — контейнерная виртуализация, но и на маршрутизаторе можно придумать много разных применений, так как среди неймспейсов есть «network namespaces». Network namespaces позволяют в рамках одной машины в каждом неймспейсе иметь:

- свой набор таблиц маршрутизации (а их 2^31-1 шт)

- свою arp-таблицу

- свои правила iptables

- свои устройства (а значит и qdisc + class’ы tc)»

А теперь перейдем к теме нашей статьи.

Скрипт, для ручного поднятия network namespace и запуска в нем OpenVPN с комментированием

Выполнив этот скрипт мы можем при помощи команды:

Убедиться, что внутри netns у нас поднят OpenVPN и в сеть внутри netns мы выходим через наш OpenVPN. Теперь командой:

мы можем запустить браузер и получить браузер работающий через VPN, в то время, как вся остальная система у нас работает, как прежде и все остальное ходить напрямую(в команде замените USER_NAME на имя вашего пользователя). Пример запуска браузера приведен исходя из того, что на своем десктопе пользователь имеет sudo. Если кто-то может подсказать, как использовать ip netns exec без sudo буду признателен.

Аналогично браузеру вы можете запускать IM-клиенты, торрент-клиенты и все остальное. В случае, если firefox ругается при запуске, что не может подключиться к dbus поставьте в команде его запуска dbus-launch перед sudo.

Скрипт для остановки нашего netns:

Юниты для systemd поднимающие все указанное на автомате при загрузке. Юнит для netns:

Юнит для OpenVPN:

И файл с переменными в котором я задаю адрес ВПН-сервера и сети используемой netns:

Скопировав файлы для systemd в их места на файловой системе командой

где NAME все то же имя вашего конфиг-файла OpenVPN. После этого можно запускать

OpenVPN запуститься в выделенном network namespace по имени vpn.

вы сможете проверить, что внутри netns теперь есть VPN и вы ходите с адреса своего сервера.

Отдельная благодарность Сергею Воронову ака Рэйсту, после разговора с которым я и решил сделать конфиги и написать статью.

Источник

Использовать VPN-подключение только для отдельных приложений

У меня есть доступ к VPN и я хочу использовать его только для некоторых приложений, а не для всех.

например:

Если я подключаюсь к VPN, я хочу, чтобы только приложения Opera и Newsbin использовали это VPN-соединение. Все остальные приложения, например f.e. Outlook, должен использовать обычное подключение к интернету (в то время как VPN подключен / открыт).

Afaik это невозможно, но я не совсем уверен. Поэтому мой вопрос: выполнимо ли это?

7 ответов

нет, это не так. Ну, не используя обычные средства. Маршрутизация маршрутизация. Маршрутизация работает ниже вниз по модели OSI. То, что вам нужно, чтобы это было известно на уровне приложения (выше), чтобы он мог определить, какую программу вы используете и т. д. Обычные маршрутизаторы не позволяют настраивать маршруты на основе приложений или номеров портов.

Я думаю, что это возможно. Маршрутизаторы могут видеть порты, поэтому вы можете фильтровать их по номеру порта и отправлять трафик по различным маршрутам. я уверен я прочитал что-то некоторое время назад с маршрутизаторами Cisco, которые могут это сделать. Они не дешевы, хотя и они бизнес-маршрутизаторы, которые требуют много конфигурации, и я предполагаю, что вы хотите что-то простое для домашнего использования.

в сводке это маршрутизатор которому была бы нужна эта особенность и ваши болото стандартные одни для домашней пользы, даже дело не поддерживают эти особенности. Только усовершенствованная линия Cisco и Sonicwalls предлагают эти возможности.

это возможно, по крайней мере, на Linux (и я думаю о BSD и OS X, а также). Вы можете сделать это:

- создать пользователя exra для всего трафика VPN.

- создайте дополнительную таблицу маршрутизации с 1 маршрутом по умолчанию через VPN.

- настройте Netfilter через Iptables для использования другой таблицы маршрутизации для всего трафика, исходящего из определенного идентификатора пользователя.

- запуск приложений, которые должны использовать VPN под своим пользователем. Для пример с ‘судо’.

есть скрипты для выполнения вышеуказанных шагов здесь или есть другое руководство здесь.

здесь подробная инструкция для маршрутизации передачи через VPN (используя VPN-сервер, который у вас есть.

вы можете использовать Брандмауэр Windows, чтобы сделать это (при условии, что вы используете Win 7 или Vista) -Я написал руководство на эту

подключение к VPN, как обычно.

откройте Центр управления сетями и общим доступом — щелкните правой кнопкой мыши значок подключения к Интернету на панели задач и выберите » открыть сеть и общий доступ Центра» (см. ниже)

вы должны увидеть (по крайней мере) две сети перечислены в разделе «Просмотр активных сетей» — VPN-подключение и один называется » Сеть» — a.k.a. подключение к интернет-провайдеру. Убедитесь, что VPN является » общедоступным Сеть» и подключение к провайдеру «домашняя сеть». Если вам нужно измените соединение, нажмите на него и появится окно настроек (смотреть ниже.)

откройте Панель управления и выберите пункт Система и безопасность (см. ниже).

в появившемся окне выберите Брандмауэр Windows (см. ниже.)

в окне Брандмауэр Windows Нажмите кнопку Дополнительные параметры на левой панели (см. ниже). Примечание: Вы должны войти в систему как Adminstrator для внесения изменений в настройки брандмауэра.

вы увидите окно под названием Брандмауэр Windows в режиме повышенной безопасности. В этом окне щелкните правила для входящих подключений (см. ниже).

в правой панели, вы увидите опцию для нового правила. Щелкните по нему (см. ниже.)

в окне Мастера (которая должна появиться), сделайте следующее:

выберите программа и нажмите Далее.

выберите программу, которую вы хотите заблокировать весь трафик, кроме VPN-подключения и нажмите кнопку Далее.

выберите блокировать соединение.

отметьте домен и частное. Убедитесь, что общественность остается незамеченной.

повторите шаг 9 для исходящих правил.

Если вы используете linux и openVPN, VPNShift прекрасно работает.

я сделал это на Windows. Идея состоит в том, чтобы привязать исходящие сетевые пакеты к интерфейсу VPN. Люди советуют ForceBindIP за это, но спасибо ответ у меня есть идея использовать прокси. Недостатком этого метода является то, что либо ваши приложения должны иметь поддержку прокси, либо вам придется использовать proxifier (см. здесь и здесь). Плюс в том, что таким образом, Вы сможете ограничить использование VPN в браузере конкретные Домены, использующие FoxyProxy или аналогичные дополнения.

я использую 3proxy в режиме SOCKS и привязать его внешний интерфейс к IP VPN. OpenVPN используется для подключения VPN.

в моем .файл ovpn ( client , dev tun ) Я добавил следующие строки:

route-nopull игнорировать маршруты, отправленные с сервера. В вашем случае вам может потребоваться закомментировать redirect-gateway.

route добавить маршрут для этого интерфейса, без этой строки он не будет использоваться, даже если приложение привязано к нему.

Источник

Использовать VPN-соединение только для выбранных приложений

У меня есть доступ к VPN и я хочу использовать его только для некоторых приложений, а не для всех.

Например:

если я подключаюсь к VPN, я хочу, чтобы только приложения Opera и Newsbin использовали это VPN-соединение. Все другие приложения, такие как, например, Outlook, должны использовать обычное интернет-соединение (в то время как VPN подключен / открыт).

Афайк, это невозможно, но я не совсем уверен. Итак, поэтому мой вопрос: это выполнимо?

Нет, это не так. Ну, не используя обычные средства. Маршрутизация — это маршрутизация. Маршрутизация работает ниже модели OSI. Вам нужно, чтобы он был осведомлен на уровне приложения (выше), чтобы он мог определить, какую программу вы используете и т. Д. Маршрутизаторы NORMAL не позволяют настраивать маршруты на основе приложений или номеров портов.

Я думаю, что это возможно, хотя. Маршрутизаторы могут видеть порты, поэтому вы можете фильтровать их по номеру порта и отправлять трафик по разным маршрутам. Я уверен, что прочитал что-то некоторое время назад с маршрутизаторами Cisco, которые могут сделать это. Хотя они не дешевы и являются бизнес-роутерами, которые требуют много настроек, и я предполагаю, что вы хотите что-то простое для домашнего использования.

Таким образом, эта функция понадобится маршрутизатору, а ваши стандартные — для домашнего использования, даже компании не поддерживают эти функции. Только передовые линии Cisco и Sonicwall предлагают эти возможности.

Это возможно сделать, по крайней мере, в Linux (и я думаю о BSD и OS X). Вы можете сделать это:

- Создайте пользователя exra для всего трафика VPN.

- Создайте дополнительную таблицу маршрутизации с 1 маршрутом по умолчанию через VPN.

- Сконфигурируйте Netfilter через Iptables, чтобы использовать другую таблицу маршрутизации для всего трафика, исходящего из определенного идентификатора пользователя.

- Запустите приложения, которые должны использовать VPN под своим собственным пользователем. Например, с помощью «sudo».

Есть сценарии для выполнения вышеуказанных шагов здесь или есть другой гид здесь .

Вот подробное руководство по маршрутизации передачи через VPN (используя принадлежащий вам сервер VPN).

Вы можете использовать брандмауэр Windows для этого (при условии, что вы используете Win 7 или Vista) — я написал руководство по этому

Подключитесь к своему VPN как обычно.

Откройте Центр управления сетями и общим доступом — щелкните правой кнопкой мыши значок подключения к Интернету на панели задач и выберите «Открыть Центр управления сетями и общим доступом» (см. Ниже).

Вы должны увидеть (как минимум) две сети, перечисленные в разделе «Просмотр ваших активных сетей» — ваше VPN-подключение и одну, называемую «Сеть» — также называемое вашим ISP-подключением. Убедитесь, что ваш VPN — это «Общедоступная сеть», а ваше соединение с провайдером — «Домашняя сеть». Если вам нужно изменить какое-либо соединение, щелкните по нему, и появится окно параметров (см. Ниже).

Перейдите в Панель управления и нажмите Система и безопасность (см. Ниже).

В появившемся окне нажмите Брандмауэр Windows (см. Ниже).

В окне брандмауэра Windows нажмите «Дополнительные параметры» на левой панели (см. Ниже). Примечание. Для внесения изменений в настройки брандмауэра необходимо войти в систему как администратор.

Вы должны увидеть окно с названием Брандмауэр Windows в режиме повышенной безопасности. В этом окне нажмите Inbound Rules (см. Ниже).

На правой панели вы увидите опцию для нового правила. Нажмите на нее (см. Ниже).

В мастере New Inbound Rule (который должен появиться) сделайте следующее:

Выберите Program и нажмите Next.

Выберите программу, для которой вы хотите заблокировать весь трафик, кроме VPN-соединения, и нажмите «Далее».

Выберите Заблокировать соединение.

Тик Домен и приват. Убедитесь, что Public не отмечен.

Повторите шаг 9 для исходящих правил.

Вы можете сделать это с сетевыми пространствами имен в GNU / Linux.

Вот как запустить OpenVPN и отдельное приложение в отдельном пространстве имен:

Создайте пространство имен сети:

Запустите петлевой интерфейс в пространстве имен (в противном случае многие вещи работают не так, как ожидалось…)

Создайте виртуальные сетевые интерфейсы, которые позволят OpenVPN (в пространстве имен) получить доступ к реальной сети, и настройте интерфейс в пространстве имен (vpn1) для использования интерфейса из пространства имен (vpn0) в качестве шлюза по умолчанию.

Включите маршрутизацию IPv4 и NAT для интерфейса в пространстве имен. Поскольку мой интерфейс по умолчанию является беспроводным, я использую wl + (который может соответствовать wlan0, wlp3s0 и т. Д.) В iptables для исходящего интерфейса; если вы используете проводной интерфейс, вы, вероятно, должны использовать en + (или br + для мостового интерфейса)

Настройте сервер имен для использования внутри пространства имен

Почти готово, теперь у нас должен быть полный доступ к сети в пространстве имен

Наконец запустите OpenVPN в пространстве имен

Как только tun0 появится в пространстве имен, вы готовы запустить нужную программу!

Также в исходной статье есть скрипт-обертка, который вы можете адаптировать под свои нужды.

Я сделал это на Windows. Идея состоит в том, чтобы связать исходящие сетевые пакеты с интерфейсом VPN. Люди предлагают ForceBindIP для этого, но благодаря этому ответу у меня появилась идея использовать прокси. Недостатком этого метода является то, что либо ваши приложения должны иметь поддержку прокси, либо вам придется использовать проксификатор (см. Здесь и здесь ). Положительным моментом является то, что таким образом вы сможете ограничить использование VPN в браузере для определенных доменов, используя FoxyProxy или аналогичные дополнения.

Я использую 3proxy в режиме SOCKS и привязываю его внешний интерфейс к IP VPN. OpenVPN используется для VPN-подключения.

В моем файле .ovpn ( client , dev tun ) я добавил эти строки:

route-nopull игнорировать маршруты, отправленные с сервера. В вашем случае вам может понадобиться закомментировать redirect-gateway.

route чтобы добавить маршрут для этого интерфейса, без этой линии он не будет использоваться, даже если приложение привязано к нему.

Источник

Как применять впн к определенному приложению?

Купил телефон (xiaomi, может важно для ответа) и не могу понять как сделать так чтоб впн работал для определенных приложений?

т.е. чтоб я в условный вк входил и телефон понимал, что это приложение из специального впн списка и для него пусть впн работает.

как такое провернуть?). А то всегда надо запускать впн и только потом лазить по вк или Яндекс сервисам.

@yandex, может поможете?) а то музыкальный сервис у вас прекрасный, но на телефоне не могу слушать (

Дубликаты не найдены

Orbot из Гугл плэя, он позволяет так делать.

о, у меня впн прям дает возможность настроить к определенным приложениям.Но он платный)

На телефоне на сколько мне известно никак. Есть сторонние приложения типа https://play.google.com/store/apps/details?id=de.blinkt.open.

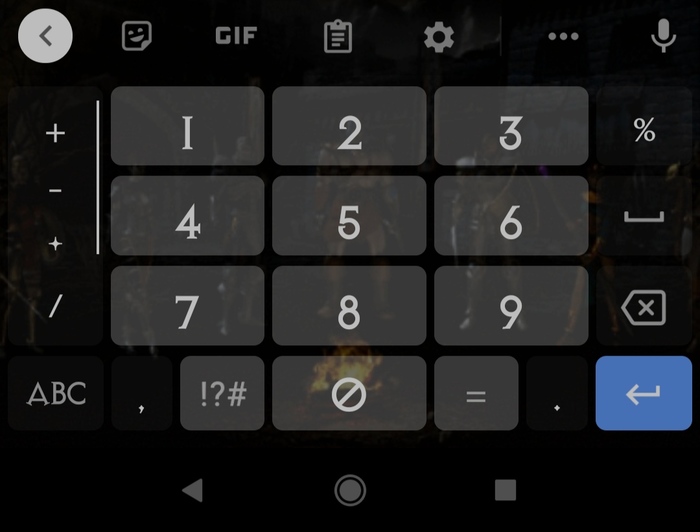

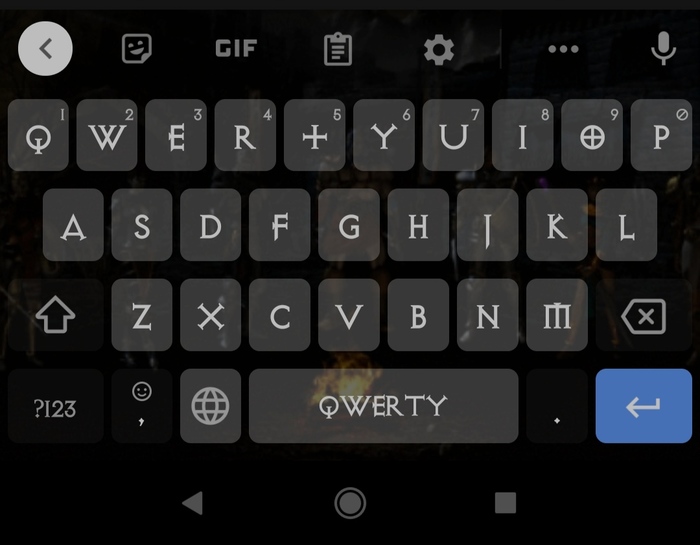

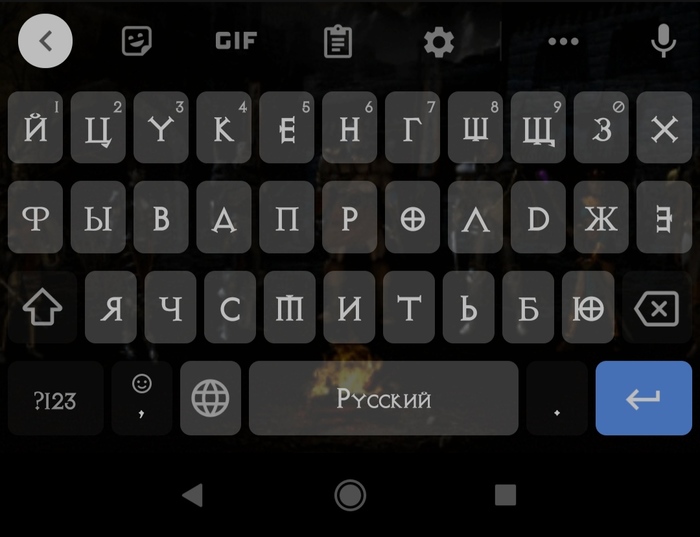

ЗаDiabloить Xiaomi

Сегодня решил обновить вид смартфона(Redmi note 9), при поиске тем в магазине Xiaomi случайно наткулся на очень интересный шрифт и понеслась:

Задумка стилизовать оформление под Диаблофон показалась мне довольно интересной, тем более, что при изменении оформления с использованием родного магазина не дает сильной нагрузки на систему.

Шрифт был использован, да и смотрелся довольно неплохо (использую клавиатуру google) для оформления клавиатуры использовал скриншот экрана выбора персонажей, его видно так себе.

Следующей мыслью в голову пришла идея преукрасить рабочий стол.Хотелось сделать нечто креативненькое.

Заморачиваться с живыми обоями не хотелось, поэтому выбор пал на AnimGIF LWP 2 Pro, которая позволяет установить любую анимацию(.gif) в виде обоев, благо ресурсов она потребляет крохи.

В интернете на скорую руку нашел несколько экранов персонажей, больше всего понравился нижепреведенный вариант (обожаю некра)

Несмотря на низкое разрешение гифки, смотрится вполне себе ничего, если кто-то сможет вылажить более качественный вариант-честь и хвала, т.к. я такой возможности не имею(

Хочу сказать спасибо китайцам, которые позволили использовать состовляющие тем оформления, представленных в магазине, т.е. скачивая тему, можно использовать отдельно иконки, шрифты, обои и миксовать все это в солянку, я лично использовал иконки из данной темы:

И также по умолчанию стояла визуальная прокрутка экрана «мельница», что дало визуальный 3d эффект, который выглядит достаточно смачно.

В готовом варианте можно посмотреть коротенький видосик, при съемке родным приложением наблюдается троттлинг, но при использовании девайса все идет как по маслу 🙂

Надеюсь, что данный пост вам понравился, извиняюсь за очепятки и ошибки.

Всем gl,hf,Drop ber.

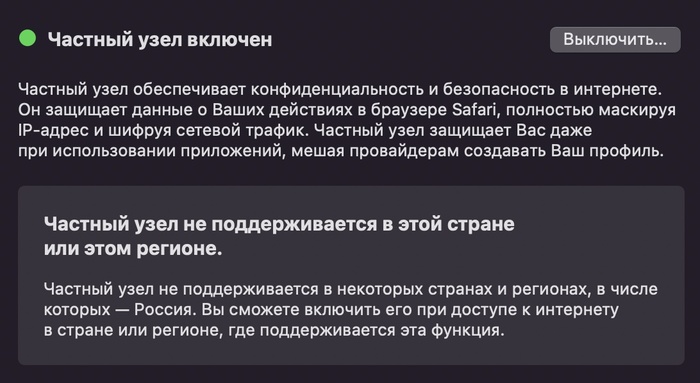

Apple отключила для России свой аналог VPN — «частный узел»

Частный узел — это опция, которую получают сразу все пользователи техники Apple, имеющие подписку на дополнительное пространство в хранилище iCloud. Она позволяет скрыть настоящий IP-адрес при использовании на различных ресурсах и то, на какие ресурсы вы заходите.

В качестве причины уточнялось, что дело в «действующих ограничениях местного законодательства».

«Коммерсантъ» узнал о сбоях Avito и Twitch после блокировок VPN-сервисов

В начале сентября Роскомнадзор заблокировал еще шесть VPN-сервисов.

Пользователи крупных игровых и стриминговых сервисов, включая Twitch и World of Tanks, а также клиенты сайта объявлений Avito столкнулись с проблемами с доступом после блокировок VPN-сервисов в России. Об этом сообщает «Коммерсантъ».

На сайте онлайн-игры World of Warships также появилось сообщение разработчика о возникших проблемах. «В процессе блокировок VPN-сервисов было затронуто множество UDP-портов, в том числе те, которые используются в нашей игре . Данная ситуация затронула не только крупных магистральных провайдеров, но и множество местных, которых на территории России огромное количество», — пояснила компания.

Из-за этого игроки могут испытывать сложности со входом в игру или вылетать из нее. Разработчик указал, что связался с провайдерами и решает проблему. Игроков также попросили сообщить своему провайдеру о возникших сбоях.

Роскомнадзор заявил, что во время блокировки VPN-сервисов не блокировал указанные UDP-порты.

«Коммерсантъ» обнаружил жалобы на проблемы с доступом к многопользовательской игре World of Tanks, Avito, BitTorrent, стриминговым сервисам Twitch и FlashScore. В последнем подтвердили наличие неполадок, но не уточнили их причину. «Мы исследуем проблему с нашей стороны, в частности техническую инфраструктуру, но пока не нашли точную причину сбоя», — указала компания.

Источники газеты в «большой четверке» операторов сообщили, что протестировали собственные сети и причиной сложностей считают работу оборудования ТСПУ (технических средств противодействия угрозам), которое Роскомнадзор установил на сетях в рамках закона о «суверенном Рунете».

Интернет-провайдер «ВымпелКом» заявил, что оборудование оператора работает в штатном режиме. В то же время компания указала, что не контролирует работу постороннего оборудования, по закону установленного на сети, и потенциально оно может влиять на пропуск трафика.

Роскомнадзор 3 сентября заблокировал шесть VPN-сервисов: Hola! VPN, ExpressVPN, KeepSolid VPN Unlimited, Nord VPN, Speedify VPN и IPVanish VPN. Их работа признана нарушающей российское законодательство. О начале блокировки VPN-сервисов, которые могут использоваться для доступа к запрещенным в России интернет-ресурсам, Роскомнадзор сообщил в июне. Тогда в черный список попали VyprVPN и Opera VPN.

С 2017 года VPN-сервисы и анонимайзеры обязаны по указанию Роскомнадзора подключаться к Федеральной государственной информационной системе (ФГИС) и ограничивать пользователям доступ к включенным в ее базу запрещенным в России сайтам.

В Роскомнадзоре заверили, что блокировка VPN-сервисов не повредит российским компаниям, которые используют их «для обеспечения технологических процессов».

Закон о «суверенном Рунете» вступил в силу в ноябре 2019 года. По нему все операторы связи в стране должны были установить на свои сети специальное оборудование, предоставленное Роскомнадзором. С помощью этого же оборудования Роскомнадзор блокирует доступ к запрещенному в России контенту, а с недавнего времени замедляет скорость работы сайтов отдельных компаний.

Xiaomi обогнал Apple и стал производителем смартфонов №2 в мире

Китайский производитель смартфонов Xiaomi Corp обогнал Apple Inc во втором квартале и стал производителем смартфонов №2 в мире, говорится в отчете компании Canalys, занимающейся исследованием рынка, опубликованном 15.07.2021 г.

Xiaomi впервые занял второе место с 17% долей в мировых поставках смартфонов, что на 3% больше, чем в предыдущем квартале, согласно данным исследовательской компании.

Во втором квартале мировые поставки смартфонов выросли на 12%, лидирует Samsung Electronics с долей 19%, а Apple находится на третьем месте с долей 14%.

Средняя отпускная цена телефонов Xiaomi примерно на 40-75% дешевле по сравнению с Samsung и Apple соответственно, сказал менеджер Canalys по исследованиям Бен Стэнтон, добавив, что основным приоритетом для Xiaomi в этом году является рост продаж своих высокопроизводительных устройств.

В отчете говорится, что поставки компании выросли более чем на 300% в Латинской Америке, на 150% в Африке и на 50% в Западной Европе.

Начало кампании РКН против VPN

Ну что, наступление дырявого синего квадрата РКН на свободный интернет продолжается. Вот буквально вчера было объявлено о том, что OperaVPN отправляется в бан. Дело каждого верить или нет этой информации выложенной не так давно (источник: https://habr.com/ru/news/t/563332/):

Думаю ни для кого не секрет, что в последнее время РКН все больше закручивает гайки. Пробует разные подходы, начиная от реального замедления определенных ресурсов или же ограничиваясь угрозами замедлить их (привет Twitter и YouTube). Конечно, абсолютное фиаско и унижение, полученное после неудачной попытки блокировать Telegram не прошло бесследно. РКН обиду не забыл, а поэтому методы становятся немного более избирательными, чтобы не рушить чудовищное количество важной инфраструктуры, действуя подобно пушке, стреляющей по воробьям (да, это отсылка про рухнувший Сбербанк и прочее при попытке заблокировать Telegram). Хотя и до сих пор каждую неделю звучат призывы огородить богомерзкие и внезапно ставшими неугодными углы интернета от неустоявшейся психики граждан.

Сейчас, пока изгнанные, но все же хоть как-то технически проинформированные пользователи, заново устанавливают OperaVPN в свой браузер, обычные пользователи остались ни с чем. Не особенно хочется выступать в роли проповедника судного дня, но все же, хотя бы в глубине души, все понимают, за каждым ныне популярным, но не особо продуманным в плане защиты от нападок сервисом, придут. Те, кто умудрился вернуть VPN в свой браузер Opera, просто продлевают агонию, вскоре адреса будут забанены и привет.

Хоть и РКН убеждает, что будет использоваться метод анализа траффика, для выявления pattern’ов (шаблонов) поведения VPN, но действия РКН никогда не отличались технической грамотностью или аккуратностью. Создание такой машины, анализирующей такой поток траффика.. это не про РКН. Слишком технически сложно, слишком ресурсоемко. Слишком много ненужных финансовых вложений. Поэтому моя ставка, что в результате, просто забанят неугодные IP адреса, принадлажащие неугодной проксе и на этом все. Если их станет больше — забанят и их. И, чем популярнее сервис, тем раньше он отправиться в бан.

Можно подумать так: «Ну что ж, значит возьму те, что с конца списка и буду пользоваться ими». Ну например Hola Free VPN Proxy — он есть в списке. Или хотя бы тот же АнтиЗапрет, что угодно, это все вопрос времени. Да, кроме того что придут и за ними, есть еще один нюанс. В конце концов, все эти решения, придумывались в качестве относительно простого обхода блокировок. Раньше, до определенного момента времени, было достаточно любого прокси, как например самый популярный NL (Голландия) прокси или DE (Германия). Сейчас ситуация еще сильнее ухудшилась. Теперь да же зайдя на некоторые заблокированные сайты, то они не откроется из NL и DE. На rezka.ag многие фильмы не откроются да же через UA (Украина).

Т.е. в данный момент не только нужно найти подходящий прокси сервер через который открывается большинство сайтов, но и для части сайтов держать дополнительные сервера. Думаю не нужно говорить что постоянное переключение между этими проксями и сопровождение этих правил, что-откуда надо открывать, не доставляет особого удовольствия. Хоть даже сейчас существуют бесплатные варианты типа той же Hola, но кто-нибудь пытался смотреть через них какое-нибудь потоковое видео? Нужно признать бесплатные варианты, подходят только для того чтобы почитать статеечки или посмотреть картинки. Но интернет давно уже не текст с картинками, это ролики по 150 а то и 1500 mb, YouTube шагает по планете. Обычные варианты такое уже не вывозят.

Все мы хотим пользоваться интернетом так, как этого заслуживаем в 2021 году, а не так как это существует в анально огороженном Китае. Список VPN-сервисов, которые заблокируют на территории России разослали ещё 18 марта среди сотрудников Сбера, а в публичном доступе письмо всплыло 15 апреля. Информация об этом появилась на форуме ntc.party , где сидят разработчики анти-цензурного софта.

И вот настало сегодня, когда зловещее предупреждение о бане исполнилось, решено, что нет лучше времени чем всем вам начать пользоваться тем, что я изначально создавал для себя и не особо пытался продвигать.

Для Google Chrome и Mozilla Firefox релиз уже есть.

Вот главные условия и приципы:

— База всегда максимально полная — обновление происходит ежедневно. Это очень важно.

— Проксировать только заблокированные сайты, все остальные сайты обязаны работать напрямую. Пропускная способность у меня нерезиновая.

— В век страха быть чипированным и получить Covid-19 от вышек 5G клянусь не собирать данных пользователей, не хранить никаких логов на серверах и не передавать ничего третьим лицам. (А нафиг оно мне надо, место у меня тоже ограничено).

Я решил, что в центре всей философии будет простая мысль — установил и забыл. Не надо ничего нажимать, ничего добавлять, ничего обновлять. Установил один раз, и более никаких проблем серии «зобанено» замечено не будет. В конце концов, именно такой уровень сервиса я бы хотел видеть сам. Распространяется бесплатно. Разумеется, для тех, кто хочет указать свой адрес прокси, функционал присутствует. Пользуйтесь.

Да, я жду резонный вопрос «И что же мешает им сделать тоже самое с тобой, что они сделали с Opera?»

Это решение изначально создавалось и планировалось из расчета на будущее. Естественно, я не буду вдаваться в подробности технического решения, но центр логики заключается в ранжированности доверия к пользователям.

Могу заверить, что изначально все создается так, чтобы не допустить остановки сервиса.

Чтобы просуммировать это все, скажу одно. Начал я это все на фоне постоянных угроз типа «Да мы вас, всех щас! @#% ^! и отсутствия комфорта лично для меня. А сейчас это уже принципиально. Создание системы, которая будет, что называется bullet proof, на будущее. Был бы очень благодарен конструктивной критике и предложениям. Именно благодаря изначальным предложениям в аддон я добавил функции добавить свой какой-то сайт или проксю.

Если навалитесь всем скопом и уроните мне сервис, ну тогда «F to pay respects».

Попробуйте, я думаю, что вы оцените простоту и лаконичность подхода.

Для обычного компа все готово. Сейчас работаю над решением для Android.

Источник