- Анонимизация всего траффика через VPN + TOR/I2P. Собираем миддлбокс с нуля

- Постановка задачи

- Дисклеймер

- Хостинг

- Установка пакетов

- Настройка VPN

- Настройка интернета

- Настройка TOR

- Настройка I2P

- Что дальше?

- Vpn для Tor Browser

- Как установить VPN для Тор браузера

- Как запустить программу для VPN-подключения

- Заключение

- Создаем связку VPN-TOR-VPN

- xam111

- xam111

- xam111

- Переходим к настройке

- Настраиваем VirtualBox

- Настраиваем сеть

- Итоги

- Совместное использование Tor и VPN

- Предпосылки использовать Tor и VPN одновременно

- Tor через VPN

- VPN через Tor

- Настройка VPN через Tor с помощью браузера Tor.

- Настройка VPN через Tor с помощью Expert Bundle.

- Еще больше Tor и VPN

- Вредоносные выходные узлы Tor

- Атака по времени

- Что же выбрать?

- Заключение

Анонимизация всего траффика через VPN + TOR/I2P. Собираем миддлбокс с нуля

В этой статье будет рассказано, как пробросить весь трафик операционной системы через TOR так, чтобы о наличии TOR-а операционная система даже не подозревала.

Это поможет не думать о бесконечных настройках прокси и onion, перестать бояться на тему «а не сливает ли торрент клиент мой реальный IP адрес, так как не полностью поддерживает прокси?» и, наконец, быть застрахованным от законодательного запрета TOR-а в России.

Когда я говорю «TOR», я подразумеваю «TOR и I2P». По схожей методике сюда можно подключить любой даркнет.

Статья — «чисто конкретная». Теория уже неплохо изложена в статье Pandos ‘а habrahabr.ru/post/204266. В данном тексте будет дана детальная инструкция «как сделать, чтобы работало».

Постановка задачи

1. Мой компьютер должен по нажатию одной кнопки переходить в режим «весь трафик — не русский».

2. По нажатию второй кнопки он должен переходить в режим «весь траффик идет через TOR»

3. Третья кнопка — для I2P.

4. Входная TOR-нода должна находиться за рубежом.

5. Все это должно работать под linux, windows, android. Заранее: с OS X и iPhone тоже все в порядке, просто у меня их нету, так что протестить не смогу.

Дисклеймер

Использование tor over vpn не обязательно повышает анонимность. Подробнее: trac.torproject.org/projects/tor/wiki/doc/TorPlusVPN. В данной статье описывается средство, которое, тем не менее, нужно применять с умом.

Хостинг

Первым делом нам понадобится сравнительно дешевая VPS-ка, владельцы которой не против, чтобы там крутился TOR (и не русская, разумеется). Лично я использую DigitalOcean. В их ToS не специфицирован запрещенный трафик (хотя если будете качать пиратские торренты прямо с их IP — заблокируют на раз. Ну, собственно, нам для этого и нужен TOR. ). Стоит это 5$ в месяц.

Регистрироваться можно прямо тут: www.digitalocean.com/?refcode=82e536b1a24d (ссылка реферальная, вам $10, мне $25. Не хотите играть в это дело — уберите refcode).

Если Вы знаете лучшие или хотя бы не худшие варианты хостинга под такие цели — пишите в комменты, обновлю статью.

Я не буду описывать конкретную процедуру создания VPS-ки, так как это зависит от хостинга и просто. Давайте предположим, что вы в итоге можете выполнить команду,

и получить shell на VPS-ку. Я буду считать, что на VPS-ке крутится debian 7. По крайней мере, эта статья тестировалась на debian 7. На убунте тоже заработает, наверное.

Установка пакетов

Сначала немного приложений, которые облегчают нам жизнь. Не забудьте поставить ваш любимый редактор, mc если нужно и т.п.

I2P нету в репозитории debian, так что придется добавить новый источник.

Теперь поставим основные пакеты — TOR, VPN и I2P. Также нам пригодится DNS сервер. Я использую unbound.

Настройка VPN

Я буду держать все настройки VPN в /opt/vpn. Для начала следует сгенерировать сертификаты для сервера и клиента.

N.B. Мы будем запускать несколько серверов (один под tor, второй под обычный трафик) и использовать для них один и тот же сертификат. Это не обязательно. Вполне можно (и нужно) генерировать независимый сертификат или даже свою CA для каждого из openvpn серверов.

Теперь сгенерируем новую CA и необходимые сертификаты.

Изучите папку /opt/vpn/rsa/keys. Теперь там есть несколько пар ключ+сертификат.

ca.

server.

client.

Клиенту нужно отдать только ca.crt, client.crt и client.key, остальные файлы должны оставаться только на сервере.

Пора писать конфигурационный файл для сервера. Положите его в /etc/openvpn/00-standard.conf

Попробуйте запустить openVPN

Если не получилось — у вас баг: bugs.debian.org/cgi-bin/bugreport.cgi?bug=767836#43 Поправьте согласно инструкции и добейтесь успешного запуска сервера.

ОК, VPN работает. Самое время подключиться к нему. Для этого на клиенте напишем конфиг-файл:

Теперь попробуйте подключиться

После появления надписи «Initialization Sequence Completed» вы подключены и должны успешно пинговать 10.8.1.1. Интернет пропадет, это нормально.

Настройка интернета

Допустим, мы не хотим использовать TOR, а просто хотим себе не русский внешний IP. В этом случае при помощи вот этого скрипта:

вы достигнете желаемого. Перепишите это в /etc/rc.local.

Настройка TOR

Если вы прочитали и выполнили предыдущую часть — не забудьте очистить iptables

Теперь допустим, что вы таки хотите VPN через TOR (и предыдущий пункт не выполняли). Тогда:

допишите в конец /etc/tor/torrc следующее:

также изменим наш конфиг-файл сервера /etc/openvpn/00-standard.conf. Измените DNS с гугловского на локальный. Не забудьте перезапустить openvpn.

Наконец, следующая конструкция на bash перенаправит весь входящий трафик vpn через tor

Кстати, запомните эту конструкцию. Это универсальный способ перенаправить весь трафик с заданной сетевой карты через прозрачный прокси. I2P будем добавлять точно так же.

Готово. Подключитесь к VPN. Убедитесь, что у Вас TOR-овский IP-шник. Зайдите на какой-нибудь .onion сайт, чтобы проверить: dns тоже работает.

Настройка I2P

С I2P сложности. У них нет собственного DNS сервера, так что придется делать свой.

Откройте /etc/unbound/unbound.conf и допишите в конец:

После этого любой (!) домен будет раскрываться в заведомо несуществующий IP адрес 10.191.0.1. Осталось «ловить» такой трафик и перенаправлять на localhost:8118 — именно тут слушает I2P.

Кстати говоря, пока что не слушает. Выполните

и выставьте флаг, чтобы стартовал при загрузке.

Остановите tor. Запустите unbound.

Теперь настроим privoxy в связке в I2P. Допишите в конец /etc/privoxy/config

и рестартаните privoxy

Точно так же, как и в случае с TOR, смените DNS на локальный в конфигурации vpn-сервера:

Если вы уже пробовали редиректить TOR — не забудьте почистить iptables:

Осталось выполнить переадресацию:

Знакомо, правда? Единственное отличие — номер порта прокси.

Подключитесь к VPN. Вы в I2P. Откройте epsilon.i2p, убедитесь, что сеть работает.

Что дальше?

Дальше Вам пора сделать так, чтобы они не конфликтовали. Вместо одного сервера /etc/openvpn/00-standard сделать три: 00-standard для обычного трафика, 01-tor для tor-а, и 02-i2p для i2p. Назначьте им разные подсети (например, 10.8.2.* для tor и 10.8.3.* для i2p). После этого tor и unbound перестанут конфликтовать и вы сможете подключаться к любой из трех одновременно работающих сетей.

Кроме того, сейчас клиент не проверяет сертификат сервера. Это можно поправить.

А еще можно запилить виртуалку, для которой выкатить tun0, трафик которого идет через TOR, после чего виртуалка не будет знать даже про VPN. А в хосте этой виртуалки прописать роутинг так, чтобы без VPN не подключалось вообще.

А еще надо лимит скорости в I2P поставить. И логи у VPN не ротируются. И веб-морды нет.

А еще… а еще я все это обязательно опишу — в других статьях. Засим — спасибо за внимание!

Источник

Vpn для Tor Browser

Благодаря VPN удается дополнительно шифровать и перенаправлять интернет-трафик. ВПН-подключение используется для обхода блокировок со стороны провайдера и обеспечивает приватный просмотр веб-ресурсов и выполнение ряд других задач. Как правило, Тор браузер справляется с этой функцией, но дополнительная безопасность лишней не будет точно. Сегодня мы поговорим о том, как включить VPN в Tor Browser.

Как установить VPN для Тор браузера

Существует множество стороннего софта, благодаря которому, можно настроить VPN-подключение и просматривать любые веб-сайты. Наиболее популярной утилитой является SoftEther и на ее примере мы рассмотрим, как настроить ВПН для Тор:

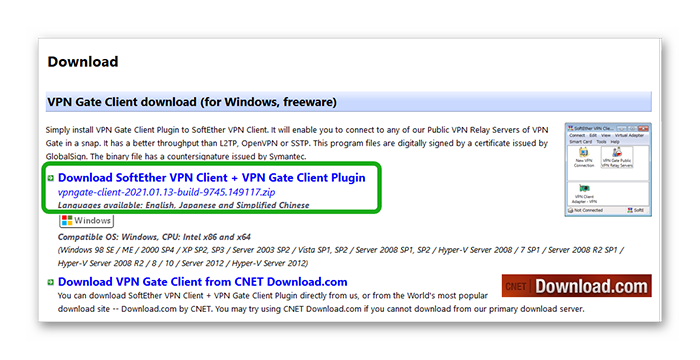

- Зайдите в ваш Тор браузер. Перейдите на специальную страницу для загрузки программы.

- Кликните на «Download SoftEther VPN Client» (первая ссылка).

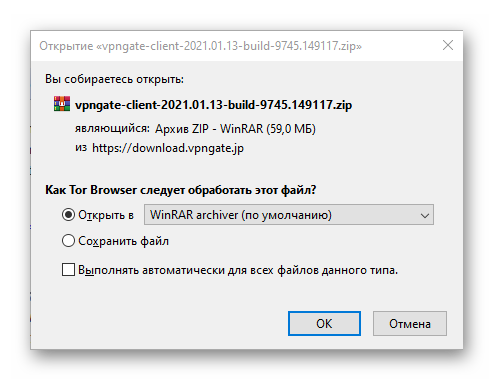

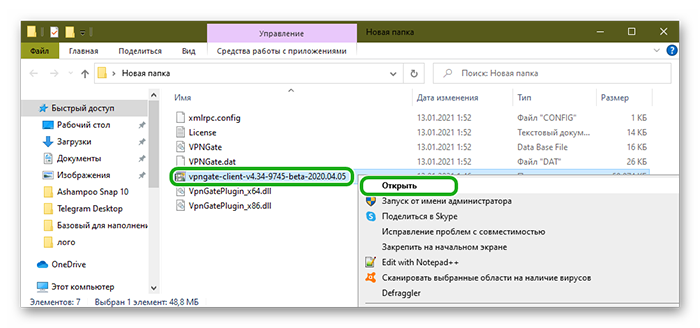

Сохраните архив на вашем ПК.

Как запустить программу для VPN-подключения

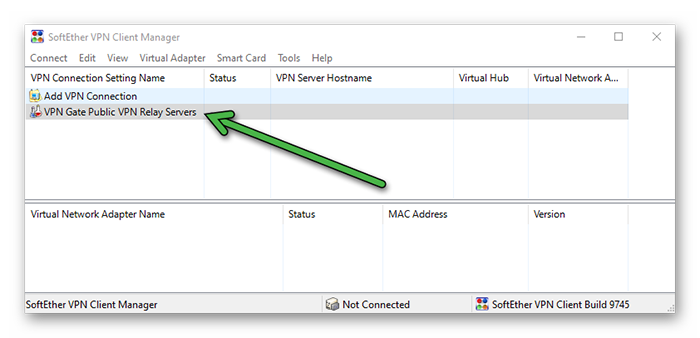

Программа запустится автоматически, после завершения установки. Вам останется всего лишь подключиться к подходящему серверу. Как это сделать? Разберемся детально:

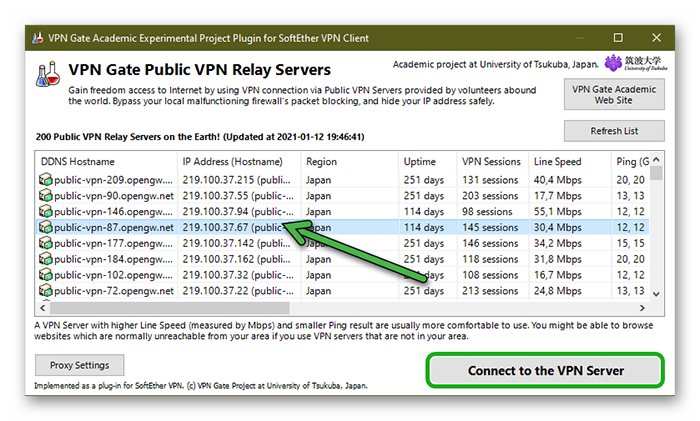

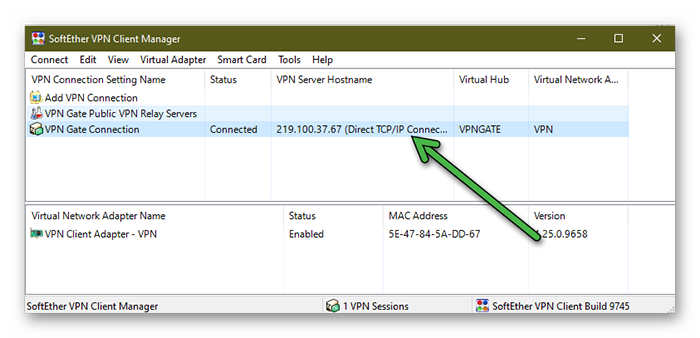

- После того, как откроется программа, выберете вкладку «VPN Gate Public VPN Relay Servers».

Вам будет предложен специальный список доступных серверов. Выберете нужный сервер и нажмите на «Connect to…».

Заключение

Дополнительный софт, который обеспечивает подключение к ВПН позволяет пользователям обойти блокировки со стороны провайдера и запустить запрещенные веб-страницы. В этой статье мы рассмотрели принцип работы одного из самых популярных ВПН-приложений. Надеемся, что у вас не возникло никаких вопросов.

Источник

Создаем связку VPN-TOR-VPN

xam111

Модератор

xam111

Модератор

xam111

Модератор

Нового нечего не откроем но думаю кому то будет полезно .

Уверен каждый, кто читает эту статью(не писал), интересуется своей безопасностью и пытается улучшить свою связку. Сегодня мы пошагово создадим и настроим соединение «VPN-TOR-VPN». Таким образом вы с нуля создадите довольно мощную и безопасную цепочку, распутать которую будет сложно.

По моему мнению, данная связка является одной из лучших, что может настроить новичок без особых навыков и умений. Но в любом случае, вам придется немного попотеть, так как этот процесс длиться довольно долго. Внимательно и постепенно прорабатывайте поданную информацию на деле, чтобы не похерить свои труды и время.

Переходим к настройке

Источником интернета должен служить 4G модем, можете прикупить левую симку в переходе, оплатить пакет и пользоваться. Это уже обезопасит вас от взоров провайдера в вашу сторону.

Первым делом скачиваем и устанавливаем программу VirtualBox.

Ссылка для скачивания:

Далее переходим на Whonix и устанавливаем пакет для VirtualBox.

Прямая ссылка:

Как только скачали — двойным щелчком кликайте по образу и он автоматически подгрузится в ваш VirtualBox.

Видео по настройке:

Настраиваем VirtualBox

и устанавливаем её на VB. Для этого нажимаете «Создать», называете вашу машину как захотите, после — выбираете разрядность для вашей системы. После этого выбираем объем оперативной памяти, которую мы выделим для ее работы. Советую ставить от 1гб, здесь чем больше — тем лучше. Далее жмете «Создать виртуальный диск», тип диска выбираем VDI, динамический, и выделяем объем для жесткого диска системы. Тут сколько вам понадобится, я выделяю от 60гб. Далее запускаем систему, указываем образ и ждем пока все установится. Обычно это занимает около часа.

Настраиваем сеть

Для начала выключаем виртуалки и переходим в главное меня VirtualBox-а.

Открываем вкладку «Сеть» и переключаем тип соединения с «NAT» на «Внутренняя сеть Whonix». Далее запускаем все виртуалки и переходим в

Windows 7. Через панель управления заходим в центр управления сетями, нажимаем «Изменение параметров адаптера», кликаем правой кнопкой мыши на подключении, настройка параметров IPv4 и прописываем следующие настройки:

IP-адрес: 10.152.152.50

Маска: 255.255.192.0

Шлюз: 10.152.152.10

Далее сохраняем заданные настройки.

Видео по настройке:

Итоги

Теперь ваша рабочая машина имеет доступ к интернету только через Whonix, он же TOR. Перед работой на своей домашней системе подключаемся к VPN-у, запускаем все виртуалки и на рабочей системе также запускаем VPN.

Таким образом мы создали соединение VPN-TOR-VPN, что является довольно сильной связкой, далее при желании можно вывести это подключение на дедик.

Источник

Совместное использование Tor и VPN

Предпосылки использовать Tor и VPN одновременно

К фундаментальным проблемам можно отнести централизацию большинства VPN решений. Контроль за VPN сетью находиться в руках её владельца, пользуясь VPN вы должны полностью понимать политику сервиса в области раскрытия данных и хранения логов, внимательно читать соглашение об оказании услуг.

Пример из жизни, в 2011 году ФБР арестовала хакера Cody Kretsinger, который пользовался достаточно известным британским сервисом HideMyAss для взлома Sony. Переписка хакера в IRC попала в руки федералов, даже не смотря на то, что сервис в своём лицензионном соглашении утверждает, что они собирают только общую статистику и не записывают IP-адреса клиентов и их трафик.

Казалось бы, сеть Tor, как более надежное и децентрализованное решение должна помочь избежать подобных ситуаций, но и тут не обошлось без подводных камней. Проблема в том, что каждый может запустить свой выходной узел Tor. Трафик пользователей проходит через такой узел в незашифрованном виде, что позволяет владельцу выходного узла злоупотреблять своим положением и анализировать ту часть трафика которая проходит через подконтрольные ему узлы.

Это не просто теоретические выкладки, в 2016 году ученые из университета Northeastern опубликовали исследование в котором всего за 72 часа нашли 110 вредоносных выходных узлов, шпионящих за пользователями анонимной сети. Логично предположить, что таких узлов на самом деле больше, а учитывая общее небольшое количество узлов (всего около 7000 на июнь 2017) ничто не мешает соответствующим организациям анализировать значительную часть Tor трафика.

Также много шуму наделала недавняя история с эксплойтом для браузера Firefox который ФБР использовала для деанонимизации пользователей Tor. И хотя разработчики активно работают над устранением подобных проблем, никогда нельзя быть уверенным в том, что не существуют уязвимости не известные широкой общественности.

Не смотря на то, что Tor предполагает более высокий уровень анонимности чем VPN, за это приходится платить скоростью соединения, невозможностью использовать p2p сети (Torrent, Gnutella) и проблемы с доступом к некоторым ресурсам интернет, так как часто админы блокируют диапазон IP адресов Tor.

Хорошая новость заключается в том, что можно совместно использовать обе технологии с целью нивелировать недостатки каждой и добавить дополнительный уровень безопасности, конечно за это придется заплатить еще большим снижением скорости. При этом важно понимать, что существует два варианта связки VPN и Tor, подробно остановимся на достоинствах и недостатках каждого.

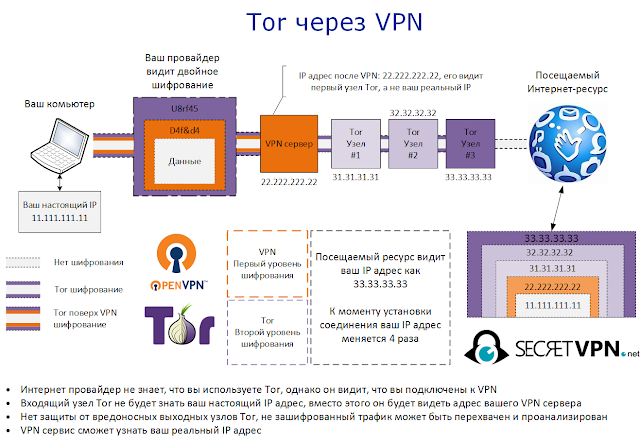

Tor через VPN

В такой конфигурации вы сначала подключаетесь к VPN серверу, а потом используете сеть Tor поверх VPN соединения.

Это именно то, что происходит, когда вы запускаете Tor браузер или защищенную ОС Whonix (для большей безопасности) в системе с уже подключенным VPN. При этом очевидно, что ваш внешний IP будет принадлежать диапазону сети Tor.

Достоинства Tor через VPN:

- Ваш провайдер не будет знать, что вы используете Tor (однако он будет видеть, что вы подключены к VPN), в некоторых ситуациях это может помочь избежать атаки по времени (см. ниже).

- Входящий узел Tor не будет знать ваш настоящий IP адрес, вместо этого он будет видеть адрес вашего VPN сервера. Это дополнительный уровень защиты (при условии, что вы пользуетесь анонимным VPN который не ведет логи).

- Сохраняется доступ к анонимным сервисам сети Tor (домен .onion).

Недостатки Tor через VPN:

- Ваш VPN провайдер знает ваш реальный IP адрес.

- Нет защиты от вредоносных выходных узлов Tor, не зашифрованный трафик может быть перехвачен и проанализирован.

- Выходные узлы Tor часто заблокированы по IP.

Важно отметить, что для сокрытия факта использования Tor от глаз провайдера можно использовать не только VPN, но и Obfsproxy.

VPN через Tor

Данная конфигурация предполагает сначала соединение с сетью TOR, а потом использование VPN поверх Tor для выхода в сеть.

Цепочка соединений выглядит следующим образом:

Достоинства VPN через Tor:

- Так как вы соединяетесь с VPN сервером через Tor, VPN провайдер не может узнать ваш реальный IP адрес, он видит только адрес выходного узла сети Tor. Настоятельно рекомендуем использовать анонимный метод оплаты (например, пропущенные через миксер биткоины) и Tor для доступа к сайту VPN провайдера в момент приобретения VPN подписки.

- Защита от вредоносных узлов Tor, так как данные дополнительно зашифрованы с помощью VPN.

- Доступ к сайтам которые блокируют соединения из Tor

- Возможность выбора местонахождения сервера

- Весь трафик направляется через Tor

Недостатки VPN через Tor:

- VPN сервис может видеть ваш трафик, хотя и не может ассоциировать его с вами

- Ваш интернет провайдер видит, что трафик направляется в сторону одного из узлов Tor. Это немного повышает риск атаки по времени.

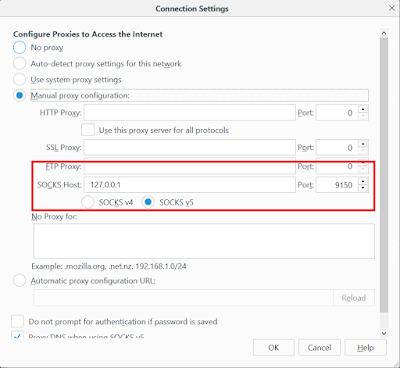

- Использовать стандартный Tor браузер. Недостаток такого подхода заключается в том, что придется запускать и держать постоянно включенным браузер Tor при работе с VPN.

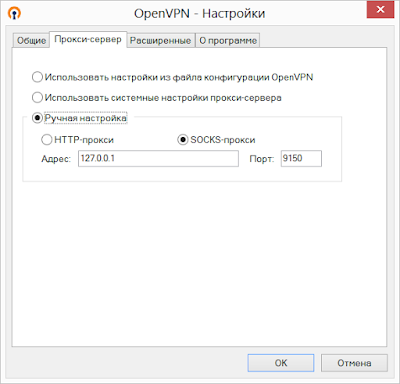

- Установить Tor Expert Bundle как службу Windows. Такая настройка несколько сложнее, но зато вы получите постоянно работающий Tor на вашем компьютере и перед подключением VPN отпадает необходимость запускать Tor браузер

Настройка VPN через Tor с помощью браузера Tor.

Настройка VPN через Tor с помощью Expert Bundle.

2. Необходимо установить и запустить Tor в качестве службы Windows. Для этого откройте командную строку с правами администратора, перейдите в папку с tor и выполните команду tor.exe —service install. Проверить, что Tor запущен в качестве службы можно в оснастке services.msc

Еще больше Tor и VPN

Отметим, что ничто не мешает расширить схемы описанные выше и использовать Tor поверх VPN поверх Tor. Например, запустив анонимную виртуальную ОС Whonix на компьютере с настроенной конфигурацией VPN через TOR.

Получается следующая схема:

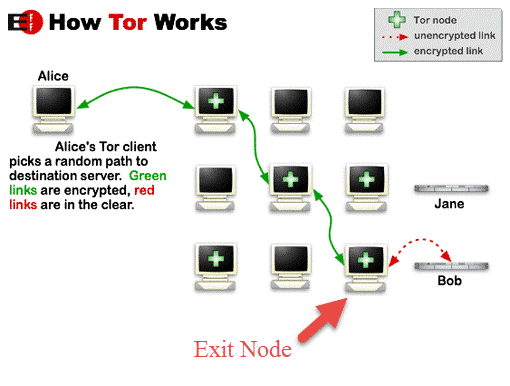

Вредоносные выходные узлы Tor

Когда Вы используете Tor, ваш трафик проходит через несколько узлов, последний из них называется выходной узел (exit node). Такой узел обрабатывает интернет трафик в незашифрованном виде (красная стрелка на скриншоте), если только не используется дополнительный уровень шифрования такой как HTTPS. Это значит, что любой владелец выходной ноды может шпионить за трафиком пользователей Tor.

Бывали случае, что такие вредоносные выходные узлы перенаправляли пользователей на фишинговые сайты, поэтому всегда стоит обращать внимание на подлинность SSL сертификата.

Атака по времени

Это техника, используется для деанонимизации пользователей VPN и Tor путем сопоставления времени их подключения к сети со временем анонимной интернет активности.

Пример такой атаки — это история студента Гарвардского университета по имени Eldo Kim, который сообщил через Tor о заложенной бомбе, чтобы не пойти на финальный экзамен. Он был раскрыт, потому что в это же время использовал сеть университета для доступа к Tor, чтобы послать сообщение о бомбе.

И хотя в глобальном масштабе такая атака трудноосуществима, это не значит, что она невозможна. Учитывая, что соответствующие структуры вполне могут иметь достаточное количество выходных узлов Tor под своим контролем.

Совместное использование Tor и VPN добавляет дополнительный уровень безопасности, что позволяет снизить риски подобных атак.

Что же выбрать?

VPN через Tor выглядит более предпочтительным вариантом, который позволяет добиться настоящей анонимности, так как даже ваш VPN сервис не знает кто вы (при условии анонимной оплаты и покупки VPN подписки через Tor). Дополнительно осуществляется защита от вредоносных выходных узлов Tor, а так как ваш видимый IP-адрес при этом не принадлежит сети Tor вы избегаете проблем с блокировкой адресов Tor многими web сайтами.

Однако стоит понимать, чтобы такая схема работала, ваш VPN провайдер должен обеспечивать реальную защиты, не вести логи и быть зарегистрирован в безопасной стране, например, в Гонконге или Швейцарии.

Tor через VPN не предоставляет защиты от вредоносных узлов Tor и не позволяет обходить блокировки IP-адресов Tor, но в тоже время скрывает ваш трафик от VPN сервиса. Хороший вариант, когда вы не доверяете своему VPN провайдеру, с другой стороны зачем им тогда пользоваться.

Заключение

В независимости от того, какую конфигурацию вы выбрали, совместное использование VPN и Tor обязательно улучшит вашу безопасность и анонимность и позволит избавиться от недостатков использования каждой из технологии по отдельности.

Однако если вам нужна очень высокая степень защиты, не забудьте зашифровать ваши данные. Отличная идея — это использовать скрытую операционную систему в VeraCrypt.

Позаботьтесь о надежном VPN, попробуйте анонимный VPN от SECRETVPN, при этом Вы получите полное отсутствие лог файлов, более 100 серверов, чистый OpenVPN и никаких сторонних приложений. Сервис зарегистрирован в Гонконге, а все сервера оформлены на подставных лиц.

Оставляйте свои комментарии и вопросы ниже, а также подписывайтесь на нас в социальных сетях

Источник