- Настройка NAT на маршрутизаторах Mikrotik

- Простая настройка NAT

- Настройка NAT для нескольких внешних ip

- Mikrotik srcnat не работает

- Проблема с избирательным src-nat

- MikroTik проброс портов и настройка NAT для доступа в интернет

- MikroTik NAT. Общая информация

- Destination NAT

- Проброс портов на MikroTik

- Пример проброса порта для RDP

- Проброс порта на MikroTik для видеонаблюдения

- Проброс портов для нескольких внешних IP

- Перенаправление трафика на маршрутизатор

- MikroTik проброс портов по туннелю L2TP

- Source NAT

- Настройка MikroTik NAT для доступа в интернет

- Настройка NAT для статического WAN

- Настройка NAT для динамического WAN

- NAT loopback (Hairpin NAT)

- Правило Hairpin NAT MikroTik для статического WAN

- NAT Loopback при динамическом WAN

- Netmap

- Проброс всех портов и протоколов на локальный IP

- Как объединить разные сети с одинаковой IP-адресацией

Настройка NAT на маршрутизаторах Mikrotik

Для настройки NAT маршрутизатора Микротик сначала скачиваем утилиту winbox и подключаемся к роутеру, где скачать, и инструкция по подключению описано здесь. Настроить Мikrotik NAT на маршрутизаторе можно несколькими способами, рассмотрим их по порядку.

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Простая настройка NAT

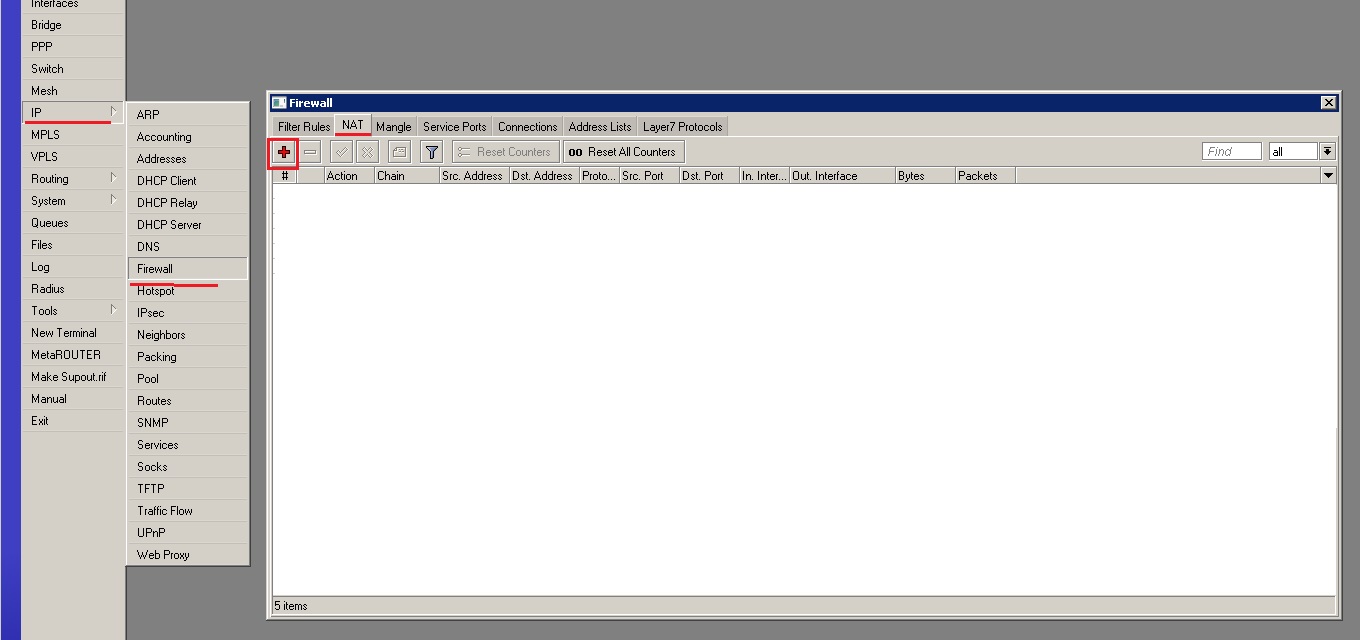

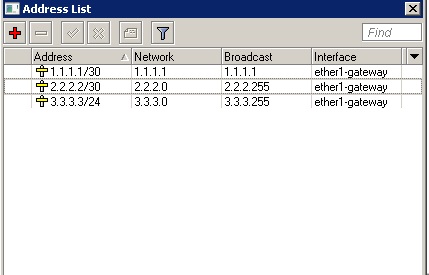

После подключения к роутеру открываем вкладку NAT меню ip-firewall, нажимаем кнопку добавить новое правило(красный крестик)

В открывшемся окне, вкладка General заполняем минимально необходимые поля

Chain-канал приемник, нам нужно принимать из локальной сети, поэтому выбираем srcnat

Out.Interface – Внешний интерфейс маршрутизатора, тот которым он смотрит в интернет

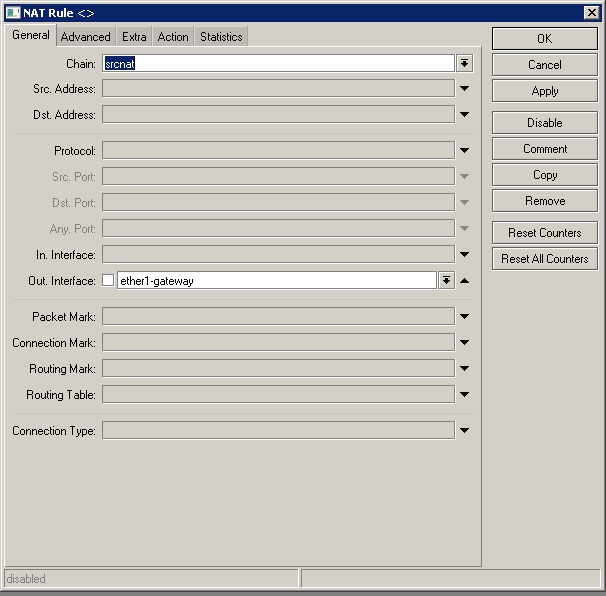

Далее открываем вкладку Action

В поле Action выбираем masquerade(Маскарад). Теперь будет происходить подмена локальных ip, адресом предоставленный провайдером. Минимальная настройка НАТ на Mikrotik закончена. Рассмотрим более сложную настройку NAT на Микротик.

Настройка NAT для нескольких внешних ip

Если провайдер выделяет несколько внешних ip, или у нас подключены несколько операторов, и мы хотим сделать выход из разных подсетей или локальных ip в интернет под разными адресами, то есть несколько способов.

- Если внешние ip настроены на разных интерфейсах маршрутизатора. Здесь все просто, прописываем Src.Address нужный ip или сеть, а исходящим интерфейсом выбираем нужный интерфейс .

Указываем в source ip нужные подсети, или одиночные ip адреса. В указанном примере, все пакеты от компьютеров с ip 192.168.0.2-192.168.0.127 будут идти через интерфейс ether1-gareway, а пакеты с 192.168.0.128-192.168.0.255 будут идти с интерфейса ether2-gateway, соответственно в интернете они будут видны под ip address этих интерфейсов.

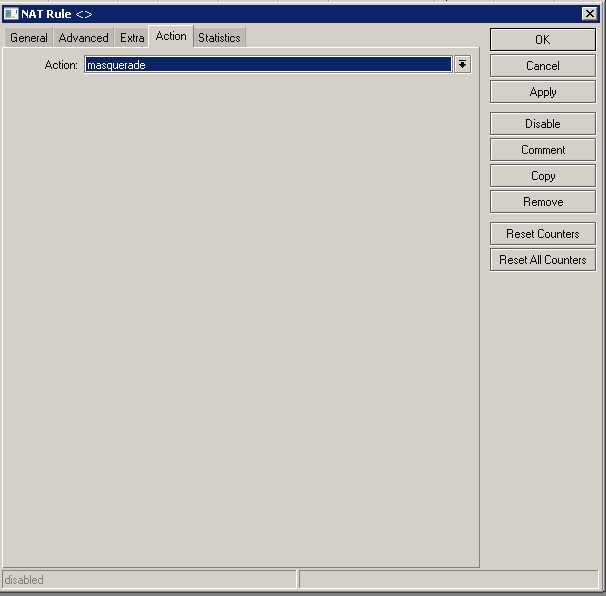

- Если от провайдера приходит один провод по которому нам дают несколько внешних ip, нам не хочется задействовать для каждого соединения свой порт, то все внешние ip можно настроить на одном порту

К примеру у нас на одном порту настроены ip address 1.1.1.1, 2.2.2.2 и целая сеть 3.3.3.3/24 как показано на рисунке

Нам нужно настроить выход для разных локальных компьютеров с внешних ip 1.1.1.1, 2.2.2.2 3.3.3.3 и 3.3.3.4.

Рассмотрим настройки на примере интерфейса с ip 3.3.3.4, все остальные будут идентичны

На вкладке General указываем только Src.Address, сеть или local с которого будут идти пакеты. Далее на вкладке Action делаем следующие настройки

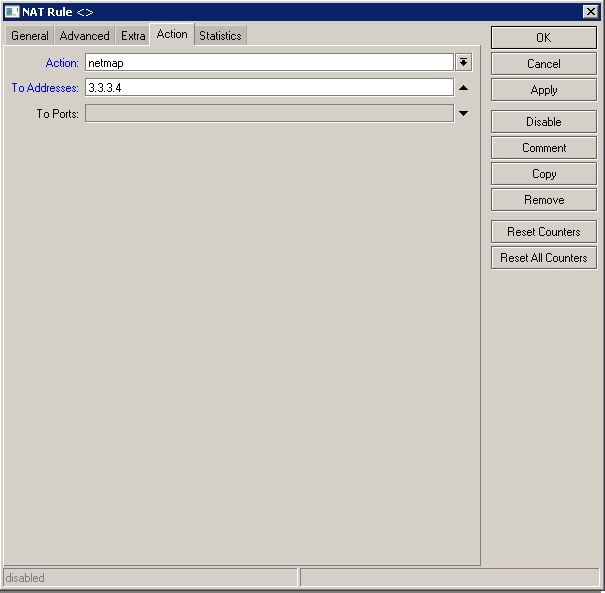

В поле Action выбираем dst-nat или netmap. Отличие dst nat от netmap заключается в том, что netmap новый и улучшенный вариант dst nat. Поэтому я использую его.

В поле To Address прописываем адрес под котором нужно что бы наша сеть выходила в интернет.

Также в поле действия можно выбрать следующие операции.

Accept – принять будет принят и пройдет через маршрутизатор без изменений

add-dst-to-address-list — добавить address назначения в список адресов, заданный параметром address-list

add-src-to-address-list — добавить address источника в список адресов, указанный параметром address-list

dst-nat — заменяет address назначения и / или порт IP-пакета на значения, заданные параметрами-адресами и портами, этот параметр бвыше был рассмотрен

jump — переход к определяемой пользователем цепочке, заданной значением параметра target-jump

log — добавить сообщение в системный журнал, содержащий следующие данные: in-interface, out-interface, src-mac, protocol, src-ip: port-> dst-ip: порт и длина пакета. После согласования пакета он переходит к следующему правилу в списке, аналогично переходу

masquerade — Маскарад рассмотренный в начале статьи. Подмена внутреннего адреса машины из локальной сети на адрес роутера;

netmap — создает статическое отображение 1: 1 одного набора IP-адресов другому. Часто используется для распространения общедоступных IP-адресов на хосты в частных сетях

passthrough — если пакет соответствует правилу, увеличьте счетчик и перейдите к следующему правилу (полезно для статистики).

redirect — заменяет порт назначения IP-пакета на один, заданный параметром-портом-портом и адресом назначения на один из локальных адресов маршрутизатора

return — передает управление обратно в цепочку, откуда произошел прыжок

same — дает конкретному клиенту один и тот же IP-адрес источника / получателя из заданного диапазона для каждого соединения. Это чаще всего используется для служб, ожидающих одного и того же адреса клиента для нескольких подключений от одного и того же клиента

src-nat — заменяет исходный адрес IP-пакета на значения, заданные параметрами to-addresses и to-ports

Если нужно настроить проброс портов из интернета на ресурсы локальной сети, то как это сделать подробно описано здесь

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Mikrotik srcnat не работает

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

Проблема с избирательным src-nat

Сперва опишу задачу, которая стоит.

Есть два устройства — бордер, на котором запущен BGP, а также терминируются белые подсети, и CCR, на котором терминируются серые сети, которые потом NAT’ятся в один адрес.

Хочется это привести в порядок и вынести всю внутреннюю маршрутизацию на CCR, оставив на бордере только BGP и один-единственный интерфейс во внутреннюю сеть — между СCR и бордером.

Естественно, проходящий через этот интерфейс трафик серых сетей должен подвергаться NAT’y, а трафик белых подсетей — проходить через тот же самый интерфейс как есть, без трансляции адресов.

Проблема в том, что сделать NAT избирательным не получается — вне зависимости от наличия в правиле nat указанного src-address, в котором указываются диапазоны подсетей для ната (или наоборот, исключения из ната), роутер выполняет трансляцию адресов для всего трафика, проходящего через интерфейс.

Попытка номер 1:

В правило для ната указать диапазон, который натить НЕ надо

Результат — натится весь трафик вне зависимости от адреса источника.

Замена src-address-list на тот, что наоборот, надо натить (убрав, соответственно, отрицание), а также указание вместо адреслиста конкретного диапазона адресов не помогает.

Попытка номер 2:

Перед правилом src-nat воткнуть правило с действием accept, чтобы выкинуть нужный (ненужный) трафик из таблицы NAT.

Результат тот же что и в предыдущем пункте. И те же самые манипуляции так же не помогают.

Кто знает, подскажите, в чем может быть дело и что я делаю не так?

Прокидывать как костыль еще один интерфейс между микротиком и бордером и создавать разные таблицы маршрутизации с разными дефолт-гейтвеями не очень хочется.

Буду признателен за совет.

Устройство CCR1036-12G-4S

Версия прошивки 3.33, версия пакетов 6.36.

Частично (особенно вариант 2) у меня используется, только я делал слегка иначе:

а) сначала делал что явно надо мне НЕ-НАТИТЬ (или кого, обычно IP адреса/сетки/вредные юзеры), и это правило было выше (первее)

б) остальное уже натил явно по спискам (SRC-ADDR-List) и от нужного внешнего адреса.

То есть сначала то что можно «описать»/поймать — заносим в явный адрес-лист — описываем, остальное натим.

А так в Вашем варианте, попытку 2-ю я прочитал и понял так:

всё что не в списке «сером» — то просто аццептировать, то есть попало в правило и встало.

а надо наоборот. мне так кажется. потому что серые адреса(список) проще проНАТить, чем описывать список с белыми адресами.

(это моё видение)

Я после того как написал, так и сделал, и оно заработало

[slonik@gw-k12] ip firewall nat print

0 chain=srcnat action=accept src-address-list=!grey_nets out-interface=ether1_uplink log=yes log-prefix=»test test test. «

1 chain=srcnat action=src-nat to-addresses=85.143.152.66 src-address-list=grey_nets out-interface=ether1_uplink log=no log-prefix=»NAT»

Т.е.

— сперва указано что натить не надо — те. акцептить всё кроме серых сетей

Accept — если верить официальным докам — значит принять пакет и прекратить его обработку в цепочке NAT.

То есть по идее всё, что акцептится нулевым правилом, до первого правила не доходит. Впринципе это правило даже необязательно.

— А далее правило натить всё что в списке серых сетей (а там просто три больших диапазона указаны).

НО!

Очень веское уточнение по проблеме — в сеть добавили еще один бордер с целью переезда на него bgp.

Так вот, если стучаться с микротика на хосты на cтаром бордере, схема работает верно и трафик не натится, белая сеть за микротиком снаружи доступна.

Но внешний трафик, пришедший с нового бордера, и проходящий через микротик, почему-то подвергается нату.

Если с внутреннего интерфейса нового бордера пингануть виртуалку за старым бордером, трафик ходит нормально. Если с внешнего (которым он смотрит в аплинка) — то уже нет.

Правила выглядят ровно так как выше написано.

Источник

MikroTik проброс портов и настройка NAT для доступа в интернет

Из этой статьи мы узнаем, как настроить на MikroTik проброс портов и NAT (трансляция сетевых адресов) для доступа хостов локальной сети в интернет. Для примера выполним проброс портов через туннель между двумя MikroTik. А также продемонстрируем реализацию перенаправление трафика на маршрутизатор.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Поговорим о настройке Masquerade, выясним, когда рекомендуется использовать Srcnat вместо Masquerade. Рассмотрим пример, где объединим две разные сети, IP-адреса которых совпадают, с помощью Netmap.

MikroTik NAT. Общая информация

NAT (Network Address Translation) – преобразование сетевых адресов. Главное назначение NAT – это экономия белых IP-адресов и повышение безопасности сети за счет ограничения обращений к внутренним хостам LAN снаружи и возможности скрыть сервисы с помощью подмены портов.

«Классический» NAT предполагает, что количество одновременных выходов в интернет из локальной сети за “натом” ограничено количеством свободных портов TCP/UDP. Благодаря этому множество устройств может одновременно выйти в интернет через один белый IP.

По умолчанию для LAN сети, находящейся за “натом”, доступ в интернет есть, а из глобальной сети в NAT-сеть попасть нельзя. За исключением случаев проброса портов.

Настройка NAT на MikroTik подразделяется на два типа:

- Destination NAT – изменение IP-адреса назначения и выполнение обратной функции для ответа. Преобразование адреса получателя называется dst-nat;

- Source NAT – изменение IP-адреса источника и выполнение обратной функции для ответа. Преобразование адреса источника называется src-nat.

Все остальные действия – производные от dst-nat и src-nat.

NAT обрабатывает только первый пакет соединения (connection-state=new).

Схематично принцип работы NAT можно изобразить так:

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

- IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

При пробросе портов на MIkroTik надо обязательно указать входящий интерфейс. Иначе возможны проблемы.

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Проброс порта на MikroTik для видеорегистратора напрямую, настраивается аналогичным образом.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Распространенной ошибкой при пробросе портов на MikroTik является то, что не указывают входящий интерфейс.

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

- Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

- Откроем: IP=>Firewall=>NAT=> “+”.

Перейдем в пункт меню “Action” и укажем действие redirect:

MikroTik проброс портов по туннелю L2TP

Рассмотрим пример проброса портов между двумя устройствами Mikrotik, которые объединены туннелем L2TP. Есть два роутера, один из них выходит в интернет по «серому IP», а второму провайдер выдает «белый IP». Попробуем пробросить порт до компьютера, который находится за роутером с приватным адресом, через Микротик с публичным IP-адресом. Чтобы лучше понять задачу, нарисуем схему:

Нам нужно пробросить порт до компьютера (WS01), через GW1.

Для этого зайдем на маршрутизатор GW2 и выполним маркировку соединений для «Input»:

- IP => Firewall => Mangle => «+».

Переходим во вкладку «Action»:

Аналогичным образом промаркируем соединения цепочки «forward»:

Пункт меню «Action»:

Следующим шагом, на основании соединений сделаем маркировку маршрутов:

Маркировка маршрута цепочки «prerouting»:

В итоге правила «Mangle» у нас должны выглядеть так:

Осталось добавить маршрут по умолчанию для пакетов маркированных как пришедшие из туннеля. Для этого открываем:

- IP => Routes => «+».

Настройка GW2 закончена. Переходим к конфигурированию GW1, выполнив проброс порта до хоста 192.168.13.48:

Настройка проброса порта на MikroTik через туннель L2TP закончена.

Source NAT

Основное назначение Source NAT MikroTik – изменение IP-адреса и/или порта источника и выполнение обратной функции для ответа.

Самое распространенное применение – это выход множества ПК в интернет через один белый IP-адрес.

Стандартные действия для цепочки src-nat:

- src-nat – преобразование адреса и/или порта отправителя;

- masquerad – преобразование адреса отправителя на адрес исходящего интерфейса и порта на случайный порт.

Настройка MikroTik NAT для доступа в интернет

Настройка NAT для статического WAN

Если мы получаем статический IP от провайдера, то рекомендуем для настройки NAT на MikroTik использовать правило src-nat. Это позволит устройствам из LAN выходить в глобальную сеть интернет. Откроем:

- IP=>Firewall=>NAT=> “+”.

- Chain: srcnat – указываем цепочку;

- Out. Interface – задаем исходящий WAN-интерфейс.

Откроем вкладку “Action”:

- Action: src-nat;

- To Addresses – Внешний IP WAN интерфейса.

Настройка NAT для динамического WAN

Если мы получаем динамический IP от провайдера, то необходимо использовать правило Masquerade.

Masquerade – это частный случай src-nat для ситуаций, когда внешний IP-адрес может динамически изменяться.

Тогда настройка NAT на MikroTik будет выглядеть следующим образом:

Правило src-nat/masquerade должно стоять первым в списке.

Использование masquerade вместо src-nat может вызвать проблемы:

- С телефонией;

- Большая нагрузка ЦП, если создано много PPPoE соединений.

- Проблемы с установкой соединения при 2 и более WAN-каналов.

Рекомендуем, при получении статического IP от провайдера, использовать правило scr-nat.

Если у вас несколько внешних интерфейсов, то рекомендуется добавлять условие, выделяя трафик по адресу источника:

Где Src. Address – локальная подсеть.

NAT loopback (Hairpin NAT)

Настройка Hairpin NAT MikroTik предназначена, чтобы организовать доступ из LAN к ресурсу в LAN по внешнему IP-адресу WAN. Чтобы подробно описать данную настройку и разобраться в проблеме, рассмотрим пример:

Если хост локальной сети (Ws01) обращается к серверу, находящемуся в этой же сети по внешнему IP, то сервер, получив запрос, зная, что данное устройство находится в одной LAN с IP 192.168.12.10 отвечает ему напрямую. Хост не принимает данный ответ, так как не обращался к серверу по айпи 192.168.12.100.

Правило Hairpin NAT MikroTik для статического WAN

Чтобы избежать проблему, описанную выше, выполним настройку hairpin NAT на MikroTik. При получение статического айпи от поставщика интернет-услуг, советуем использовать правило Src-nat:

Для значений Src. Address и Dst. Address указываем локальную подсеть.

Далее открыв вкладку “Action”:

- Действие: src-nat;

- To Addresses – указываем свой WAN-IP

NAT Loopback при динамическом WAN

При получении динамического IP-адреса от провайдера, для правила NAT loopback нужно использовать masquerade:

- Выбираем цепочку srcnat;

- Для значений Src. Address и Dst. Address указываем локальную подсеть;

- Out. Interface – назначаем bridge;

Затем откроем пункт меню “Action”:

Назначим действие(Action) – маскарад.

Поставим созданное правило вторым:

При этом необходимо учитывать то, что при этом проброс портов должен быть выполнен с параметром dst-address.

Покажем пример такого правила:

На этом настройка Hairpin NAT на MikroTik выполнена. Теперь мы сможем обращаться к внутренним ресурсам сети по внешнему IP.

Netmap

Действие Netmap служит для создания связки из IP-адресов (1:1 NAT). На практике применяется для решения следующих задач:

- сделать IP-адрес или группу адресов доступными из интернета по белому IP. (принцип 1:1);

- объединить разные сети с одинаковыми адресами сетей.

Далее мы покажем примеры конфигурации MikroTik реализующие задачи, описанные выше используя netmap.

Проброс всех портов и протоколов на локальный IP

Для случая, когда нам нужно на MikroTik пробросить все порты и сервисы до компьютера, который находится за “натом”, чтобы обращаться к нему по белому IP, воспользуемся действием Netmap:

На вкладке “Action”, выберем действие netmap и укажем айпи хоста, доступ к которому хотим получить:

Как объединить разные сети с одинаковой IP-адресацией

Предположим, что у нас есть два филиала с одинаковыми адресами подсетей 192.168.12.0/24, которые надо объединить.

Чтобы избежать проблем с маршрутизацией нам необходимо:

- Филиал № 1 подменить сеть 192.168.12.0/24 на 192.168.30.0/24;

- Филиал № 2 подменить сеть 192.168.12.0/24 на 192.168.40.0/24.

Для этого откроем конфигурацию GW1 (Филиал №1) и добавим правила:

- IP=>Firewall=>NAT=> “+”.

- Srcnat – цепочка источника;

- 192.168.12.0/24 – локальная подсеть;

- 192.168.40.0/24 – подсеть удаленного филиала.

Далее открыв пункт меню “Action”, выберем действие netmap:

- Action: netmap – выбираем действие;

- To Addresses: 192.168.30.0/24 – Подсеть на которую подменяем текущую адресацию.

Теперь создадим цепочку dstnat:

Разместим эти правила первыми:

Переходим к конфигурированию GW2 (Филиал №2).

Открыв меню NAT, добавляем цепочку srcnat:

Осталось добавить цепочку dstnat:

И также разместим эти правила первыми:

Также надо учитывать, что на обоих маршрутизаторах должна быть настроена маршрутизация до удаленной сети.

Надеюсь, статья была для вас полезна. Если остались вопросы, то пишите в комментарии, постараемся оперативно ответить.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Источник