- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Базовая настройка коммутатора Cisco — часть 1

- Защита коммутатора через CLI

- Настройка парольного доступа к коммутатору Cisco

- Как настроить коммутаторы Cisco – пошаговое руководство

- Прежде чем мы начнем: узнайте, какое оборудование вы используете, и загрузите PuTTY

- 1. Подключите коммутатор к замазке

- Сохраните настройки и запустите PuTTY CLI

- 2. Войдите в привилегированный режим EXEC и установите имя хоста для коммутатора.

- 3. Назначьте пароль для коммутатора

- 4. Настройте пароли доступа Telnet и консоли

- Telnet

- Приставка

- 5. Настройте IP-адреса с помощью доступа Telnet

- 6. Настройте IP-адрес управления (или интерфейс управления)

- 7. Назначьте шлюз по умолчанию для коммутатора

- 8. Отключите неиспользуемые открытые порты

- 9. Сохраните настройки конфигурации

- 10. Настройте NetFlow для управления коммутатором Cisco (дополнительно)

- Создать запись потока

- Создайте экспортер потока

- Создать монитор потока

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Базовая настройка коммутатора Cisco — часть 1

Сетевые устройства могут работать в режимах, которые подразделяются на три большие категории.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Первая и основная категория- это передача данных (плоскость данных, data plane). Это режим работы коммутатора по передаче кадров, генерируемых устройствами, подключенными к коммутатору. Другими словами, передача данных является основным режимом работы коммутатора.

Во-вторых, управление передачей данных относится к настройкам и процессам, которые управляют и изменяют выбор, сделанный передающим уровнем коммутатора. Системный администратор может контролировать, какие интерфейсы включены и отключены, какие порты работают с какой скоростью, как связующее дерево блокирует некоторые порты, чтобы предотвратить циклы, и так далее. Так же важной частью этой статьи является управление устройством, осуществляемое через плоскость наблюдения (management plane). Плоскость наблюдения — это управление самим устройством, а не управление тем, что делает устройство. В частности, в этой статье рассматриваются самые основные функции управления, которые могут быть настроены в коммутаторе Cisco. В первом разделе статьи рассматривается настройки различных видов безопасности входа в систему. Во втором разделе показано, как настроить параметры IPv4 на коммутаторе, чтобы им можно было управлять удаленно. В последнем разделе рассматриваются практические вопросов, которые могут немного облегчить жизнь системного администратора.

Защита коммутатора через CLI

По умолчанию коммутатор Cisco Catalyst позволяет любому пользователю подключиться к консольному порту, получить доступ к пользовательскому режиму, а затем перейти в привилегированный режим без какой-либо защиты. Эти настройки заданы в сетевых устройствах Cisco по умолчанию и, если у вас есть физический доступ к устройству, то вы спокойно можете подключиться к устройству через консольный порт или USB, используя соответствующий кабель и соответственно производить различные настройки.

Однако не всегда имеется физический доступ к коммутатору и тогда необходимо иметь доступ к устройствам для удаленного управления, и первым шагом в этом процессе является обеспечение безопасности коммутатора так, чтобы только соответствующие пользователи могли получить доступ к интерфейсу командной строки коммутатора (CLI).

Настройка парольного доступа к коммутатору Cisco

В данной части рассматривается настройка безопасности входа для коммутатора Cisco Catalyst.

Защита CLI включает защиту доступа в привилегированный режим, поскольку из этого режима злоумышленник может перезагрузить коммутатор или изменить конфигурацию.

Защита пользовательского режима также важна, поскольку злоумышленники могут видеть настройки коммутатора, получить настройки сети и находить новые способы атаки на сеть.

Особенно важно, что бы все протоколы удаленного доступа и управления, чтобы IP-настройки коммутатора были настроены и работали.

Для того чтобы получить удаленный доступ по протоколам Telnet и Secure Shell (SSH) к коммутатору, необходимо на коммутаторе настроить IP-адресацию.

Чуть позже будет показано, как настроить IPv4-адресацию на коммутаторе.

В первой части статьи будут рассмотрены следующие вопросы защиты входа:

- Защита пользовательского режима и привилегированного режима с помощью простых паролей;

- Защита доступа в пользовательский режим с использованием локальной базы данных;

- Защита доступа в пользовательский режим с помощью внешних серверов аутентификации;

- Защита удаленного доступа с помощью Secure Shell (SSH);

Защита пользовательского и привилегированного режима с помощью простых паролей.

Получить полный доступ к коммутатору Cisco можно только через консольный порт.

В этом случае, настройки по умолчанию, позволяют получить доступ сначала к режиму пользователя, а затем можно перейти в привилегированный режим без использования паролей.

А вот по протоколам удаленного доступа Telnet или SSH получить доступ даже к режиму пользователя невозможно.

Настройки по умолчанию идут у совершенно нового коммутатора, но в производственной среде необходимо обеспечить безопасный доступ через консоль, а также включить удаленный вход через Telnet и/или SSH, чтобы была возможность подключаться ко всем коммутаторам в локальной сети.

Можно организовать доступ к сетевому оборудованию с использованием одного общего пароля.

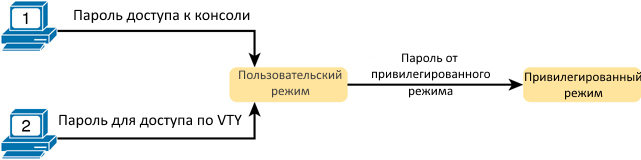

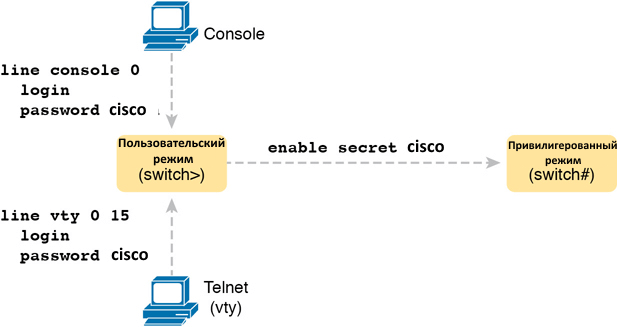

Этот метод позволяет подключиться к оборудованию, используя только пароль — без ввода имени пользователя — с одним паролем для входа через консольный порт и другим паролем для входа по протоколу Telnet. Пользователи, подключающиеся через консольный порт, должны ввести пароль консоли, который был предварительно настроен в режиме конфигурации. Пользователи, подключающиеся через протокол Telnet, должны ввести пароль от Telnet, также называемый паролем vty, так называемый, потому что это режим конфигурации терминальных линий (vty). На рисунке 1 представлены варианты использования паролей с точки зрения пользователя, подключающегося к коммутатору.

Как видно из рисунка 1, на коммутаторах Cisco стоит защита привилегированного режима (enable) с помощью еще одного общего пароля, задаваемый командой enable password. Системный администратор, подключающийся к CLI коммутатора попадает в режим пользователя и далее, вводит команду enable.

Эта команда запрашивает у пользователя пароль входа в привилегированный режим; если пользователь вводит правильный пароль, IOS перемещает пользователя в привилегированный режим.

Пример 1. Пример входа в коммутатор из консоли, когда пароль консоли и пароль привилегированного режима были заранее установлены. Предварительно пользователь запустил эмулятор терминала, физически подключил ноутбук к консольному кабелю, а затем нажал клавишу Enter, чтобы войти в коммутатор.

В примере показаны пароли в открытом виде, как если бы они были набраны в обычном текстовом редакторе (cisco), а также команда enable, которая перемещает пользователя из пользовательского режима в привилегированный режим (enable). В реальности же IOS скрывает пароли при вводе, чтобы никто не смог увидеть их.

Чтобы настроить общие пароли для консоли, Telnet и привилегированного режима (enable), необходимо ввести несколько команд. На рис. 2 показан порядок задания всех трех паролей.

На рисунке 2 показаны два ПК, пытающиеся получить доступ к режиму управления устройством. Один из ПК подключен посредством консольного кабеля, соединяющейся через линию console 0, а другой посредством Telnet, соединяющейся через терминальную линию vty 0 15. Оба компьютера не имеют Логинов, пароль для консоли и Telnet -cisco. Пользовательский режим получает доступ к привилегированному режиму (enable) с помощью ввода команды «enable secret cisco». Для настройки этих паролей не надо прилагать много усилий. Все делается легко. Во-первых, конфигурация консоли и пароля vty устанавливает пароль на основе контекста: для консоли (строка con 0) и для линий vty для пароля Telnet (строка vty 0 15). Затем в режиме консоли и режиме vty, соответственно вводим команды:

Настроенный пароль привилегированного режима, показанный в правой части рисунка, применяется ко всем пользователям, независимо от того, подключаются ли они к пользовательскому режиму через консоль, Telnet или иным образом. Команда для настройки enable password является командой глобальной конфигурации: enable secret .

В старых версиях, для задания пароля на привилегированный режим, использовалась команда password. В современных IOS применяется два режима задания пароля: password и secret.

Рекомендуется использовать команду secret, так как она наиболее безопасна по сравнению с password.

Для правильной настройки защиты коммутатора Cisco паролями необходимо следовать по шагам, указанным ниже:

Шаг 1. Задайте пароль на привилегированный режим командой enable secret password-value

Шаг 2. Задайте пароль на доступ по консоли

- Используйте команду line con 0 для входа режим конфигурирования консоли;

- Используйте команду liassword liassword-value для задания пароля на консольный режим;

- Используйте команду login для запроса пароля при входе по консоли;

Шаг 3. Задайте пароль на терминальные подключения vty (Telnet)

- Используйте команду line vty 0 15 для входа режим конфигурирования терминальных линий. В данном примере настройки будут применены ко всем 16 терминальным линиям;

- Используйте команду liassword liassword-value для задания пароля на режим vty;

- Используйте команду login для запроса пароля при входе по Telnet

В Примере 2 показан процесс настройки, согласно вышеописанным шагам, а также установка пароля enable secret. Строки, которые начинаются с ! — это строки комментариев. Они предназначены для комментирования назначения команд.

Пример 3 показывает результирующую конфигурацию в коммутаторе, выводимой командой show running-config. Выделенный текст показывает новую конфигурацию. Часть листинга было удалено, что бы сконцентрировать ваше внимание на настройке пароля.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Источник

Как настроить коммутаторы Cisco – пошаговое руководство

Когда мы думаем о подключении в сети, маршрутизатор, вероятно, является первым устройством, которое приходит на ум, но коммутаторы играют жизненно важную роль в обеспечении связи устройств. Коммутаторы могут принимать входящий / исходящий трафик и передавать его в направлении конечного пункта назначения. Cisco является одним из самых известных поставщиков коммутаторов на рынке, и в этой статье мы рассмотрим как настроить коммутаторы Cisco.

Прежде чем мы начнем: узнайте, какое оборудование вы используете, и загрузите PuTTY

Первый шаг — проверить, какое оборудование вы используете, прежде чем начать. Если вы используете коммутатор Cisco, вам нужно знать, какая у вас модель. Вы также хотите проверить физическое состояние устройства и убедиться, что ни один из кабелей не поврежден. Вы можете включить маршрутизатор, чтобы убедиться в отсутствии повреждений освещения / индикаторов.

Теперь, когда вы убедились, что устройство находится в рабочем состоянии, вы готовы начать настройку. В этом руководстве мы собираемся настроить коммутатор Cisco через Интерфейс командной строки (CLI) с открытым исходным кодом клиента SSH / Telnet PuTTY (хотя вы можете использовать другой инструмент, если хотите).

1. Подключите коммутатор к замазке

Чтобы начать настройку, вы хотите подключить консоль коммутатора к PuTTY. Вы можете сделать это, выполнив следующие действия:

- Подключите коммутатор к PuTTY с помощью 9-контактного последовательного кабеля.

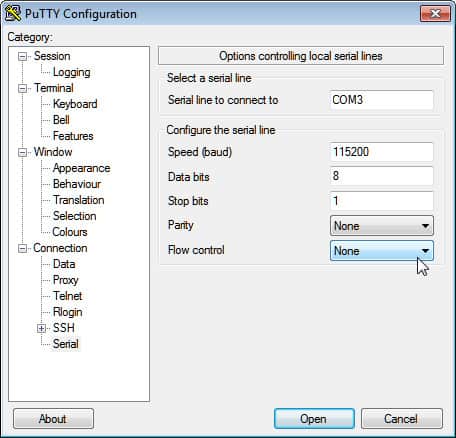

- Теперь откройте PuTTY и откроется окно Конфигурация PuTTY. Перейти к Тип соединения настройки и проверьте последовательный опция (показана ниже).

- Перейти к категория раздел списка на левой стороне и выберите последовательный вариант.

- Когда отобразятся параметры, управляющие страницей локальных последовательных линий, введите COM-порт, к которому подключено ваше устройство, в Последовательная линия для подключения коробка, например. COM1.

- Затем введите скорость цифровой передачи вашей модели коммутатора. Для управляемых коммутаторов серии 300 и 500 это 115200.

- Перейти к Биты данных поле и введите 8.

- Теперь иди к Останавливает биты поле и введите 1.

- Нажать на паритет раскрывающееся меню и выберите Никто вариант.

- Перейти к Управление потоком раскрывающееся меню и выберите Никто вариант.

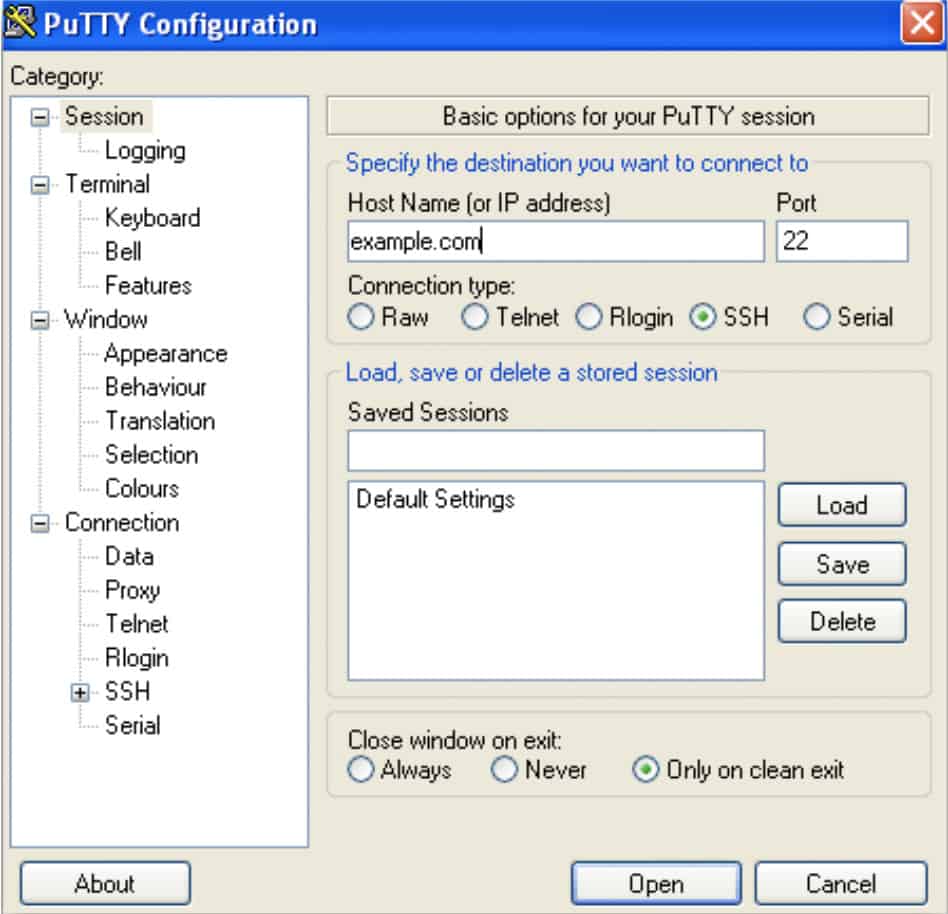

Сохраните настройки и запустите PuTTY CLI

Чтобы сохранить настройки PuTTY для следующей сессии, сделайте следующее:

- Нажать на сессия вариант из Список категорий в левой части страницы.

- Перейти к Сохраненная сессия поле и введите имя для ваших настроек, например. Comparitech.

- Нажмите на Сохранить кнопка для сохранения настроек.

- нажмите открыто кнопка внизу страницы, чтобы запустить CLI.

В командной строке отобразится следующее сообщение:

2. Войдите в привилегированный режим EXEC и установите имя хоста для коммутатора.

Введите команду enable, чтобы войти в привилегированный режим EXEC (на этом этапе вам не нужен пароль, потому что вы находитесь в конфигурации по умолчанию, в которой его нет!):

Затем войдите в режим глобальной конфигурации и введите следующую команду:

Switch # настроить терминал

Переключатель (конфигурации) #

Вы можете упростить поиск коммутатора в сети, назначив имя хоста. Введите следующую команду, чтобы назначить имя хоста:

Switch (config) # имя хоста access-switch1

доступа switch1 (конфигурации # 1

3. Назначьте пароль для коммутатора

После того, как вы присвоили имя хоста, вы захотите создать пароль, чтобы контролировать, кто имеет доступ к привилегированному режиму EXEC (чтобы никто не мог войти в систему). Чтобы назначить пароль администратора, введите следующую команду:

access-switch1 (config) # включить секрет COMPARI7ECH

Не забудьте выбрать надежный пароль, чтобы его было сложнее понять.

4. Настройте пароли доступа Telnet и консоли

Следующим шагом является настройка паролей для доступа к Telnet и консоли. Настройка паролей для них важна, потому что это делает ваш коммутатор более безопасным. Если кто-то без авторизации получает доступ к telnet, он подвергает вашу сеть серьезному риску. Вы можете настроить пароли, введя следующие строки (см. Верхний абзац для Telnet и нижний абзац для доступа к консоли).

Telnet

access-switch1 (config) # строка vty 0 15

access-switch1 (config-line) # пароль COMPARI7ECH

access-switch1 (config-line) # вход

access-switch1 (config-line) # выход

доступа switch1 (конфигурации) #

Приставка

access-switch1 (config) # линия консоли 0

access-switch1 (config-line) # пароль COMPARI7ECH

access-switch1 (config-line) # вход

access-switch1 (config-line) # выход

доступа switch1 (конфигурации) #

5. Настройте IP-адреса с помощью доступа Telnet

Следующим шагом является определение того, какие IP-адреса будут иметь доступ к Telnet, и добавление их с помощью PuTTY CLI. Чтобы выбрать разрешенные IP-адреса, введите следующую команду (замените перечисленные IP-адреса на IP-адреса компонентов, которым вы хотите предоставить разрешение):

access-switch1 (config) # ip стандарт доступа к списку доступа TELNET-ACCESS

access-switch1 (config-std-nacl) # разрешение 216.174.200.21

access-switch1 (config-std-nacl) # разрешение 216.174.200.21

access-switch1 (config-std-nacl) # выход

Вы также можете настроить списки контроля доступа (ACL) для линий виртуального терминала (VTY). ACL гарантируют, что только администратор может подключиться к маршрутизатору через Telnet.

access-switch1 (config) # строка vty 0 15

access-switch1 (config-line) # класс доступа TELNET-ACCESS в

access-switch1 (config-line) # выход

доступа switch1 (конфигурации) #

6. Настройте IP-адрес управления (или интерфейс управления)

Далее необходимо настроить IP-адрес управления. По умолчанию коммутаторы не имеют IP-адреса, что означает, что вы не можете подключиться к нему через Telnet или SSH. Для решения этой проблемы вы можете выбрать виртуальную локальную сеть (VLAN) на коммутаторе и создать виртуальный интерфейс с IP-адресом. Вы можете сделать это, введя следующую команду:

access-switch1 (config) # интерфейс vlan 1

access-switch1 (config-if) # ip address 10.1.1.200 255.255.255.0

access-switch1 (config-if) # выход

доступа switch1 (конфигурации) #

Новый IP-адрес управления находится в VLAN1, которую другие компьютеры теперь будут использовать для подключения.

7. Назначьте шлюз по умолчанию для коммутатора

На этом этапе вы хотите назначить шлюз по умолчанию для коммутатора. По умолчанию шлюз — это адрес маршрутизатора, с которым будет связываться коммутатор. Если вы не настроите шлюз по умолчанию, VLAN1 не сможет отправлять трафик в другую сеть. Чтобы назначить шлюз по умолчанию, введите команду ниже (измените IP-адрес на адрес вашего маршрутизатора).

access-switch1 (config) # ip default-gateway 10.1.1.254

8. Отключите неиспользуемые открытые порты

Рекомендуется отключить все неиспользуемые открытые порты на коммутаторе. Киберпреступники часто используют незащищенные порты как способ проникновения в сеть. Закрытие этих портов уменьшает количество точек входа в вашу сеть и повышает безопасность вашего коммутатора. Введите диапазон портов, которые вы хотите закрыть, введя следующую команду (вы должны изменить 0 / 25-48 на порты, которые вы хотите закрыть):

access-switch1 (config) # диапазон интерфейса fe 0 / 25-48

access-switch1 (config-if-range) # выключение

access-switch1 (config-if-range) # выход

доступа switch1 (конфигурации) #

9. Сохраните настройки конфигурации

Как только вы закончили настройку маршрутизатора, пришло время сохранить вашу конфигурацию. Сохранение конфигурации обеспечит совпадение ваших настроек при открытии следующего сеанса. Для сохранения введите следующую команду:

access-switch1 (config) # выход

access-switch1 # wr

Не забывайте сохранять любые изменения в ваших настройках перед закрытием интерфейса командной строки..

10. Настройте NetFlow для управления коммутатором Cisco (дополнительно)

Также полезно использовать анализатор сетевого трафика для мониторинга сетевого трафика. В качестве устройства Cisco ваш коммутатор будет иметь протокол связи NetFlow. Тем не менее, он должен быть настроен в первую очередь. Вы можете настроить NetFlow, выполнив четыре шага ниже. Прежде чем мы начнем, войдите в режим глобальной конфигурации, выполнив следующую команду:

Switch # настроить терминал

Создать запись потока

- Первым шагом является создание записи потока (вы можете изменить имя). Вы можете сделать это, введя следующую команду:#flow record Comparitechrecord

- После того, как вы ввели предыдущую команду, вам нужно установить адрес источника IPv4, адрес назначения IPv4, протокол iPv4, порт источника транспорта, порт назначения транспорта, DOS IPv4, вход интерфейса и выход интерфейса. Вы можете сделать это, введя следующую команду:Switch # соответствует исходному адресу ipv4

Switch # match ipv4 адрес назначения

Коммутатор # соответствует протоколу ipv4

Коммутатор # соответствует транспортному исходному порту

Коммутатор # соответствует транспортному порту назначения

Switch # match ipv4 tos

Переключатель # соответствует входу интерфейса

Коммутатор # собирать выходные данные интерфейса

Чтобы завершить настройку записи потока и определить тип данных, которые вы собираетесь собирать, введите следующие команды:Коммутатор # собирать выходные данные интерфейса

Switch # собирать встречные байты

Switch # сбор счетчика пакетов

Переключатель # собирать метку времени sys-uptime первым

Переключатель # собирать метку времени sys-uptime последний

Создайте экспортер потока

-

- Теперь вы должны создать экспортер потока для хранения информации, которую вы хотите экспортировать во внешний анализатор сети. Первый шаг — назвать экспортер потока:Switch # flow exporter Comparitechexport

- Введите IP-адрес сервера, на котором включен сетевой анализатор (измените IP-адрес):Переключатель № назначения 117.156.45.241

- Настройте интерфейс, с которым вы хотите экспортировать пакеты:Переключатель # источник назначения gigabitEthernet 0/1

- Настройте порт, который программный агент будет использовать для прослушивания сетевых пакетов:Коммутатор # транспортный UDP 2055

- Установите тип данных протокола, который вы собираетесь экспортировать, введя эту команду:Коммутатор # протокол экспорта netflow-v9

- Чтобы убедиться в отсутствии пропусков при отправке данных потока, введите следующую команду:Switch # template data timeout 60

Создать монитор потока

- После того, как вы настроили экспортер потока, пришло время создать монитор потока. Создайте монитор потока с помощью следующей команды: Настройте коммутатор Cisco для душевного спокойствия!

Правильная настройка коммутатора Cisco означает, что ваша сеть может эффективно устанавливать соединения. Выполнение простых задач, таких как настройка паролей и создание списков контроля доступа, которые могут получить доступ к коммутатору, позволяет вам оставаться в безопасности в сети. Неполные или неправильные конфигурации — это уязвимость, которую злоумышленники могут использовать.

Настройка коммутатора Cisco — это только полдела, вам также необходимо регулярно отслеживать его состояние. Любые проблемы с производительностью вашего коммутатора могут оказать существенное влияние на ваших пользователей.

Использование инструмента мониторинга сети и анализатора сети может помочь вам удаленно контролировать коммутаторы и анализировать проблемы производительности. Потеря времени на настройку коммутатора и назначение надежных паролей дает вам душевное спокойствие, позволяя безопасно общаться в Интернете.

Источник