- Блог did5.ru

- Текущая настройка безопасности не допускает загрузку этого файла в Internet Explorer

- 8. Параметры безопасности (Security Settings)

- Заметки Админа

- Статьи, инструкции, заметки о компьютерах.

- Your security settings have blocked a local application [Решено]

- Your security settings have blocked a local application from running

- Уровни безопасности в Панели Управления Java

- Проблема при запуске Java «Your security settings have blocked a self signed application from running»

- Обновление 25.11.2016

- Улучшение сетевой безопасности с помощью Content Security Policy

- Принцип действия

- Поддержка браузерами

- Получение отчётов о нарушениях CSP

- Content-Security-Policy-Report-Only

- Прописывание заголовка

- CSP в дикой природе

- CSP Level 2

Блог did5.ru

Про АйТи и около айтишные темы

Текущая настройка безопасности не допускает загрузку этого файла в Internet Explorer

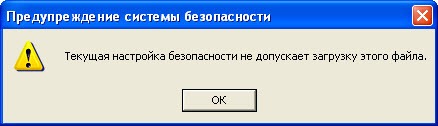

Один из пользователей обратился в тех.поддержку с проблемой, что он не может скачать ни один из файлов с корпоративного портала. Internet Explorer выдает сообщение: «Текущая настройка безопасности не допускает загрузку этого файла».

В нелокализованной версии Windows это сообщение выглядит так: «You current security settings do not allow this file to be downloaded».

Это единичный случай, поэтому проблему стали искать в настройках безопасности IE на этом компьютере.

Через несколько минут причина была найдена и устранена.

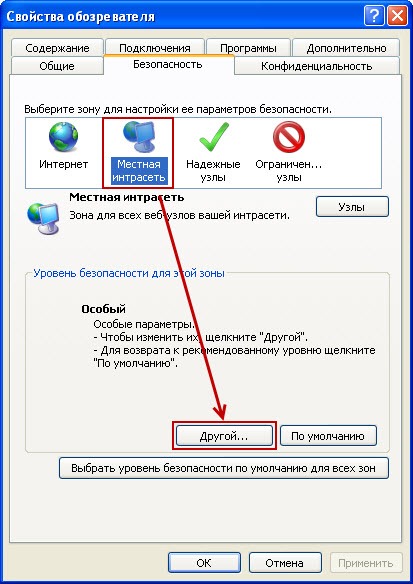

Идем в Свойства обозревателя – вкладка Безопасность – Местная интрасеть – Другой…

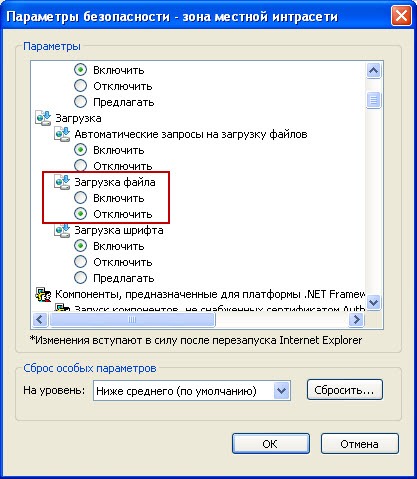

Параметр называется Загрузка файлов, на проблемном ПК он был отключен.

Параметр включили, файлы сразу стали скачиваться без перезапуска Internet Explorer.

Нашли опечатку в тексте? Пожалуйста, выделите ее и нажмите Ctrl+Enter! Спасибо!

Хотите поблагодарить автора за эту заметку? Вы можете это сделать!

Источник

8. Параметры безопасности (Security Settings)

Параметры безопасности (Secyrity Settings)

С помощью расширения Параметры безопасности в GPO можно определить параметры политики безопасности, определяющие различные аспекты работы системы безопасности Windows 2000. Созданная в объекте групповой политики конфигурация воздействует на все компьютеры, находящиеся в контейнере, к которому присоединен данный GPO.

Расширение Параметры безопасности позволяет настраивать следующие аспекты системы безопасности компьютера:

| Политики учетных записей (Account Policies). Можно настраивать политики безопасности как учетных записей в масштабах домена, так и локальных учетных записей. Здесь определяются политика паролей, политика блокировки паролей и новая политика Kerberos, распространяющаяся на весь домен. |

| Локальные политики (Local Policies). Можно настраивать политику аудита, назначать права пользователей и различные параметры безопасности, доступные для настройки в системе Windows 2000. |

| Журнал событий (Event Log). Можно настраивать политики безопасности, определяющие работу журналов событий приложений, системы и безопасности. |

| Группы с ограниченным доступом (Restricted Groups). Можно регулировать членство пользователей в специфических группах. Сюда обычно включают встроенные группы, такие как Администраторы, Операторы архива и другие, имеющие по умолчанию права администратора. В эту категорию могут быть включены и другие группы, безопасность которых требует особого внимания и членство в которых должно регулироваться на уровне политики. |

| Системные службы (System Services). Можно настраивать безопасность и параметры загрузки для работающих на компьютере служб. В этом разделе могут быть использованы расширения, с помощью которых можно осуществлять настройку безопасности, специфическую для данной службы. Например, расширение File Sharing Service позволяет настраивать политику безопасности для службы создания общего доступа к файлу (активизация подписи 8MB, ограничение анонимного доступа к общим ресурсам, формирование безопасности различных сетевых общих ресурсов и т. д.). |

| Реестр (Registry). Можно настраивать безопасность различных разделов реестра. |

| Файловая система (File System). Можно настраивать безопасность определенных файлов. |

| Политики открытого ключа (Public Key Policies). Можно настраивать политики безопасности в отношении шифрования информации с помощью EFS, авторизации корневого сертификата в масштабах домена, авторизации доверенного сертификата и т. д. |

| Политики безопасности IP (IPSEC). Позволяет настраивать политику безопасности IP для компьютеров, находящихся в определенной области действия. |

Политики безопасности, определяемые расширением Параметры безопасности, действуют на компьютеры и частично на пользователей. Поскольку политика безопасности Windows 2000 значительно отличается от политик предыдущих версий Windows NT, при переходе к Windows 2000 низкоуровневые политики безопасности не переносятся. Если при переходе создается новое дерево доменов, одновременно создается и новая политика безопасности, назначаемая по умолчанию. Если при переходе домен присоединяется к уже существующему дереву, политика безопасности берется от родительского домена.

Для модификации настроек безопасности щелкните на папке Параметры безопасности, затем щелчками на соответствующих узлах откройте весь путь, ведущий к интересующим настройкам. В правом подокне окна оснастки Групповая политика двойным щелчком выберите настраиваемую политику и в

Источник

Заметки Админа

Статьи, инструкции, заметки о компьютерах.

Your security settings have blocked a local application [Решено]

Your security settings have blocked a local application from running

Спешу поделиться решением проблемы с блокировкой запуска java апплетов в браузерах, недавно сам столкнулся с этой проблемой, но решения в сети не нашел, пришлось копать самому.

Итак сообщение об ошибке гласит что настройки безопасности которые установлены на компьютере запрещают запускать любые java приложения в браузере.

Для снятия данной блокировки необходимо отрыть Пуск -> Панель управления -> Java Control Panel (Панель настроек Java)

Запускаем Java Control Panel и переходим в закладку Security

Убирать совсем галку с параметра Enable Java Content in the browser не нужно – она как раз таки разрешает запуск java приложений в браузерах а вот понизить уровень безопасности – как раз то что нам нужно. Устанавливаем ползунок с High на Medium, применяем изменения клавиша Apply. И в принципе на этом все. После запуска java приложений в браузере также может появиться предупреждение о запуске приложения, можно поставить галку – больше не показывать данное сообщение для этого приложения, однако для новых приложений которые Вы соберетесь запускать – окно с предупреждением будет появляться.

Уровни безопасности в Панели Управления Java

Очень Высокая

Это самый высокий уровень безопасности. Все неподписанные апплеты и приложения блокируются и работать не будут. Запускаться будут только те приложения, которые имеют соответствующий сертификат от доверенного центра сертификации и запустить приложение можно будет только после установки данного сертификата.

Высокая

Минимальные рекомендуемые ( параметр установлен по умолчанию) настройки безопасности. Ограниченный доступ – приложения не будут запускаться на старых или устаревших версиях Java. Апплеты будут запускаться после предупреждающего сообщения.

Средний

В данной категории все апплеты могут выполняться только после того, как вы согласитесь на запуск приложения – в сообщении о безопасности. Выбор Среднего уровня безопасности не рекомендуется, так как делает компьютер более уязвимым и есть риск запуска неизвестных вредоносных программ которые могут навредить вашему компьютеру.

На этом все, удачи и приятной работы с java приложениями!

Источник

Проблема при запуске Java «Your security settings have blocked a self signed application from running»

При возникновении сообщения «Your security settings have blocked a self signed application from running» в вашем браузере при попытке открыть какое-либо java приложение или консоль на java необходимо изменить настройки Java на вашем компьютере. К примеру у меня не открылась SSH консоль Mindterm, которая работает на Java, при попытке открыть консоль я получил ошибку указанную на изображении ниже:

Итак, вернёмся к решению проблемы, достаточно изменить настройки вашего джава окружения на компьютере. Делается это в Java конфигурации, войти в неё можно через меню пуск, достаточно ввести в поле поиска слово «Java» и выбрать «Configure Java» так как указано на изображении:

Далее перейдите в раздел Security и измените ползунок с уровня безопасности «High» на «Medium» (хочу заметить что данный совет работает для старых версий Java, для новых версий java способ решения проблемы описан чуть ниже).

Если у вас возникнут вопросы можете отписать в комментарии и я отвечу на ваши вопросы.

Обновление 07.01.2015

В новой версии Java необходимо добавить сайт, с которого будут получены данные или загружено java приложение, в список исключений, как показано на скриншоте ниже:

Обновление 25.11.2016

В более новой версии Java окружения только добавление в список исключений как указано выше поможет запустить незащищенное приложение.

Источник

Улучшение сетевой безопасности с помощью Content Security Policy

Content Security Policy (CSP, политика защиты контента) — это механизм обеспечения безопасности, с помощью которого можно защищаться от атак с внедрением контента, например, межсайтового скриптинга (XSS, cross site scripting). CSP описывает безопасные источники загрузки ресурсов, устанавливает правила использования встроенных стилей, скриптов, а также динамической оценки JavaScript — например, с помощью eval. Загрузка с ресурсов, не входящих в «белый список», блокируется.

Принцип действия

CSP сейчас является кандидатом в рекомендации консорциума W3C. Для использования политики страница должна содержать HTTP-заголовок Content-Security-Policy с одной и более директивами, которые представляют собой «белые списки». В версии 1.0 поддерживаются следующие директивы:

- default-src

- script-src

- object-src

- style-src

- img-src

- media-src

- frame-src

- font-src

- connect-src

В default-src перечисляются разрешённые источники по умолчанию для остальных директив. Если какая-то директива не указана в заголовке, то политика применяется согласно списку default-src .

Для всех директив действуют следующие правила:

- Для ссылки на текущий домен используется self .

- В перечне URL адреса разделяются пробелами.

- Если в рамках данной директивы ничего не должно загружаться, то применяется none . Например, object-src ‘none’ запрещает загрузку любых плагинов, включая Java и Flash.

Простейший пример политики, разрешающей загрузку ресурсов только указанного домена:

Content-Security-Policy: default-src ‘self’;

Попытка загрузки ресурсов из иных доменов будут пресекаться браузером с выдачей уведомления в консоли:

По умолчанию CSP ограничивает исполнение JavaScript путём запрета встроенных скриптов и динамической оценки кода. В комбинации с «белыми списками» это позволяет предотвращать атаки с внедрением контента. Например, XSS-атаку с внедрением тэга инлайн-скрипта:

Загрузка внешних скриптов, которые не включены в CSP, также будет пресечена:

На данный момент в перечне URL нельзя прописывать пути ( http://cdn.example.com/path ), можно лишь перечислять сами домены ( http://cdn.example.com ). Зато поддерживаются символы подстановки, так что вы можете описать сразу все поддомены ( http://*.example.com ).

Директивы не наследуют права от предыдущих директив. Каждая директива, включённая в заголовок CSP, должна содержать перечень разрешённых доменов/поддоменов. В следующем примере default-src и style-src содержат ключевое слово self , а script-src и style-src содержат домен http://cdn.example.com :

Если вам нужно указать хосты для загрузки данных, то нужно указать ключевое слово data: img-src ‘data’; .

Помимо списков доменов, директивы script-src и style-src поддерживают ключевые слова unsafe-inline и unsafe-eval .

- unsafe-inline используется для разрешения инлайн-стилей и скриптов style и script . Также это ключевое слово разрешает инлайн-атрибуты CSS style , инлайн-обработчики событий (onclick, onmouseover и т.д.) и javascript-ссылки наподобие a href=»javascript:foobar()» . CSP работает по принципу «если что-то не упомянуто, значит запрещено». То есть при отсутствии ключевого слова unsafe-inline все инлайн-тэги style и script будут блокироваться.

- unsafe-eval используется только в директиве script-src . Если это ключевое слово не указано, то блокируется любая динамическая оценка кода, включая использование eval , конструктор функций и передачу строковых в setTimeout и setInterval .

Поддержка браузерами

На текущий момент большинство браузеров и их версий уже поддерживают CSP 1.0. IE снова отличился: в 10 и 11 версиях обеспечена лишь частичная поддержка с помощью заголовка X-Content-Security-Policy . Судя по всему, поддерживается только опциональная директива sandbox.

Получение отчётов о нарушениях CSP

Как уже упоминалось, сообщения обо всех нарушениях политики безопасности логгируются в консоли браузера. Это удобно, пока вы только разрабатываете сайт, но после развёртывания нужен более практичный способ получения отчётов о нарушениях. Для этого можно использовать директиву report-uri . Каждый раз, когда регистрируется нарушение CSP, директива отправляет на указанный адрес запрос HTTP POST. В теле запроса содержится JSON-объект, в котором указаны все необходимые подробности.

Допустим, у нас есть такая CSP:

Это означает, что браузер может загружать ресурсы только с нашего собственного домена. Но нам нужно использовать сервис Google Analytics, который будет пытаться скачивать JavaScript с www.google-analytics.com. А это уже нарушение нашей CSP. В этом случае report-uri отправит запрос со следующим JSON:

Content-Security-Policy-Report-Only

Если вы пока не уверены, стоит ли внедрять у себя CSP, то можно попробовать вместо заголовка Content-Security-Policy использовать Content-Security-Policy-Report-Only . В этом случае CSP будет регистрировать нарушения без какого-либо блокирования ресурсов. Можно даже использовать одновременно Content-Security-Policy и Content-Security-Policy-Report-Only , обкатывая на второй те или иные конфигурации.

Прописывание заголовка

HTTP-заголовок можно прописать прямо в конфигурационных файлах на сервере:

Также многие языки программирования и фреймворки позволяют добавлять заголовки программно (например, PHP, Node.js):

CSP в дикой природе

Давайте посмотрим, как CSP внедрён в Facebook:

Обратите внимание на использование символов подстановки для описания поддоменов, а также номеров портов в connect-src .

А теперь вариант Twitter:

Здесь везде прописаны https: , то есть принудительно используется SSL.

CSP Level 2

Также является кандидатом в рекомендации. В CSP Level 2 сделаны следующий нововведения:

- base-uri : позволяет документу манипулировать базовым URI страницы.

- Вместо frame-src теперь применяется child-src .

- form-action : позволяет документу размещать HTML-формы.

- frame-ancestors : регламентирует способ встраивания данного документа в другие документы. Работает как заголовок X-Frame-Options, для замены которого, вероятно, и предназначен.

- plugin-types : разрешает загрузку конкретных плагинов — Flash, Java, Silverlight и т.д.

В JSON, содержащихся в отчётах о нарушениях, появились два новых поля:

- effective-directive : здесь указано название директивы, которая была нарушена.

- status-code : HTTP-код состояния запрошенного ресурса. Если нарушающий запрос делался не через HTTP, то ставится 0.

Также в CSP Level 2 появилась возможность разрешать инлайн-скрипты и стили с помощью nonce-значений и хэшей.

Nonce — это генерируемая случайным образом на сервере строковая переменная. Она добавляется в CSP-заголовок:

и в тэг инлайн-скрипта:

Если вы захотите использовать хэши, то сначала их нужно сгенерировать на сервере и включить в заголовок CSP, соответственно в директивы style-src или script-src . Перед рендерингом страницы браузер вычисляет хэш скрипта/стиля, и если он совпадает с указанным, то выполнение разрешается.

Пример хэша, сгенерированного из строковой console.log(‘Hello, SitePoint’); с помощью алгоритма Sha256 (base64).

Во время рендеринга страницы браузер для каждого инлайн-скрипта вычисляет хэши и сравнивает с перечисленными в CSP. Приведённый выше хэш позволяет выполнить скрипт:

Источник