- Wi-CAT LLC

- Wireless Comprehensive Advanced Technology. Build your network now.

- Фильтруем трафик по MAC/IP/портам. Нюансы Firewall.

- Настройка фильтрации TCP/IP в Windows Server 2003

- Сводка

- Настройка безопасности TCP/IP в Windows Server 2003

- Настройка безопасности TCP/IP в Windows сервера малого бизнеса 2003

- Ссылки

Wi-CAT LLC

Wireless Comprehensive Advanced Technology. Build your network now.

Фильтруем трафик по MAC/IP/портам. Нюансы Firewall.

В предыдущей статье был рассмотрен проброс портов и всё, что с ним связано. Теперь остановимся на фильтрации трафика (раздел Сетевой Экран / Firewall web-интерфейса) — как транзитного, так и обращенного к локальным сервисам маршрутизатора.

1. Настройки фильтрации транзитного трафика

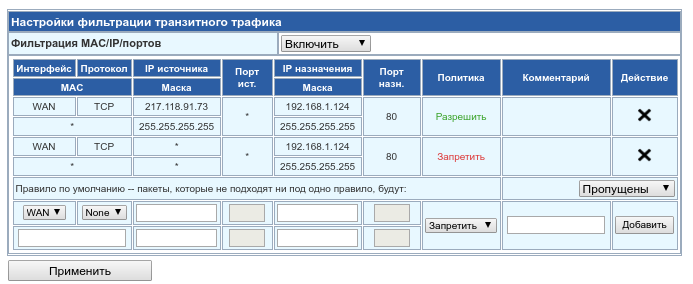

Данный блок позволяет создать набор правил, регламентирующих (как запрещающих, так и разрешающих) прохождение трафика через маршрутизатор из глобальной сети в сторону клиентов и наоборот. Фильтрация может осуществляться по MAC адресам устройств, подключенных к роутеру, IP адресам устройств и внешних ресурсов, а также портам.

Чтобы начать работать с фильтрами, необходимо:

- Включить фильтрацию (по умолчанию опция отключена).

- Определиться, что будет происходить со всеми соединениями, не попадающими под правила. Варианта два: либо они пропускаются , либо блокируются. Грубо говоря, понять, какая задача стоит: разрешить доступ лишь к определенным ресурсам и определенному кругу лиц, а всё остальное — запретить; или напротив — в общем случае разрешать любые соединения всем пользователям, за определенными исключениями, оформленными в правила.

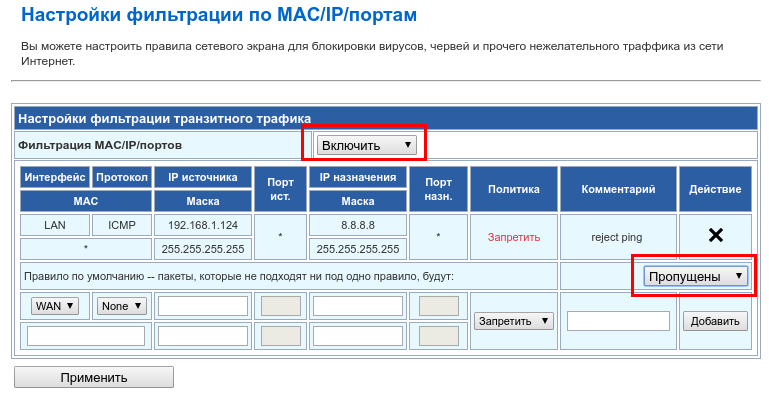

Включение фильтрации транзитного трафика на роутере

Далее, чтобы создать правило, необходимо, как и в случае с пробросом портов, внести ряд данных.

- Интерфейс, на который поступил трафик, обрабатываемый правилом. Если цель — фильтровать соединения, инициированные пользователями локальной сети, необходимо указать LAN, в случае соединений извне — WAN либо VPN в зависимости от типа подключения роутера к операторской сети.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- Если фильтрация осуществляется по MAC адресу источника соединения, то необходимо его указать.

- Также доступен вариант фильтрации по IP адресу источника соединения (как единственному, так и подсети).

- Порт, с которого производится соединение. Для ICMP протокола это поле недоступно.

- IP адрес назначения, т.е IP адрес, к которому устанавливается соединение. Это может быть как один адрес, так и подсеть.

- Порт назначения, на который производится соединение. Для ICMP протокола это поле недоступно.

- Политика, т.е определение того, что будет происходить с соединениями, попадающими под правило. Варианта два: правило может быть либо запрещающим, либо разрешающим.

- Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем было создано.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

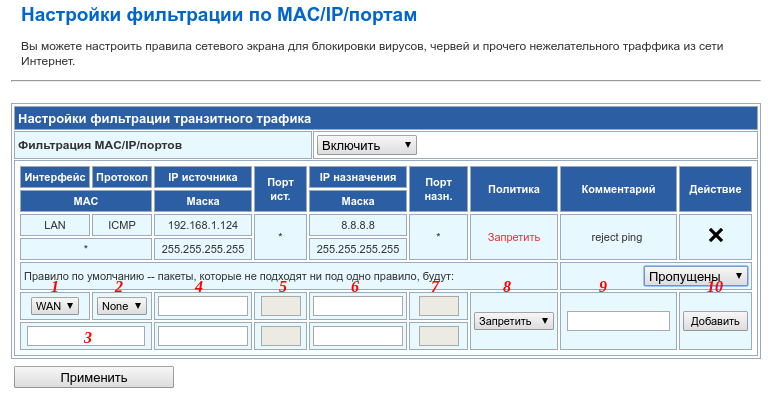

Настройка фильтрации трафика (firewall) на роутере

Важно: не обязательно заполнять все доступные поля. В этом случае, проверка соответствия не заполненному критерию просто не будет производиться.

Например, правило, рассмотренное на скриншоте, вида:

Интерфейс = LAN;

Протокол = ICMP;

MAC не указан;

IP источника (src) = 192.168.1.124, Маска не указана;

Порт ист. (src) / Порт назн. (dst) недоступны;

IP назначения (dst) = 8.8.8.8, Маска не указана;

Политика = Запретить;

приводит к тому, что мы теряем возможность пинговать адрес 8.8.8.8 (google dns) с устройства в локальной сети, расположенного по адресу 192.168.1.124 . К такому же результату приведет правило, в котором не будет указан IP источника, но будет указан MAC адрес этого устройства.

— Правила для LAN

Правила, созданные для интерфейса LAN, подразумевают, что в качестве источника выступает устройство, находящееся в локальной сети (т.е, инспектируемый трафик пришел на LAN интерфейс). Т.о, в качестве src (исходящего) IP будут выступать локальные IP адреса устройств , а src (исх) портами будут являться порты, с которых улетает пакет в сторону интерфейса LAN с локальных устройств.

Если необходимо ограничить доступ к определенным web-ресурсам пользователю или группе пользователей, то в IP источника (src) необходимо указать IP адрес пользователя, либо, если речь о группе, — маску, которая будет в себе содержать диапазон адресов пользователей, которых мы ограничиваем. В IP назначения (dst) необходимо будет указать адреса запрещаемого ресурса, также можно указать порты, соответствующие сервисам, которые стоит цель ограничить (например, стандартные 80, 8080 – http и 443 — https) — в случае, если заблокировать необходимо лишь часть сервисов, но не адрес целиком.

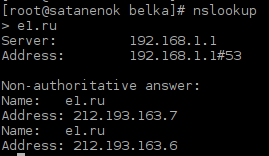

Важно: необходимо помнить, что одному доменному имени может соответствовать несколько IP адресов, а также — ограничиваемый сервис может быть доступен через не стандартные порты. Для определения IP адресов, соответствующих доменному имени, можно воспользоваться утилитой nslookup:

Аналогичным образом можно ограничить работу любых несанкционированных служб, если известны их IP адреса назначения, или же диапазоны портов (как тех, с которых происходят обращения со стороны локальных пользователей, так и тех, на которые пользователь обращается), характерные для работы этих служб / приложений.

Если же стоит задача ограничить свободу пользователя до определенного набора разрешеных ресурсов и сервисов, то необходимо выбрать значение «Блокированы» для параметра «пакеты, которые не подходят ни под одно правило, будут:» (т.е, политика по умолчанию – запрещающая). В IP и портах назначения (dst) указываются данные (адреса/подсети и порты) тех ресурсов, которые должны быть доступны. Что касается IP адресов источников (src), то их можно не указывать вообще (тогда правило распространится на всех пользователей, работающих в локальной сети маршрутизатора), либо указать конкретный IP адрес, на который действует разрешающее правило (в этом случае, на всех, для кого не создано такое правило, по умолчанию будет действовать запрещающая политика на любую активность). Либо же — указать подсеть, если правило создается для группы пользователей (по аналогии с указанием одного адреса, на всех, кто не попал в подсеть, будет действовать общая запрещающая политика).

Важно: если необходимо создать идентичные правила для нескольких IP адресов, то можно ограничиться одним правилом, если все адреса находятся в одной подсети. Например, указанный адрес 192.168.1.1 и маска 255.255.255.240 будут означать, что правило распространяется на адреса из диапазона 192.168.1.1-192.168.1.14. Если же невозможно объединить адреса, для которых распространяется правило, в подсеть, необходимо создавать несколько дублирующих правил для каждого IP-адреса.

— Правила для WAN / VPN

Правила, созданные для WAN или VPN интерфейса, регулируют политику относительно входящего трафика в сторону маршрутизатора из внешней сети.

Например, создавая запрещающее правило для интерфейса WAN, в котором выбран протокол TCP, указан исходящий адрес 217.118.91.73 и порт 433, мы подразумеваем, что все соединения в сторону маршрутизатора, устанавливаемые со стороны 217.118.91.73:433, будут отброшены (в том случае, если мы точно знаем, с какого порта будет устанавливаться соединение).

Аналогично, если необходимо запретить входящие соединения на конкретный адрес / к конкретной службе в локальной сети, правило будет содержать адрес и порт назначения, которые нам необходимо «закрыть» снаружи.

Запрещающее правило фильтрации транзитного трафика

Данное правило будет означать, что вне зависимости от исходящего адреса в глобальной сети, соединения, назначением которых является 80 порт устройства, проживающего по адресу 192.168.1.124, будут отброшены. В предыдущей статье мы настраивали проброс портов с WAN / 8888 на 192.168.1.124:80, таким образом отбрасываться будут соединения , устанавливаемые на 8888 порт глобального адреса маршрутизатора.

Важно: если добавленные правила противоречат друг другу , то применено будет первое, под которое попадет трафик. Порядок прохождения правил при фильтрации соответствует порядку следования этих правил в web интерфейсе.

Пример: мы хотим ограничить доступ к web интерфейсу устройства с адресом в локальной сети 192.168.1.124 (пример выше) для всех внешних соединений, кроме одного доверенного IP адреса источника. В этом случае, мы создаем два правила:

Создание двух противоречащих друг другу правил Firewall

первое из них разрешает доступ к web интерфейсу 192.168.1.124 с внешнего IP адреса 217.118.91.73, второе — запрещает все без исключения соединения извне. Таким образом, если мы с адреса 217.118.91.73 обратимся на http://my_ip:8888 (в предыдущей статье мы настроили проброс портов следующим образом: при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт), то на соединение распространится первое в списке правило (разрешающее) , и соединение будет установлено. Если же поменять правила местами, т.е , первым в списке сделать правило, запрещающее все соединения к 80 порту 192.168.1.124, то соединение с 217.118.91.73 будет отклонено , попросту не дойдя до разрешающего правила, под которое попадает.

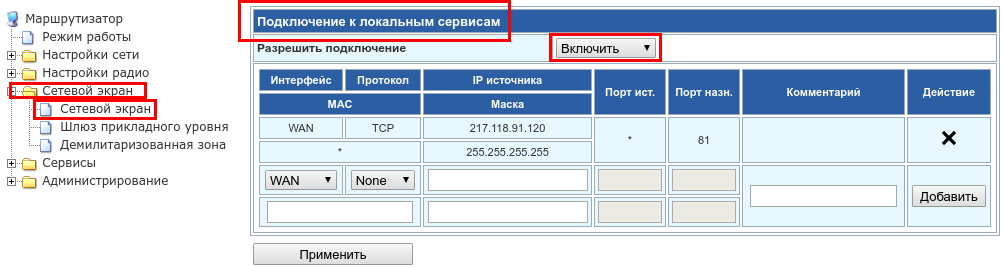

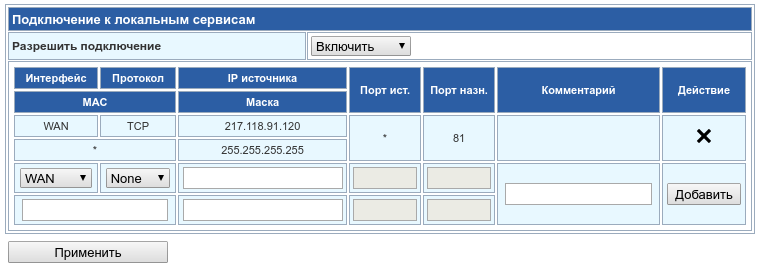

2. Подключение к локальным сервисам

Для лимитирования доступа к локальным сервисам самого маршрутизатора (не транзитного трафика!) выделен блок настроек «Подключение к локальным сервисам». По умолчанию сервис выключен. Для включения необходимо перейти в Сетевой экран → Сетевой экран → Подключение к локальным сервисам → Разрешить подключение → Включить.

Включение фильтрации трафика, обращенного к локальным сервисам маршрутизатора

Как следует из названия, данный блок настроек позволяет создавать разрешающие правила определенным хостам для доступа с указанного интерфейса к службам, запущенным на самом маршрутизаторе, при общей запрещающей политике для этого интерфейса.

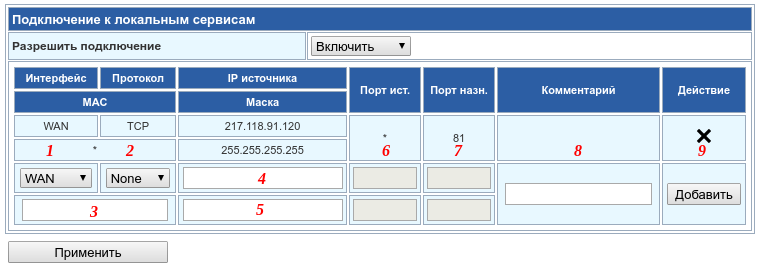

По аналогии с правилами для транзитного трафика необходимо указать данные:

- Интерфейс, со стороны которого устанавливается соединение, которое необходимо разрешить. WAN, VPN или LAN.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- MAC адрес источника соединения.

- IP адрес, с которого устанавливается соединение.

- Подсеть, с которой устанавливается соединение.

- Порт, с которого производится соединение (src / ист). Для ICMP протокола это поле недоступно.

- Порт, на который устанавливается соединение (dst / назн). Для ICMP протокола это поле недоступно.

- Комментарий в свободнонй форме.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Настройка правил подключения к локальным сервисам

Пример:

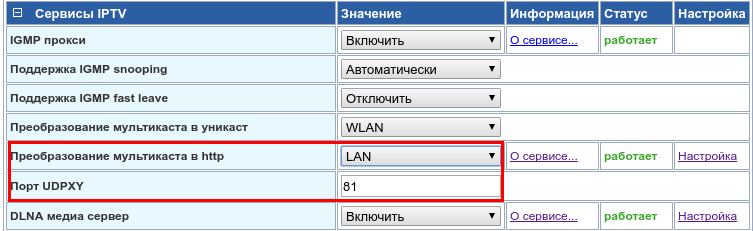

На маршрутизаторе запущен UDP Proxy (udpxy) на 81 порту. С целью обеспечения безопасности, соединение разрешено только со стороны LAN.

Включение UDPXY на роутере

При этом, стоит задача обеспечения работы iptv посредством нашего proxy для конкретного клиенского устройства, находящегося в глобальной сети. Здесь нам поможет создание правила доступа к локальным сервисам.

Правило, регулирующее доступ к локальному сервису маршрутизатора udpxy

Созданное правило означает, что соединения, устанавливаемые с WAN с IP адреса 217.118.91.120 на 81 порт маршрутизатора не будут отклоняться, несмотря на то, что в общем случае, политика доступа к udpxy на 81 порт доступны только для LAN интерфейса. Т.е, клиент находящийся на указанном IP-адресе сможет в порядке исключения пользоваться сервисом.

Важно: данный блок в частности призван управлять разрешениями доступа для сервисов, установленных из Entware, т.к по умолчанию все они имеют политику drop без каких-либо разрешающих правил и исключений. Следовательно, для сервисов из entware всегда необходимо создавать правила доступа, в противном случае доступ по умолчанию будет закрыт.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Настройка фильтрации TCP/IP в Windows Server 2003

В этой статье описывается настройка фильтрации TCP/IP на Windows 2003 года.

Применяется к: Windows Server 2003

Исходный номер КБ: 816792

Сводка

Windows 2003 года поддерживают несколько методов управления входящий доступ. Один из самых простых и мощных методов управления входящий доступ — это использование функции фильтрации TCP/IP. Фильтрация TCP/IP доступна на Windows 2003 года.

Фильтрация TCP/IP помогает в обеспечении безопасности, так как работает в режиме ядра. Другие методы управления входящий доступ к компьютерам на Windows 2003 года, например с помощью фильтра политики IPSec и сервера маршрутизации и удаленного доступа, зависят от процессов в режиме пользователя или рабочих станций и серверов.

Вы можете на уровне схемы управления входящие доступы TCP/IP с помощью фильтрации TCP/IP с помощью фильтров IPSec и фильтрации пакетов маршрутов и удаленного доступа. Этот подход особенно полезен, если необходимо контролировать как входящий, так и исходящие TCP/IP-доступ, так как только безопасность TCP/IP контролирует только входящий доступ.

Фильтрация TCP/IP может фильтровать только входящий трафик и не может блокировать сообщения ICMP (Протокол сообщений управления Интернетом) независимо от параметров, настроенных в столбце Разрешить только протоколы IP или не разрешается ли разрешить протокол Internet Protocol 1. Используйте политики IPSec или фильтрацию пакетов, если вам нужно больше контролировать исходящие доступы.

Рекомендуется использовать мастер настройки электронной почты и подключения к Интернету на компьютерах на базе SBS 2003 с двумя сетевыми адаптерами, а затем включить параметр Брандмауэра, а затем открыть необходимые порты на внешнем сетевом адаптере. Дополнительные сведения о мастере настройки электронной почты и подключения к Интернету выберите Начните, а затем выберите справку и поддержку. В поле Поиск введите Настройка мастера электронной почты и подключения к Интернету, а затем выберите Начните поиск. Сведения о мастере настройки электронной почты и подключения к Интернету можно найти в списке результатов «Темы малого бизнеса».

Настройка безопасности TCP/IP в Windows Server 2003

Настройка безопасности TCP/IP:

Выберите Начните, указать панель управления, указать на сетевые подключения, а затем выберите локальное подключение области, которое необходимо настроить.

В диалоговом окне Состояние подключения выберите Свойства.

Выберите протокол Интернета (TCP/IP) и выберите свойства.

В диалоговом окне Свойства протокола Интернета (TCP/IP) выберите Расширенный.

Выберите Параметры.

В необязательных параметрах выберите фильтрацию TCP/IP, а затем выберите Свойства.

Щелкните, чтобы выбрать поле Включить TCP/IP Filtering (Все адаптеры).

При выборе этого контрольного окна вы включаете фильтрацию для всех адаптеров, но настраивайте фильтры отдельно для каждого адаптора. Те же фильтры применяются не для всех адаптеров.

В диалоговом окне фильтрации TCP/IP есть три раздела, в которых можно настроить фильтрацию для портов TCP, портов протокола пользовательских данных (UDP) и протоколов Интернета. Для каждого раздела настройте параметры безопасности, подходящие для компьютера.

При активации Allow All вы разрешаете все пакеты для трафика TCP или UDP. Разрешение позволяет разрешить только выбранный трафик TCP или UDP, добавив разрешенные порты. Чтобы указать порты, используйте кнопку Добавить. Чтобы заблокировать весь трафик UDP или TCP, выберите Только разрешение, но не добавляйте номера портов в столбце UDP Ports или столбце TCP Ports. Вы не можете заблокировать трафик UDP или TCP, выбрав разрешение только для протоколов IP и исключив протоколы IP 6 и 17.

Настройка безопасности TCP/IP в Windows сервера малого бизнеса 2003

Чтобы настроить фильтрацию TCP/IP, выполните следующие действия.

Для выполнения этой процедуры необходимо быть членом группы Администраторы или группы операторов конфигурации сети на локальном компьютере.

Выберите Начните, укайте панель управления, щелкните правой кнопкой мыши сетевые подключения, а затем выберите Открыть.

Щелкните правой кнопкой мыши сетевое подключение, в котором необходимо настроить управление входящие доступы, а затем выберите свойства.

В статье AdaptorName Connection Properties на вкладке General выберите протокол Интернета (TCP/IP) и выберите Свойства.

В диалоговом окне Свойства протокола Интернета (TCP/IP) выберите Расширенный.

Выберите вкладку Параметры.

Выберите фильтрацию TCP/IP, а затем выберите Свойства.

Щелкните, чтобы выбрать поле Включить TCP/IP Filtering (Все адаптеры).

При выборе этого контрольного окна включается фильтрация для всех адаптеров. Однако конфигурация фильтра должна быть завершена на каждом адаптере. При включенной фильтрации TCP/IP можно настроить каждый адаптер, выбрав параметр Allow All, или разрешить принимать входящие подключения только к определенным протоколам IP, портам TCP и портам UDP (Протокол пользовательских данных). Например, если включить TCP/IP-фильтрацию и настроить внешний сетевой адаптер для разрешения только порта 80, это позволяет внешнему сетевому адаптеру принимать только веб-трафик. Если внутренний сетевой адаптер также имеет включенную фильтрацию TCP/IP, но настроен с выбранным параметром Разрешить все, это позволяет неограниченное общение на внутреннем сетевом адаптере.

В TCP/IP Filtering существует три столбца со следующими метами:

В каждом столбце необходимо выбрать один из следующих вариантов:

- Разрешить все. Выберите этот параметр, если вы хотите разрешить все пакеты для трафика TCP или UDP.

- Разрешить только. Выберите этот параметр, если вы хотите разрешить только выбранный трафик TCP или UDP, выберите Добавить, а затем введите соответствующий номер порта или протокола в диалоговом окне Add Filter. Нельзя блокировать трафик UDP или TCP, выбрав разрешение только в столбце Протоколы IP, а затем добавив протоколы IP 6 и 17.

Вы не можете блокировать сообщения ICMP, даже если вы выбираете Разрешение только в столбце Протоколы IP и не включаете IP-протокол 1.

Фильтрация TCP/IP может фильтровать только входящий трафик. Эта функция не влияет на исходящие потоки и порты ответов TCP, созданные для приемки ответов из исходящие запросы. Используйте политики IPSec или фильтрацию пакетов маршрутов и удаленного доступа, если требуется дополнительный контроль над исходящие доступы.

Если выбрать разрешение только в портах UDP, TCP Ports или столбце протоколов IP и списки будут оставлены пустыми, сетевой адаптер не сможет общаться ни с чем по сети, локально или в Интернете.

Ссылки

Дополнительные сведения о номерах портов TCP и UDP см. в записи реестра номеров номеров порта с именем службы и транспортным протоколом.

Источник