- После подключения к VPN серверу пропадает Интернет в Windows 10

- Устранение неполадок с подключениями к Удаленному рабочему столу

- Проверка состояния протокола RDP

- Проверка состояния протокола RDP на локальном компьютере

- Проверка состояния протокола RDP на удаленном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

- Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

- Изменение блокирующего объекта групповой политики

- Проверка состояния служб RDP

- Проверка состояния прослушивателя протокола RDP

- Проверка состояния прослушивателя RDP

- Проверка состояния самозаверяющего сертификата протокола RDP

- Проверка разрешений для папки MachineKeys

- Проверка порта прослушивателя протокола RDP

- Проверка того, что другое приложение не пытается использовать тот же порт

- Проверка блокировки порта протокола RDP брандмауэром

После подключения к VPN серверу пропадает Интернет в Windows 10

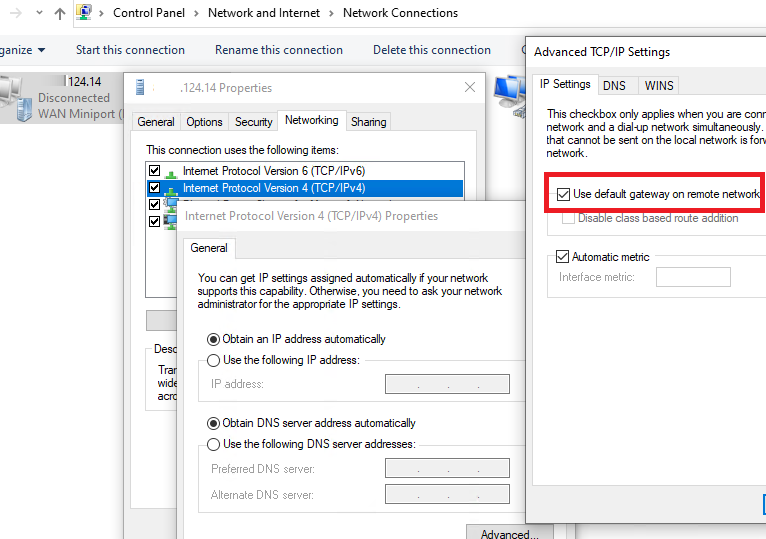

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется split tunneling.

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

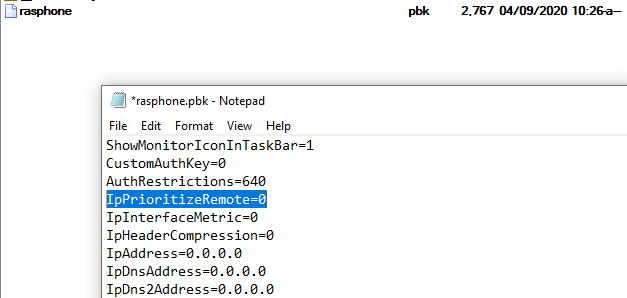

Файл rasphone.pbk находится в каталоге ( C:\ProgramData\Microsoft\Network\Connections\pbk\ ) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk – если данное VPN подключение доступно только для вашего пользователя.

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

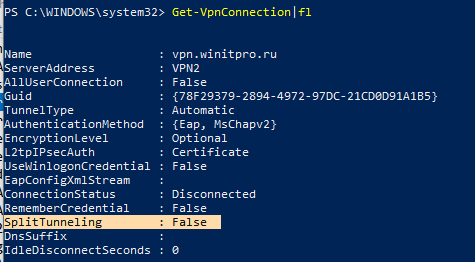

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Убедитесь, что опция SplitTunneling для данного подключения отключена ( SplitTunneling: False ).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).

Источник

Устранение неполадок с подключениями к Удаленному рабочему столу

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

- Сначала откройте меню Пуск и выберите Выполнить. В появившемся текстовом поле введите regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

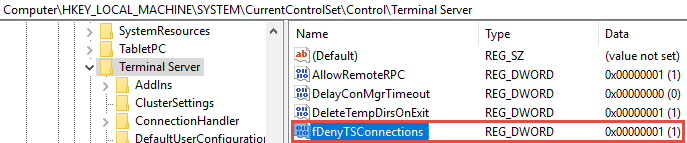

- Перейдите в раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server и в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- Если раздел fDenyTSConnections имеет значение 0, значит протокол RDP включен.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на 0.

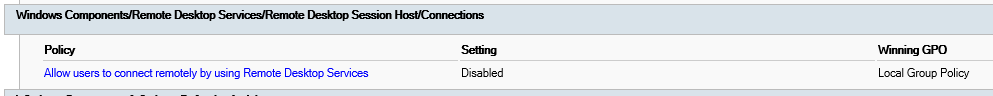

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

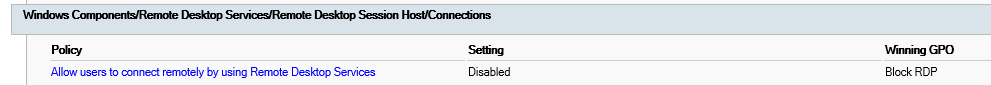

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

В файле (gpresult- .html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html).

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Подключения >Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

- Задайте для политики значение Включена или Не задана.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику.

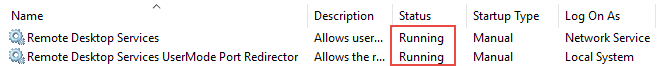

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

- службы удаленных рабочих столов (TermService);

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService).

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

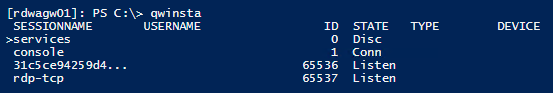

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра).

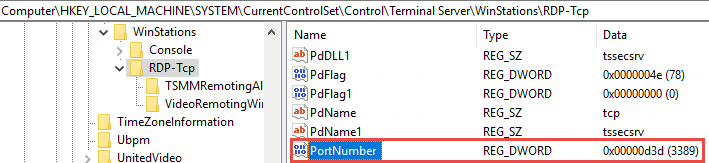

- Перейдите к следующей записи реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Экспортируйте запись в REG-файл. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров.

- Скопируйте экспортированный REG-файл на затронутый компьютер.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

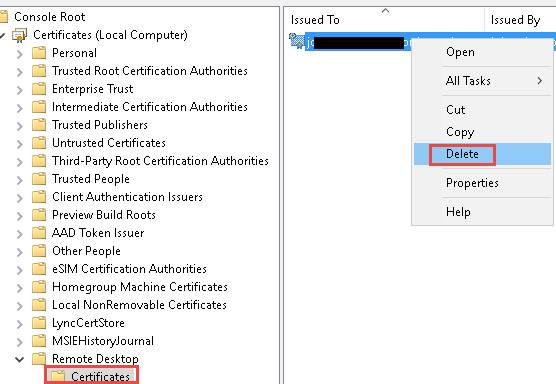

Проверка состояния самозаверяющего сертификата протокола RDP

- Если подключиться так и не удалось, откройте оснастку MMC «Сертификаты». Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов.

- Обновите оснастку диспетчера сертификатов.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys.

Проверка разрешений для папки MachineKeys

- На затронутом компьютере откройте проводник и перейдите к папке C:\ProgramData\Microsoft\Crypto\RSA\ .

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно.

- Убедитесь, что настроены следующие разрешения:

- Builtin\Администраторы: Полный доступ

- Все: чтение и запись.

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

- Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

- Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ .

- Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

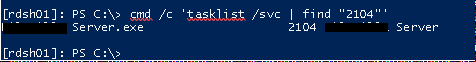

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName .

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

- Подключение к : удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Рекомендуемые дальнейшие действия:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP.

—>

Источник