- Как настроить l2tp на Openwrt?

- Быстрая настройка l2tp на openwrt beeline

- 5 thoughts on “ Быстрая настройка l2tp на openwrt beeline ”

- Подключение к провайдеру используя L2TP с Dual Access

- Подготовка

- Необходимые пакеты

- Установка

- Настройка

- Поддержание соединения

- Мой дневник

- 18.12.2015

- OpenWRT l2tp

- Openwrt не работает l2tp

Как настроить l2tp на Openwrt?

Имеется рутер с Openwrt на борту. Версия chaos calmer. К провайдеру подсоединяюсь через PPPoE. Подскажите как настроить l2tp на этой прошивке. Сначала тыкался в редактировании текущего соединения (PPPoE-WAN), и понял что-то не то, выбрав l2tp — теряешь PPPoE. Видимо надо как-то добавить новый интерфейс l2tp, который будет работать поверх PPPoE, только не пойму как?

Пакеты необходимые то поставил?

Оно же вроде там есть по умолчанию? Если редактирвоать текущий интерфейс (PPPoE-WAN), то в списке протоколов присутствует и l2tp. Вот только как его отдельно создать и заставить работать поверх PPPoE, вот вопрос.

Люди, так что неужели ни у кого нет Openwrt? Как настроить l2tp в нем? Help, очень надо. 🙁

Нашел вот такое руководство, вот только ничего не понял.

Пакет openl2tp-full — где его искать? такого пакета нет ни в ubuntu, ни в openwrt.

Есть предположение, что l2tp уже идет по умолчанию в Openwrt Chaos Calmer, но может это другое.

Опять же, вот эта команда — opkg install openl2tp-full — где ее выполнять, и будет ли толк, если через поиск пакетов в openwrt ничего не выходится? ввожу в поле Filter «l2tp», жму Find package — результат none.

L2tp поверх пппое дикий мазохизм. Зачем это надо? openwrt собирается в разных вариациях типа full minimal и т.д помню была отдельная вкладка с настройкой впн в openwrt

«L2tp поверх пппое дикий мазохизм. Зачем это надо?»

Ничего не понял. Все-равно что спросить VPN поверх PPPoE зачем надо? Чтоб трафик шифровать.

Я к интернету подключаюсь через протокол PPPoE. Как мне добавить l2tp-шифрование на роутере, на котором стоит Openwrt? Я же правильно понимаю, что все версии Openwrt имеют примерно одинаковый интерфейс (LuCI)?

Полная хрень. Вроде разобрался как настроить, но при попытке поставить пакет «xl2tpd» — вот такое говно.

* opkg_install_cmd: Cannot install package xl2tpd.

Причем название пакета правильное — Openwrt сам предложил (кнопкой) поставить именно этот пакет, потом вывалил ерроры.

Шо делать пацаны?

Через несколько попыток установка пакета все же запустилась (странно, что ни с первого раза), а закончилось все нехваткой памяти в рутере. :(((((((((

Что за жопа, почему так невезет. Мне нужно засадить l2tp.

Все работает там через стандартный конфиг, только должен быть xl2tp установлен.

Удали интерфейс графический лиса или как-то так он называется.

Источник

Быстрая настройка l2tp на openwrt beeline

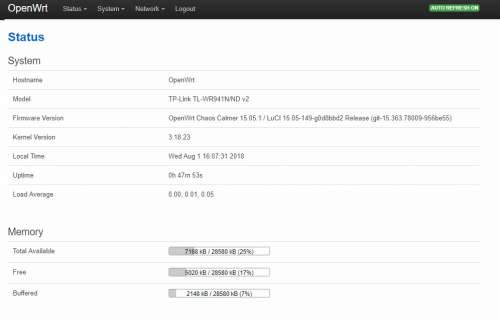

Задача Устройство TP-Link WDR3600(RU) ver.1.1. Заменить оригинальную прошивку на прошивку OpenWrt. Настроить соединение с оператором beeline по протоколу l2tp.

Хронология Ставим openwrt — barrier breaker(trunk). Trunk идет без сервера uhttpd и оболочки luci. Нет и пакета для протокола l2tp(однако есть протокол pppoe).

Для входа по ssh необходимо подключиться через telnet и установить пароль (например pytty).

Telnet соединение.

Задаем пароль:

Дальнейшие действия выполняем в ssh.

Для начала ставим пакет xl2tp. Интернета на роутере еще нет — сливаем «зависимости».

Далее список пакетов (name_version_type.ipk)

ip

kmod-l2tp

kmod-pppol2tp

ppp-mod-pppol2tp

resolveip

xl2tpd

Скидываем например WinSCP или командами по ssh в /tmp.

SSH console:

Являются важными, без них l2tp подключение не восстановится в автоматическом режиме.

Список интерфейсов

Статус интересующих нас интерфейсов

Если не подключилось, то пытаемся остановить-поднять интерфейсы и посмотреть лог.

Интернет на устройстве появился, ставим оболочку

Теперь можно зайти в web интерфейс, незабываем включить автостарт процесса uhttpd.

Ссылки

1. Network configuration.

2. OpenWrt trunk.

3. TP-Link TL-WDR3600 — OpenWrt Wiki.

5 thoughts on “ Быстрая настройка l2tp на openwrt beeline ”

Статья прекрасная, но на транке есть в зависимостях такие пакеты как kmod-udptunnel4 и kmod-udptunnel6

Да достаточно просто. Особенно, если всё-таки есть LuCi 🙂

Но у меня работает только если убирать галочку «Use DNS servers advertised by peer» на вкладке «Advanced Settings» у самого VPN-соединения.

Asus RT-N16, OpenWrt 15.05.1, пакеты ставил все с буквами «l2tp» в названии.

kmod-l2tp 3.18.23-1

kmod-l2tp-eth 3.18.23-1

kmod-l2tp-ip 3.18.23-1

kmod-pppol2tp 3.18.23-1

ppp-mod-pppol2tp 2.4.7-6

xl2tpd devel-20150930-1

У меня роутер ASUS WL-500gPv2. Установил OpenWrt CC 15.05 с дополнительными пакетами.

Настроил согласно инструкции, но доступа к интернету нет. Есть доступ только к локальным ресурсам.

Кусок системного лога:

Fri Jun 3 00:41:21 2016 daemon.notice xl2tpd[899]: Connecting to host tp.internet.beeline.ru, port 1701

Fri Jun 3 00:41:21 2016 daemon.notice netifd: vpn (1383): 00 OK

Fri Jun 3 00:41:21 2016 daemon.info xl2tpd[899]: control_finish: Connection closed to 83.102.255.52, port 1701 (Reached configured max-tunnels limit), Local: 22015, Remote: 41805

Fri Jun 3 00:41:21 2016 daemon.info xl2tpd[899]: Will redial in 20 seconds

Fri Jun 3 00:41:21 2016 daemon.debug xl2tpd[899]: Session ‘l2tp-vpn’ not up

Fri Jun 3 00:41:21 2016 daemon.notice netifd: vpn (1394): 01 Session ‘l2tp-vpn’ not up

Fri Jun 3 00:41:21 2016 daemon.notice netifd: vpn (1394): 00 OK

Fri Jun 3 00:41:21 2016 daemon.notice netifd: Interface ‘vpn’ is now down

Fri Jun 3 00:41:21 2016 daemon.notice netifd: Interface ‘vpn’ is setting up now

Fri Jun 3 00:41:21 2016 daemon.notice netifd: vpn (1399): 00 OK

Что это может быть? И как с этим бороться?

По всей видимости проблема на стороне провайдера, исчерпан лимит коннектов.

Печалька:

Sun Aug 28 20:56:27 2016 daemon.notice xl2tpd[7574]: Connecting to host home.XX.com.ua, port 1701

Sun Aug 28 20:56:27 2016 daemon.notice xl2tpd[7574]: Connection established to 94.153.168.XX, 1701. Local: 21281, Remote: 12 (ref=0/0).

Sun Aug 28 20:56:27 2016 daemon.notice xl2tpd[7574]: Calling on tunnel 21281

Sun Aug 28 20:56:27 2016 daemon.notice xl2tpd[7574]: Call established with 94.153.168.XX, Local: 8239, Remote: 561, Serial: 80 (ref=0/0)

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: start_pppd: I’m running:

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «/usr/sbin/pppd»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «passive»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «nodetach»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «:»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «file»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «/tmp/l2tp/options.vpn»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «plugin»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «pppol2tp.so»

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: «pppol2tp»

Sun Aug 28 20:56:27 2016 daemon.info xl2tpd[7574]: control_finish: Connection closed to 94.153.168.XX, serial 80 ()

Sun Aug 28 20:56:27 2016 daemon.debug xl2tpd[7574]: Terminating pppd: sending TERM signal to pid 8243

Sun Aug 28 20:56:27 2016 daemon.info xl2tpd[7574]: control_finish: Connection closed to 94.153.168.XX, port 1701 (), Local: 21281, Remote: 12

Также где-то видел : Couldn’t rename ppp1 to l2tp-vpn

Источник

Подключение к провайдеру используя L2TP с Dual Access

Многие провайдеры России, Украины, Израиля и других стран предоставляют подключение с использованием Layer 2 Tunneling Protocol. Во многих случаях провайдер предоставляет “локальную” сеть, где находятся внутренние ресурсы провайдера (FTP , форумы и т.д.). Кроме того, пользователи могут обмениваться файлами через “локальную” сеть с помощью P2P -программ, например Direct Connect. Трафик в “локальной” сети бесплатен и (или) не ограничена скорость. Это и называется Dual Access.

Единственный пакет OpenWrt, который использует ядро для передачи L2TP трафика это openl2tp . Данное руководство поможет настроить OpenWrt для подключения к провайдеру с помощью этого пакета.

Подготовка

Необходимые пакеты

Установка

Настройка

Скрипт содержит много отладочной информации, которая может быть удалена.

Поддержание соединения

Опция поддержания в pppd не всегда работает правильно. Именно поэтому я сделал скрипт keepalivel2tp для преподключения.

Для использования этого скрипта вы должны дать права для его исполнения и настроить cron, чтобы периодически его запускать.

- Last modified: 2018/09/16 11:53

- by bobafetthotmail

Self-registration in the wiki has been disabled.

If you want to contribute to the OpenWrt wiki, please post HERE in the forum or ask on IRC for access.

Except where otherwise noted, content on this wiki is licensed under the following license:

CC Attribution-Share Alike 4.0 International

Источник

Мой дневник

18.12.2015

OpenWRT l2tp

или танцы с бубном вокруг beeline

Как выяснилось, после первых шагов, описанных в предыдущей статье, приключения только начинались. Подключение к beeline по l2tp оказалось трудным делом… которое в конце оказалось достаточно тривиальным =)

Немного теории. В версии СС 15.05 протокол реализован пакетом xl2tpd. Демон xl2tpd управляет туннелем: создает соединение к указанному серверу, затем вызывает ppp для аутентификации и установки параметров tcp

Запускать можно двумя способами:

1. (правильный с т.з openwrt) запустить демон xl2tpd без каких-либо коннекций, затем сформировать запрос на подключение с помощью скрипта /lib/netifd/proto/l2tp.sh и передать его демону через утилиту xl2tpd-control (поначалу не работало ни в какую: рвало коннекцию)

2. (ручной режим) прописать параметры соединения в /etc/xl2tpd/xl2tpd.conf и /etc/ppp/

Собственно правильно не работало по одной простой причине: схема чувствительна к роутингу. Ну конечно:

– l2tp создает соединение к l2tp.internet.beeline.kz, => нужно его правильно перевести в ip-адрес и правильно маршрутизировать через wan (eth0)

– ppp использует это соединение и создает новый интерфейс, затем где-то в скриптах меняется роутинг.

– при этом ppp постоянно пингует сервер (а сервер – клиента), если пинги не пойдут – канал разрывается.

ПОЭТОМУ ВАЖНО: чтобы default gw был на ip сервера l2tp

а адрес gw для сервера l2tp был адресом рутера wan

(достигается Use default gateway – вкл в wan и l2tp-beeline )

– аутентификация тоже делается ppp, там тоже есть свои тонкости: если соединение порвалось, сервер еще не сбросил коннекцию и повтор аутентификации просто не работает.

Правильный роутинг должен быть примерно таким:

Важно: первая строка указывает адрес сервера l2tp, рутинг до этого сервера идет через рутер интерфейса wan – 10.23.60.1. Именно при такой схеме все пакеты ходят правильно.

ВАЖНО: устанавливая OpenWRT СС v15 на рутер, наступил на те же грабли – не поднимается l2tp. Решение вопроса все же требует внедрение кода в скрипт /lib/netifd/proto/l2tp.sh. После команды connect нужно добавить паузу секунд 5-10, тогда все работает.

xl2tpd-control connect l2tp-$

>>> sleep 10

И еще одни грабли с рутером TR-W740N: там катастрофически не хватает памяти…

Источник

Openwrt не работает l2tp

Последняя версия: OpenWrt 21.02.0

В данной теме необходимо размещать изображения и логи под спойлером

OpenWrt — встраиваемая операционная система, основанная на ядре Linux, и предназначенная, в первую очередь, для домашних маршрутизаторов. Основные компоненты включают в себя ядро Linux, util-linux, uClibc или musl и BusyBox. Исходный код открытый. Распространяется под лицензией GNU GPL

Проект LEDE разработан на основе линукса, встраиваемый мета-дистрибутив базирующийся на OpenWRT, ориентирован на широкий спектр беспроводных маршрутизаторов SOHO и не-сетевых устройств. “Linux Embedded Development Environment” (Встраиваемая среда разработки линукс).

LEDE отвернулся от материнского проекта в мае 2016 года, с целью продолжить разрабатывать лучшее программное обеспечение в открытой модели управления и поощрение новых разработчиков внести свой вклад и усилия в области развития.

- Данная тема предназначена для обсуждения настроек, процесса установки на ваш маршрутизатор и всего что связано с прошивкой OpenWrt/LEDE.

- В данной теме не обсуждают компиляцию из исходных кодов и пересборку, для этого есть тема Сборка OpenWrt/LEDE из исходных кодов

Настройка TFTP-сервера tftpd-hpa

Установим пакет tftpd-hpa:

содержащий настройки сервера. Приведём его к следующему виду:

В настройках указаны дополнительные опции:

create разрешает серверу создавать новые файлы,

ipv4 предписывает ему ожидать подключений только на адресах IPv4,

umask предписывает сбрасывать бит записи для группы и все биты доступа для остальных пользователей,

permissive предписывает не проводить никаких проверок прав доступа к файлу сверх производимых операционной системой.

Создадим каталог для tftp-сервера, дадим серверу доступ к каталогу:

sudo mkdir /var/tftp

sudo chown tftp:tftp /var/tftp

Можно также поменять домашний каталог пользователя tftp в файле /etc/passwd на /var/tftp.

Теперь просто прописываем нужные нам ip адреса через gnome network manager и все.

Осталось перезапустить демона, чтобы он начал работу с новым каталогом:

Сообщение отредактировал stp101 — 05.10.21, 17:00

Где найти прошивку для TP-Link TL-WR941N/ND v3.1

На данный момент

Мощность датчика на максимум. Перебрал все каналы. На телефон выдает почему то максимум 65.0 Mbit/s хотя он поддерживает 72 Mbit/s. Родная прошивка выдает ему всегда скорость 130. У DD-WRT тоже с этим проблемы!

Тем устройствам которым положено в режиме N на 40hz работать на всю катушку — присваивается ограниченная скорость. Пока что не могу понять в чем дело.

Сообщение отредактировал yarikx600 — 01.08.18, 19:19

Сообщение отредактировал stp101 — 01.08.18, 19:49

Убедитесь что в /etc/config/igmpproxy

config igmpproxy

option quickleave 1

# option verbose 2

config phyint

option network wan

option zone wan

option direction upstream

list altnet 192.168.0.0/16

list altnet 172.16.0.0/12

list altnet 10.0.0.0/8

config phyint

option network lan

option zone lan

option direction downstream

А в /etc/config/firewall

config rule

option name ‘Allow-IPTV-IGMPPROXY’

option src ‘wan’

option proto ‘udp’

option dest_ip ‘224.0.0.0/4’

option target ‘ACCEPT’

option family ‘ipv4’

option dest ‘lan’

config rule

option name ‘Allow-IGMP’

option src ‘wan’

option proto ‘igmp’

option family ‘ipv4’

option target ‘ACCEPT’

Еще проблема может быть из-из появившейся поддержки IGMP snooping.

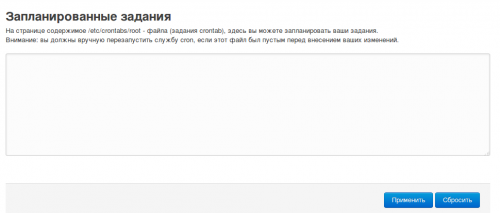

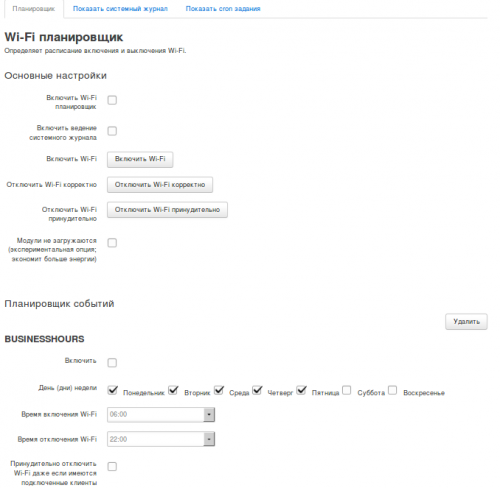

В разных темах замечал что люди интересовались как выключать wifi в OpenWrt в заданное время, собственно вот небольшая инструкция.

Есть два варианта.

Вариант 1 — через cron.

Для этого нужно перейти в Cистема -> Запланированные задания

И вписать нужную команду в это окно

Подробно расписано тут: DD-WRT — альтернативная прошивка (Пост stp101 #52504079) принцип одинаковый, так что будет работать и в OpenWrt

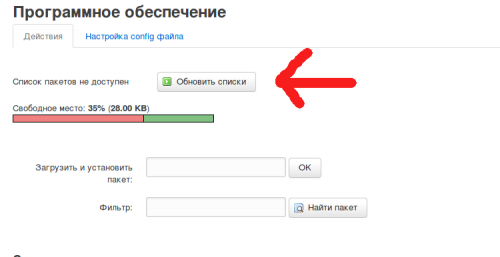

Вариант 2 — через веб интерфейс.

Это вот такая штука

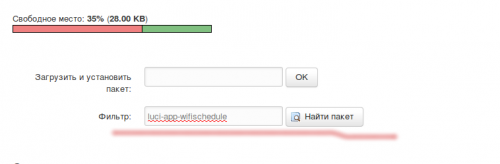

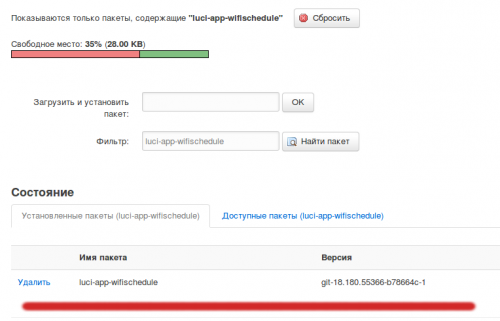

Или через консоль, подключаемся по ssh и даем команды opkg update (обновляем список пакетов) и ставим opkg install luci-app-wifischedule (все остальные пакеты должны сами подтянуться, если не подтянутся, доустановите вручную opkg install wifischedule и opkg install luci luci-i18n-wifischedule-ru)

Вот и все 🙂 Теперь можно переходить в Сервисы -> Wi-Fi планировщик и настраивать расписание работы WIFI

Сообщение отредактировал stp101 — 06.09.18, 16:07

1) Подготовить USB-флешку. На флешке два раздела. Первый на 1 ГБ с файловой системой ext4. Второй — на всё оставшееся пространство тоже с файловой системой ext4.

2) Воткнуть флешку в роутер. Обновить список пакетов и установить необходимые:

3) В LuCi появится новый пункт меню, связанный с монтированием разделов накопителя (System → Mount Points). Там нужно нажать кнопку Generate Config, которая обнаружит разделы на подключённом накопителе — в Mount Points появятся разделы /dev/sda1 (1024 MB) и /dev/sda2

4) Нажать Edit возле sda1, включить Enable this mount, в качестве Mount point выбрать /overlay. Точно так же включить автомонтирование sda2 в качестве /data

В /data можно закачивать торренты и т. п. Это просто раздел под ваши нужды. У меня туда статистика использования трафика собирается, например.

5) Скопировать содержимое /overlay на флешку. В терминале:

6) Перезагрузить роутер (если всё получилось, то на странице Software должно прибавиться количество свободного места)

В случае проблем (допустим, накосячили с настройками так, что потеряли доступ к роутеру) вы всегда можете выключить роутер, воткнуть флешку в компьютер, поправить настройки.

Для любителей микрооптимизации: во-первых, читать это

Если желание оптимизировать ещё не пропало, можно заменить ext4 на F2FS (соответственно вместо kmod-fs-ext4 ставить kmod-fs-f2fs)

Если к использованию F2FS вы не готовы, а желание сэкономить ресурс флешки сильнее страха приключений на пятую точку, то:

— в п.1 после создания на флешке разделов выполнить в терминале:

Сообщение отредактировал Dart Raiden — 08.04.19, 22:43

Предварительные требования:

— прошита OpenWrt 18.06

— установлен веб-интерфейс LuCi

— роутер имеет доступ в Интернет

1) Обновить список пакетов (System → Software → Update lists), установить OpenVPN:

Впрочем, будет работать и openvpn-openssl. Если вы используете что-то более ранее, чем OpenWrt 18.06, то жизненно необходимо установить openvpn-openssl вместо openvpn-mbedtls.

2) Скачать файл конфигурации, положить .ovpn в /etc/openvpn

Я не буду подробно описывать процесс перемещения файлов в файловую систему роутера, вы можете воспользоваться WinSCP, SFTP-плагином для Total Commander (плагин умеет работать и по SCP), либо прямо из консоли с помощью wget и unzip, способов много.

Отредактировать этот файл, дописав куда-нибудь в его середину строку:

config openvpn antizapret

option enabled 1

option config /etc/openvpn/antizapret-tcp.ovpn

(опять же, способ редактирования конфига оставлен на усмотрение читателя: одному удобно через vi, другому через тот же WinSCP). antizapret-tcp.ovpn — это файл, который вы на прошлом шаге копировали. Если его название изменилось, то, соответственно, исправьте его и тут в конфиге.

4) Включить и запустить VPN (System → Startup). Проверить, что всё запустилось корректно. В Status → System Log будет примерно следующее:

5) Создать новый интерфейс (Network → Interfaces → Add new interface):

Name of the new interface: antizapret

Protocol of the new interface: unmanaged

Cover the following interface: Ethernet Adapter: «tun0»

Advanced settings → Bring up on boot

Firewall Settings → Create: → antizapret

Save and Apply

6) Настроить зону файерволла antizapret (Network → Firewall → antizapret → Edit):

Input: reject

Включить Masquerading и MSS clamping

Allow forward from source zones: lan

Save and Apply

7) Исправить /etc/config/dhcp:

значение

изменить с 1 на 0

8) Указать DNS-сервер, который будет использоваться, если подключение к VPN-серверу разорвано:

в настройках обоих интерфейсов WAN и WAN6 (Network → Interfaces) отключить Use DNS servers advertised by peer на вкладке Advanced settings

в настройках интерфейса WAN в поле Use custom DNS servers вписать адрес 77.88.8.8

Save and Apply

На сообщения «WARNING: this configuration may cache passwords in memory» в журнале внимания обращать не нужно, это неактуально, потому что паролей у нас нет. Если напрягает, можете добавить в файл конфигурации строчку

Плюсы:

— через VPN идёт лишь трафик до заблокированных доменов, остальной трафик идёт «напрямую» (нет потери скорости, у вас не меняется IP)

— следствие из предыдущего: трафик небольшой и поддержание бесплатного сервиса не бьёт по карману владельца

Предварительные требования:

— прошита OpenWrt 18.06

— установлен веб-интерфейс LuCi

— роутер имеет доступ в Интернет

1) Обновить список пакетов (System → Software → Update lists), установить OpenVPN, собранный с поддержкой mbed TLS:

Впрочем, будет работать и openvpn-openssl. Если вы используете что-то более ранее, чем OpenWrt 18.06, то жизненно необходимо установить openvpn-openssl вместо openvpn-mbedtls.

2) Скачать файл конфигурации, положить .ovpn в /etc/openvpn

Я не буду подробно описывать процесс перемещения файлов в файловую систему роутера, вы можете воспользоваться WinSCP, SFTP-плагином для Total Commander (плагин умеет работать и по SCP), либо прямо из консоли с помощью wget и unzip, способов много.

3) Заменить содержимое /etc/config/openvpn на:

config openvpn zaborona

option enabled 1

option config /etc/openvpn/zaborona-help.ovpn

(опять же, способ редактирования конфига оставлен на усмотрение читателя: одному удобно через vi, другому через тот же WinSCP). zaborona-help.ovpn — это файл, который вы на прошлом шаге копировали. Если его название изменилось, то, соответственно, исправьте его и тут в конфиге.

4) Включить и запустить VPN (System → Startup). Проверить, что всё запустилось корректно. В Status → System Log будет примерно следующее:

5) Создать новый интерфейс (Network → Interfaces → Add new interface):

Name of the new interface: zaborona

Protocol of the new interface: unmanaged

Cover the following interface: Ethernet Adapter: «tun0»

Advanced settings → Bring up on boot

Firewall Settings → Create: → zaborona

Save and Apply

6) Настроить зону файерволла zaborona (Network → Firewall → zaborona → Edit):

Input: reject

Включить Masquerading и MSS clamping

Allow forward from source zones: lan

Save and Apply

7) Если у вас пропал доступ в Интернет после этого пункта, не делайте его. В настройках интерфейса «WAN» (Network → Interfaces) отключить Use DNS servers advertised by peer на вкладке Advanced settings. В Use custom DNS servers вписать адрес 74.82.42.42. Нажать рядом «+», во вторую появившуюся строку вписать адрес 77.88.8.8. Save and Apply.

В настройках интерфейса «WAN6» (Network → Interfaces) отключить Use DNS servers advertised by peer на вкладке Advanced settings. В Use custom DNS servers вписать адрес 2001:4860:4860::8888. Нажать рядом «+», во вторую появившуюся строку вписать адрес 2001:4860:4860::8844. Save and Apply.

На сообщения «WARNING: this configuration may cache passwords in memory» в журнале внимания обращать не нужно, это неактуально, потому что паролей у нас нет. Если напрягает, можете добавить в файл конфигурации строчку

Плюсы:

— через VPN идёт лишь трафик до заблокированных доменов, остальной трафик идёт «напрямую» (нет потери скорости, у вас не меняется IP)

— следствие из предыдущего: трафик небольшой и поддержание бесплатного сервиса не бьёт по карману владельца

а также отключить DNS over HTTPS в сетевых настройках браузера.

Не забудьте перезапустить dnsmasq:

1) задать пароль администратора (через LuCI)

2) в разделе System → Administration включить Dropbear на интерфейсе «lan» (если включить на «wan», то он будет доступен всему интернету (если у вас белый IP), вскоре его начнут подбирать трудолюбивые китайцы. Поэтому, не вешайте на «wan»).

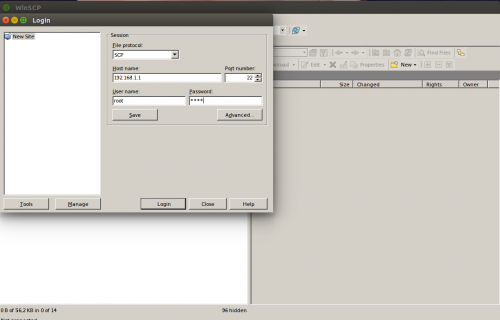

3) с помощью WinSCP подключиться со следующими параметрами:

Host name: 192.168.1.1

Login: root

Password: пароль_который_вы_установили_на_шаге_1

Получаете обычный 2-панельный файловый менеджер, с помощью которого можно перетаскивать файлы с ПК на роутер и обратно, а также править файлы на роутере).

1) задать пароль администратора (через LuCI)

2) в разделе System → Administration включить Dropbear на интерфейсе «lan» (если включить на «wan», то он будет доступен всему интернету (если у вас белый IP), вскоре его начнут подбирать трудолюбивые китайцы. Поэтому, не вешайте на «wan»).

3) с помощью SFTP-плагина для TC/DC (этот плагин, вопреки своему названию, умеет работать и по SCP) подключиться со следующими параметрами:

Connect to: 192.168.1.1

User name: root

Password: пароль_который_вы_установили_на_шаге_1

Если вы создаёте или редактируете файл в Windows, а затем копируете его на роутер, то перед копированием убедитесь, что переносы строк в файле UNIX-овские, а не Windows-овские! Для этого достаточно открыть файл в Notepad++ и в статусной строке внизу справа найти «Unix (LF)». Если там «Windows (CR LF)», то щёлкните правой кнопкой по надписи, выберите «Unix (LF)» и сохраните файл. Всё это нужно повторять после каждого редактирования, поэтому сначала редактируете как душе угодно, а затем уже проверяете переносы и заливаете на роутер.

Сообщение отредактировал Dart Raiden — 24.09.21, 00:06

Источник