- 3 простых шага по исправлению ошибок LOIC.EXE

- 1- Очистите мусорные файлы, чтобы исправить loic.exe, которое перестало работать из-за ошибки.

- 2- Очистите реестр, чтобы исправить loic.exe, которое перестало работать из-за ошибки.

- 3- Настройка Windows для исправления критических ошибок loic.exe:

- Как вы поступите с файлом loic.exe?

- Некоторые сообщения об ошибках, которые вы можете получить в связи с loic.exe файлом

- LOIC.EXE

- процессов:

- Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

- Что такое Low Orbit Ion Cannon (LOIC)

- Установка Low Orbit Ion Cannon (LOIC) на Windows

- Установка Low Orbit Ion Cannon (LOIC) на Linux

- Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

- 11 thoughts to “Стресс-тест сети с Low Orbit Ion Cannon (LOIC)”

- Как сделать ддос-атаку на сайт через LOIC

- admin

- JS LOIC: атака в один клик

- Почему все говорят про LOIC?

- Содержание статьи

- Нажми на кнопку — получишь результат

- Что же происходит внутри?

- Почему злободневно?

- Вредные советы

- Вопрос из зала: anonymous vs. корневые dns?

- Полезный совет

- Подведем итоги

3 простых шага по исправлению ошибок LOIC.EXE

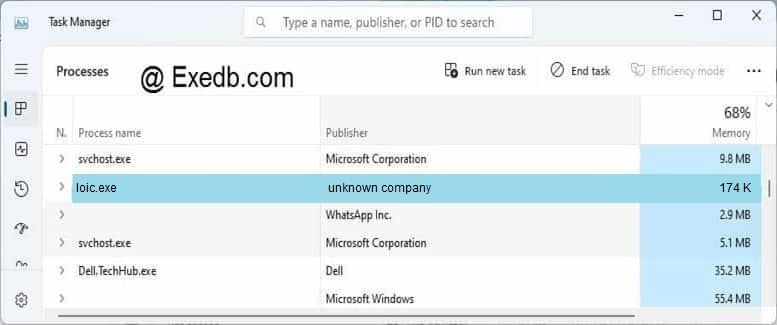

Файл loic.exe из unknown company является частью Low Orbit Ion Cannon. loic.exe, расположенный в C: \Users \ronald \AppData \Local \Temp \C825 .tmp \LOIC .exe с размером файла 178176 байт, версия файла 1.1.2.1, подпись 86e0c93f47be3a4a7b23f51c7bacab16.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки loic.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить loic.exe, которое перестало работать из-за ошибки.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

2- Очистите реестр, чтобы исправить loic.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок loic.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл loic.exe, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом loic.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с loic.exe файлом

(loic.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(loic.exe) перестал работать.

loic.exe. Эта программа не отвечает.

(loic.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(loic.exe) не является ошибкой действительного windows-приложения.

(loic.exe) отсутствует или не обнаружен.

LOIC.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Источник

Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

Что такое Low Orbit Ion Cannon (LOIC)

Low Orbit Ion Cannon (LOIC) — это инструмент стресс-теста сети, это значит, что он создан для проверки, как много трафика цель может обработать. Чтобы основываясь на этих данных сделать оценку запаса мощности ресурсов. Эта программа вдохновила создание других подобных программ, у неё существует множество клонов, некоторые из которых позволяют проводить стресс-тест прямо из браузера.

Эта программа с успехом использовалась группой Anonymous, для облегчения их DDoS атак против нескольких веб-сайтов, в том числе некоторых очень известных общественных организаций. Противники запрета этой программы указывают, что то, что она делает, аналогично заходу на веб-сайт несколько тысяч раз; тем не менее, некоторые американские правоохранительные группы расценивают использование LOIC как нарушение компьютерной безопасности и мошенническое действие.

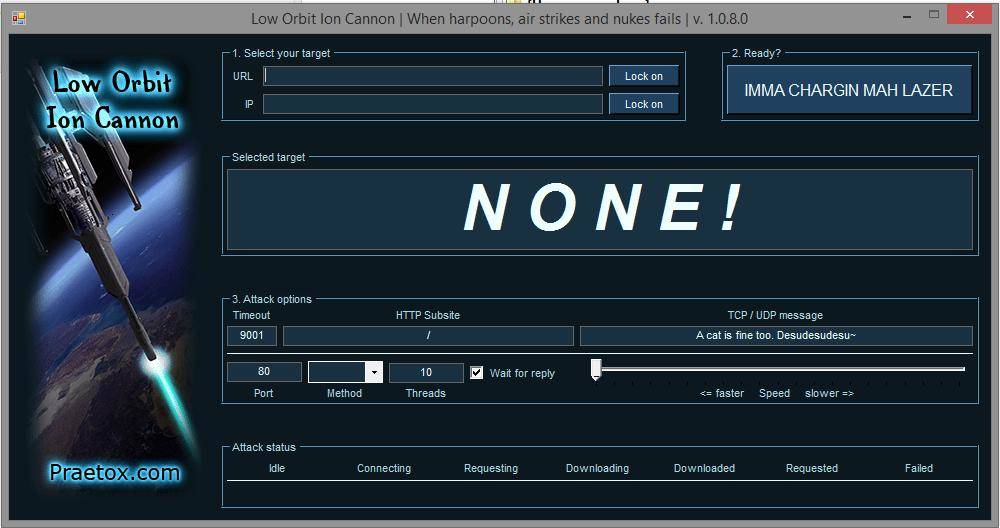

Установка Low Orbit Ion Cannon (LOIC) на Windows

Для пользователей Windows всё совсем просто — зайдите на сайт и скачайте архив. Распакуйте из архива один единственный файл и запустите его. Всё готово!

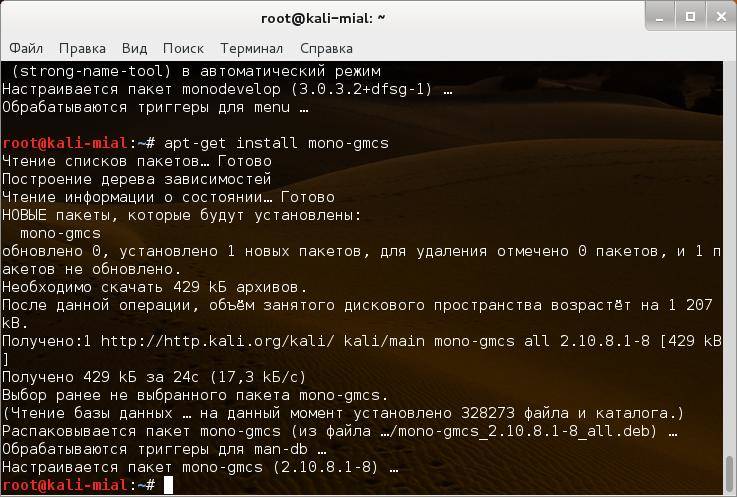

Установка Low Orbit Ion Cannon (LOIC) на Linux

Установить LOIC можно на любой Linux, ниже, в качестве примера, выбрана установка на Kali Linux.

Для установки LOIC откройте окно терминала и наберите там:

Если вы, как и я, устанавливаете на Kali Linux, то следующий шаг пропускаете. Если же у вас Ubuntu, Linux Mint (возможно нужно и для Debian), то выполните следующую команду:

Когда всё завершилось, идём в каталог рабочего стола, используя

и создаём там папку с названием loic, используя следующую команду:

Переходим туда, используя

и печатаем там следующую команду:

Далее дадим разрешения файлу скрипта на исполнение:

Ну и последним шагом запустим скрипт следующей командой:

Если вы не видите от скрипта каких-либо сообщений об ошибках, значит вы уже готовы обновить loic. Чтобы сделать это, выполните следующую команду:

Ну и совсем уже последнее, запускаем LOIC. Вы можете это сделать следующей командой:

Кстати, помните, что на Windows мы быстрее получили программу (просто скачали файл)? А зато на Linux версия программы новее!

Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

Использование LOIC простое как пробка. Вы можете выбрать ручной или IRC режим. Для следующего примера мы выберем ручной режим. Введите URL или IP адрес. Мы введём адрес сайта. Нажмите Lock on. Нужно выбрать метод атаки: TCP, UDP или HTTP. Мы выберем HTTP. Остальные настройки можно не менять. Когда всё готово, запустите атаку кнопкой IMMA CHARGIN MAH LAZER. LOIC покажет процесс атаки. Нажмите на кнопку Stop Flooding для остановки атаки:

п.с. я изучил логи сервера, заметна значительная разница между версиями для Windows и Linux. Надо думать, что там не только добавили свистоперделки вроде IRC режима, но и изменили алгоритмы самих атак. Также интересна новая опция по подстановки случайных значений в качестве поддерикторий.

11 thoughts to “Стресс-тест сети с Low Orbit Ion Cannon (LOIC)”

По содержанию видно, что это вроде мануала для новичков. Ну тогда и вопросы соответствующие:

Как я понимаю, глушить жертву через прокси нельзя, т.к. проксе и достанется если не всё, то всё-равно что-то?

Ну а тогда как работать без прокси? Ведь пропалят IP и…

Сколько времени нужно, чтобы завалить жертву ( если не намертво, то временно) и за кокое время можно пыхнуть с этим делом?

Спасибо за разъяснение. Извините, если что набуровил тут.

Я в Linux новичек, пробую пока. Вот даже по вашей инструкции с 2 раз не смог установить LOIC. Первый раз снёс. заново. И всё вроде так делал, но в в самом конце стали ошибки и предупреждения выскакивать. В итоге так и не запустилась программа. Гуглил по ошибкам — ничего толком не понял..

Кто не спрашивает, тот ничему и не научится. Я и сам в процессе обучения.

Что касается проблемы с установкой, то да, эта ошибка есть. В том числе она появляется и на Mint. Проблема решается выполнением команды

Там много каких пакетов поустанавливается, но LOIC после этого работает — только что проверил. Завтра подправлю статью. Спасибо, что обратили внимание на эту проблему!

Источник

Как сделать ддос-атаку на сайт через LOIC

admin

Администратор

Буквально пару дней назад Ваш любимый блог подвергся стремительной DDOS атаке, которую провели неизвестные злоумышленники.

Из-за их преступных действий доступ к ресурсу был закрыт.

Благодаря одному из читателей, который заблаговременно обнаружил сбой в работе системы, удалось вовремя принять контр оперативные меры по отражению DDOS атаки.

Теперь, когда страсти немного утихли, давайте разберёмся, что такое DDOS атака.

Что такое DDOS атака.

Говоря простым языком Дос атака – это создание таких условий, при которых Провайдер отказывает в обслуживании клиента из-за больших нагрузок на сервер в момент обращения к сайту.

То есть, умные дядьки с помощью специального программного обеспечения и прямых рук, посылают на Ваш сервер тысячи ложных запросов атакуемого сайта. В связи с большим количеством одновременных обращений к Вашему ресурсу, система не выдерживает и вырубает его.

Если быть более точным, то Ваш сайт выключает не сервер, а служба поддержки, которая таким образом разгружает свою машину.

Печально, правда? Им бы Вас защищать, а они просто отрубают больную руку и ждут, когда рана затянется.

Ну, ничего, мы и сами не лыком шиты.

Думаю, что у Вас уже назрел вопрос — «Как сделать DDOS атаку?».

Хорошо, я дам немного ознакомительной информации, но учтите, это уголовно наказуемо. С меня, как с Автора прошу снять все обвинения в случае противоправных действий читателей.

Как сделать DDOS атаку.

В своё время, всё теми же умными дядьками была создана лазерная пушка под кодовым названием – «LOIC». С помощью этой программы для DDOS атак, разработчики проверяли на устойчивость серверное оборудование, подвергая его различным нагрузкам имитируя дос атаки.

Попав в злые и расчётливые руки, луч света стал мечом Архангела, который подключает легион своих последователей, посылает миллионы ложных запросов и вырубает сайты конкурентов.

Эта программа не засекречена и находится в общем доступе сети Интернет. Её скачать можно тут.

Как пользоваться программой LOIC.

Пользоваться программой LOIC просто. Запускаем LOIC .exe и видим следующее окно:

В двух верхних строчках вписываете URL или IP адрес жертвы и нажимаете Lock on:

Это всё, дос атака началась. Остановить процесс можно нажав туже кнопку.

Конечно, одной пукалкой Вы не сможете завалить серьёзный ресурс, но подключив одновременно несколько таких пушек на большом количестве компьютеров, можно таких дел натворить.

Но повторюсь, это неправомерные действия и при сговоре с группой лиц, вызов DDOS атаки уголовно наказуем. Данный материал, только для ознакомительных целей.

Запуск лазерной пушки LOIC:

Источник

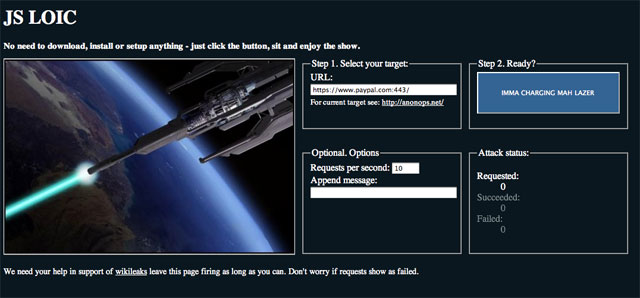

JS LOIC: атака в один клик

Как известно, для проведения DDoS-атаки на сайты Mastercard, Visa, Paypal и проч. многие участники группировки Anonymous используют программу LOIC (Low Orbit Ion Cannon), написанную на C# и изначально предназначенную для стресс-тестирования сайтов. Эта же программа раньше использовалась для DDoS-атак на сайты церкви сайентологии и веб-сайт RIAA (в октябре 2010 года)

Примечательный факт: с 8 по 10 декабря 2010 года клиентскую версию этой программы скачали около 30 000 раз при том, что общее количество скачиваний за всё время её существования составляет примерно 50 000. Большинство скачиваний в последние дни идёт из США (10000 скачиваний), но неожиданный интерес к стресс-тестированию сайтов проявили также пользователи из Великобритании (3200), Германии, Франции, Голландии, Испании и России (у каждой из этих стран — от 1000 до 2000 скачиваний).

Серверную версию LOIC скачали около 33 тыс. раз.

Что касается онлайнового «инструмента мщения» JS LOIC, то там количество пользователей не поддаётся учёту.

JS LOIC — относительно новая модификация инструмента, анонсированная четыре дня назад. Здесь вообще всё просто: выбираете цель — и в один клик мышкой запускаете «орбитальную ионную пушку» (название LOIC выбрано по названию аналогичного оружия в игре Command & Conquer).

Для синхронизации атаки группа Anonymous использует сеть IRC-каналов и твиттер-аккаунты.

Например, чтобы настроить клиентскую версию LOIC на синхронную атаку, нужно выбрать режим Hive Mind и присоединиться к соответствующему IRC-серверу AnonOps. Атака начнётся немедленно, как только ноды в своеобразном ботнете получат команду с IRC-сервера.

Нужно заметить, что в некоторых странах участие в DDoS-атаках является незаконным, хотя в России ещё не было ни единого прецедента уголовного преследования рядовых участников атак. Обычно правоохранительные органы охотятся за организаторами, но те, разумеется, стараются соблюдать все меры предосторожности, сидят за семью прокси-серверами и сами не пользуются такими раскрывающими анонимность инструментами как LOIC.

Источник

Почему все говорят про LOIC?

Содержание статьи

В какой-то момент неожиданно о DDoS стали говорить все. Перегрузка чужих серверов перестала быть чисто технической темой и стала восприниматься как политический инструмент, форма протеста, орудие возмездия сетевых маргиналов. Однако, как выясняется, львиная доля ддосеров, оказавшихся в заголовках крупных СМИ и на устах «гражданских», берут совсем не умением, а числом и примитивными, но действенными инструментами. Все это не только работает, но и обнажает разнообразные глупости в защите и архитектуре даже самых популярных ресурсов — и это весомый повод, чтобы все-таки поговорить об этой теме и на страницах ][.

Нажми на кнопку — получишь результат

В центре нашего внимания оказался инструмент с замечательным названием Low Orbital Ion Cannon (LOIC) и различные его производные. Простая как две копейки утилита, доступная массам и способная генерить трафик и нагрузку на заданный сайт. Но главное, что появилось у атакующих, — возможность распространять готовое к употреблению средство для участия в атаке, ссылку на которое можно предложить всем сочувствующим перед началом DDoS в социальных сетях, чатах, имиджбордах и других каналах связи. От участников потребуется минимальная настройка под себя — и можно объявлять начало.

Что же происходит внутри?

Стоит отметить, что LOIC — не единственный инструмент «бунтарей без причины» и используется не одна его вариация. Кратко рассмотрим весь арсенал.

JS LOIC

JS LOIC атакует случайными HTTP-запросами. Тут есть сигнатура: стоит неверный referer того сайта, откуда программа запускалась, и URI, сформированный совершенно неестественным для любого веб-ресурса образом. Мы видим внутренний LOIC’овский номер запроса и отправленное протестующим сообщение. Чего стоит это отфильтровать? Да ничего. Тут даже поведенческий анализ не нужен.

LOIC UDP

Поговорим про стандартный LOIC UDP. Ничего особенного. Утилита шлет UDP-пакеты длиной 48 байт на HTTP-порт. Какие проблемы защититься от этого? Что вообще должен делать UDP-пакет на вашем www-сервере? Стройте access-листы. Другая вариация: LOIC TCP открывает честное TCP-соединение и засыпает его нерелевантным мусором. Какие проблемы с этим могут быть? Опять же никаких: бюджетируйте ресурсы, ограничивайте размеры данных и буферов. Веб-серверы nginx, Varnish все это умеют.

LaOIC HTTP

Следующий вариант, самый классический,— LOIC HTTP. А тут вообще нечего ловить. Принцип у него простой: GET ‘/’ так быстро, как мы только сможем, да еще и заголовки невалидные. С точки зрения защиты, такие запросы до вашего бэкенда доходить в принципе не должны, если ваше приложение правильно построено.

SLOWPOST

Вот еще такой интересный инструментарий Anonymous — OWASP/SLOWPOST. Открываем соединение и шлем данные с задержкой так долго, как только можно, чтобы занять ресурсы воркера на стороне сервера. Атака старая — ничего нового здесь нет. Почитайте, как нужно писать TCP-приложения, например здесь:

bit.ly/tcpmanual.

HOIC

Есть еще относительно новый инструментарий HOIC (High Orbit Ion Cannon) c забавными апгрейдами. Атаки в этом инструменте можно скриптовать, можно добавлять список юзер-агентов и рефереров, которые будет проставлять пушка, чтобы сбить защищающую сторону с толку и не дать построить стратегию по паттернам. Пользователю даже предлагается сделать список URL, которые затем пушка выберет случайным образом. Впрочем, отбиться все равно не так сложно.

Почему злободневно?

Итак, что стоит за так называемым социальным DDoS? LOIC / HOIC / JS LOIC / OWA / SLOWPOST — технически нового тут ничего нет. Обычный коммерческий DDoS, на самом деле, гораздо лучше скоординирован, технически более совершенен. Имеем четкий и уверенный тренд к движению в сторону full browser stack: наличие Flash’а, умения понимать cookie, редиректы, JavaScript. На зараженной машине запускается реальный браузер, который начинает делать реальные запросы! Но при этом про них почему-то молчат. Все говорят про LOIC. А все потому, что появился самый важный фактор — социальность.

Почему же это работает на техническом уровне? А все потому, что имеем ужасающий дизайн веб-приложений, в том числе правительственных структур, плюс плохой дизайн инфраструктуры. Заметьте, Anonymous не атаковали Facebook. Потому что без шансов (по крайней мере в плане DDoS). Хорошо построились ребята, молодцы. Google тоже атаковать бессмысленно, правильно выстроились, Яндекс, наверное, можно, но придется приложить титанические усилия.

Появилось еще такое свойство, как массовость. Вот представьте, вышли на протесты сто тысяч человек, а некоторым было лень, а другие были в регионах. А сколько миллионов может откликнуться на призыв Anonymous? А теперь умножьте эти миллионы на скорость аплинка DSL-модема. Круглые цифры получаются. Все-таки может быть опасно. Есть еще фактор X. Он состоит в том, что Anonymous — это неоднородная структура с четким разделением: люди-профессионалы (те самые, которые сломали инфраструктуру Sony и увели у них персональные данные) и соучастники, которые ответили на этот призыв и вышли заявить свои протест. Профессионалы организуют, вооружают и наносят основной урон, соучастники создают фоновую нагрузку и численную безопасность.

Вредные советы

В Сети можно найти немало советов, как такую атаку погасить. Одна проблема — советы, как правило, вредные.

- Вредный совет № 1: Фильтровать запросы по паттерну «HTTP/1.0 + заголовок Host». Если они совпадают, с клиентом что-то не так, поскольку в HTTP/1.0 не было имплементировано заголовка Host.

Правда: На самом деле — везде и рядом мы это наблюдаем. Прокси такие вещи умеют и любят делать. Поставите это правило и получите кучу ложных срабатываний (так называемых False Positives). Атака отчасти достигнет своей цели, заблокировав существенную долю легитимных пользователей.

- Вредный совет № 2: Клевое решение — если пушка выставляет порядок заголовков, нехарактерный для браузеров, давайте делать fingerprinting.

Правда: Тоже, в общем-то, абсолютно бесполезная штука. Opera Mini ставит заголовки совершенно сумасшедшим образом. Получите кучу False Positives.

- Вредный совет № 3: Пушка ставит нехарактерные двойные пробелы перед заголовками— давайте фильтровать по этому признаку.

Правда: При помощи скриптов этот паттерн атакующие могут легко и просто обойти. Это не должно вызвать никаких проблем.

- Вредный совет № 4: Поставить mod_security для Apache — что ж, удобно, судя по названию — безопасность гарантирована.

Правда: Если вы пользуетесь Apache, перестаньте это делать, в 2012 году у вас нет на это ни одной причины. Эта штука сломана на архитектурном уровне, полностью починить ее невозможно.

- Вредный совет № 5: А давайте напишем скрипты для Snort’а и будем ездить regexp’ом по телу пакета?

Правда: А вы посчитайте: во сколько вам обойдется скопировать данные пакета в userland и пропустить через regexp? Задача, конечно, достойная для суперкомпьютеров класса «Ломоносов», но на вашем фронтенде делать этого не рекомендую категорически.

Вопрос из зала: anonymous vs. корневые dns?

В марте группа Anonymous собиралась обрушить все корневые DNS-серверы. Реально ли это сделать? Конечно же, нет! Корневые DNS-серверы живут в режиме BGP-anycast, точно так же, как и наша система фильтрации Qrator. По сути, это несколько не связанных между собой серверов, анонсирующих вовне один и тот же префикс. Даже если удастся забить один из каналов одного из серверов, трафик за счет BGP сразу же перераспределится на оставшиеся. Даже если бы Anonymous смогли атаковать ну один-два из этих серверов, остальные бы этого не заметили благодаря тому, что весь трафик от автономной системы-источника, с которой велась бы атака, приходил бы всегда на один и тот же сервер.

Полезный совет

Необходимо и достаточно устроить серию тестов на соответствие возможностей клиента с возможностями браузера: редиректы, печеньки, ява-скрипт, плагины. Эльдар Заитов (Eldar Zaitov) написал соответствующий модуль для nginx. Как это использовать и еще 15 полезных рецептов ты можешь прочитать в cookbook’е на страницах рядом.

Подведем итоги

Социальный протест де-факто обрел новую форму — электронную. Тренд на повышение четко виден. Скорость распространения или нераспространения информации определяет то, как мы живем. А DDoS является действенным способом ее блокировки. Еще один важный вывод. Любая DDoS-атака имеет радиус «осколочного поражения» и может оказывать негативное воздействие на целые сегменты Сети. Anonymous, глупо рубить сук, на котором сидишь! Интернет вас вырастил — и вы же его и укапываете. Мне непонятно, почему они протестуют, а у меня торренты и «ВКонтакте» плохо открываются :). Нехорошо. Право протеста — это замечательно, главное, чтобы мирных граждан не трогали.

Источник