- Qnap не работает webdav

- WebDAV: для чего он нужен и как его настроить в Windows 10

- Что такое WebDAV и для чего он нужен?

- Конфигурация WebDAV на сервере QNAP NAS

- Конфигурация клиента WebDAV в Windows 10

- # WebDAV

- # New Drive

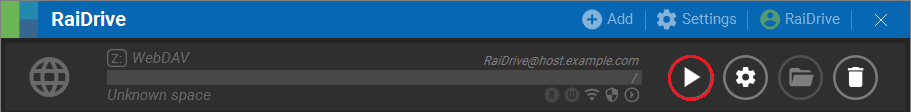

- # Drive Connect/Disconnect

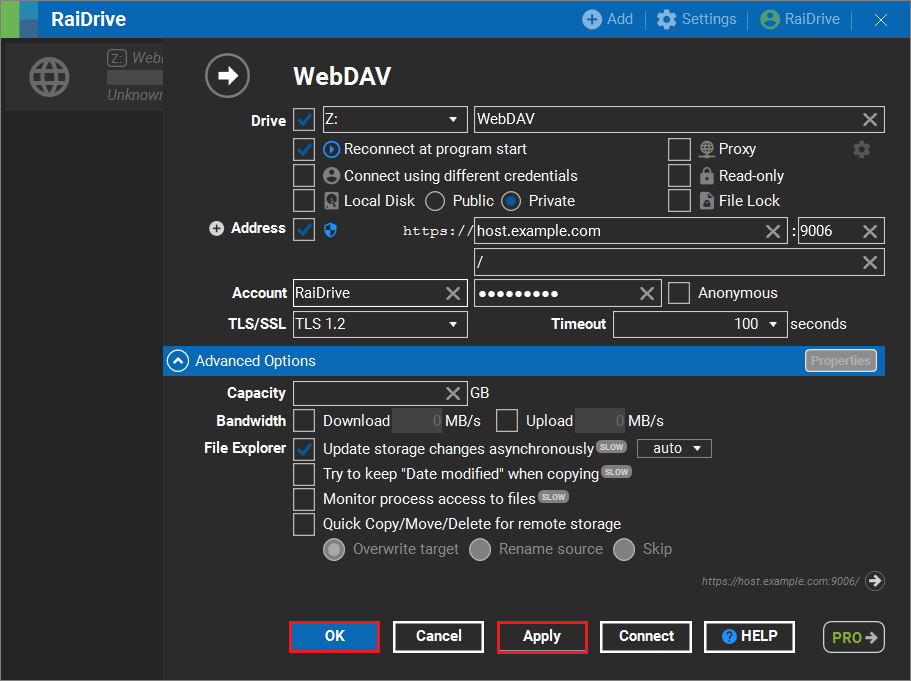

- # Drive Edit

- # Drive Remove

- OpenSSL для шифрации соединения QNAP NAS SSL WebDav

Qnap не работает webdav

Полезная информация:

1. как включить возможность шифрования дисков (отключено для некоторых стран бывшего СССР по умолчанию) — https://forum.qnap.com/viewtopic.php?f=25&t=142266&p=680296#p680296

2. как подключить облако cloud.mail.ru

Сообщение отредактировал shredder2003 — 17.08.18, 14:03

5. приложение «WebDAV» из репозитория по п.1 коннектится нормально на адрес http://127.0.0.1:9912

сложности: если двухфакторная авторизация к мейл-аккаунту, то видимо в автозагрузку поставить это не получится (можно коннектиться только разово для одной задачи), т.к. запрос кода происходит в запускающем терминале.

Возникает ощущение крайней сырости всего софта.

Задача: синхронизировать папки в облаке (cloud.mail.ru, disk.yandex.ru) с NAS на текущий момент нерешаема.

Для синхронизации пытаюсь использовать

1. приложение Hybrid Backup Sync.

1.1 при синхронизации с яндекс-диском никакой синхронизации не происходит, процесс висит в статусе running и не потребляет ресурсов.

1.2 при попытке добавить яндекс-диск как webdav-ресурс, выдаёт ошибку «input error» без всяких объяснений.

1.3 при попытке добавить облако мейл.ру как webdav-ресурс, выдаёт ошибку «input error» без всяких объяснений.

2. Приложение WebDAV:

2.1 облако мейл.ру принимается как вебдав-ресурс, но приложение служит только для бэкапа, требует либо пустую папку, либо в корень создаёт сам папку /QNAP/Cloud_Backup/ , куда и пишет всё. Т.е. синхронизировать данные с существующей папкой с данными уже не получится.

Техподдержка пока вялая и даёт советы вида «попробуйте переустановить приложение».

Друзья,

столкнулся со странной ситуацией.

Если у кого было, поделитесь как ее решить ?

у меня модель Qnap TS-231P

Пришло очередное обновление и я обновился до версии 4.3.4.0675

после обновления произошли странные вещи:

1. изменился URL адрес админ зоны. был такой: http://192.168.0.119 , стал такой http://192.168.0.109

2. изменился MAC адрес

3. и самое главное что меня беспокоит, я теперь не могу выключить сервер через админ зону. Выбираю выключить, он выключается и сразу стартует.

На английском форуме почитал — там про это никто не пишет.

как быть, что делать?

Источник

WebDAV: для чего он нужен и как его настроить в Windows 10

Освободи Себя WebDAV Протокол (веб-распределенная разработка и управление версиями) разработан IETF, это протокол, который позволяет нам легко сохранять, редактировать, копировать, перемещать и обмениваться файлами с веб-серверов. Благодаря этому протоколу мы можем работать с файлами непосредственно на веб-сервере, как если бы это был Samba или FTP-сервер. В настоящее время большинство современных операционных систем, таких как Windows, Linux или macOS, разрешить поддержку WebDAV, чтобы файлы на сервере WebDAV отображались как хранящиеся в каталоге. Хотите подробно узнать, как работает этот протокол?

Что такое WebDAV и для чего он нужен?

WebDAV — это протокол, который позволяет нам сохранять файлы, редактировать их, перемещать и делиться ими на веб-сервере нам не нужно будет использовать другие протоколы для обмена файлами в локальной сети или Интернете, такие как Samba, FTP или NFS. Цель WebDAV состоит в том, чтобы вы могли работать непосредственно на веб-сервере без необходимости использования дополнительных протоколов для удаленной (или локальной) обработки файлов. Этот протокол позволяет веб-серверам выступать в качестве сетевых дисков на нашем ПК.

В настоящее время протокол WebDAV является стандартом, и он доступен по умолчанию во всех операционных системах для настольных компьютеров, таких как Windows, Linux, а также macOS. Существуют разные клиенты WebDAV для разных операционных систем, они более или менее функциональны. Также очень важно, что WebDAV поддерживается веб-серверами. Если веб-сервер, такой как Apache, Lighttpd или Nginx, не поддерживает или не имеет настроенного WebDAV, мы не сможем использовать его для управления файлами. В зависимости от веб-сервера, который у нас есть, синтаксис конфигурации WebDAV различается, но, поскольку это стандартный протокол, операции во всех из них одинаковы.

Другие особенности WebDAV заключаются в том, что он поддерживает 256-битное шифрование AES SSL, если мы используем протокол HTTPS для соединения. Он может без проблем проходить через брандмауэры, NAT и прокси, наконец, он быстрее, чем популярный протокол SMB / CIFS, если мы используем его поверх VPN, поэтому, если вы собираетесь подключиться удаленно, вам может быть интересно использовать его в Samba.

Конфигурация WebDAV на сервере QNAP NAS

Настроить сервер WebDAV на сервере QNAP NAS очень просто, нам просто нужно перейти к «Панель управления / Серверы приложений / Веб-сервер / WebDAV«. Когда мы здесь, мы должны активировать сервер WebDAV, поскольку по умолчанию он отключен. Далее у нас будет несколько вариантов:

- Разрешения: если мы хотим унаследовать разрешения общих папок или если мы хотим предоставить определенные разрешения для доступа к WebDAV.

- Порты: WebDAV совместим с протоколами HTTP и HTTPS, в зависимости от протокола мы можем определить порт по умолчанию (80 и 443) или выбрать конкретные для WebDAV.

Если вы решите настроить определенные разрешения для WebDAV, вам придется настроить его в «Общие папки» QNAP.

Мы идем в » Панель управления / привилегии / общие папки »И нажмите« Изменить разрешения для общей папки », чтобы позже отобразить параметр« Выберите тип разрешения »и выберите» Доступ к WebDAV «. Этот параметр доступен только для выбора, если мы выбрали «Разрешения WebDAV» на сервере WebDAV, в противном случае он не появится.

Мы редактируем разрешения папок по своему желанию и нажимаем «Применить».

На этом этапе мы правильно настроили сервер WebDAV на нашем сетевом хранилище QNAP, теперь мы собираемся настроить клиент WebDAV, который по умолчанию установлен в Windows, для подключения к серверу.

Конфигурация клиента WebDAV в Windows 10

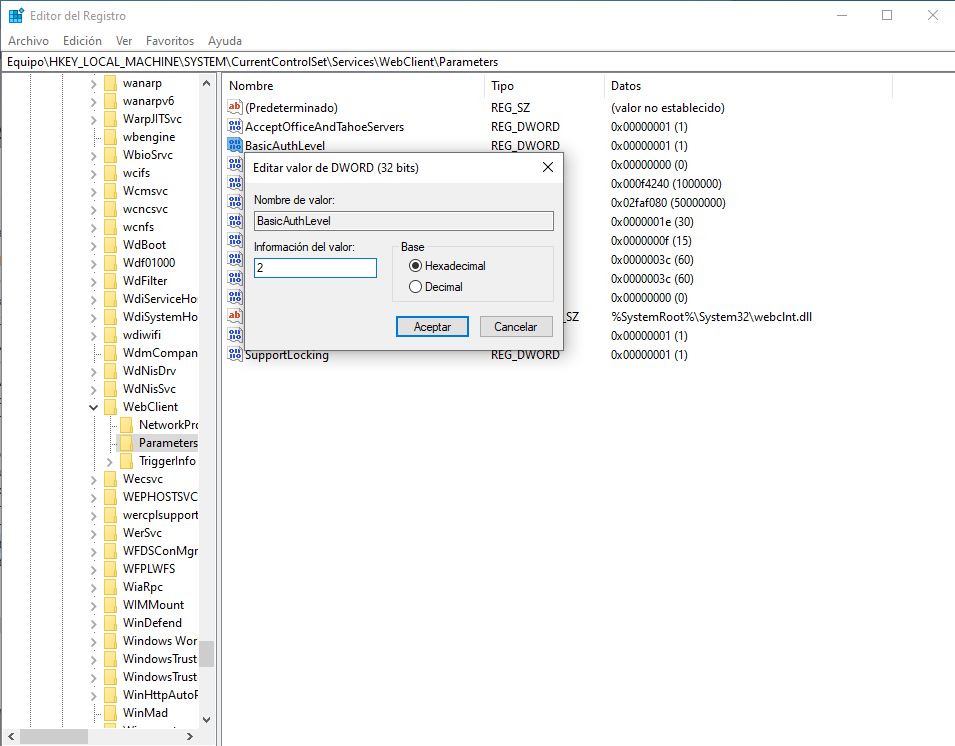

Первое, что нам нужно сделать, это перейти в реестр Windows по пути: «EquipoHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWebClientParameters» и выбрать «BasicAuthLevel», чтобы установить значение 2, нажать «Принять» и перезапустить. Параметры, которые мы можем поместить в этот раздел реестра, следующие:

- 0: Обычная проверка подлинности отключена.

- 1. Обычная проверка подлинности включена только для SSL-соединений.

- 2. Обычная проверка подлинности позволяет использовать SSL и не-SSL соединения.

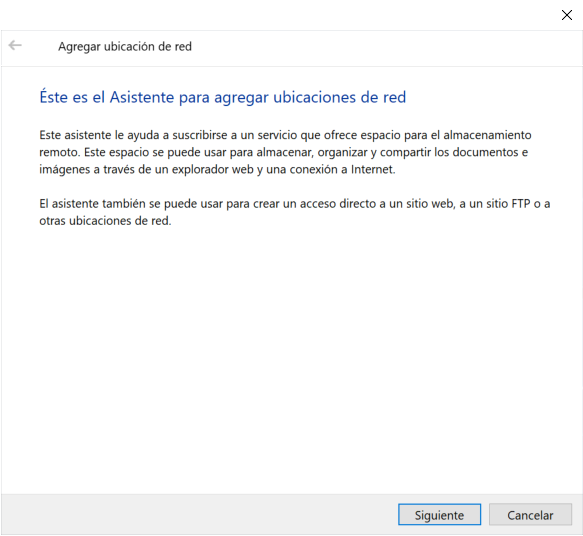

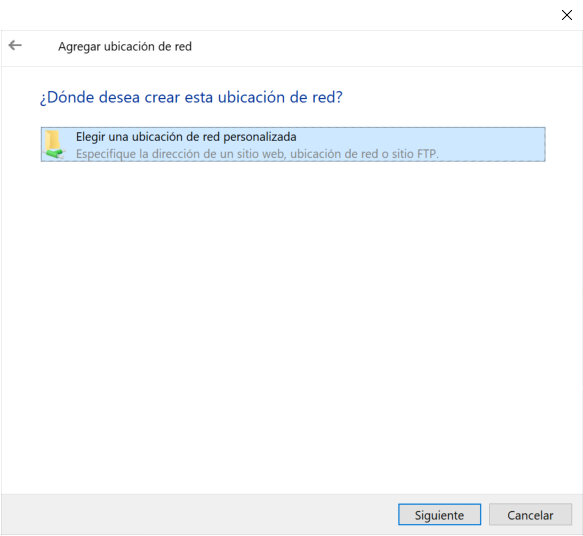

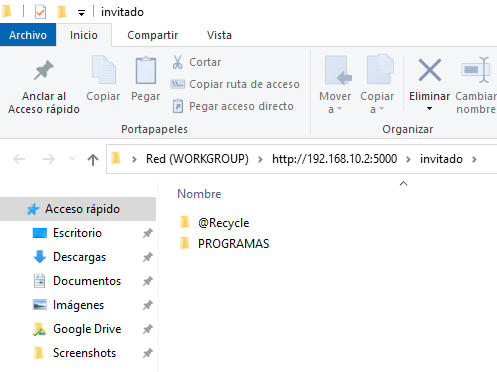

После перезапуска мы переходим к «Компьютер» и щелкаем правой кнопкой мыши на « Добавить местоположение в сети ».

Следуем за мастером, выбирая « Выберите другое место сети ».

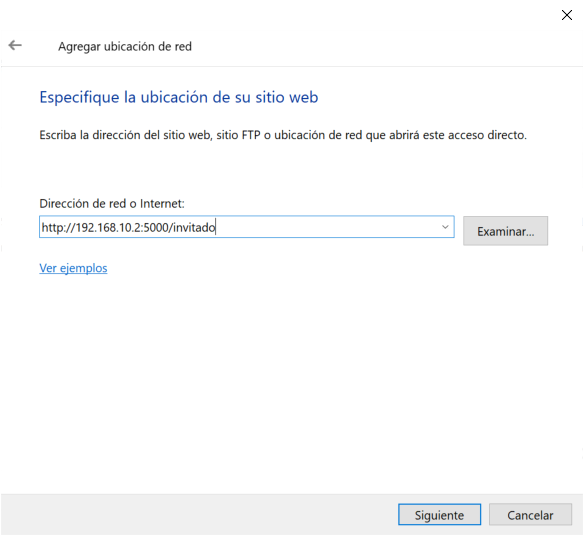

Теперь нам нужно указать IP-адрес нашего сервера WebDAV, используя HTTP или HTTPS. У нас были проблемы при использовании HTTPS с Windows 10, поскольку кажется, что сам клиент несовместим, поэтому мы должны использовать HTTP (без шифрования), а если мы хотим обеспечить безопасную связь, мы должны использовать VPN.

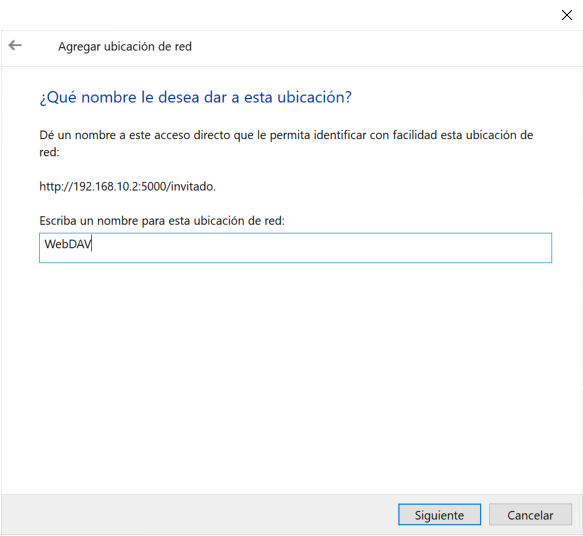

Как только мы нажмем «Далее», появится экран для ввода учетных данных пользователя, после ввода имени пользователя и пароля он укажет, что соединение правильное, и мы сможем дать этому сетевому местоположению имя.

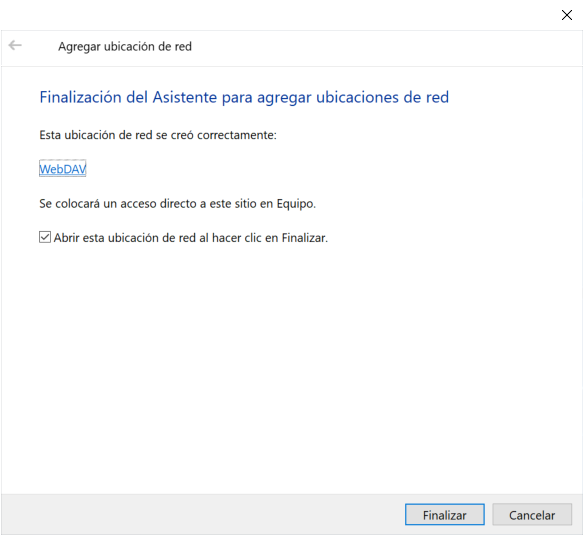

Когда мы дадим ему имя, мы нажмем «Готово», чтобы завершить работу мастера добавления сетевых местоположений.

В настоящее время мы сможем получить доступ к нашему серверу через протокол WebDAV, как вы можете видеть ниже:

Как вы видели, протокол WebDAV очень легко настроить, а также использовать в операционных системах Windows, хотя мы должны помнить, что он без проблем совместим с Linux и macOS.

Источник

# WebDAV

# New Drive

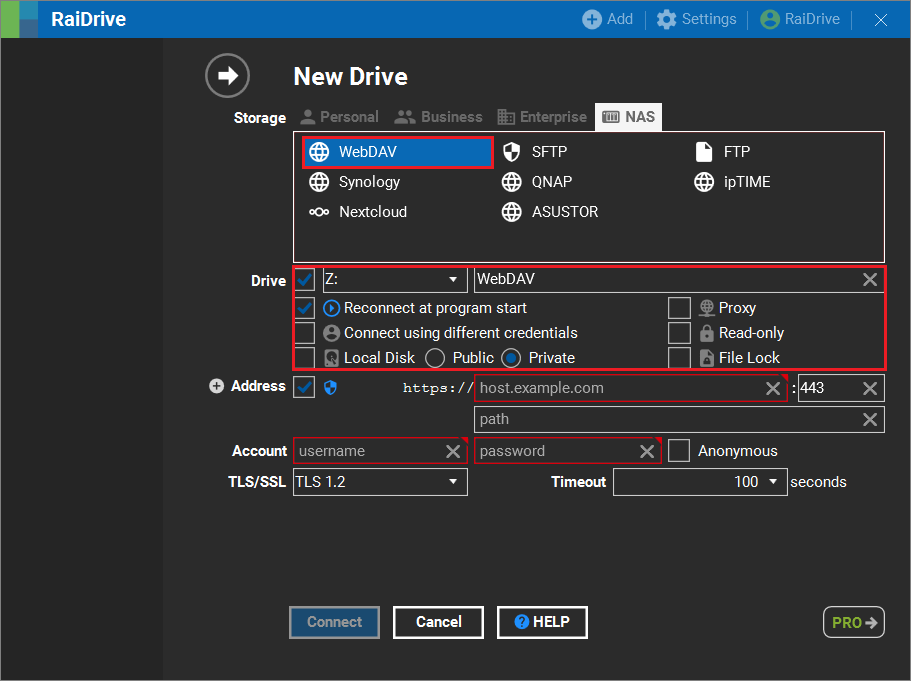

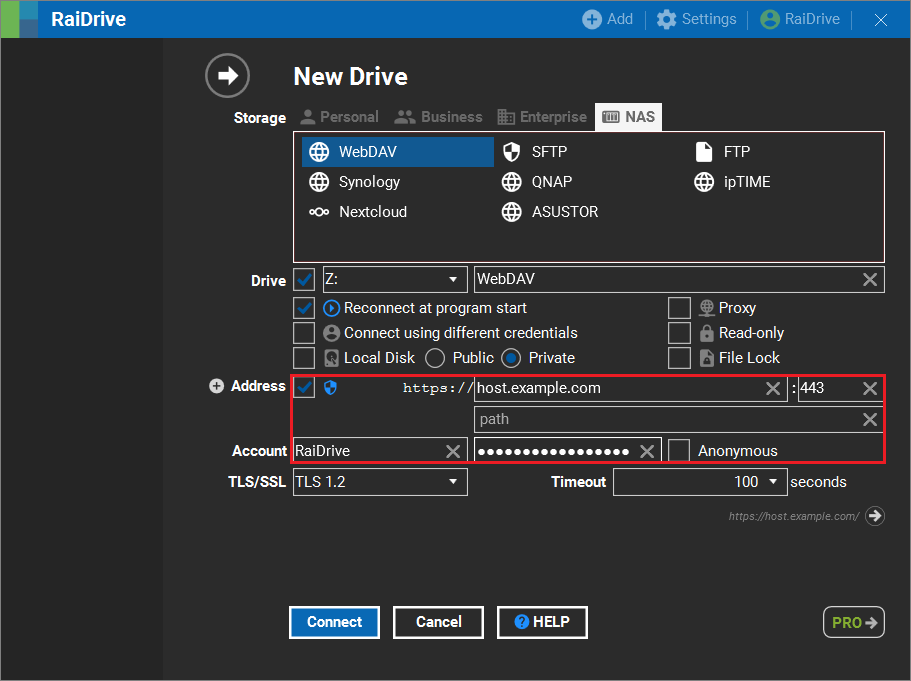

Under Storage, select WebDAV in the NAS tab.

Select the required option.

- Drive letter and Name Learn more

- Reconnect at signin Learn more

- Connect using different credentials Learn more

- Proxy Learn more

- Read-only Learn more

- Local Disk Learn more

- File Lock Learn more

- First, the WebDAV server on the NAS must be enabled.

How to access files on Synology NAS with WebDAV

QNAP

Accessing your QNAP NAS remotely with WebDAV

- Enter the server address and port number.

- Enter the path to the server to use as the top-level folder. (options)

- Enter the user password and click the OK button.

- If you are using an anonymous account, click the Anonymous checkbox.

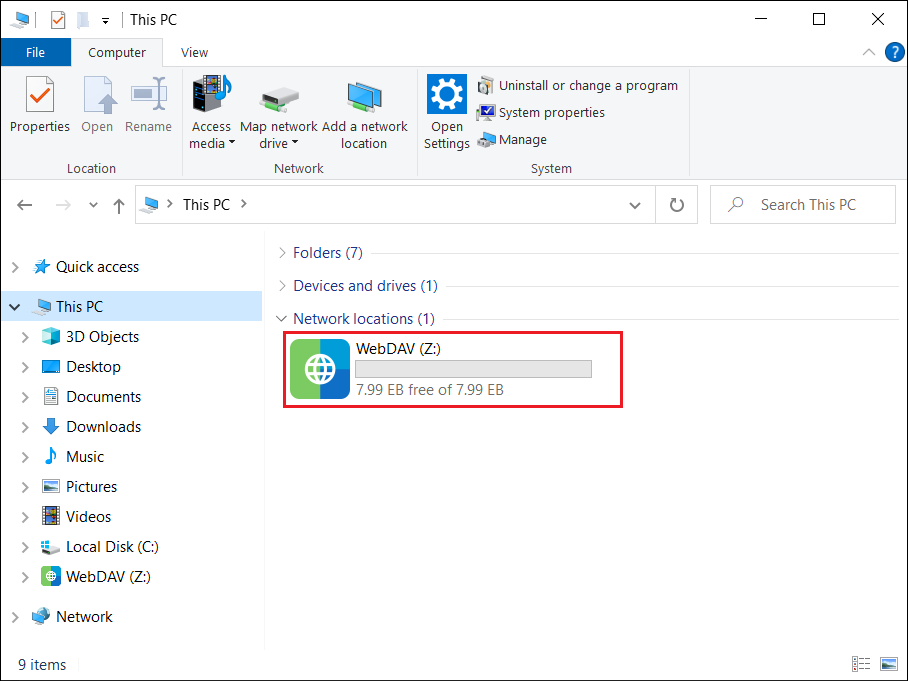

- The connected drive is created in the Network locations of File Explorer.

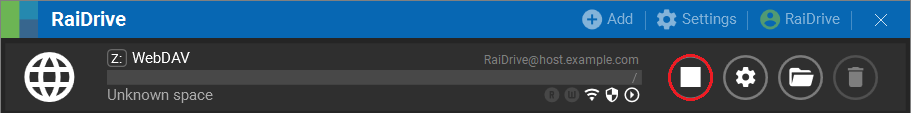

# Drive Connect/Disconnect

- Clicking the Disconnect button( ) removes the WebDAV you’ve connected from the file browser.

- When you click the Connect button(

), WebDAV will be created in the network locations of the file explorer.

# Drive Edit

- If the drive is connected, click the Disconnect button( ).

- Editing is not possible while the drive is connected.

- Click the Edit button( ).

- After selecting the required options, click the OK or Apply button.

- Drive letter and Name Learn more

- Reconnect at signin Learn more

- Connect using different credentials Learn more

- Proxy Learn more

- Read-only Learn more

- Local Disk Learn more

- File Lock Learn more

# Drive Remove

- If the drive is connected, click the Disconnect button( ), then click the Delete button.( )

- When you click the OK button, the drive is removed from the list of connections.

Источник

OpenSSL для шифрации соединения QNAP NAS SSL WebDav

Задача — подключить сетевой дисковый массив QNAP TS-420 через интернет для удаленной работы.

Я решил что наилучшее решение для этого будет использование технологии WebDav по защищенному каналу.

Соответственно в официальной инструкции написано как использовать WebDav без шифрации.

В вики тут и тут написано на английском с некоторыми неточностями. В общем для упрощения я решил сваять данную инструкцию.

Требования начальные: Ваш дисковый массив должен быть доступен через интернет на выделенном IP адресе по портам 80 и 8081. Также желательно открыть доступ к массиву по порту 443. Любые изменения (пробрасывания) стандартных портов на нестандартные (к примеру 34000 или иже с ними), приводит к значительным тормозам при подключении и работе с сетевой папкой.

Для начала надо скачать OpenSSL тут или в моей статье (соответственно нужной разрядности 32 или 64).

Если в работе программы будет валиться ошибка:

WARNING: can’t open config file: /usr/local/ssl/openssl.cnf

Unable to load config info from /usr/local/ssl/openssl.cnf

То надо выполнить следующую команду (если программа установлена в папку C:\OpenSSL-Win64):

Set OPENSSL_CONF=C:\OpenSSL-Win64\bin\openssl.cfg

После установки вначале генерируем приватный ключ длиной 2048:

C:\OpenSSL-Win64\bin>openssl genrsa -out priv.key 2048

Loading ‘screen’ into random state — done

Generating RSA private key, 2048 bit long modulus

. +++

. +++

e is 65537 (0x10001)

Потом делаем сертификат на 10 лет. В процессе будут вопросы для сертификата.

Важно только «Common Name (e.g. server FQDN or YOUR name) []:» Надо вбить там адрес нашего дискового массива.

В моем случае я вбил IP адрес 123.456.789.012

Если подключение будет идти через буквенное имя, наподобие nas.mydomain.net, то его и надо вбивать:

C:\OpenSSL-Win64\bin>openssl req -new -key priv.key -out server.crt -x509 -days 3650

Loading ‘screen’ into random state — done

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter ‘.’, the field will be left blank.

——

Country Name (2 letter code) [AU]:ru

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:

Organizational Unit Name (eg, section) []:khb

Common Name (e.g. server FQDN or YOUR name) []:123.456.789.012

Email Address []:

Теперь у нас есть 2 файла: priv.key и server.crt:

Далее надо импортировать сделанный сертификат, чтобы система ему верила. Дважды кликаем на файл server.crt, появляется окно:

Далее надо выбрать куда этот сертификат положить:

Говорим системе, что это у нас сертификат корневого уровня:

Система крайне подозрительна, но мы ей говорим, что все под контролем:

Далее надо зайти на дисковый массив и внести кое-какие изменения в настройки. Все должно быть как на картинке:

Далее идем в общие папки и нажимаем на настройки папки, которую надо расшарить:

Выбираем пользователей и группы, которым будет доступ к папке:

Далее надо добавить наши сертификат и ключ.

Идем в Безопасность.

Открываем параллельно в блокноте наши файлы priv.key и server.crt и копируем соответственно текст из server.crt в верхнее поле а текст из priv.key в нижнее поле. Нажимаем «Загрузить»:

Система выдает такое окошко. Показывает, что загружает сертификаты.

После загрузки должна появиться такая надпись:

На дисковом массиве все готово.

Теперь надо настроить рабочую станцию, чтобы комп мог подключаться к дисковому массиву.

На Windows 7 есть проблема. QNAS требует изменения безопасности в реестре компа.

Запускаем regedit и по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WebClient\Parameters

изменяем параметр BasicAuthLevel на значение 2

После этого надо или перезагрузить компьютер, или перезагрузить службу webclient.

Останавливаем:

C:\Users\raymond>sc stop webclient

Имя_службы: webclient

Тип : 20 WIN32_SHARE_PROCESS

Состояние : 3 STOP_PENDING

(STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)

Код_выхода_Win32 : 0 (0x0)

Код_выхода_службы : 0 (0x0)

Контрольная_точка : 0x0

Ожидание : 0x0

Запускаем:

C:\Users\raymond>sc start webclient

Имя_службы: webclient

Тип : 20 WIN32_SHARE_PROCESS

Состояние : 2 START_PENDING

(NOT_STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)

Код_выхода_Win32 : 0 (0x0)

Код_выхода_службы : 0 (0x0)

Контрольная_точка : 0x0

Ожидание : 0x7d0

ID_процесса : 376

Флаги :

Готово. Теперь можно попробовать подключиться к нашему дисковому массиву.

Нажимаем правой кнопкой на компьютере и выбираем «Подключить сетевой диск. »

Выбираем букву диска, а в поле папка пишем адрес нашего массива с портом и названием расшаренной папки:

Далее система просит ввести пароль на доступ к папке. Пишем то, что забивали в настройках дискового массива:

Если все удалось, то появится сетевая WebDav папка с шифрацией через SSL.

В общем все готово! Через 10 лет придется переделывать ключи.

Источник

), WebDAV will be created in the network locations of the file explorer.

), WebDAV will be created in the network locations of the file explorer.