- Обзор — руководство пользователя по создание сети предприятия на основе решений семейства Ubiquiti UniFi. (Часть 2)

- Настройка PoE коммутатора UniFi Switch для подключения точек доступа.

- Подключение точек доступа к контроллеру.

- ОБЗОР-ИНСТРУКЦИЯ ПОЛЬЗОВАТЕЛЯ ПО НАСТРОЙКЕ СЕТИ ПРЕДПРИЯТИЯ НА ОСНОВЕ ОБОРУДОВАНИЯ UBIQUITI NETWORKS UNIFI®. Часть 5. Настройка проводной сети и индивидуальные настройки маршрутизатора UniFi Security Gateway и коммутатора UniFi Switch.

Обзор — руководство пользователя по создание сети предприятия на основе решений семейства Ubiquiti UniFi. (Часть 2)

После настройки контроллера UniFi и устройств, обеспечивающих «проводную» сеть, можно приступать к развертыванию беспроводной составляющей сети UniFi. Тестовая сеть будет состоять из точек последнего поколения и точек предыдущего поколения (для демонстрации отличий оборудования и новых возможностей).

Настройка PoE коммутатора UniFi Switch для подключения точек доступа.

Хотя в комплектацию точек доступа UniFi как правило входят блоки питания PoE, их использование в рамках крупных сетей нецелесообразно. Наиболее удобный способ – применить централизованное электропитание точек доступа по технологии PoE. Коммутаторы, входящие в состав линейки UniFi, обеспечивают такую возможность.

Развертывание точек доступа несколько усложняет тот факт, что различные точки используют две технологии PoE. «Бюджетные» точки используют пассивное PoE питание напряжением 24 вольта, тогда как «профессиональные» варианты поддерживают стандарт PoE 802.3af/at напряжением 48-52 вольта. В рамках тестовой сети две точки (UniFi AP AC Long Range и UAP) требуют пассивного PoE 24 вольта, а UniFi AP AC — PoE 802.3af.

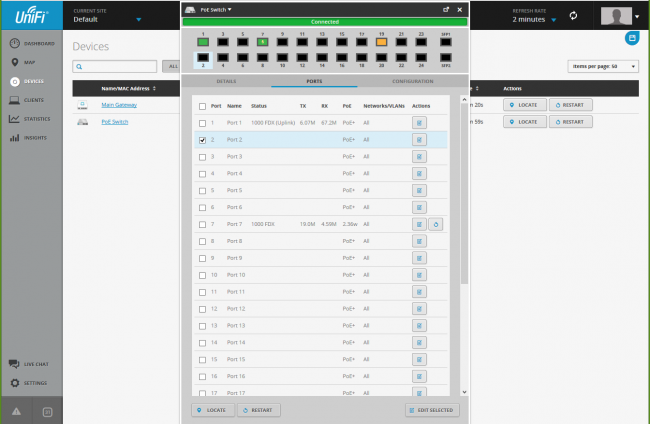

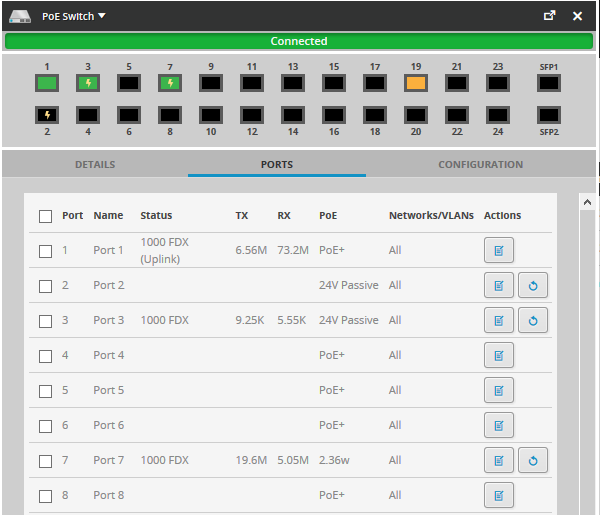

Как упоминалось в первой части обзора, порты UniFi Switch работают по умолчанию в режиме автоопределения PoE+ и подают питание, только если к порту подключено устройство стандарта 802.3 af/at. Таким образом, для подключения двух точек доступа необходимо вручную указать на двух портах режим работы Passive PoE 24 вольта. Внимание: к настроенным таким образом портам должно подключаться только поддерживающее такой режим оборудование. Если подключить к такому порту обычное сетевое устройство (компьютер или принтер), возможно повреждение сетевой платы или устройства в целом.

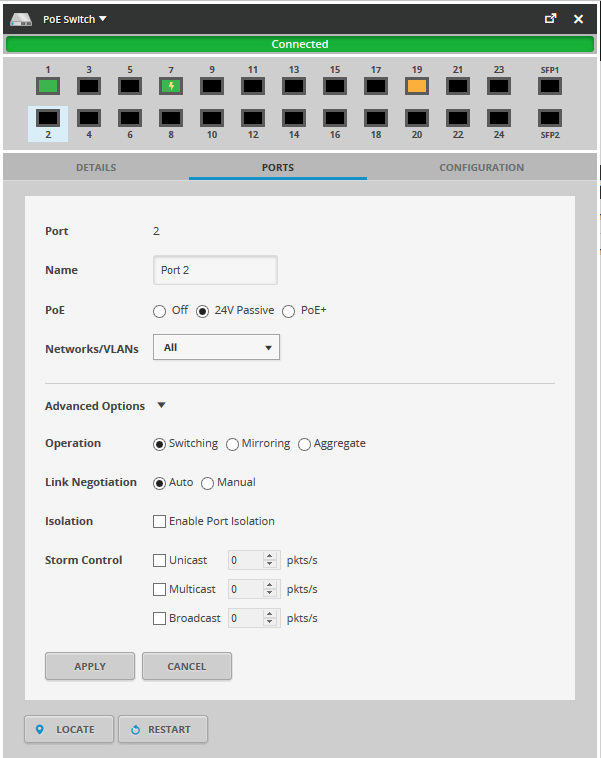

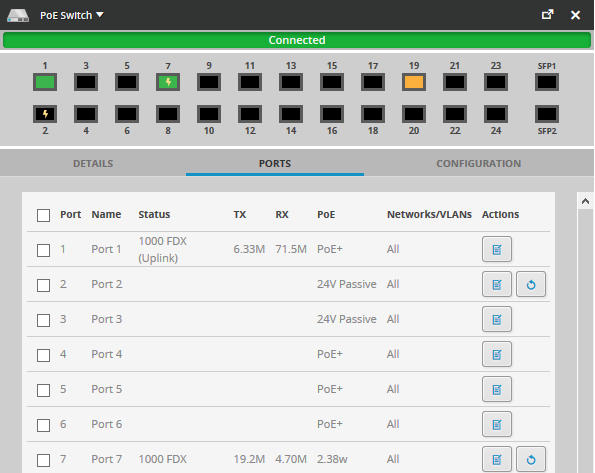

Конфигурация PoE осуществляется в настройках коммутатора (закладка «Ports»). Необходимо выделить требуемый порт и нажать кнопку «Edit Selected». После этого в меню конфигурирования порта станут доступны варианты настройки PoE. Для подключения точек доступа выбираем режим 24 вольта. После применения настроек, режим работы будет указан в списке портов в колонке «PoE».

Рисунок 1. Выбор порта коммутатора для настройки PoE.

Рисунок 2. Выбор режима PoE.

Рисунок 3. Информация о режиме PoE в списке портов.

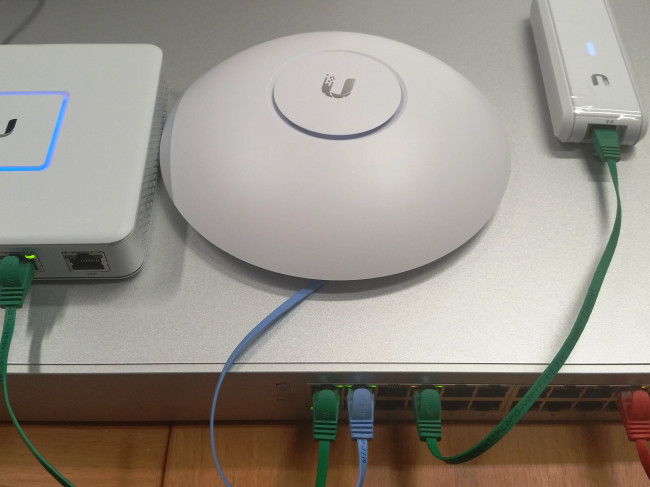

Определить в каком режиме работает порт возможно и непосредственно при подключении устройства к коммутатору. Для портов, у которых задан режим Passive PoE 24 вольта, постоянно горит зеленый индикатор слева от порта (даже если сетевой шнур от устройства не подключен). Если к порту с автоопределением подключено обычное сетевое устройство, индикатор слева не горит. Если подключено PoE устройство 802.3 af/at, индикатор слева горит оранжевым светом. На рисунке USG не использует PoE, точка доступа использует режим 24 вольта, Cloud Key – режим 802.3 af (автоопределение).

Рисунок 4. Световые индикаторы режима PoE портов коммутатора.

После того, как устройства подключены к коммутатору, на портах становится доступна информация об энергопотреблении (только для автоопределения PoE+). Подключенные устройства можно при необходимости перезагрузить по питанию (кнопка в столбце «Action»).

Рисунок 5. Информация об энергопотреблении и кнопки перезагрузки по питанию в списке портов.

Подключение точек доступа к контроллеру.

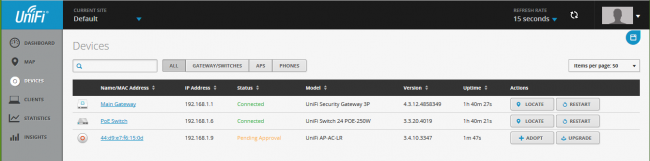

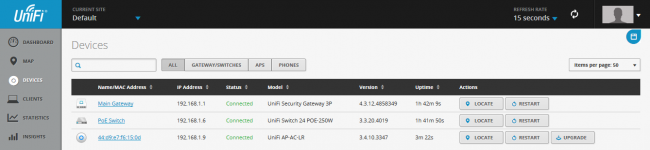

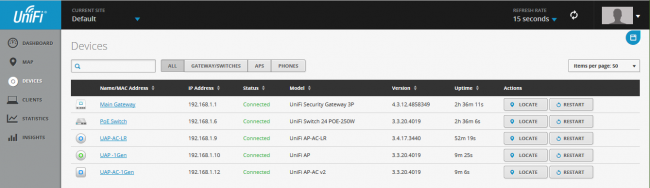

После настройки портов можно приступать к подключению беспроводных точек доступа. Процедура предельно проста. После подключения точки к коммутатору в соответствующий порт (для UniFi AP AC в любой порт коммутатора PoE, для двух других точек в порт с настроенным режимом 24 вольта), точки обнаруживаются контроллером. После нажатия кнопки «Adopt» они получают настройки, обновляют прошивку и начинают транслировать ранее настроенные беспроводные сети. Все что остается после этого – присвоить каждой точке «удобное» имя для облегчения дальнейшей работы и настройки.

Рисунок 6. Новая точка доступа обнаружена контроллером.

Рисунок 7. Точка доступа адаптирована и готова к работе.

Рисунок 8. Все беспроводные точки доступа тестовой сети переименованы и готовы к работе.

Индивидуальная настройка беспроводных точек доступа UniFi.

Помимо глобальных свойств беспроводных сетей, определяемых на уровне контроллера, каждая точка имеет ряд индивидуальных настроек сети, режима работы и т.д. В начале, рассмотрим особенности точек доступа нового поколения.

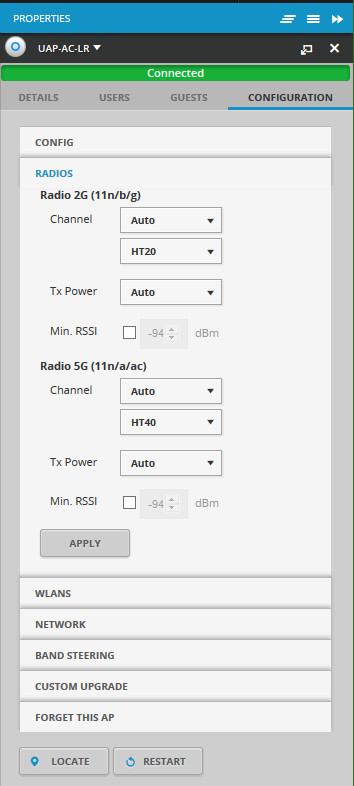

Настройки каждой точки доступа доступны в закладке «Configuration». Вкладка «Radios» позволяет выполнить настройки радио-модуля (раздельно для частот 2.4 и 5 ГГц). Доступны выбор частотного канала, ширины канала 20 или 40 МГц, мощности излучения (ограничивается региональными настройками). Полезной настройкой является параметр MinRSSI. Он позволяет принудительно отключать клиентов со слабым уровнем сигнала, которые отрицательно влияют на производительность точки доступа. Правильный подбор этого значения позволяет значительно улучшить роуминг клиентов между точками.

Рисунок 9. Настройки параметров радиомодулей.

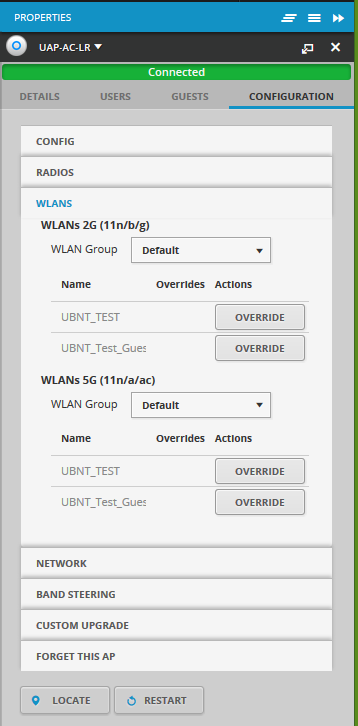

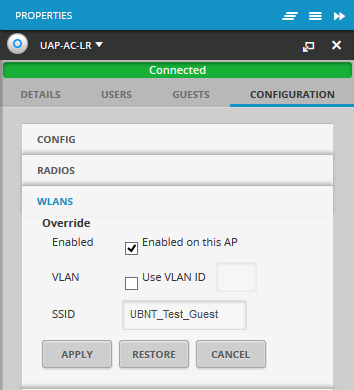

Вкладка WLANS позволяет подключить конкретную точку доступа к той или иной группе беспроводных сетей. Кроме того, возможно принудительно отключить любую из Wi-Fi сетей на данной точке, сменить отображаемое имя сети (SSID) или пароль. Можно присвоить точке определенный VLAN ID.

Рисунок 10. Настройка беспроводных сетей на конкретной точке.

Рисунок 11. Принудительное изменение настроек сетей, заданных контроллером.

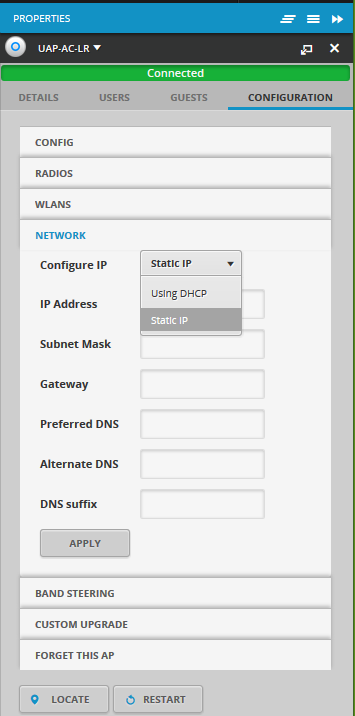

Вкладка Network позволяет задать статический IP адрес точки доступа или использовать DHCP (настроено по умолчанию).

Рисунок 12. Настройка статического IP адреса точки доступа.

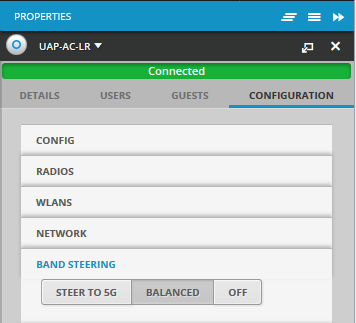

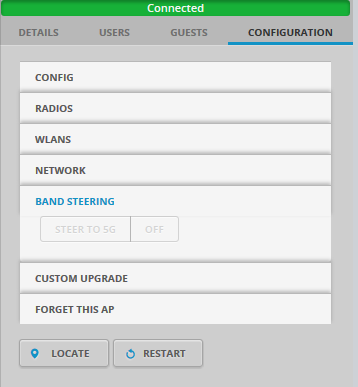

Вкладка «Band Steering» позволяет настроить приоритеты подключения к беспроводной сети для клиентов поддерживающих оба Wi-Fi диапазона. В крупных сетях, как правило, диапазон 2.4 ГГц перегружен клиентами. На него отрицательно влияют сторонние сети и помехи. При включении принудительного режима переключения «Steer to 5G» двухдиапазонные клиенты будут принудительно подключаться только к сети 5 ГГц. При выборе сбалансированного режима переключение будет осуществляться, только если диапазон 2.4 для конкретной точки доступа перегружен.

Рисунок 13. Настройка режима Band Steering.

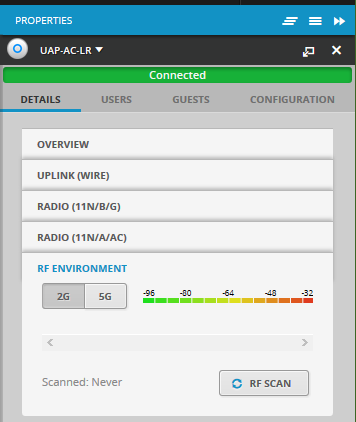

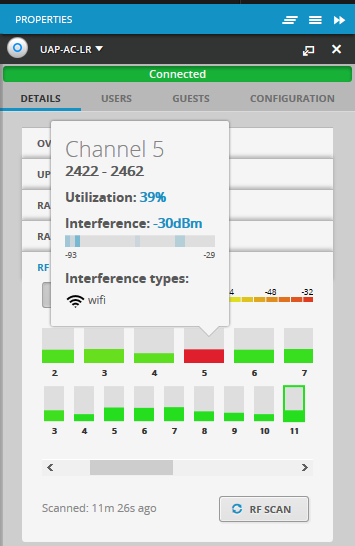

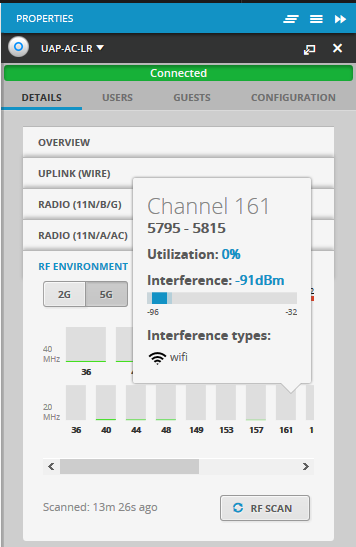

Полезной особенностью нового поколения точек доступа UniFi является радиочастотный сканер. Он позволяет провести полную проверку Wi-Fi диапазона и обнаружить занятые и свободные частотные каналы, оценить загрузку сети и помехи. Это может быть полезным в условиях высокой плотности Wi-Fi сетей для выбора свободных частотных каналов и увеличения производительности.

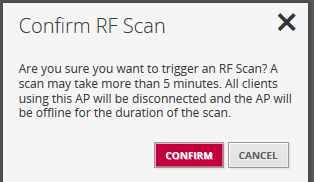

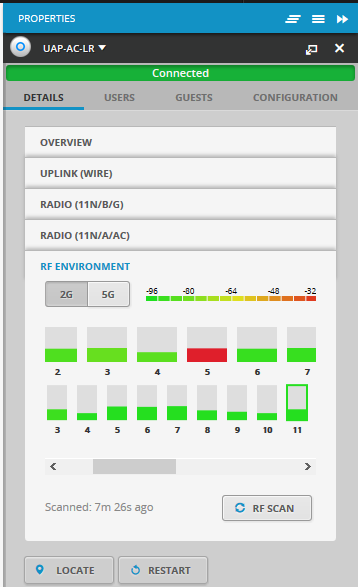

При запуске частотного сканера на точке, она временно перестает обслуживать клиентов (на срок до 5 минут). Кнопка сканирования доступна из закладки «Details точки доступа. По завершении сканирования информация о каждом частотном канале будет доступна в виде цветовой диаграммы. При наведении курсора на конкретный столбец будет показана детализованная информация о канале.

Рисунок 14. Запуск частотного сканера.

Рисунок 15. Предупреждение о перерыве в работе точки в ходе сканирования.

Рисунок 16. Диаграмма с результатами частотного сканирования.

Рисунок 17. Детализованная информация о частотном канале 2.4 ГГц.

Рисунок 18. Детализованная информация о частотном канале 5 ГГц.

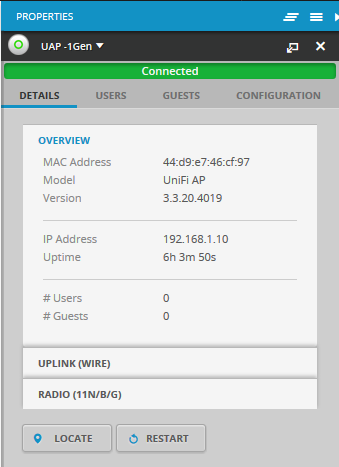

Беспроводные точки доступа UniFi предыдущего поколения имеют практически те же настройки, несколько отличающиеся в деталях. Так, для них недоступен частотный сканер. Для двухдиапазонных точек доступа UAP Pro доступен только принудительный режим Band Steering, тогда как для UAP AC настройки режима отсутствуют.

Рисунок 19. Отсутствие частотного сканера в точках первого поколения.

Рисунок 20. Отсутствие режима Band Steering для точки UAP AC первого поколения.

На этом этапе практически все возможности настройки беспроводных точек доступа UniFi и беспроводных сетей рассмотрены. Однако, одна из составляющих сети UniFi требует расширенного рассмотрения — гостевой Wi-Fi доступ к сети Интернет. Использование «открытых» гостевых сетей небезопасно и во многих случаях запрещено законом. Во многих случаях требуется организовать платный доступ к сети. Для более качественного регулирования гостевого доступа в контроллере UniFi служит портал авторизации, настройкам которого будет посвящена следующая часть обзора.

Источник

ОБЗОР-ИНСТРУКЦИЯ ПОЛЬЗОВАТЕЛЯ ПО НАСТРОЙКЕ СЕТИ ПРЕДПРИЯТИЯ НА ОСНОВЕ ОБОРУДОВАНИЯ UBIQUITI NETWORKS UNIFI®. Часть 5. Настройка проводной сети и индивидуальные настройки маршрутизатора UniFi Security Gateway и коммутатора UniFi Switch.

Сетевая система UniFi позиционируется как ‘Software-Defined Networking (SDN) platform’ — программная платформа управления всеми сетевыми устройствами в различных локациях из единого интерфейса. При использовании сетевого оборудования линейки UniFi все настройки системы, начиная от центрального маршрутизатора и заканчивая проводными и беспроводными клиентами сети, могут выполняться централизованно.

В последних версиях контроллера UniFi большая часть сетевых настоек выполняется в виде заранее определенных сетей и профилей. Созданные профили могут быть применены на уровне маршрутизатора UniFi Security Gateway и коммутаторов UniFi Switch.

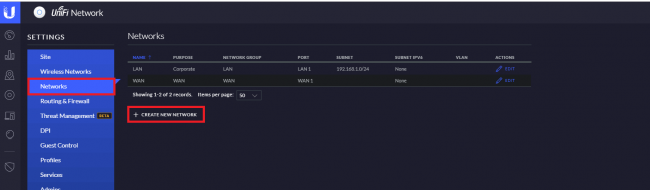

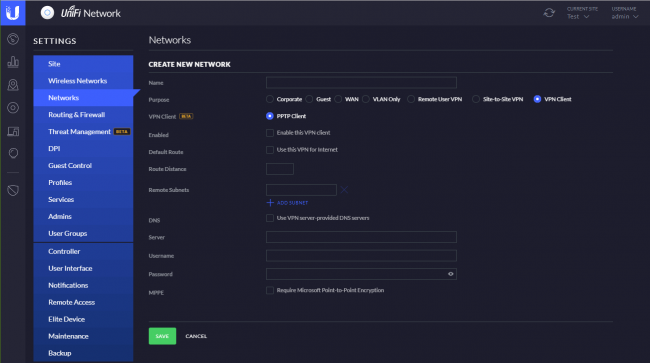

Контроллер UniFi поддерживает создание нескольких типов сетей. Сделать это можно в разделе «Settings» — «Networks» . Типы создаваемых сетей следующие:

- • Corporate. Данный тип сети предназначен для доверенных сетевых устройств. По умолчанию, никаких ограничений для сетевого трафика не применяется;

- • Guest. Сеть близкая по настройкам к корпоративной, но с ограничением доступа для клиентских устройств. Клиенты сети могут получить доступ в Интернет, но не могут связываться с другими устройствами в имеющихся корпоративных и гостевых сетях. Также к клиентам такой сети применяются правила гостевого доступа (аналогично гостевой Wi-Fi сети);

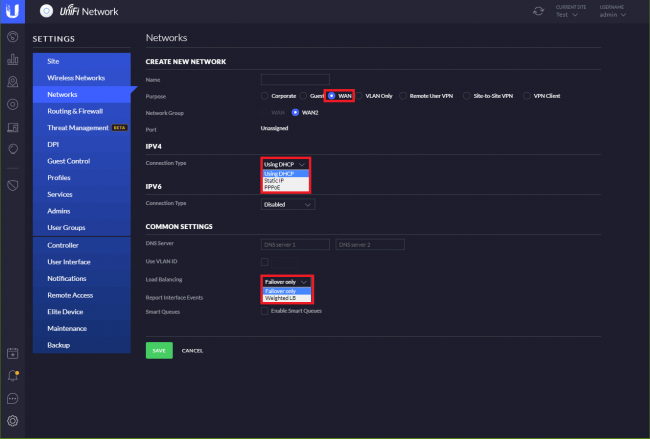

- • WAN. Сеть для подключения к провайдеру. В рамках сетевой системы UniFi могут использоваться до двух подключений в режиме балансировки нагрузки или отказоустойчивости;

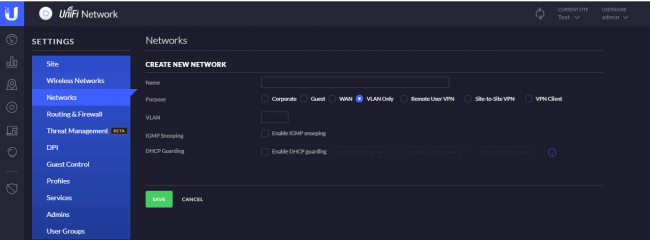

- • VLAN only. Данный тип может использоваться для создания изолированных сегментов сети без необходимости маршрутизации. Также такой тип сети может быть полезен, если используется маршрутизатор стороннего производителя;

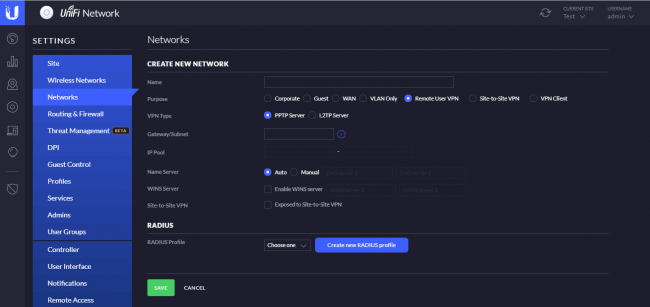

- • Remote User VPN. На шлюзе USG создается VPN сервер для подключения внешних клиентов (например, сотрудников работающих удаленно);

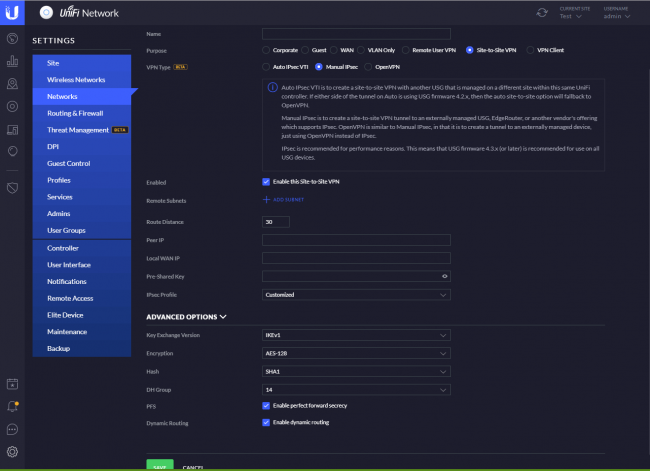

- • Site-to Site VPN. Данный вариант предназначен для объединения сетей филиалов организации через Интернет;

- • VPN Client. Данная опция находится в бета-тесте. С ее помощью роутер USG может быть подключен к удаленному PPTP серверу или VPN сервису.

Создание и настройка корпоративных и гостевых сетей.

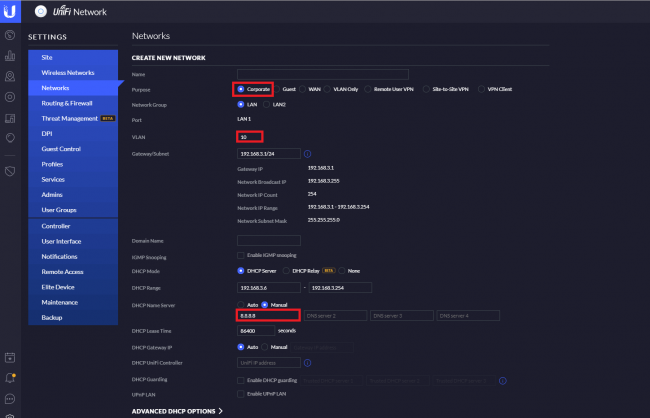

Для тестирования работы сети UniFi, были созданы две новые сети. Данная настройка выполняется на уровне контроллера UniFi в пункте «Settings» — «Networks». Новая корпоративная сеть была создана с присвоением VLAN ID 10. Для сети использовалось адресное пространстве 192.168.3.1/24 и был настроен DHCP-сервер. В качестве основного DNS сервера для клиентов сети использовался публичный сервис Google Public DNS. Дополнительные возможности DHCP не использовались.

Рисунок 1. Список сетей.

Рисунок 2. Создание новой корпоративной сети с VLAN ID 10.

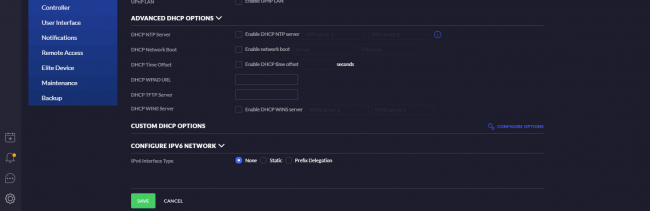

Рисунок 3. Создание новой корпоративной сети. Дополнительные настройки.

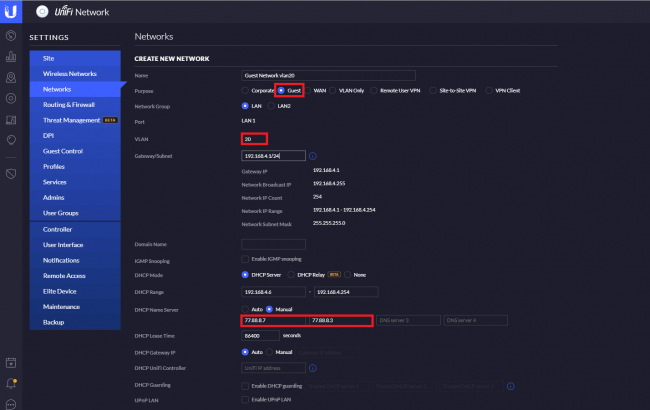

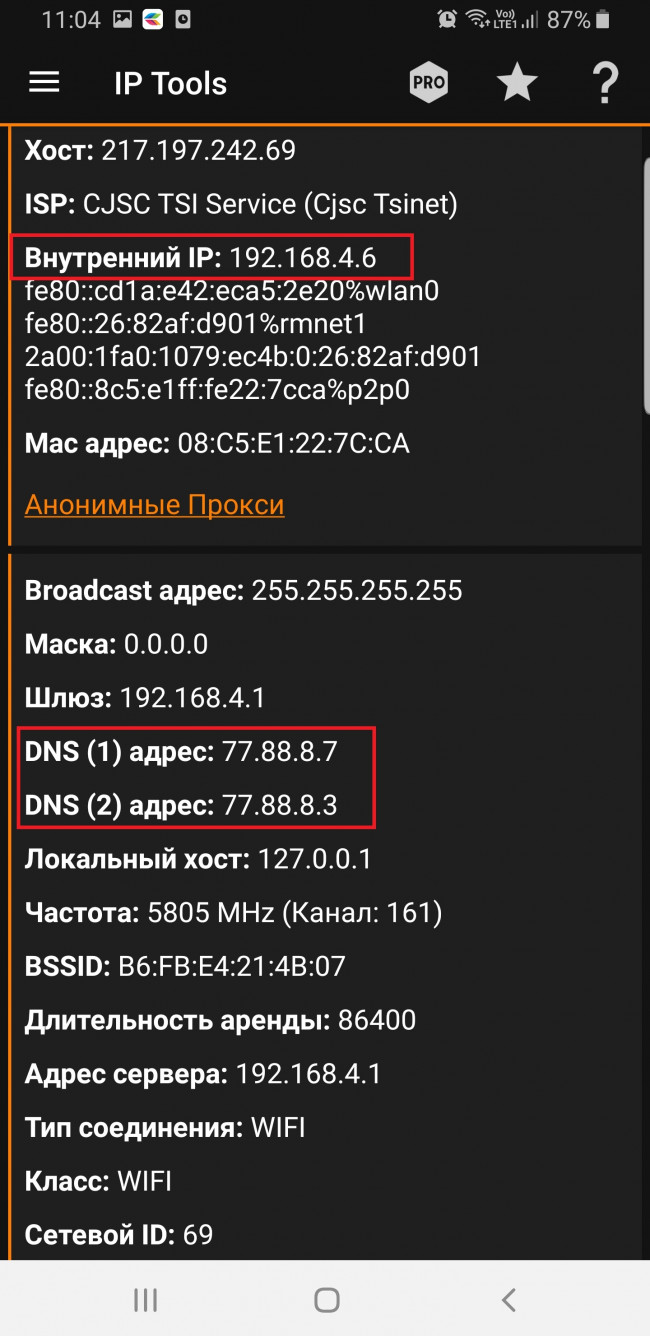

Новая гостевая сеть была создана с VLAN ID 20, адресацией 192.168.4.1/24, также был настроен DHCP сервер. В качестве основного и дополнительного DNS сервера для клиентов сети использовался публичный сервис Яндекс.DNS «Семейный».

Рисунок 4. Создание новой гостевой сети с VLAN ID 10.

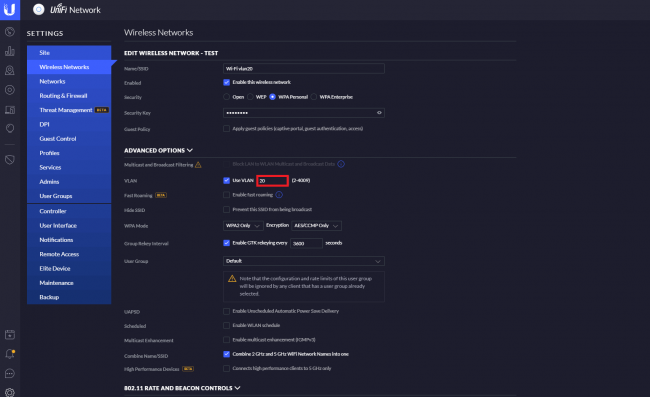

Первоначально, была проверена новой сети для беспроводных клиентов. Базовые настройки гостевых беспроводных сетей уже были рассмотрены в 4 части обзора-инструкции, но они в большей степени подходят для небольших сетей. Для более крупных организаций с большим числом клиентов желательно проводить разделение именно на базе создания отдельных сетей со своей адресацией и дополнительными правилами ограничения доступа. Для новой Wi-Fi сети были применены стандартные настройки, и ей был указан VLAN ID 20, соответствующий новой гостевой сети. При этом чекбокс гостевой политики отдельно не устанавливался.

Рисунок 5. Настройка VLAN ID для беспроводной сети.

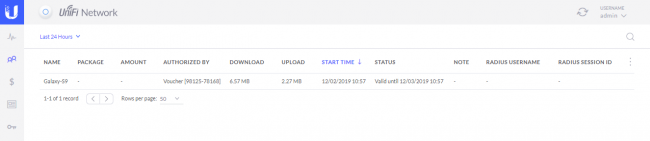

При подключении беспроводного клиента к новой беспроводной сети к нему были применены все стандартные ограничения (доступ по ваучеру, ограничение доступа) для гостевой сети полностью аналогичные тем, что используются при включении опции «Guest Policy».

Рисунок 6. Активация ваучера гостевой сети.

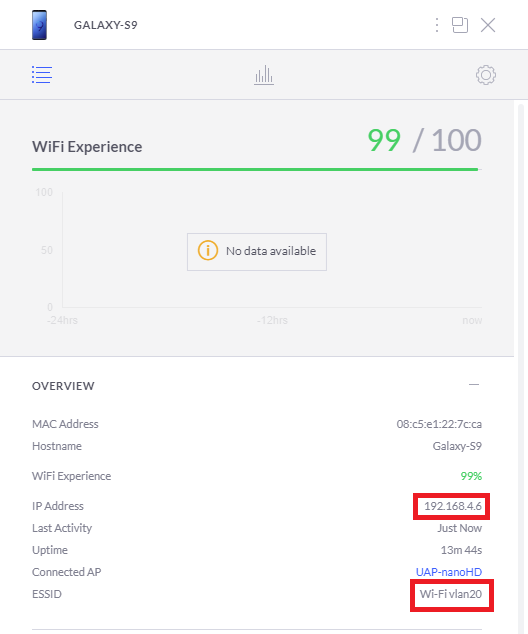

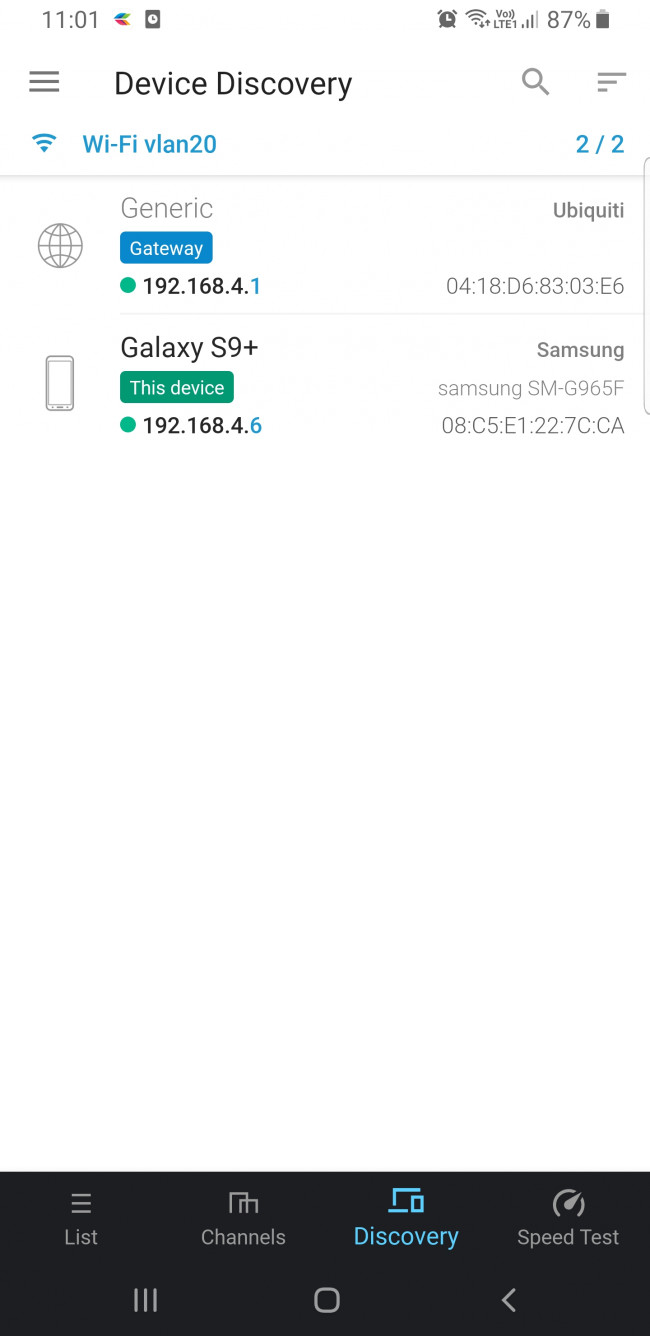

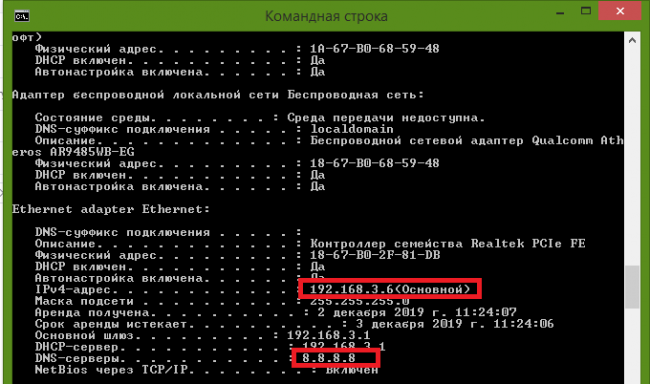

При этом клиент получил сетевой адрес уже не из основного пула (LAN), а из адресного пространства новой гостевой сети. При локальном просмотре сетевых данных видно, что клиент корректно получил все сетевые настройки, включая применение «Семейного» Яндекс.DNS, обеспечивающего безопасный доступ к ресурсам Интернет с фильтрацией нежелательного контента.

Рисунок 7. Информация о клиенте гостевой сети VLAN 20.

Рисунок 8. Сетевые данные клиента гостевой сети VLAN 20.

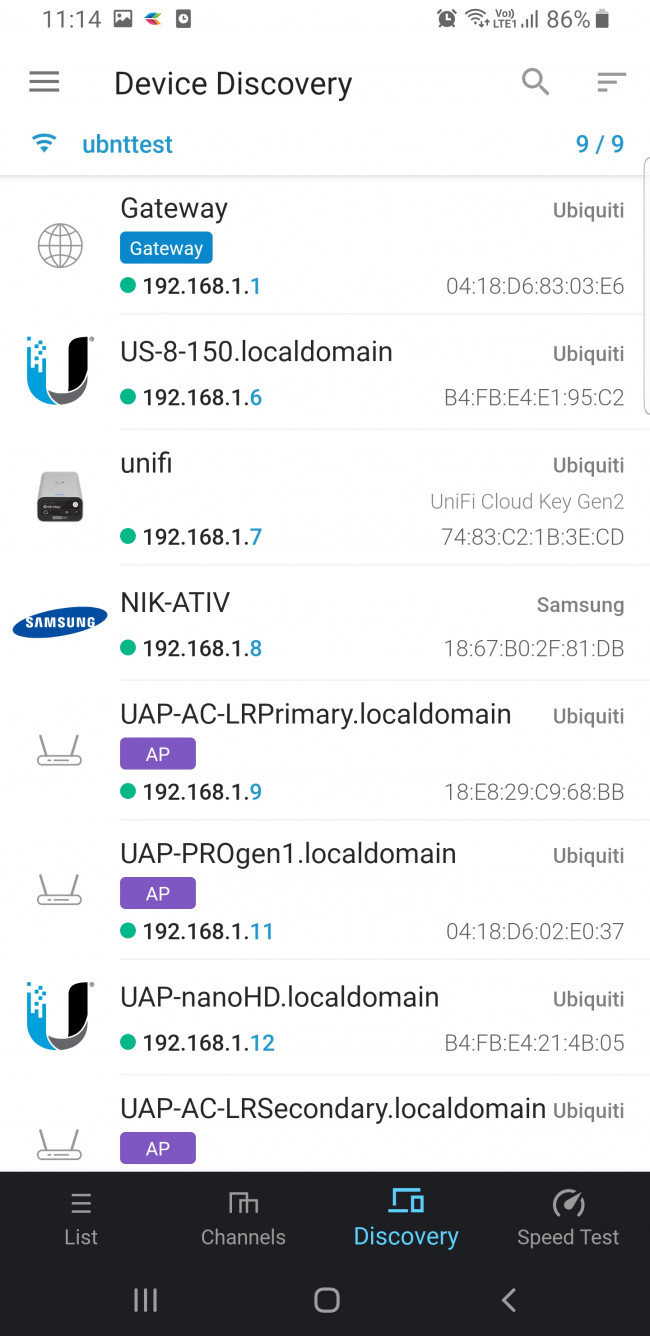

Сетевое сканирование при помощи мобильного приложения Ubiquiti WiFiMAN показало, что изоляция клиентских устройств работает корректно. Для примера приведён экран сканирования при подключении беспроводного клиента к корпоративной Wi-Fi сети с видимостью всех сетевых устройств.

Рисунок 9. Сетевое обнаружение с клиента гостевой сети.

Рисунок 10. Сетевое обнаружение с клиента корпоративной сети.

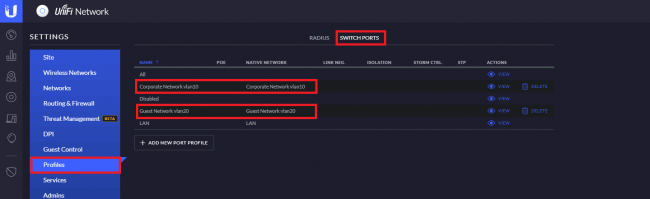

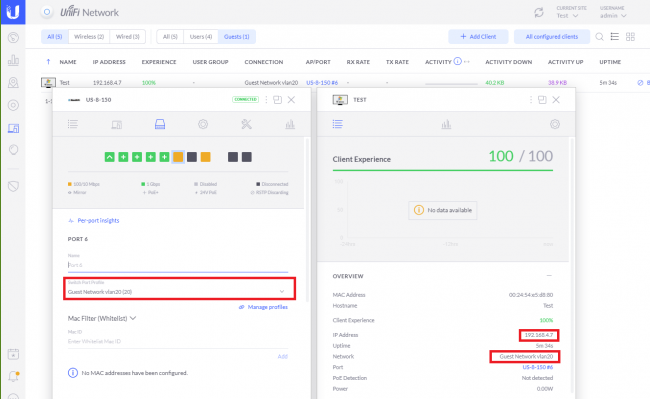

На следующем этапе были протестированы возможности различных сетей при подключении «проводного» клиента (ноутбука) к коммутатору UniFi Switch. При создании новых корпоративной и гостевой сети были автоматически созданы два новых профиля для портов коммутаторов.

Рисунок 11. Профили портов для коммутаторов.

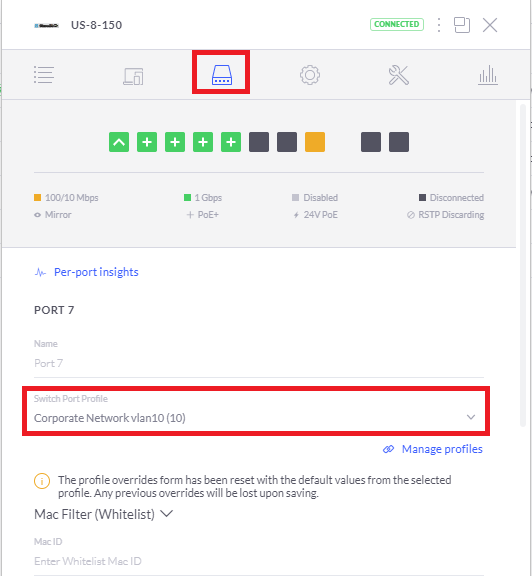

Профиль может быть присвоен на уровне индивидуального порта коммутатора. Первоначально, порту, к которому был подключен компьютер, был присвоен профиль новой корпоративной сети.

Рисунок 12. Присвоение профиля порту коммутатора UniFi Switch.

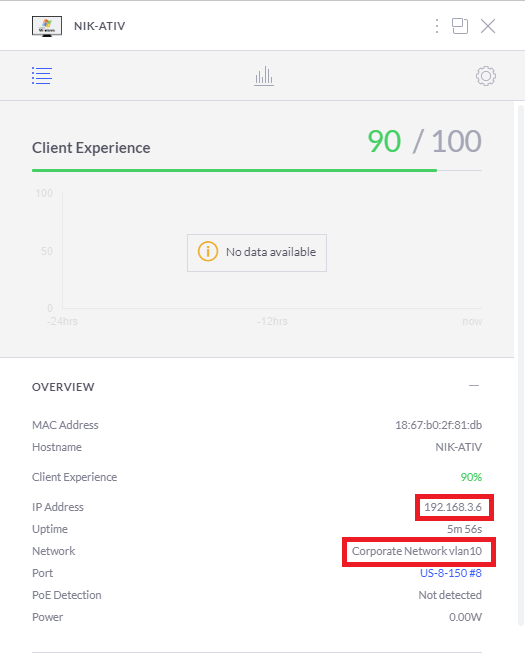

Из данных о клиенте в контроллере UniFi и в локальных сетевых данных видно, что клиент получил корректный сетевой адрес и настройки DNS.

Рисунок 13. Данные о клиенте при подключении к корпоративной сети VLAN 10.

Рисунок 14. Сетевые данные клиента корпоративной сети VLAN 10.

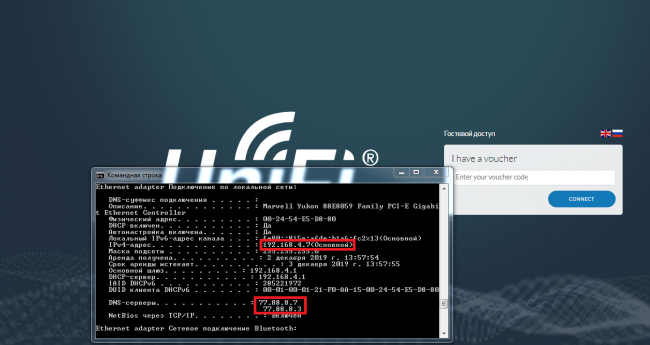

При присвоении физическому порту профиля гостевой сети «проводной» клиент получил требуемый адрес и настройки DNS, и к нему была применена та же гостевая политика, как и к беспроводным клиентам, включая ваучерную авторизацию при доступе в Интернет.

Рисунок 15. Присвоение профиля гостевой сети VLAN 20 порту коммутатора UniFi Switch, данные о клиенте.

Рисунок 16. Экран авторизации ваучером при подключении к проводной сети. Сетевые данные клиента.

Настройка других типов сетей. Настройки маршрутизации и межсетевого экрана.

Маршрутизаторы семейства USG поддерживают создание до двух WAN сети для подключения к провайдерам услуг Интернета. Для трехпортового USG, используемого в данном обзоре, в качестве второго порта может быть назначен порт LAN2/WAN2, ранее маркировавшийся как VOIP. При создании нового подключения может быть выбран тип (статический или динамический адрес или PPPoE) и назначение подключения. Вторая сеть может быть использована для обеспечения отказоустойчивости и задействоваться только при отключении основного канала, либо применяться для балансировки нагрузки. На текущий момент главным ограничением для второго WAN подключения является то, что в интерфейсе контроллера настройка проброса портов касается только основного канала. Для настройки проброса портов резервного канала требуется выполнять редактирование конфигурации USG через SSH.

Рисунок 17. Создание новой WAN сети.

Сеть VLAN Only, как уже упоминалось, может использоваться для создания изолированных сегментов сети. Также такой тип сети при использовании маршрутизатора стороннего производителя (совместно с точками доступа и коммутаторами UniFi).

Рисунок 18. Создание новой VLAN Only сети.

Сеть Remote User VPN. Предназначена для обслуживания клиентов, подключающихся удаленно через Интернет. На шлюзе USG создается PPTP или L2TP VPN сервер для подключения внешних клиентов (например, сотрудников работающих удаленно).

Рисунок 19. Создание VPN сервера для подключения внешних клиентов.

Сеть Site-to Site VPN предназначена для объединения сетей филиалов организации через Интернет. Первый вариант подключения Auto IPsec VTI позволяет максимально просто связать два маршрутизатора USG при условии, что они находятся в различных сайтах одного и того же контроллера UniFi. Ручной вариант создания IPSec или OpenVPN позволяет создать VPN тоннель до маршрутизаторов USG (управляемых различными контроллерами), EdgeRouter или любого другого производителя (с поддержкой соответствующих стандартов).

Рисунок 20. Создание сети Site-to Site VPN.

Последний из сетевых вариантов — VPN Client. С ее помощью роутер USG может быть подключен к удаленному PPTP серверу или VPN сервису в качестве клиента и получать доступ в Интернет через удаленный сервер. Теоретически, такая опция может быть полезна для подключения к провайдерам, использующим PPTP для клиентов своей сети, но требует отдельного тестирования в каждом случае.

Рисунок 21. Настройка сети типа VPN Client.

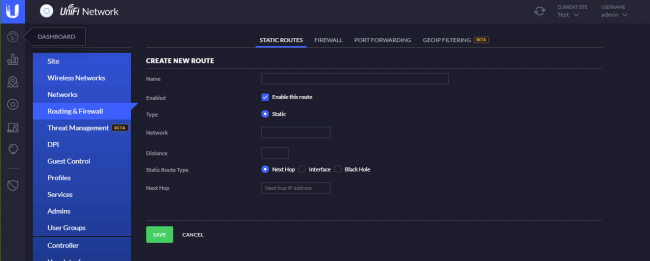

Настройки статической сетевой маршрутизации и межсетевого экрана сходны с теми, что используются в любых других маршрутизаторах.

Рисунок 22. Настройка статической маршрутизации.

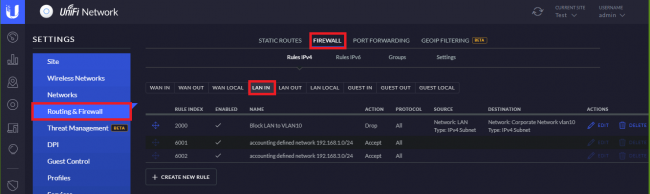

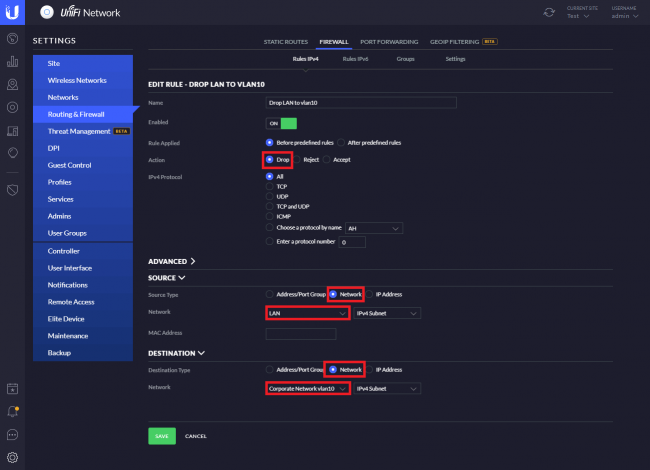

Межсетевой экран позволяет создавать правила для взаимодействия сетей разного типа. При создании правила важно выбрать нужный тип сети в списке и только после этого приступать к созданию и редактированию правил. В данном тесте было создано правило, ограничивающее взаимодействие между двумя сетями корпоративного типа. По умолчанию, роутер USG обеспечивает прямую маршрутизацию между такими сетями. На практике часто бывает целесообразно создать более изолированные сети, не прибегая при этом к созданию гостевых сетей. Для блокирования трафика между ранее созданными корпоративными сетями LAN и VLAN10 было создано правило «LAN IN» с действием «Drop» (или «Reject») для всего межсетевого трафика.

Рисунок 23. Создание нового правила межсетевого экрана, тип правила.

Рисунок 24. Создание нового правила межсетевого экрана, редактирование правила.

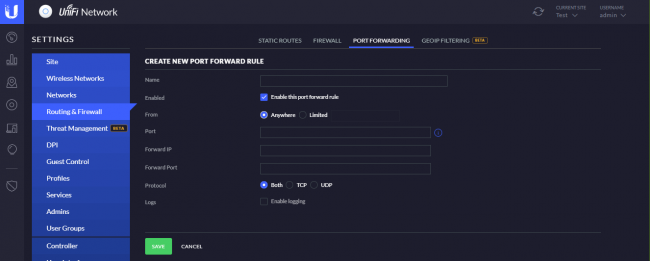

Интерфейс контроллера UniFi позволяет создать правила проброса портов для публикации внутренних сетевых сервисов (например, почтового или WEB сервера). Однако, такое правило будет действовать только для основного WAN подключения. Правила проброса для резервного WAN2 должны создаваться вручную по инструкции https://help.ubnt.com/hc/en-us/articles/235723207-UniFi-USG-Port-Forward-Port-Forwarding-Configuration-and-Troubleshooting#2.2.

Рисунок 25. Создание правила проброса портов.

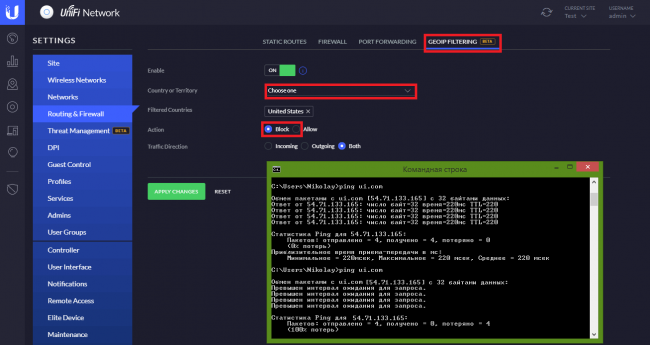

Интересной особенностью системы UniFi является возможность фильтрации трафика по географическому расположению. Фильтр находится в стадии бета-теста и его работа предельно проста. Можно выбрать страну происхождения и либо запретить, либо разрешить входящий или исходящий трафик. К такой фильтрации следует относиться с осторожностью. Например, при блокировании трафика из США теряется доступ к серверам разработчика Ubiquiti.

Для чего может использоваться такая фильтрация? Например, для блокирования масштабной сетевой атаки из конкретной страны (например, спам-атаки). Для ограничения доступа к внутренним опубликованным сервисам (при блокировании входящего трафика). В любом случае перед регулярным применением таких настроек требуется тщательное тестирование. Также ограничением GeoIP фильтрации является требование использовать аппаратную обработку Hardware Offloading. Это значит, что она не совместима с опциями Threat Management и Smart Queues.

Рисунок 26. Фильтрация адресов по географическому расположению.

Локальные настройки маршрутизатора USG.

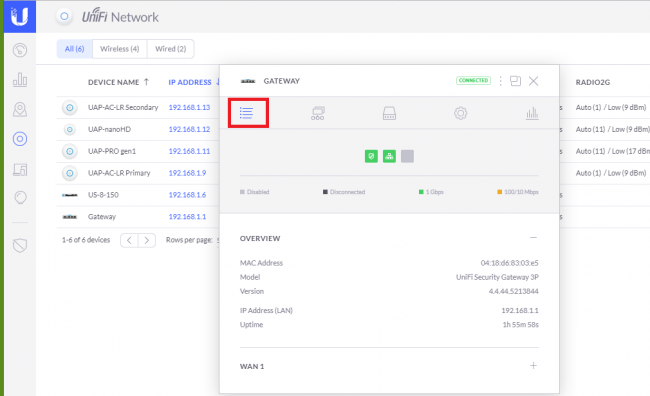

В отличие от точек доступа и коммутаторов UniFi, «локальные» настройки маршрутизатора USG минимальны.

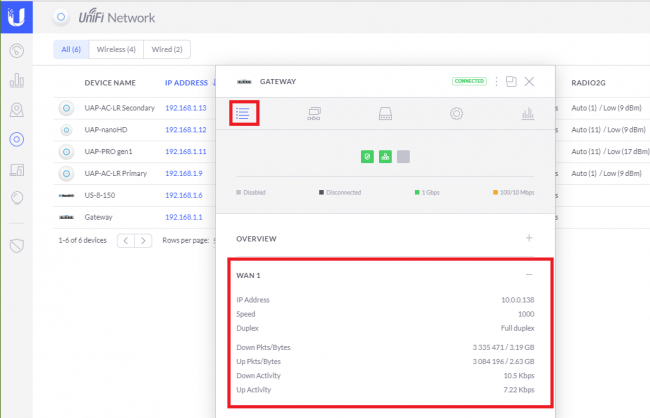

Закладка обзора состояния устройства позволяет получить информацию о модели устройства, версии прошивки, адресе и времени бесперебойной работы. Там же можно получить данные о подключении к «внешней» сети WAN, включая адрес, скорость подключения, объем переданных и полученных данных.

Рисунок 27. Состояние устройства USG.

Рисунок 28. Состояние WAN сети.

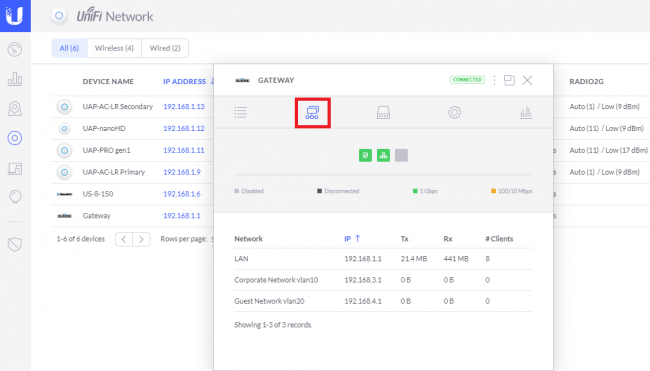

Закладка состояния внутренней сети позволяет получить данные о всех созданных сетях, объёме данных, скорости и состоянии портов.

Рисунок 28. Состояние WAN сети.

Рисунок 29. Состояние LAN сетей.

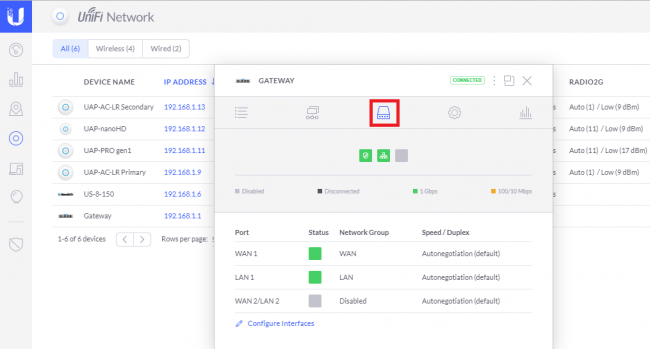

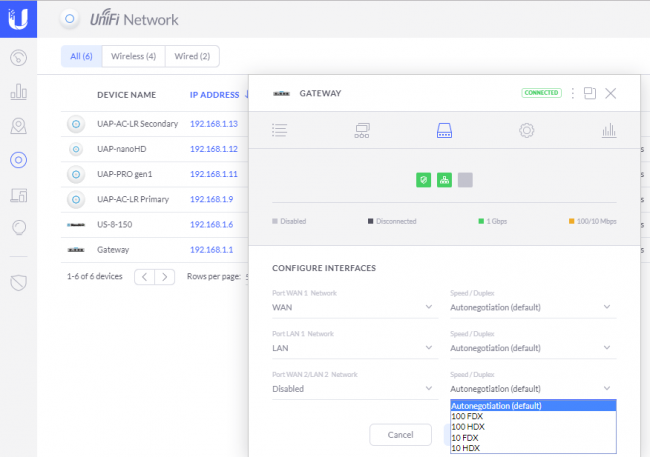

Закладка состояния портов маршрутизатора наглядно показывает статус каждого порта. При необходимости для портов можно принудительно указать режим работы.

Рисунок 30. Состояние портов маршрутизатора USG.

Рисунок 31. Конфигурация интерфейсов USG.

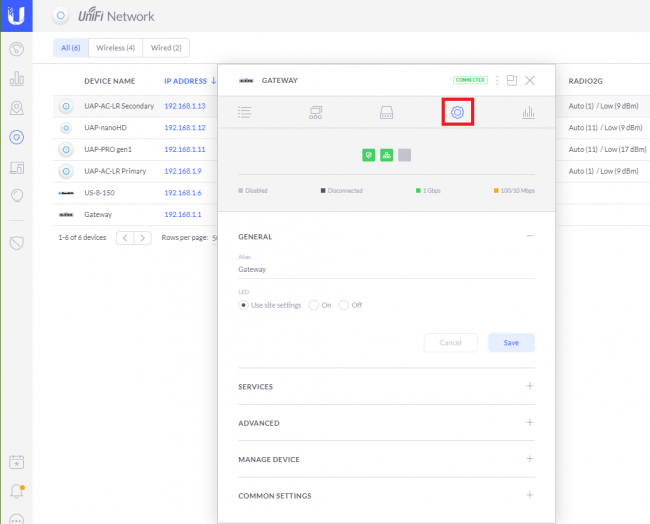

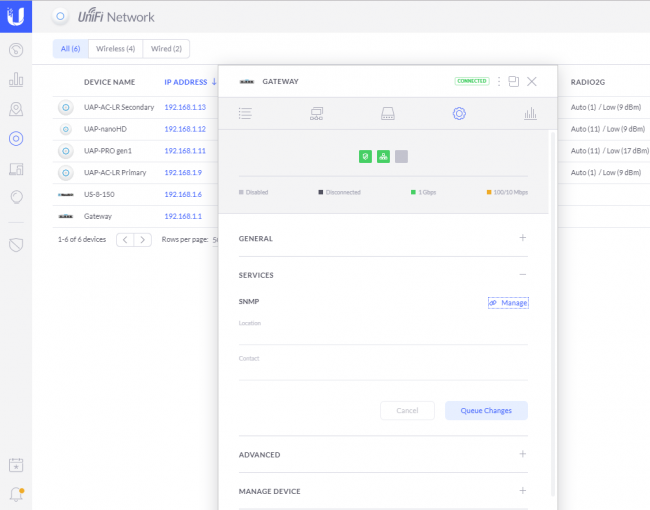

В пункте общей конфигурации можно изменить отображаемое в контроллере название устройства и определить поведение LED индикатора.

Рисунок 32. Общая конфигурация USG.

В настройках сервисов доступна настройка отправки информации по SNMP.

Рисунок 33. Настройка сервисов.

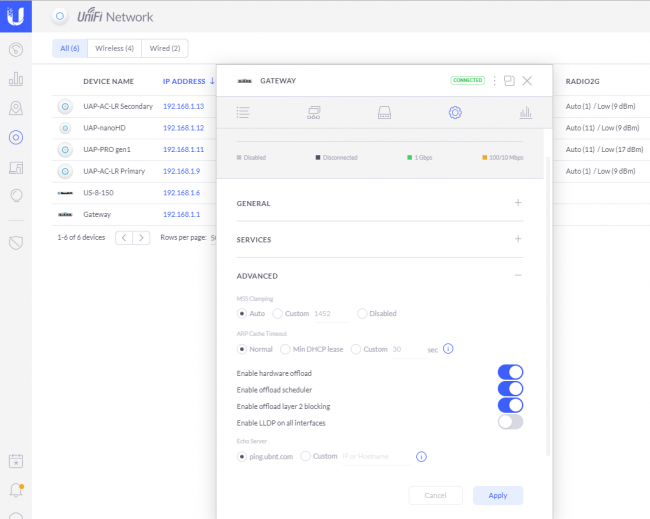

Дополнительные настройки позволяют определить максимальный размер сегмента передаваемых данных MSS (дефолтное значение 1412), время существования кэша ARP, возможность аппаратной обработки трафика Hardware Offloading (не совместима с опциями Threat Management и Smart Queues). Опции «Enable offload scheduler» и «Enable offload layer 2 blocking» предназначены для аппаратного ограничения скорости для групп пользователей и блокировки хостов. Опция «Enable LLDP» включает возможность использования протокола Link Layer Discovery Protocol.

Рисунок 34. Дополнительные настройки маршрутизатора.

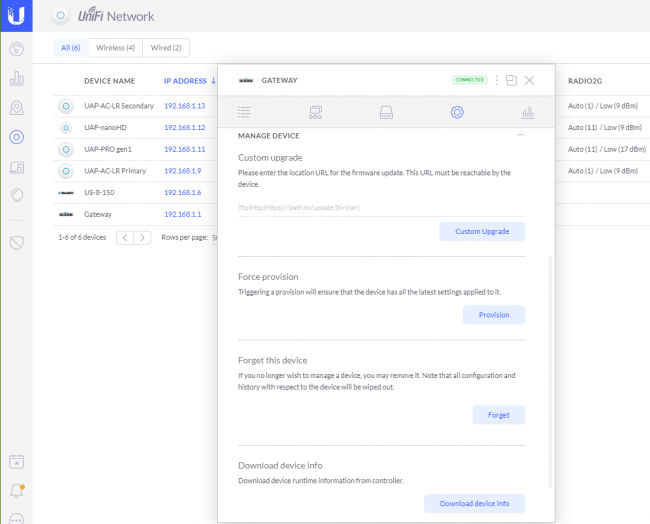

Пункт управления устройством позволяет загрузить специально выбранную версию прошивки (например, тестовую), принудительно отправить настройки на маршрутизатор (опция Force Provision), «забыть» устройство (после перезагрузки маршрутизатор будет переведен в «заводское» состояние, а также получить файл текущего состояния USG, который может быть отправлен в службу поддержки при возникновении каких либо неполадок.

Рисунок 35. Управление устройством.

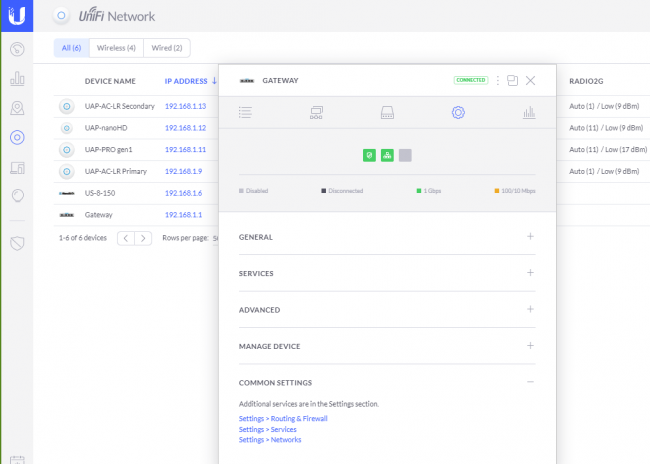

Закладка «Обычные настройки» (Common Settings) содержит ссылки на пункты настройки маршрутизации и межсетевого экрана, сервисов и сетей на уровне контроллера UniFi.

Рисунок 36. «Обычные настройки».

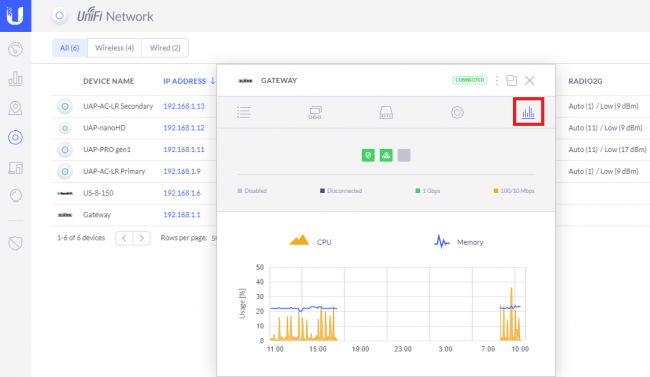

Последняя закладка – экран статистики – показывает графики использования маршрутизатором процессорной мощности и памяти.

Рисунок 37. Экран статистики по устройству.

Локальные настройки маршрутизатора USG.

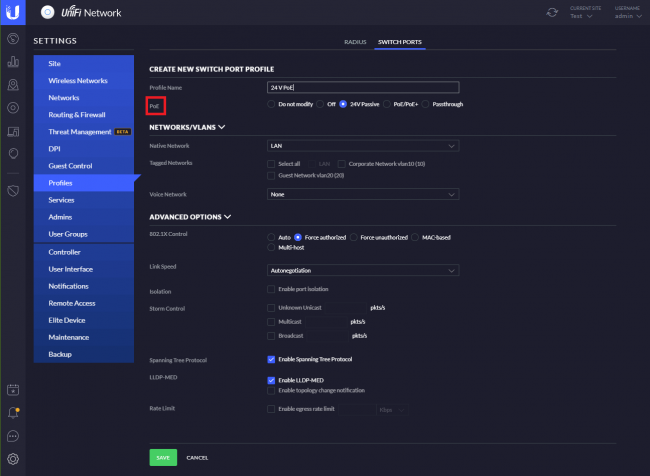

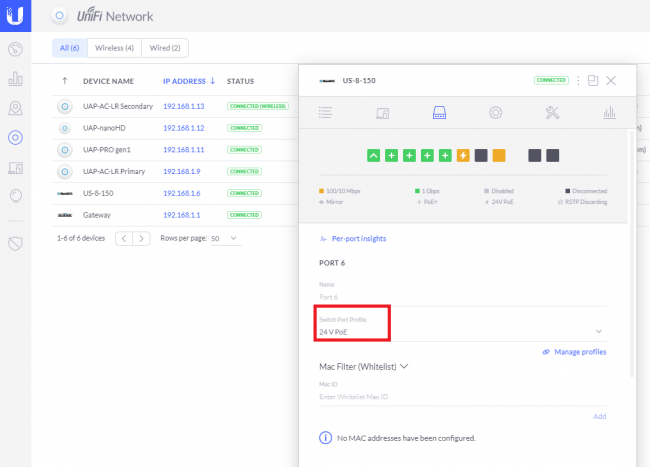

Как уже упоминалось, порты коммутатора управляются заранее созданными профилями. Профили для сетей создаются автоматически. Если необходимо использовать управление PoE, то соответствующие профили нужно создать вручную. Доступны варианты с полным отключением PoE, 24 В пассивное PoE, PoE+/PoE++ (802.3 af/at) и Passthrough (применимо для коммутаторов US-8). Любые настройки порта могут быть в дальнейшем изменены в индивидуальных настройках коммутатора.

Рисунок 38. Создание профилей портов коммутатора с PoE питанием.

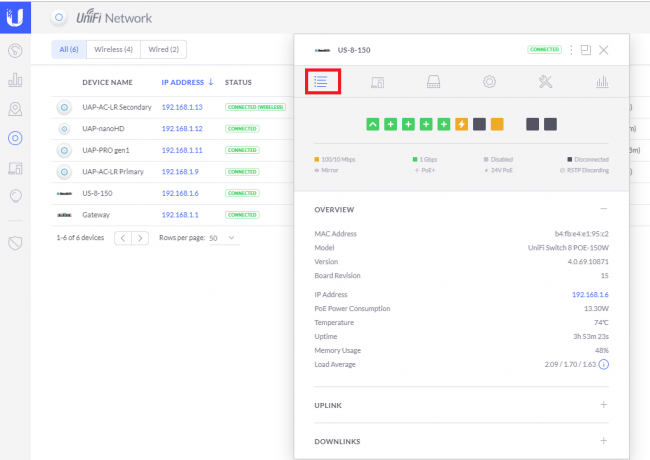

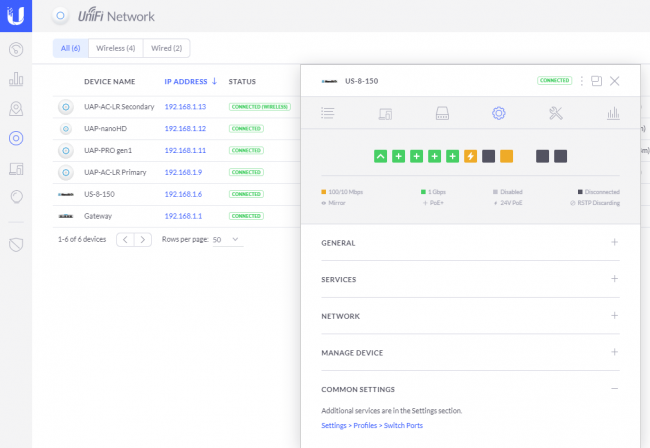

При переходе к окну настроек устройства первая закладка показывает текущий статус коммутатора. Помимо обычной информации о версии прошивки, адресе и т.д. очень важна информация о потребляемой мощности для подключенных устройств PoE и температуре.

Рисунок 39. Общий статус коммутатора.

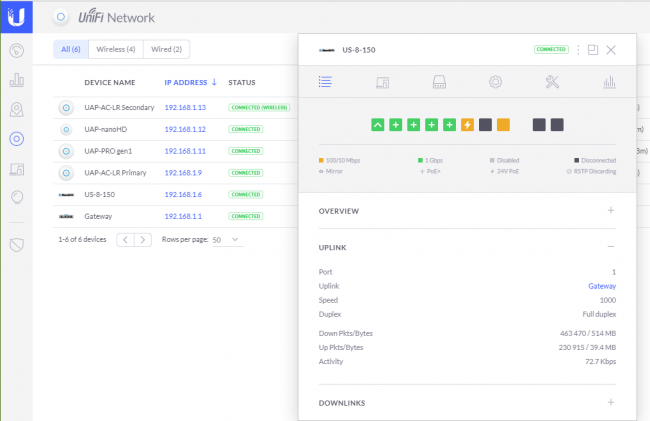

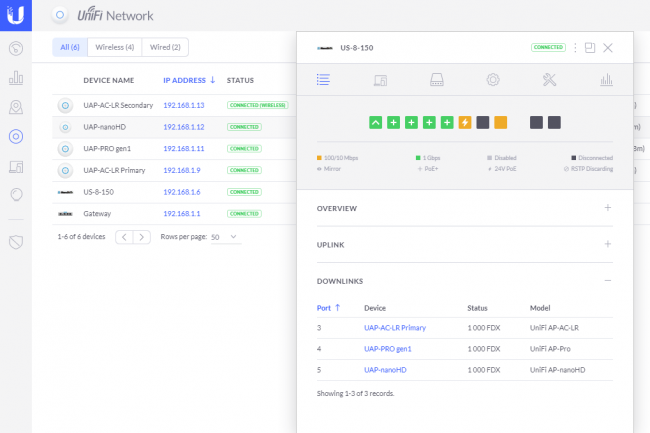

Также как и для беспроводных точек доступа, коммутаторы UniFi отображают информацию о топологии сети, включая вышестоящие и нижестоящие устройства. Данная топология также отображается на карте сети.

Рисунок 40. Вышестоящие подключения устройств UniFi к коммутатору.

Рисунок 41. Нижестоящие подключения устройств UniFi к коммутатору.

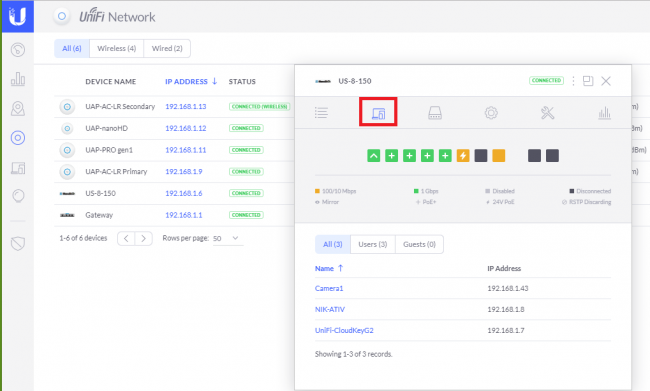

При прямом подключении клиентских устройств в порты коммутатора, список таких устройств отображается в закладке «Clients». Из данной закладки можно перейти к разделу клиентских устройств и параметрам индивидуальных клиентов.

Рисунок 42. Подключенные клиенты.

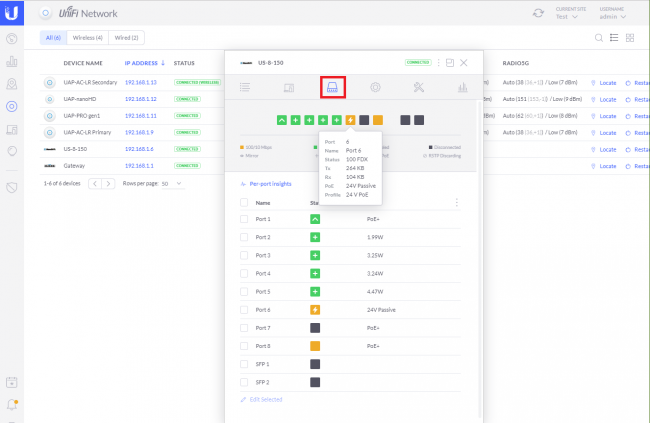

На закладке информации о портах отображается активность порта, скорость соединения и потребляемая на порту мощность PoE. Более подробная информация, включая трафик и название примененного профиля доступна во всплывающем информационном окне при наведении курсора на иконку порта.

Рисунок 43. Статус портов коммутатора.

Базовая настройка порта позволяет изменить его отображаемое имя, применить определенный профиль и включить MAC-фильтр.

Рисунок 44. Настройка портов коммутатора.

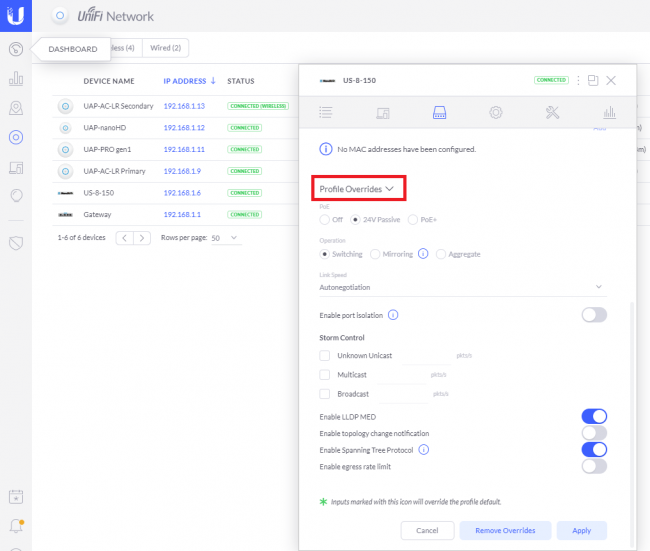

Каждому порту могут быть принудительно заданы определенные параметры, перезаписывающие параметры заданные профилем.

Рисунок 45. Принудительная индивидуальная настройка портов коммутатора.

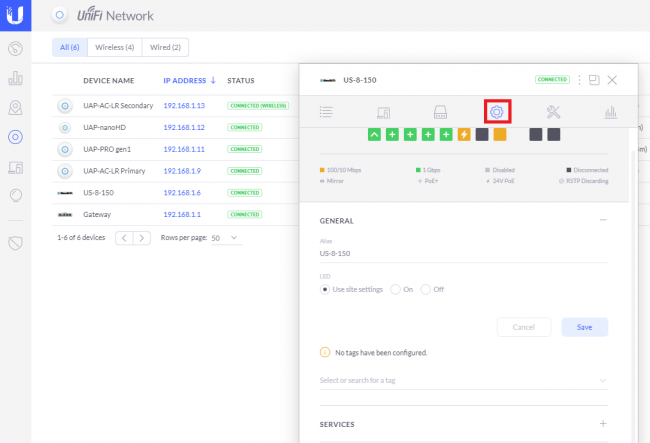

В общих настройках коммутатора можно задать определенное отображаемое имя и определить параметры работы LED индикатора.

Рисунок 46. Конфигурация коммутатора – общие настройки.

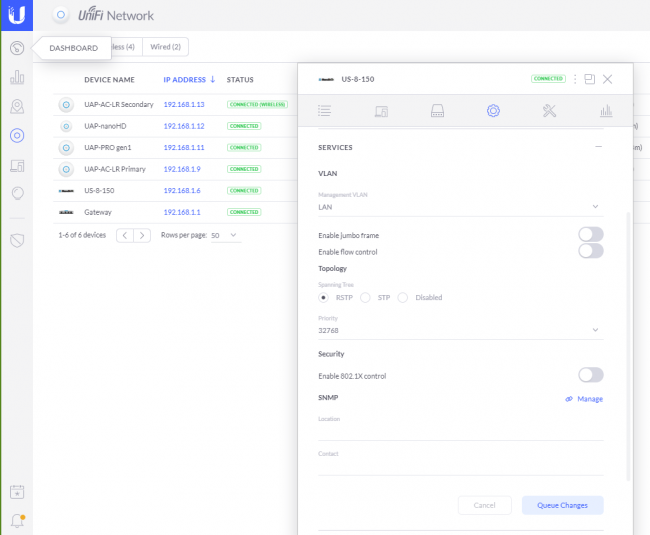

В настройках сервисов задается управляющий VLAN и ряд дополнительных параметров, включая управление STP/RSTP.

Рисунок 47. Конфигурация коммутатора – сервисы.

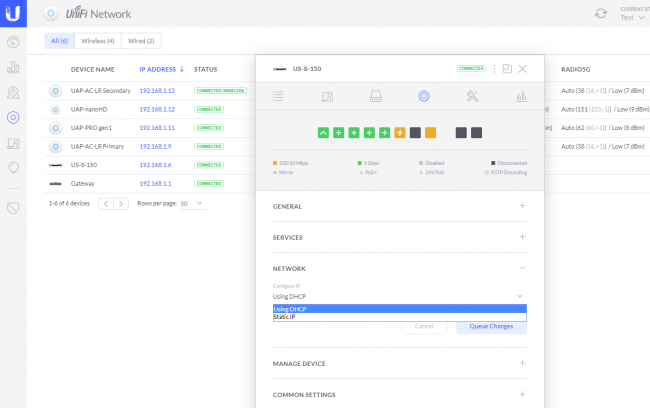

Сетевые настройки позволяют задать сетевой адрес самого коммутатора. Так же, как и для точек доступа, доступно динамическое присвоение адреса или статическая резервация.

Рисунок 48. Конфигурация коммутатора – сеть.

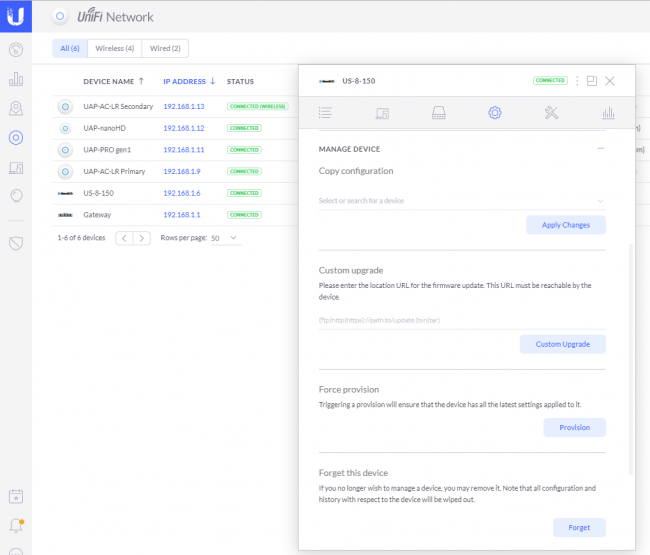

В разделе управления устройством можно скопировать конфигурацию и применить ее к другому коммутатору того же типа, загрузить свою версию прошивки (например, бета), принудительно отправить настройки на маршрутизатор (опция Force Provision), «забыть» устройство или скачать информационный файл для службы технической поддержки.

Рисунок 49. Конфигурация коммутатора – управление устройством.

Пункт «Common Settings» содержит ссылку на настройку профилей портов коммутатора.

Рисунок 50. Конфигурация коммутатора – «Обычные настройки».

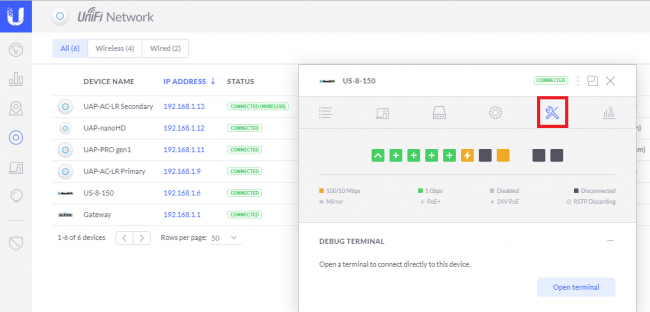

В пункте «Инструменты» доступна возможность подключения к терминалу (аналогично прямому подключению по протоколу SSH).

Рисунок 51. Инструменты управления.

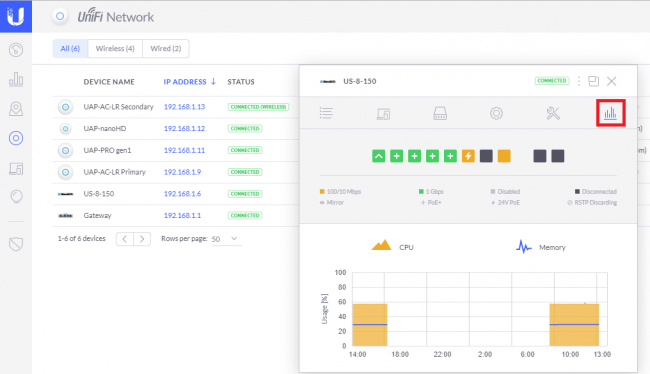

Наконец, закладка статистики отображает график загрузки процессора и оперативной памяти устройства.

Рисунок 52. Статистические данные о коммутаторе.

Источник